- 2024/03/01

- ランサムウェア

サイバーリーズンCISOが解説、2023年度下半期に警戒すべきサイバー脅威とは?

Post by : Cybereason Japan Marketing Team

2023年12月5日、弊社主催のオンラインセミナー「高まるランサムウェアの脅威の実情と企業・組織に求められる具体的な対策」が開催されました。

本稿では、サイバーリーズン合同会社 Japan CISO 本城信輔とサイバーリーズン合同会社 グローバルSOC セキュリティサービス アシュアランスマネージャー パク ヨンジンによるセッション「サイバーリーズンCISOが解説、2023年度下半期に警戒すべきサイバー脅威とは?」の概要を紹介します。

冒頭、サイバーリーズンの日本SOCで サービス品質の管理を行っているパク ヨンジンより、グローバルSOCで2023年7月から9月の間に検知したマルウェア攻撃の状況(MalOp)レポートがありました。

サーバーリーズン グローバルSOCによるMalOpレポート<パク ヨンジン>

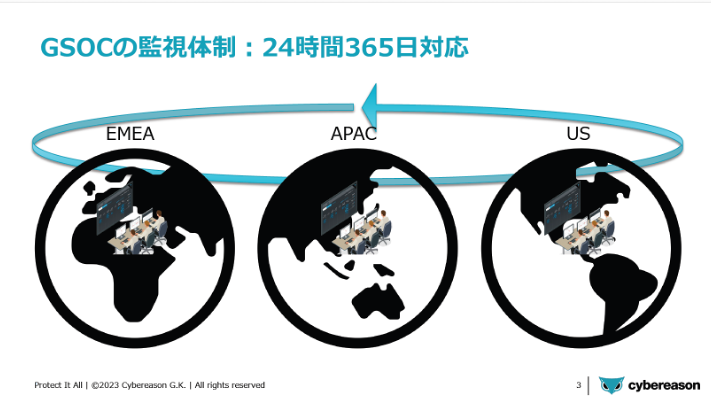

サーバーリーズンのグローバルSOC(GSOC)は、米国、APAC(アジア・パシフィック:SOCは日本に設置)、EMEA(ヨーロッパ、中東、アフリカ)にSOCを設置、3拠点が連携し、24時間365日体制でお客様環境の監視、解析を行っています。

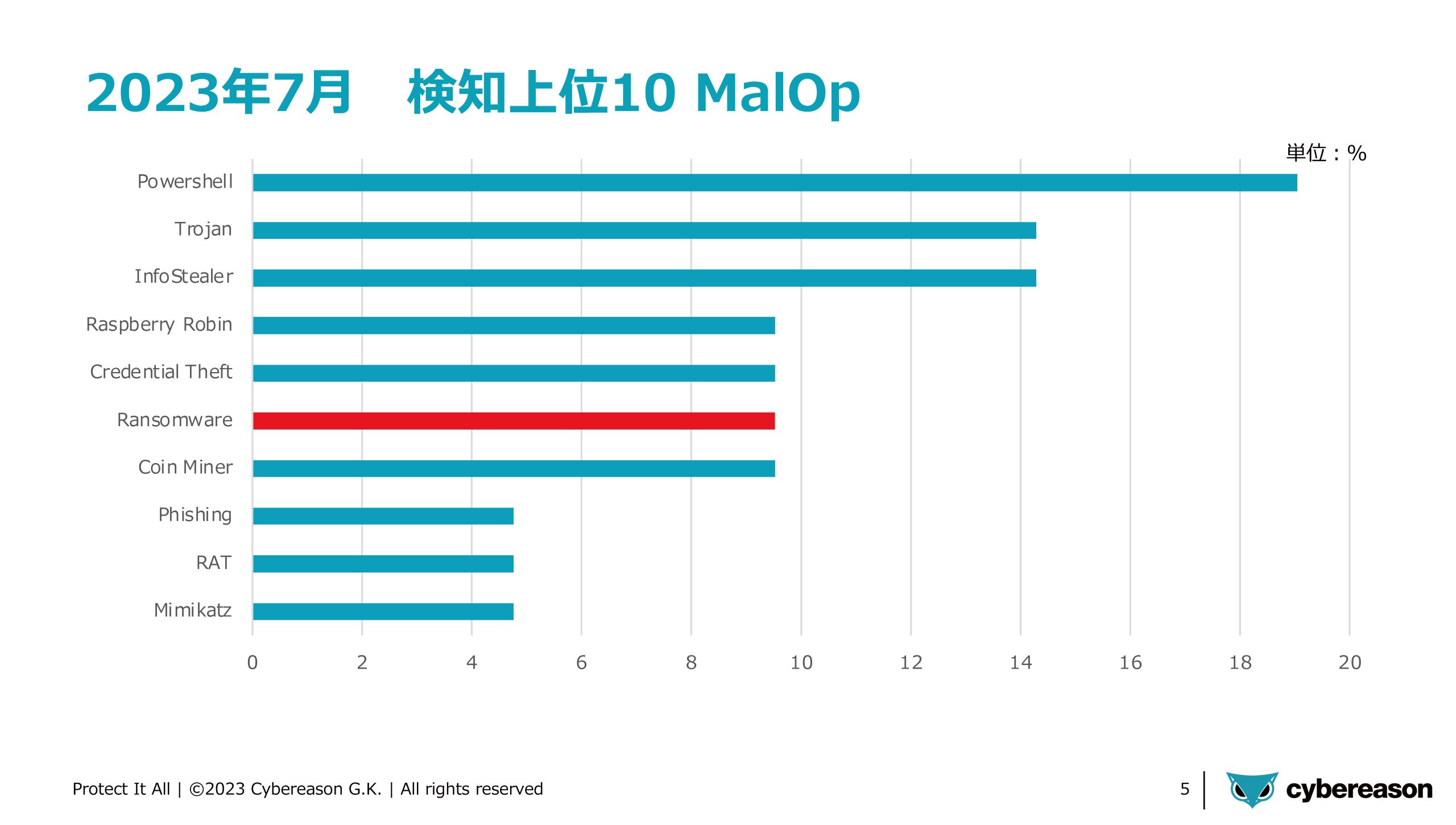

以下は、2023年7月の検知傾向です。

7月は Windows の Powershell を使った攻撃が目立ちました。Powershellのスクリプトを使い、いろいろな攻撃を進めるものです。ついで、トロイの木馬、情報を窃取するInfoStealerの数が目立っています。さらに、USBから感染を進めるRaspberry Robin、そして今回の話題でもある、ランサムウェアです。

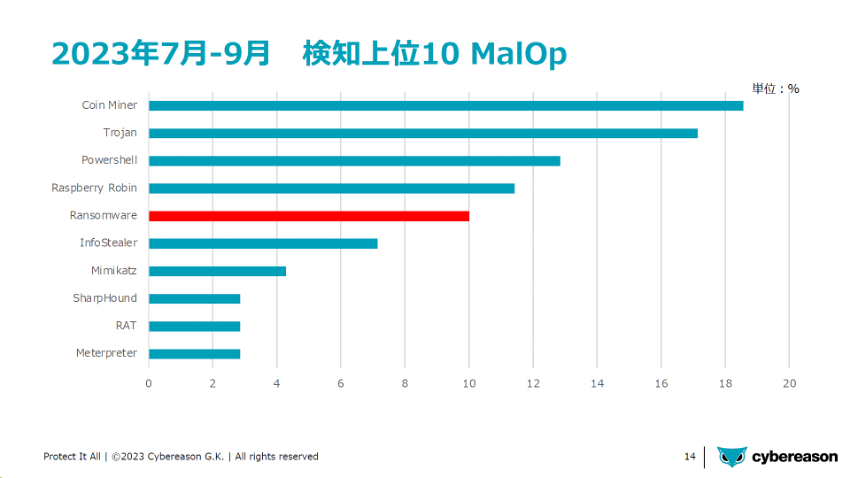

8月はRaspberry RobinとPowershellの悪用が並んで多く、ついでトロイの木馬、さらに仮想通貨に関連したマルウェアCoin Minerが上位に上がって来ています。ついでランサムウェアやMimikatz、Meterpreter、InfoStealer、SharpHounなどが多く検知されています。

9月に入ると少しパターンが変わり、Coin Minerが目立って多くなりました。ついで、トロイの木馬、さらにランサムウェアが3番目になっています。このマルウェアの中でも種類が特定できたものだと、有名なLockBit、そしてメール添付ファイルから感染するMakopが観測されています。

3カ月通してみると、Coin Minerが一番多く、ついでトロイの木馬、Powershellの悪用、Raspberry Robinと続き、ランサムウェアが5番目に入っています。

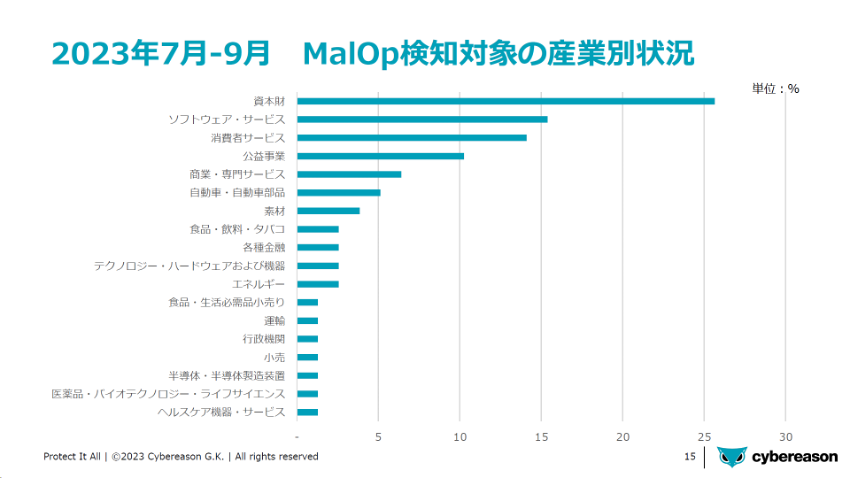

では、検知対象となった産業別の状況を見てみましょう。

7月は国際産業分類(GICSコード)でいう資本財。これらは製造業企業が多く分類されていますが、これが目立っています。そして、商業・専門サービス、さらにソフトウェア・サービス、いわゆるIT系企業が多く狙われていることがわかります。

8月になると消費者サービスに関する企業が増え、ついで、資本財、ソフトウェア・サービス業の順で多く検知されています。

9月にはまた傾向が変わり、ソフトウェア・サービスがトップとなり、ついで公益議場や資本財の企業が多くなっています。

7月から9月を通してみると、資本財が多く、ついでソフトウェア・サービス、消費者サービスが続き、4番目に公益事業が入っていきます。以上が、2023年7月から9月のMalOp検知のレポートでした。

多様なマルウェアと感染エコシステム<本城>

今回のテーマである、ランサムウェアの感染方法の1つに、いろいろなマルウェアが関与しているパターンをお話しします。

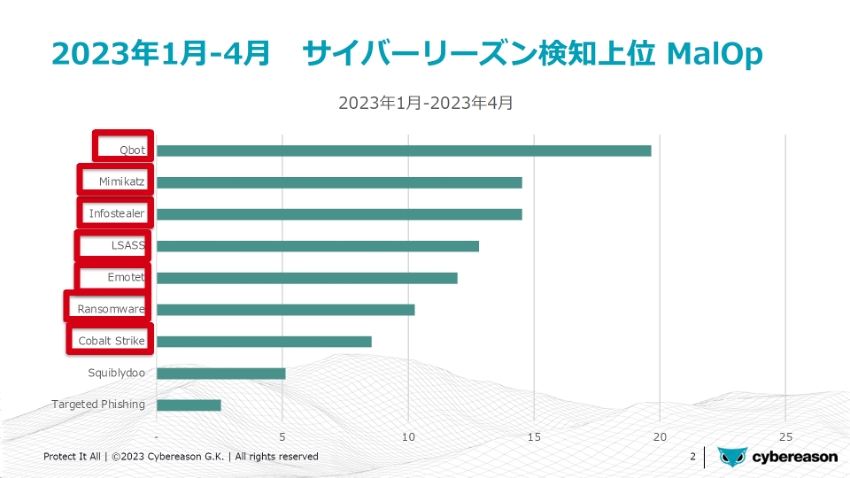

これは先ほどのレポートと同様に、2023年の1月から4月におけるサイバーリーズンGSOCが検知した上位のMalOpです。

1番上のQbotは非常に多機能なトロイの木馬です。後で述べますがFBIが対策を講じなければならない程、感染数が多かった脅威です。2番目のMimikatzはメモリから認証情報、つまりパスワードなどを窃取するツールです。

InfoStealerはオンライン銀行などのパスワードを窃取するもの。その次のLSASSはWindowsの認証にまつわる部分のメモリをダンプするツールです。2番目のMimikatzと組み合わせてシステムのパスワードを窃取します。

Cobalt Strikeは商用のペンテストツール、つまり侵入のテストに使う非常に高機能なツールですが、これを悪用してマルウェアや不正なツールを他のパソコンに感染させたりすることに使われています。

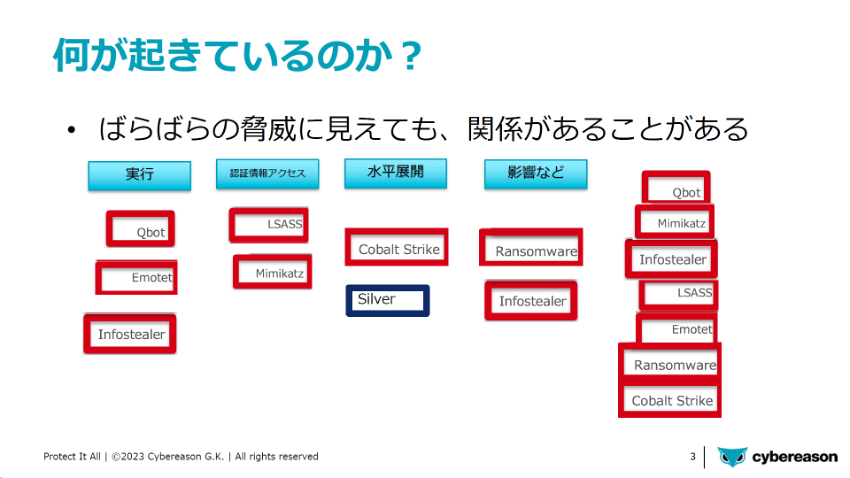

これらは一見、バラバラの脅威なのですが、実はこれらが関連しているのではないか、というのが今日の本題です。

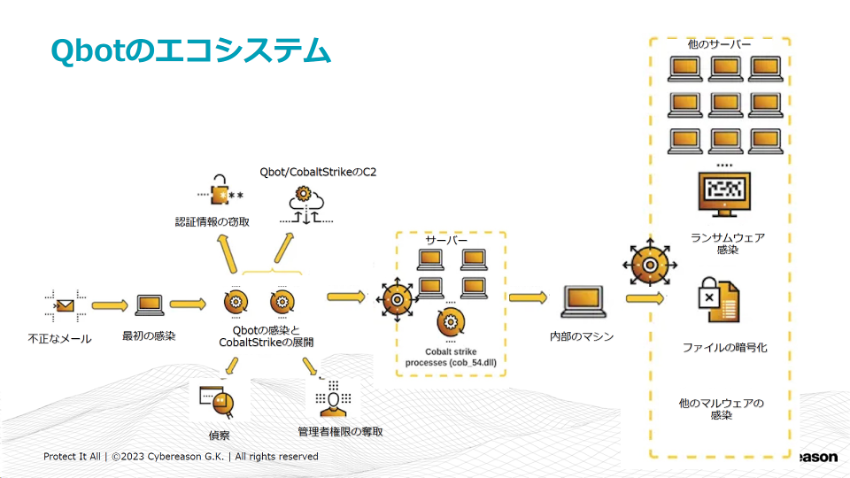

例えば、Qbotは不審メールの添付ファイルとして送付されることがあるので、クリックしてしまうと感染してしまいます。すると、QbotがMimikatzなどをダウンロード・実行させてさまざまなパスワードをシステムから抜き取るわけです。そして、先ほどのCobalt Strikeのような商用ペンテストツールを使って横展開、つまり他のパソコンにどんどん感染させて行ってしまいます。

最後には、それを使ってRoyalとかBlackBastaなどのランサムウェアに感染させたりするわけです。このように、Qbotは非常に悪質なマルウェアだったのです。

「だったのです」と過去形で言ったのは、あまりにもQbotは感染数が多く被害も多く発生したので、FBIが2023年8月にテイクダウン、つまり落としたとアナウンスしました。FBIによれば、Qbotに感染したマシンは世界で70万台、アメリカで20万台あったといいます。

どうやって落としたかというと、Qbotは遠隔操作のマルウェアなので、FBIが管理するサーバから、自身をアンインストールせよという命令を出してアンインストールしたといいます。そういうこともあり、今はQbotは収まっているようです。

対談:ランサムウェアの最新動向と対策について<本城・パク>

本城:先ほどのレポートで、ランサムウェアがランキングされていましたが、具体的にはどういった種類のランサムウェアがありますか?

パク:我々GSOCで把握しているものとしては、有名なLockBit、それからMakop、VirLock、この3種類がこの期間で観測されています。

本城:LockBitはどういうランサムウェアなのですか?

パク:最近ニュースメディアでもよく流れていて、皆さんもご存知かと思いますが、今、一番活発に活動しているランサムグループです。国内でもすでにたくさんの被害が出ている中で、彼らのサービスもLockBitツールとしてアップグレードが継続されていたり、暗号化スピードを速くして、データを早く抜き取るとか、そういった宣伝もされています。

また、注目したいのが、LockBit本体だけでなく、いわゆるRaaS(Ransomware as a Service)として、一般人でもランサムツールを使って暗号化して身代金を取り、それをLockBitグループと配分するといったサービスも展開してるという点です。

本城:LockBitは病院などをはじめとして、多数被害が発生していますね。LockBitはVPNの脆弱性、古いバグを経由して感染している例があります。他にもありますか?

パク:最近、あまり見かけなかったのですが、いわゆるメールに添付されたファイルを開いて感染するという経路を持つものとして、今回Makopが検知されています。

本城:Makopは、確かPhobosという名称でもよばれるランサムウェアで、大阪の病院がこのランサムに感染して多大な被害が発生しました。MakopはRDP(リモートデスクトップ)から感染することで知られていて、大阪の病院も関連団体からRDP経路で感染したと報告されていたりします。ほかはありますか?

パク:VirLockですね。最近はあんまり見かけていませんが、元をたどると2010年代ぐらいからの観測しているもので、古いランサムウェアして言われているものです。感染されたらパソコン画面が止まってしまう。そこから画面がロックされてしまうというような特徴を持っているものですね。最近そこまで検知数が観測できなかったのですけど、今回の時期ではちょっと観測できております。

本城:いずれも昔からあるランサムウェアで、何年も経っているのにまだ活動しているというのは結構不思議ですが、皆さん対策をしてないのかなということが逆に言えるのかと思います。

もう1つ有名なのがRagnar Lockerというものがありますが、開発者の一人が、確か10月にフランスで逮捕されました。Ragnar Lockerは今後どうなると考えていますか?

パク:先日、いわゆるRagnar Lockerの中枢のメンバー一人を逮捕したと、日本国内でも大々的なニュースが流れていました。一方で、中枢の一人捕まったところでRagnar Lockerという攻撃がなくなることは考えにくいです。今は静かになっているかもしれませんが、ランサムに関しての警戒というものは、まずなくなることはないので、皆様も是非ランサムウェアに対しての警戒を継続していただきたいと思います。

本城:確かに。ランサムウェアを作っているグループは、会社のような大規模な組織で、一人がいなくなったからといって影響はない。普通の会社でも人ひとりやめたぐらいで会社が機能しなくなるっていうのはないので、そういった意味でもRagnar Lockerは今後も続くというふうに考えて思いますね。

パク:そうですね。

本城:ランキング上位にランサムウェアが入っていましたけども、どうやって感染するのかということについて、そのランキングから言えることってありますか?

パク:ランサムは様々な攻撃侵入ルートがありますが、今回ランキング中には入っていませんでしたが、7月のデータで驚いたのが、今年3月末ごろに3CX Desktop APPという3CXという会社が開発したコラボレーションツールが、サプライチェーン攻撃されていたということでですね、ツールをインストールするとツール自体がトロイの木馬のような役割をするという脆弱性に関する問題なのです。

3月末に3CX DesktopAppの脆弱性が発表されてかなり大騒ぎになり、当時3CX社からもすぐ対応のパッチをリリースしてすぐ問題は収束したんですけれども。なんと7月中に我々GSOCで検知をしているんですね。3ヶ月も経ってこの時点でまだパッチを当てていない人がいるということで、私はちょっと驚きました。

同様に別のソフトウェアでも、同じく3月末にちょっと騒ぎになっていたんですけれども、それも同じく7月中に検知されていて、こういう状況を見ると、やはり脆弱性は、ランサムウェアの攻撃手段としては今後なくならない、すごく使いやすい手段ではないかなと、個人的に思います。

本城:脆弱性と言えば6月に見つかったFortinetのVPNの脆弱性があります。報道によると、発見されてすぐにパッチが出たんですけど、1ヶ月経っても修正されてないマシンが33万台あったと言われています。この台数は、外に公開されているVPNサーバの約70%だそうで、それだけの台数が放置されていたと。3ヶ月も放置しているのはかなり問題だと思うのですが、なかなか当たってないという状況です。

それから、Lockbitの話をしましたが、2018年に発見されたVPNの脆弱性を例にすると、2年も経っているにもかかわらず、VPN経由で感染していた企業や団体が多数あり、何年経っても脆弱性の修正が間に合ってないというのが現状で、そういうところが、ランサムウェアに感染しているのが現状かなと考えています。

ちょっと話し変わりますが、先ほどQbotがFBIによって落とされたという話をしましたが、今後Qbotの検知はどうなっていくと考えていますか?

パク:Qbotは今回の7月からのデータでランクインされていませんでしたが、それまではGSOCでもほぼ毎月観測していました。ランキング入ってなかったものの、7月でも数件ほど検知がありました。

ただ、テイクダウンのニュースを聞いた時から、昨日の時点までGSOCの観測ではQbot検知はしておりません。とは言え、Qbotがなくなるとはちょっと考えにくく、もし、残党や、ほかの組織がQbotの検体を手に入れたら、亜種という形で発展する可能性があります。

また、Qbot同様、Emotetのようにメールを媒体とする攻撃はあります。一般ユーザーから見れば、これらの区別は付きませんし、メールを媒体した方法は、人間の弱さを狙っている攻撃として、今後も継続するかと思いますので、Qbotがテイクダウンされてとは言っても、継続してメールは警戒していただきたいと思います。

本城:過去にもEmotetがFBIとかに落とされたにもかかわらず数ヶ月に復活したりしていますので、Qbotも同様に復活する可能性もありますし、そうするとまたランサムウェアに感染する可能性が高まるということが言えるのではないかと思います。

ランサムウェアが上位にランクインされている状況を先ほど見せてもらいましたが、こういった攻撃は残念ながらこれからも続くのかなと考えています。

ランサムウェアは数億円規模の身代金を要求しますが、一方で感染した方々がどういうことを懸念しているかというと、暗号化でシステムダウンしサービスが提供できなくなることによる被害です。サービス停止による、事業への影響を気にされているところが多いです。

実際、私共のアンケートでは、ランサムウェアに感染したお客様が15%います。その中で、別のサーベイになりますが、一時的なビジネスを停止せざるを得なかったのが、感染した方の33%いたということです。事業停止に陥った会社というのはたくさんいるという事が言えます。ランサムウェアは感染すると大変な損害を蒙るので、ぜひ対策をして生きていただきたいなというふうに思っています。

最後に、対策についてなんですけど、パクさんからなんかありますか?

パク:対策については、特段変わったことは一切ありません。

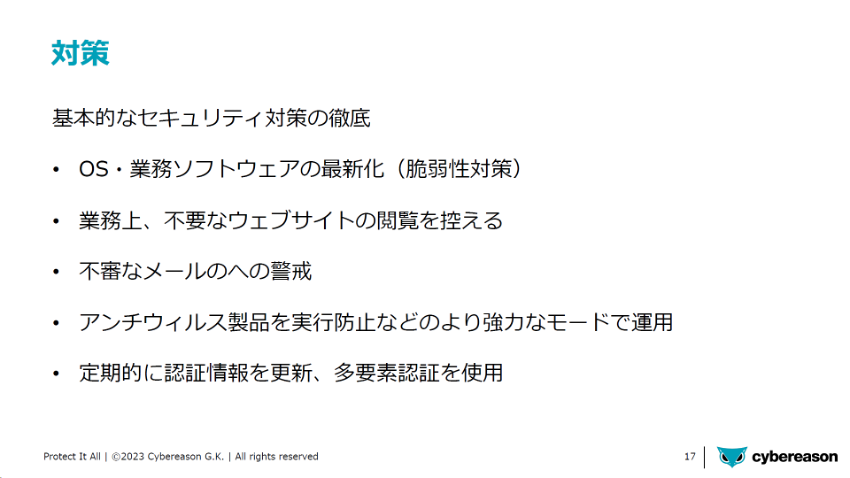

基本的なセキュリティ対策というものを徹底していただくのが一番の対策です。

5つ挙げましたが、まずOSや企業内で使われている業務ソフトウェアの最新化、いわゆるぜい弱性対策となります。各ベンダからもCVEなどの脆弱性対策パッチがすぐにリリースされますので、可能な限り速やかにそういった対策をとっていただくことですね。

当たり前ではありますが、業務上必要ないウェブサイト閲覧は可能な限り控えるということを社員の方々伝えていただくことも重要です。

メールを媒介した攻撃も継続しているので、外部からくる不審なメールの警戒も大切です。この2、3年間、日本国内でもかなり事例が多くなっているので、そういったものもご参考いただいてメールを警戒していただくことです。

それからアンチウイルス製品です。もちろんEDR導入はするんですけれども、まず門前防御として、皆様使っていただいているアンチウイルス製品をできるだけ強力なモードで設定いただくことを推奨しています。

最後に、定期的にパスワード変えていただくこと、かつ極力難しいもので、長くいろんな文字を含んだパスワードで運用していただくことを推奨しています。

5つとも皆さん既にご存知かと思いますが、こういったものを徹底していただくのが一番の対策ではないかなと考えています。

本城:特に不審なメールとかで入ってくると、ランサムウェアなど、いろんなマルウェアに感染しますので、早期に、初期段階で対応していくというのが大事なのかなというふうに思っています。

その意味では、手前味噌になりますがEDRとかMDRですね。そういったものが有効なのかなというふうに思っています。

また、ランサムウェアの被害は、発生するとかなり大きいので、経営層の理解が大切です。経営層がきちんと介入して、対策とかに当たっていくと言うのが重要になるかなというように考えています。

【グローバル調査結果】2023年版 ランサムウェアと最新のSOC〜ランサムウェアがSOCを最新化するために与えた影響〜

セキュリティオペレーションセンター(SOC)は、その規模や成熟度にかかわらず、人材不足、可視性や自動化の欠如、ツールの増加、アラート過多などが原因で、常に窮地に立たされています。攻撃者の一歩先を行くこと、セキュリティ投資に対するリターンを示すこと、そしてスタッフを燃え尽きるほど酷使しないようにすること、このような課題に常に取り組んでいる現状は、多くのSOCにとって耐え難いものです。

サイバーリーズンの新しい調査では、世界8ヶ国、12業種における1,203人のサイバーセキュリティ担当者を対象として、SOCが現在直面している課題は何か、そしてそれらの課題がSOCの最新化にいかなる影響を与えているかについてアンケートを実施しました。

本レポートでは、調査結果を元に、ランサムウェアとSOCの最新化やサイバーセキュリティ担当者が直面している4つの必要性について紹介します。

https://www.cybereason.co.jp/product-documents/survey-report/10369/