- 2024/03/08

- ランサムウェア

「検知」「封じ込め」から「ファイル復元」まで!?全自動で即時対処を実現する、最新のランサムウェア対策とは?

Post by : Cybereason Japan Marketing Team

2023年12月5日、弊社主催のオンラインセミナー「高まるランサムウェアの脅威の実情と企業・組織に求められる具体的な対策」が開催されました。本稿では、サイバーリーズン合同会社SE本部エンタープライズ1部 部長 遠藤肇によるセッション『「検知」「封じ込め」から「ファイル復元」まで!? 全自動で即時対処を実現する、最新のランサムウェア対策とは?』の概要を紹介します。

「初期侵入は防げない」時代、「復旧時間からどこまでの侵攻を許容するか」

さまざまな侵入方法が開発される中、初期侵入を100%防ぐことは難しくなっています。侵入できる正規アカウントをアンダーグラウンドで売買する団体もあり、そのようなルートから入手した情報を使えば、難なく侵入できてしまいます。

我々もフォレンジック調査に入らせていただくこともありますが、初期侵入のログインで苦労した形跡がまったく見られないケースも多く見られるようになりました。

そうなると、発想の転換が必要となります。侵入防止の強化だけでなく、どこまでの侵攻であれば業務影響を最小限とした復旧が可能なのか?が対策を検討する上での重要な要件となります。

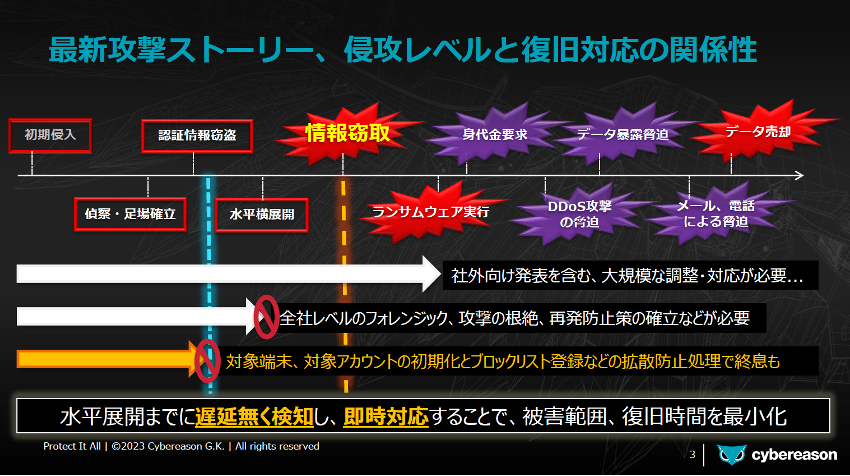

サイバー攻撃の手口ですが、使われるツールや細かい手法は変化しているものの、攻撃ストーリーはほとんど変わっていません。初期侵入に始まり、足場の確立と内部探査を行い、窃取した認証情報を用いて横展開を行い、情報を窃取、暗号化から多重脅迫につながって行く流れです。

事業継続の観点から、一番わかり易い限界線となるのが、情報窃取です。これを許してしまうと、暗号化を防止できたとしても社内外を含めた大規模な調整、対応が必要となります。

では、そこに至らなければ、復旧は容易かというと、残念ながらそうとは言えません。特に、業務ネットワーク内への拡散を許してしまうと、どこに攻撃者が仕掛けを行っているかわからない状態となりますので、業務に多少の悪影響が出るとしても、全社的なフォレンジックが必要となります。

調査、復旧作業による業務影響を最小限とするのであれば、初期侵入から、水平横展開が始まる前までに対処することが一つの目安になると考えています。拡散前の特定端末内であれば、端末や関連アカウントの初期化、確認した攻撃の痕跡(IOC)をブラックリスト設定することで、他の端末も含めた再発防止が期待できます。

では、拡散前の防御に使える時間的猶予はどれぐらいあるのでしょうか?実際に当社で国内企業様に調査させていただいた、ランサムウェア被害のケースを紹介します。

この攻撃は、かなり展開が速いものでした。海外拠点にあったVPN機器から侵入され、RDPやSMBなどを使って、認証情報の窃取に入るまで20分程度。ドメインコントローラから端末やユーザー情報を得て、RDPによる水平横展開を始めるまでに30分程度でした。

その後、市販のスキャンツールなどを使って内部探索を行い、情報窃取を始めるまで70分程度。ここでも、市販のデータ圧縮ツールやSSHツールなどが使われていました。

240分経過あたりで市販のリモート操作ツールを悪用したバックドアを複数の端末に設置し、260分あたりからは複数のバックアップシステム破壊や、アンチウィルスのような防衛機構などを無効化、暗号化ツールの実行が開始されたのは300分経過時で、実に侵入から暗号化まで約5時間ほどで攻撃を実現してしまっています。

防衛ラインを水平横展開を始める前と考えると、今回のケースでは30分以内に検知、対処することが必要となります。

水平展開前に管理者の操作なく、自動で封じ込めるためには

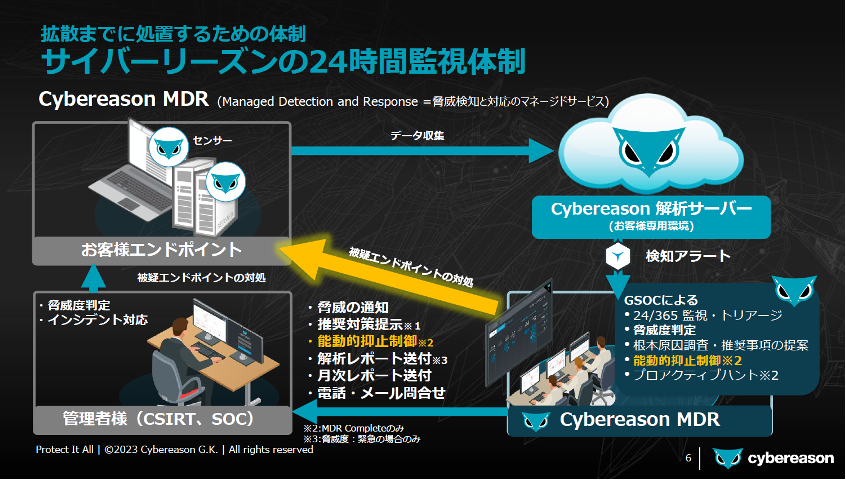

この30分以内の封じ込めを実現するために、サイバーリーズンが提供しているのがCybereason MDR(Managed Detection and Response=脅威検知と対応のマネージドサービス)です。

Cybereason MDRは、お客様に導入いただいたEDRをグローバルSOC(GSOC)が24時間体制で監視、EDRから上がってきた検知をGSOCで解析し、その結果や推奨対策をお客様のCSIRTやSOCにお伝えしています。

ただし、緊急性が高いものに関しては、お客様にご判断いただく前に、当社が直接即時封じ込めを実施させて頂いています。

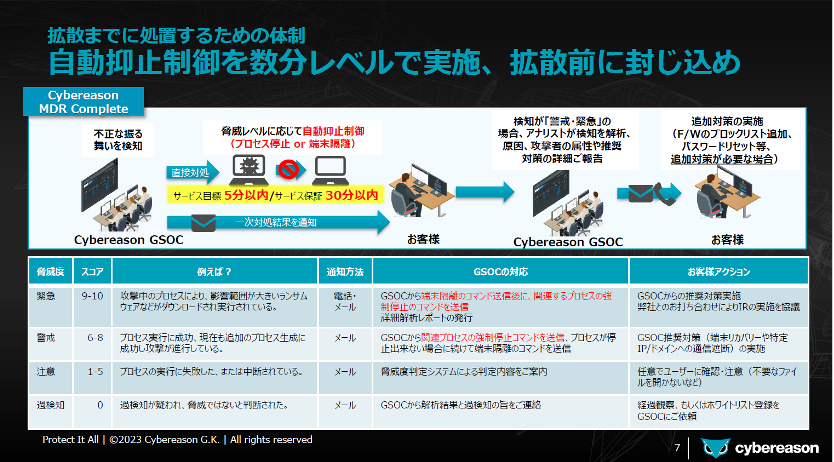

次の図に緊急度の説明がありますが、緊急度の高いものは5分以内の初期封じ込めを目標としており、SLAも30分以内と設定しています。

この場合は、先に封じ込めを行ったあとにお客様に通知し、その後、専門のアナリストが解析を行い、追加の調査結果をお届けする、2段階のサービスとなっています。

実際にLockBitに感染した場合のケースを紹介します。

このケースでは、最初に踏み台にされたマシンにはセンサーが入っておらず、横展開のタイミングでCybereason EDRのセンサーに検知された状況でした。ログによれば、ランサムウェアのプロセスが起動された2分後にランサムウェアの挙動を検知、それから1分51秒後に通知が行われています。つまり4分以内に通知が行われていることになります。

通知のコメントには、LockBitのプロセス終了に成功したこと、Cybereason以外の通信遮断に成功したことが書かれています。つまり、LANケーブルを抜かずに、さらにシャットダウンすることなく、端末隔離に成功しているので、システム起動状態を保持しながら(感染の証拠を残しながら)、遠隔の調査、対処が可能な状態で初期封じ込めに成功したことがわかります。

このあと、さらにGSOCのアナリストからの追加の解析結果をお届けしています。攻撃の中身を解析して、LockBitランサムウェアであるとの判定と具体的な追加推奨対策のご案内をしています。

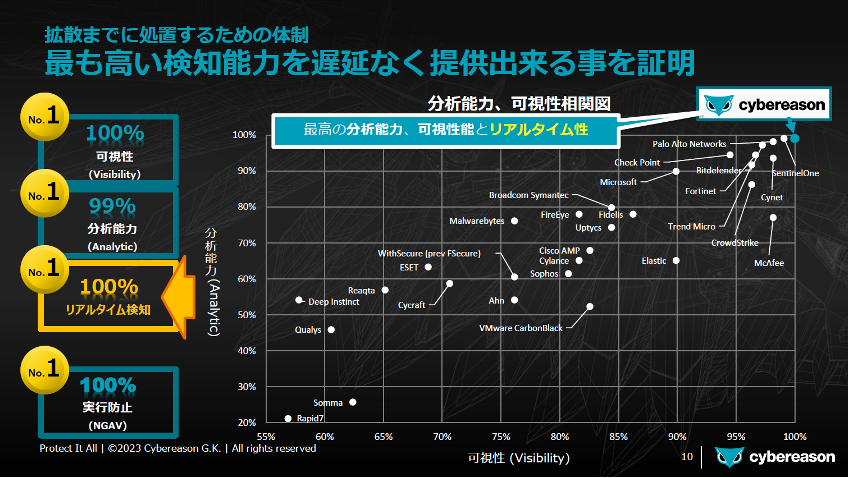

では、実際にEDRが即時性を持っているのかという点に対し、第三者評価となる攻撃の再現ベンチマーク、MITRE ATT&CKの結果をご紹介します。MITRE ATT&CKのラウンド4は、ランサムウェアギャングのWizard SpiderやSandwormの攻撃手法を再現したもので、参加した30社の検知結果を公開されています。

その結果ですが、サイバーリーズンEDRはリアルタイム検知において100%の結果を残しています。このリアルタイム検知とは、すべての検知において遅延がなかったことを証明しています。

このように、ランサムウェア対策には、水平展開前の初期段階で封じ込めを行うことができるSOCサービスがまず必要であり、それに加えて検知の遅延がないEDRを選ぶことが一つのポイントではないかと考えています。

先進的未然防衛システムと自動復旧機能を持つアンチウイルス Cybereason NGAV

これまでご紹介したCybereason EDRとCybereason MDRによる即時検知、即時封じ込めに加え、未然防止を行うアンチウィルスでもサイバーリーズンはランサムウェア対策を強化したものを投入し続けています。それがCybereason NGAVです。

Cybereason NGAVはさまざまな攻撃手法に対応するため、技術的に確立されたものを新しいエンジンとして、多層的に積み上げた構造となっています。

シンプルなシグネチャーベースから、AIによる静的バイナリ解析、ファイルレス専用エンジンなどに加え、さらにランサムウェアに効果が高いエンジンが追加されています。例えば亜種実行防止(VPP = Variant Payload Prevention)エンジンは、ファイル偽装に惑わされない仕組みとして、ファイルアクセスではなく、実際にメモリ上に展開されたペイロード、いわゆる実行コードの部分をチェックして、攻撃コードと近しいものがあれば、実行を防止します。

例えば2023年3月に確認されたEmotetの新種では、展開すると500MBに膨れ上がるWordファイルを用いた攻撃がありました。多くのアンチウィルスはこのファイルのスキャンをスキップしてしまいましたが、VPPではファイルサイズに左右されずEmotetと特定して実行を防止することができました。

最後に、予測型ランサムウェア対策(PRP = Predictive Ransomware Protection)について紹介します。これはファイル復元までを含む機能です。ランサムウェアを検知した対応(検知、実行防止、隔離など)や、検知の感度レベルが設定可能です。また、Windowsのボリュームシャドウコピーを使った、自動ファイル復元機能も持っています。

ただし、大半のランサムウェアはまずボリュームシャドウコピーを破壊しに行くので、シャドウコピーをしっかり守る技術を投入し、破壊を防止した上でファイル復元の機能を実装しています。

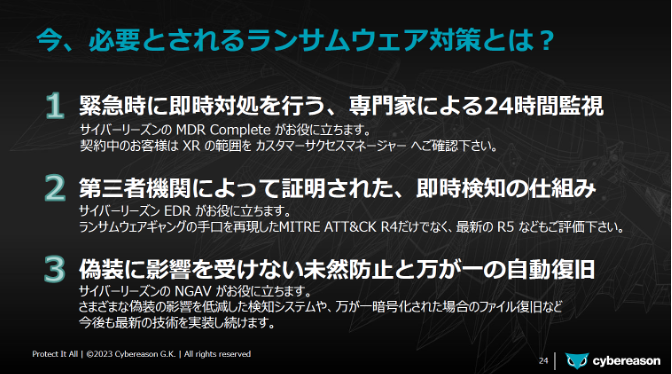

まとめ:今、必要とされるランサムウェア対策とは

最後に、サイバーリーズンが推奨するランサムウェア対策をまとめてみました。

まずは、100%の未然防止が現実的ではない以上、緊急時に即時対処を行ってくれる専門家の、24時間監視が必要と考えています。これに関しては、Cybereason MDR Completeがお役に立ちます。

さらに、第三者による評価も得ている検知に遅延のない仕組みが必要だと考えます。これに対してはCybereason EDRがお役に立てます。

最後にさまざまな偽装に影響を受けず、未然防止と自動復旧ができる仕組みが必要だと考えます。これに対してはCybereason NGAVがお役に立ちます。VPP(亜種実行防止)に関してはバージョン22から、ファイル復元機能も持つPRP(予測型ランサムウェア対策)はバージョン23から対応していますので、ご利用の際にはバージョンアップをご検討頂ければと考えております。

エンドポイントセキュリティ選定ガイド

次世代型のエンドポイントセキュリティの役割と必要性を明らかにし、EPP、EDR、MDRを導入する際の押さえておくべき選定ポイントをまとめた上で、国内シェアNo.1を誇るサイバーリーズンの製品・サービスの特長をご紹介しています。

複雑化するサイバー攻撃への対策として、これから次世代型のエンドポイントセキュリティ強化に取り組む方も、すでに取り組んでいる方も、本資料を参考に、さらなるセキュリティ強化に取り組むことをお勧めいたします。

https://www.cybereason.co.jp/product-documents/brochure/6189/