- 2024/11/07

- ランサムウェア

【脅威分析レポート】Beastランサムウェア 〜獣(ビースト)を解き放つには「666」とタイプせよ〜

Post by : Cybereason Security Research Team

サイバーリーズンでは、新たな脅威について調査した上で、それらの脅威から身を守るための実践的な推奨事項を提供するために脅威分析レポートを発行しています。今回の脅威分析レポートでは、Beastと呼ばれるRansomware-as-a-Service (RaaS)についての調査結果を紹介した後、Cybereason Defense Platformを通じてBeastから身を守る方法を紹介します。

重要なポイント

- 拡大するマーケットプレイス:Beastランサムウェアグループは、常にバージョンアップデートを行いつつ、さまざまなツールを提供しています。これらのアップデートは、アンダーグラウンドのサイバー犯罪エコシステムを通じて、より広範な対象者にアピールするために行われています。

- バイナリのカスタマイズ:BeastはRaaSプラットフォームであり、Windows、Linux、ESXiシステムを標的とするランサムウェアバイナリを構築するための多数のオプションを関連会社に提供することで、さまざまな交易要件に合わせてカスタマイズされた構成を実現します。

- 検知と防御:Cybereason Defense Platformは、高度なランサムウェア対策機能とマルウェア対策機能を搭載しており、Beastのようなランサムウェアのペイロードをその実行前に検知してブロックするように設計されています。

はじめに

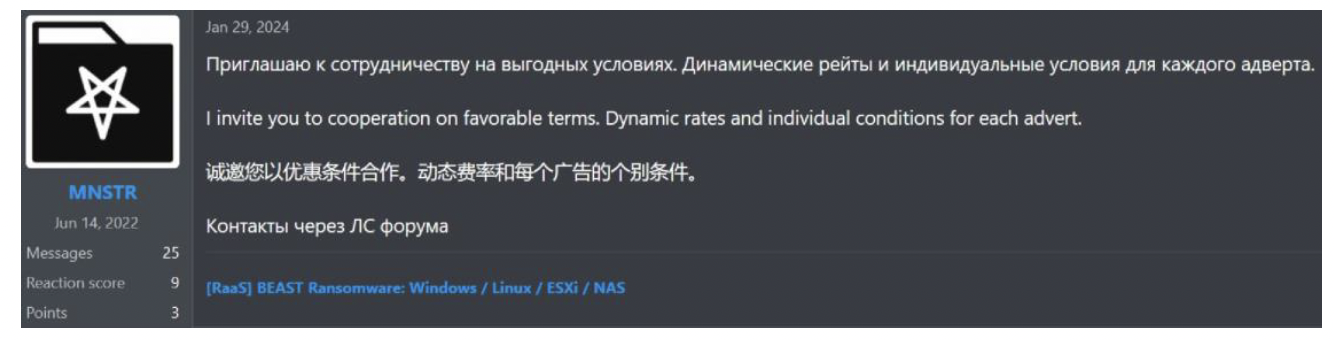

Beastランサムウェアグループは2022年から活動しています。最近では、6月にBeastランサムウェアのパートナーシッププログラムと新しい機能が、アンダーグラウンドのフォーラムで公開されました。同グループは市場の需要に応えるため、さまざまなバージョンの更新と作成を行っています。

▲ロシア語、英語、中国語での協力依頼

Monsterとしても知られるBeastランサムウェアの以前のバージョンは、Delphiプログラミング言語を使用して開発され、Ransomware-as-a-Service(RaaS)プラットフォームとして提供されました。

▲ロシアの匿名マーケットプレイスにBeastランサムウェアが初めて登場

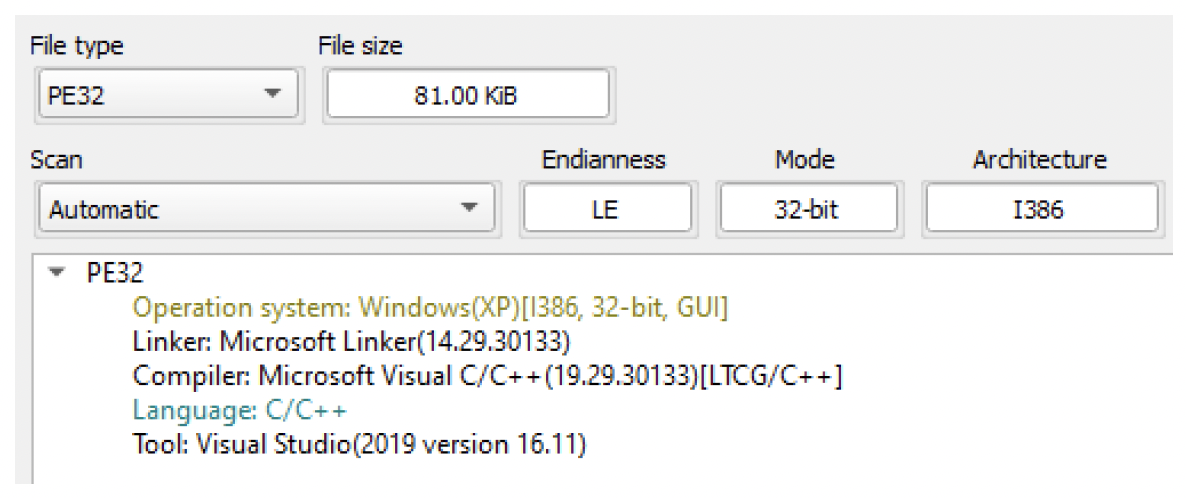

現在知られているBeastのWindowsバージョンには、次の機能と特徴があります。

- 楕円曲線とChaCha20暗号化モデルの組み合わせ

- C言語で記述

▲BeastのWindowsバイナリ - セグメント化されたファイルの暗号化

- ZIPラッパーモード:複数のファイルが、身代金要求書と共に、オンザフライで.zipファイルへと変換

- 暗号化のためのマルチスレッドキュー

- プロセス/サービスの終了

- シャドウコピーの削除

- 隠しパーティションのマウント

- サブネットスキャナー

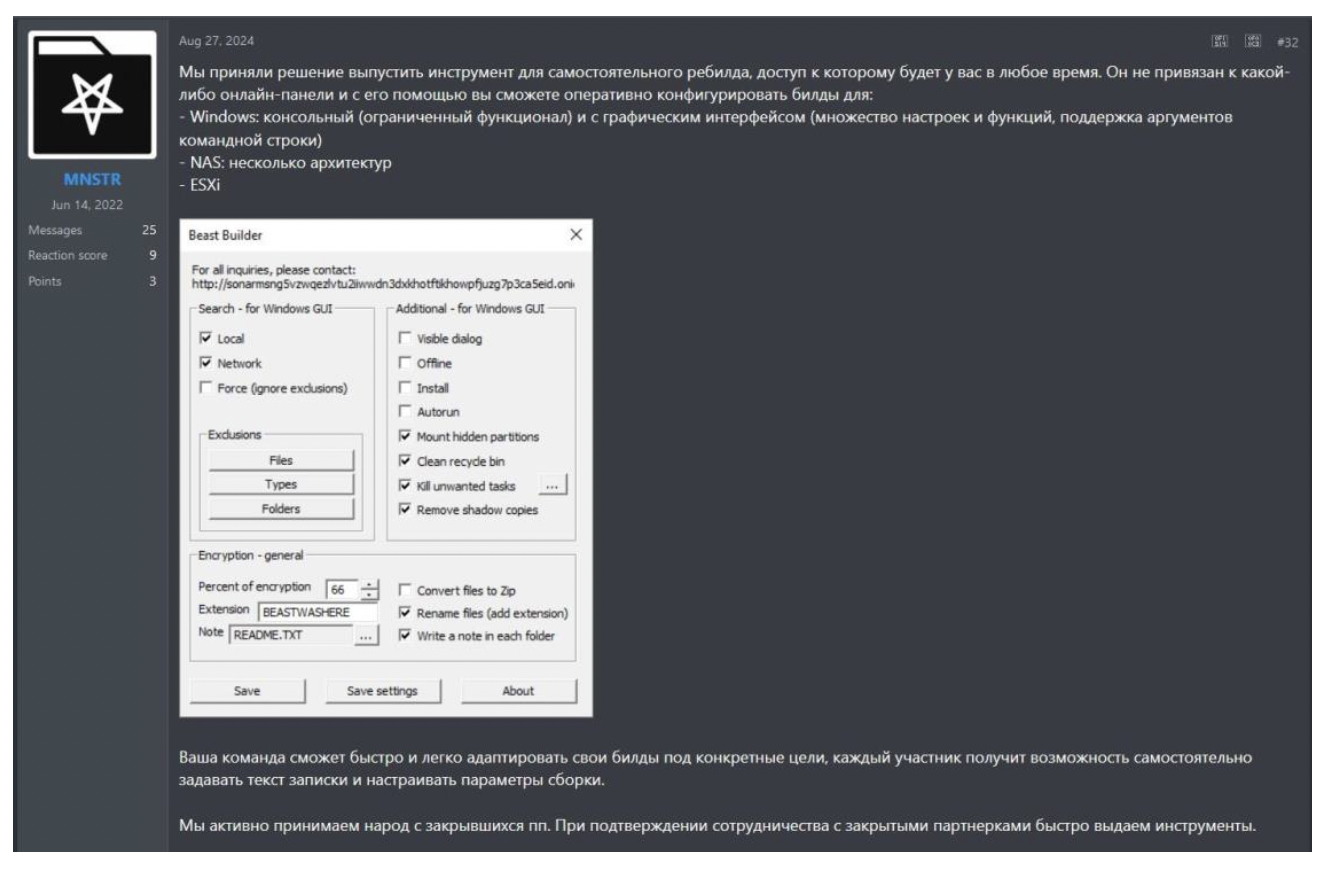

- 2024年8月、Windows、NAS、ESXi用のビルドを構成するオプションを備えたオフラインビルダーをリリース

▲Beastの新たなオフラインビルダー

■BeastがサポートしているOS:LinuxとESXi

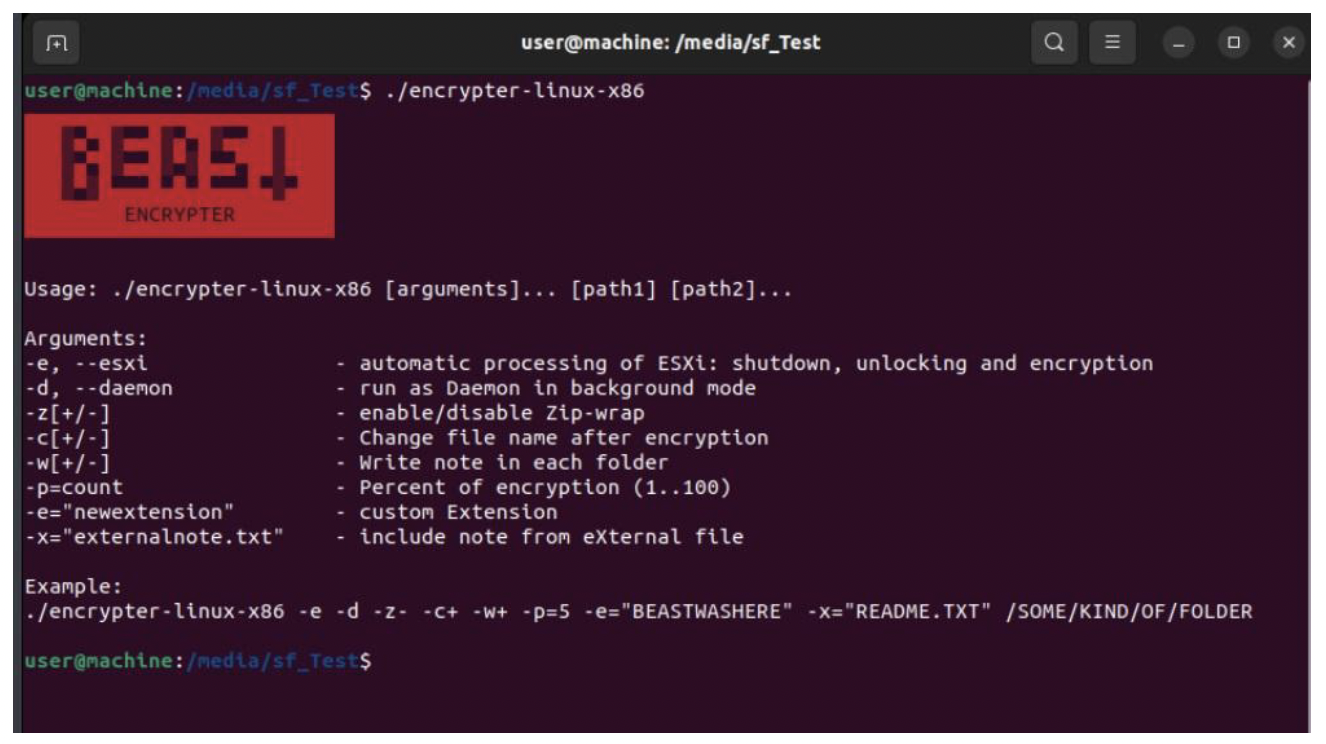

BeastのLinuxバージョンには、次の機能と特徴があります(これらの機能は、コマンドライン引数を通じて制御できます)。

- 暗号化のパスを選択可能

- 特定の機能の有効化/無効化

- 外部ファイルからランサムノートを生成

- デーモンモード

- C言語およびGoプログラミング言語で記述

BeastのVMWare ESXiバージョンには、次の追加オプションがあります。

- VMと端末のファイル暗号化をシャットダウンするオプション

- 一部のVMIDを除外するオプション

▲BeastのLinuxバージョンとESXiバージョンで使用できるパラメーター

■バイナリ分析:BEAST HERE?

多くのランサムウェアと同様に、最初のハッキングは、多くの場合、さまざまな感染ベクターを通じて発生します。これには、フィッシングメールやハッキングされたリモートデスクトッププロトコル(RDP)エンドポイントなどが含まれます。

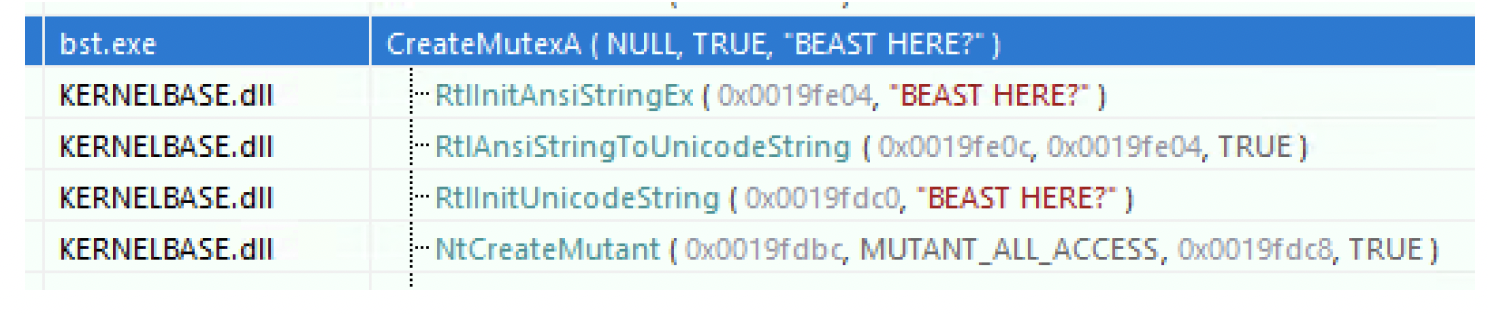

Beastの複数のインスタンスが同じシステム上で同時に実行されるのを防ぐために、Beastランサムウェアは「BEAST HERE?」という文字列を含むユニークなミューテックスを作成します。これにより、効率的な実行が保証されると同時に、攻撃者が感染先のシステム上でランサムウェアの振る舞いを制御し続けることが可能となります。

▲Beastは「BEAST HERE?」という文字列を含むミューテックスオブジェクトを作成

Beastランサムウェアの最新バージョンは、ロシア、ベラルーシ、モルドバといった独立国家共同体(CIS)諸国に存在しているデバイス上のデータを暗号化することを特に避けています。これは、システムのデフォルト言語設定と国コードをチェックし、ターゲットのIPアドレスを取得するプログラムを通じて実現されます。

Beastランサムウェアは、デバイスがCIS諸国内に存在していることを検知すると、暗号化活動を停止します。この戦略的排除は、これらの地域の当局からの注目や反響を避けるための戦術であると思われます。

▲iplogger.coに接続して被害者のIPアドレスと場所をチェック

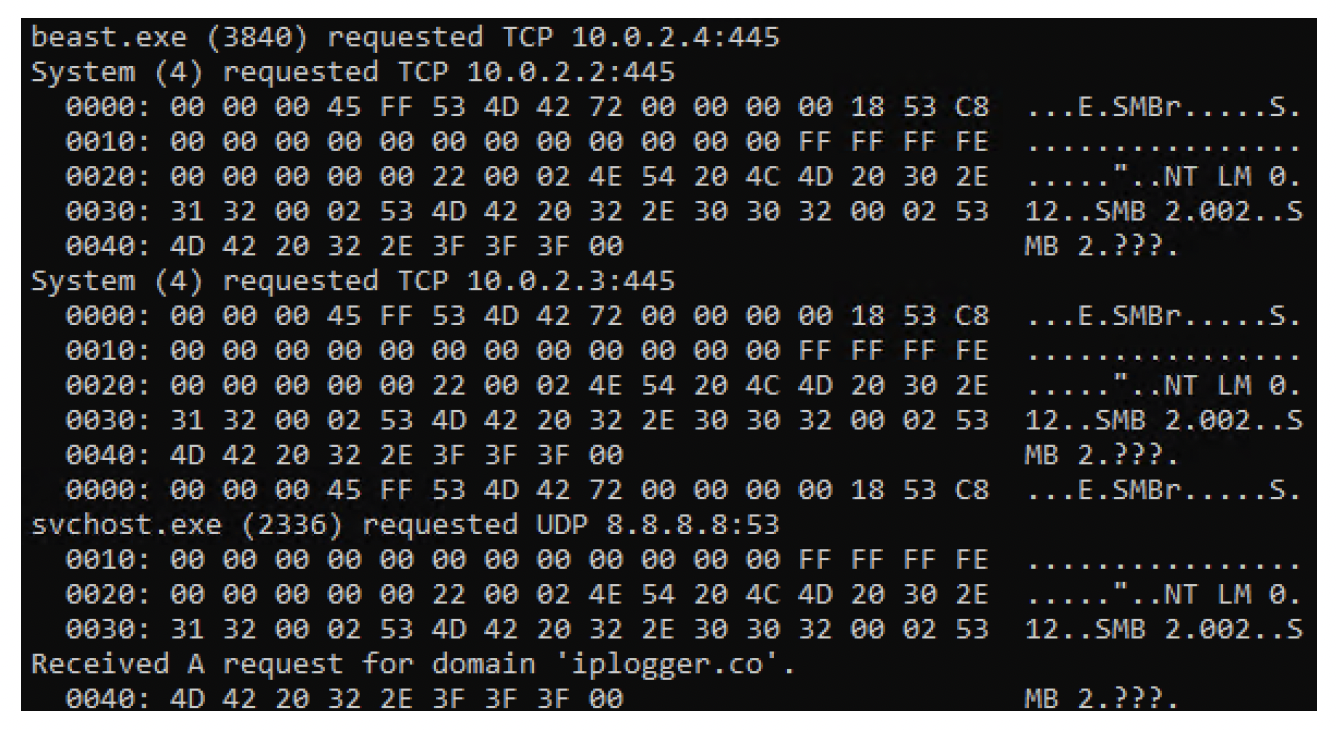

BeastはSMBスキャンを実行し、近隣のネットワーク上にある脆弱なコンピューターを自動的に検索した後、それらの端末に感染します。この自己増殖メカニズムにより、人間の介入を必要とせずにペイロードを迅速に拡散させることが可能となります。

▲BeastによるSMBのスキャン

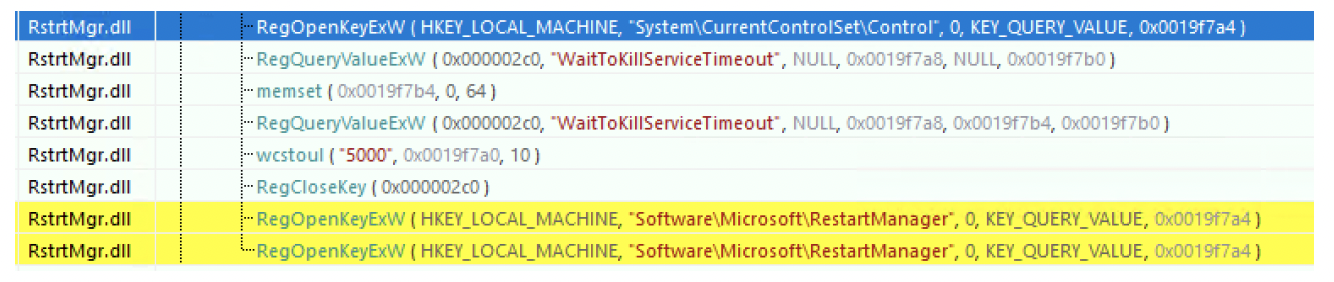

■RstrtMgr.dll(再起動マネージャー)のロード

再起動マネージャーであるRstrtMgr.dllは、システムの再起動時にオープンされているファイルや保存していないファイルを保護する機能を持つ、重要なシステムコンポーネントです。これは、ゲートキーパーとして動作するものであり、シャットダウンする前にユーザーに作業の保存を促し、データの損失を防ぎます。Beastランサムウェアは、このDLLを悪意のある方法で利用します。

ファイルを暗号化する前に、Beastランサムウェアは、オープンされているファイルのロックを解除し、それらを安全に閉じるために、サービスやプロセスを停止します。

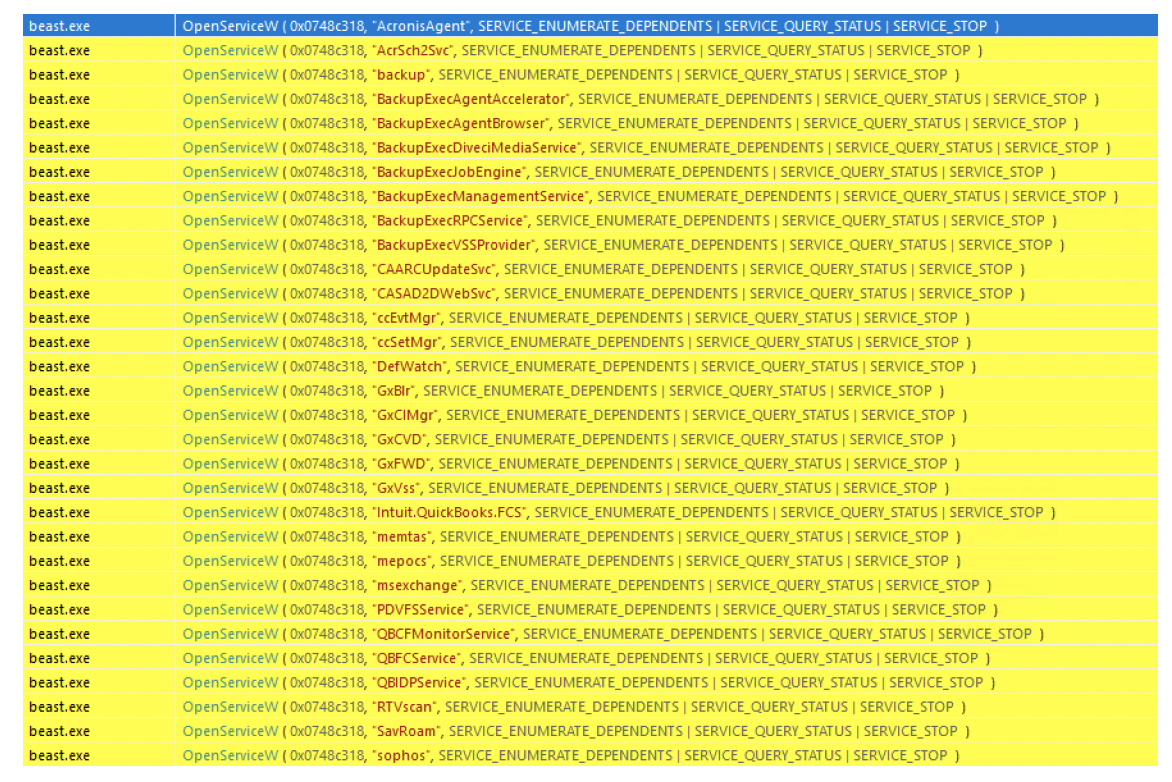

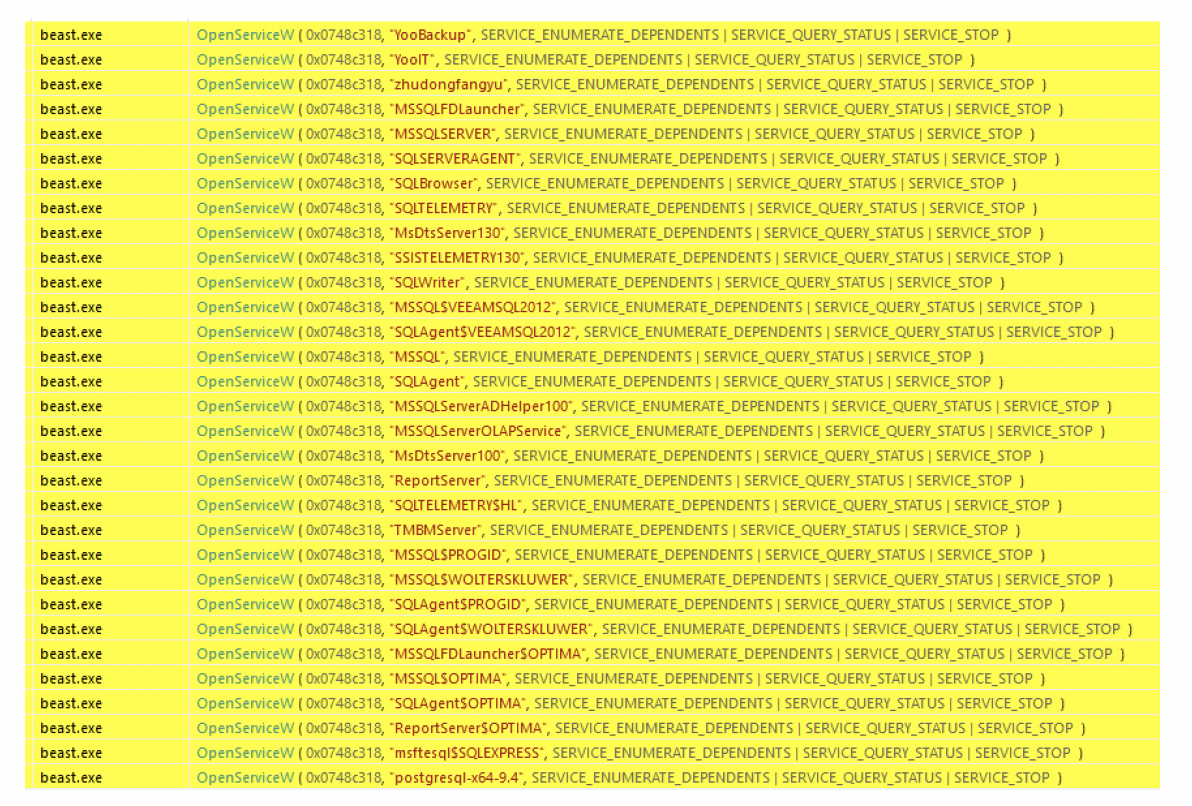

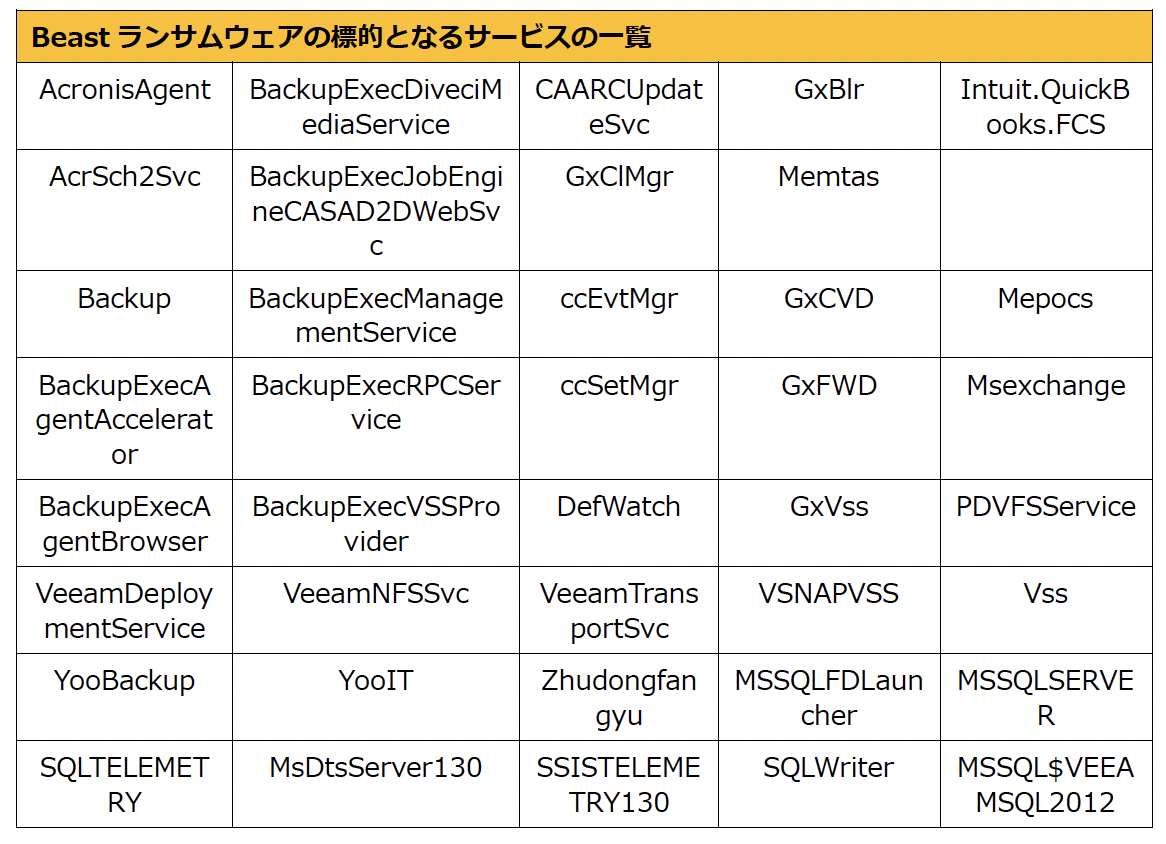

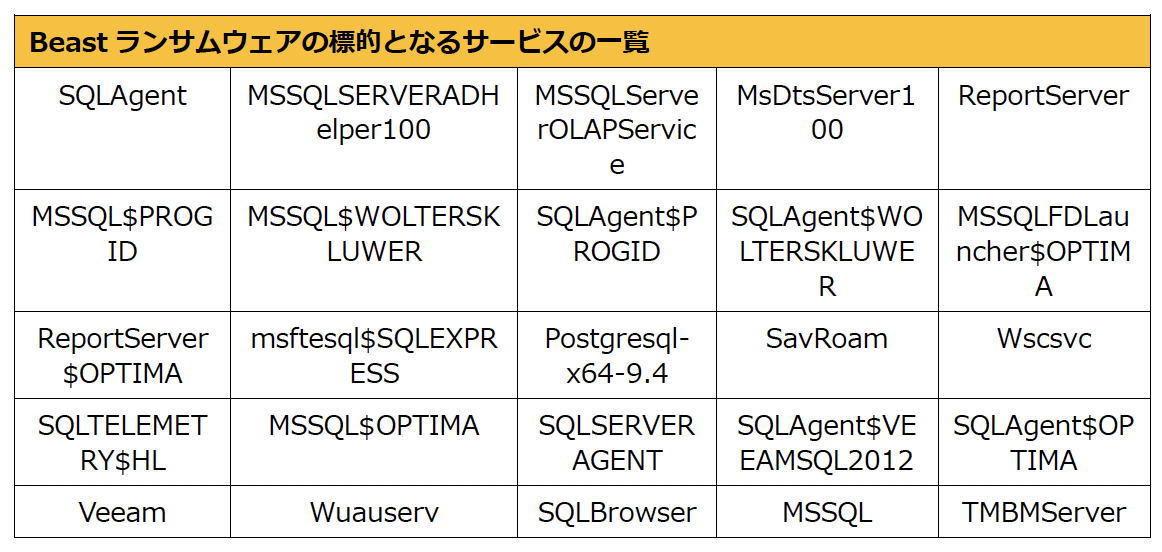

Beastランサムウェアが標的とするサービスの一覧は次のようになります。

Beastランサムウェアの標的となるサービスの一覧

■シャドウコピーの削除

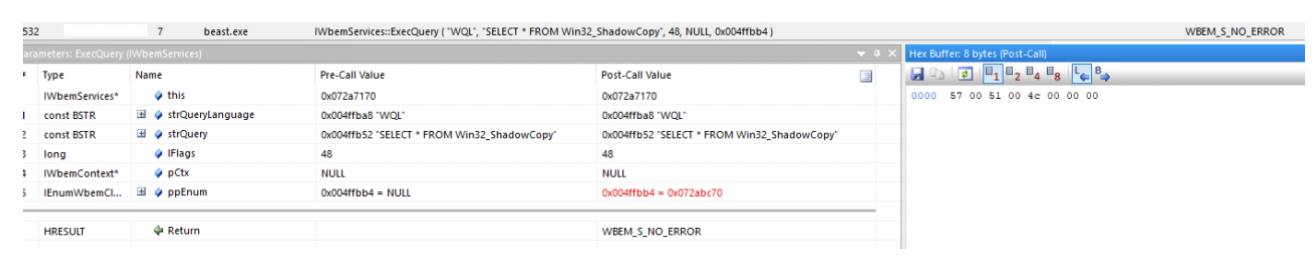

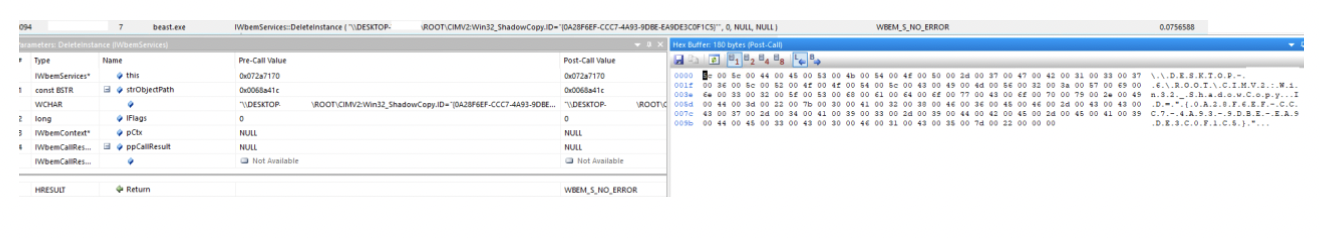

Beastランサムウェアがシャドウコピーの削除処理を開始すると、WQLクエリであるIWbemServices::ExecQuery(“WQL”, ”Select * FROM Win32_ShadowCopy”)を呼び出して、シャドウコピーを照会するためのIEnumWbemClassObjectオブジェクトを取得した後、IWbemServices::DeleteInstance(“\\MachineName\ROOT\CIMV2:Win32_Sh adowCopy.ID=”{Shadow Copy ID}””)を呼び出してシャドウコピーを削除します。

▲Beastによるシャドウコピーの照会

▲Beastによるシャドウコピーの削除

■ファイルの暗号化

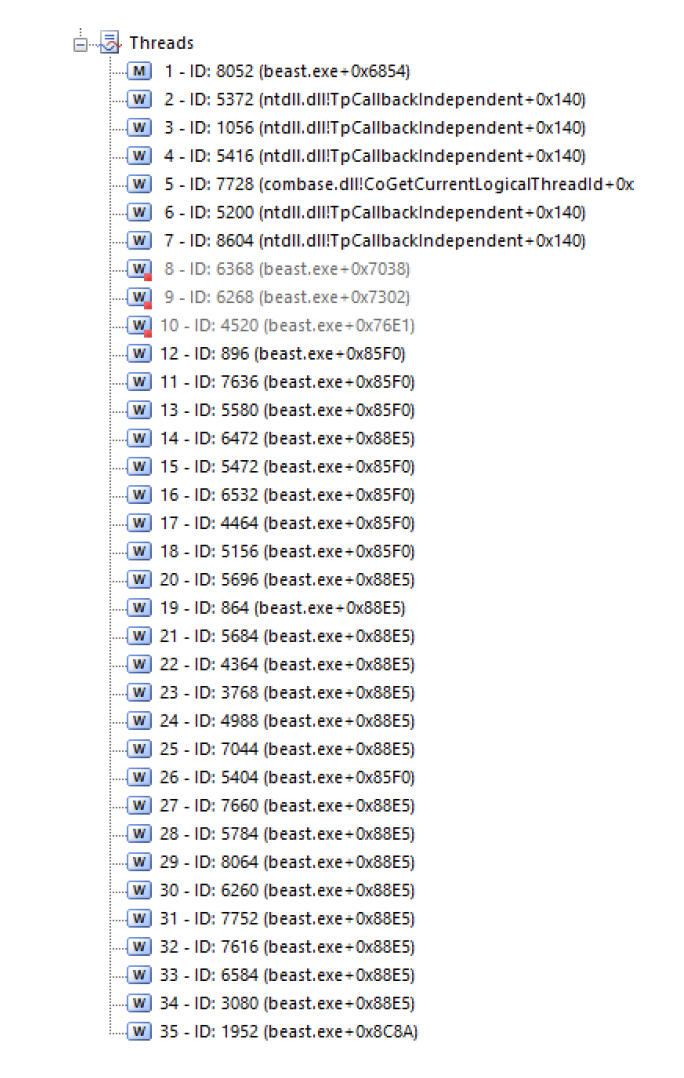

多くの場合、ランサムウェアはファイルの暗号化を高速化するためにマルチスレッドを採用しています。この手法では、親スレッドが暗号化の対象となるファイルを特定した上で、それらのファイル情報を子スレッドへと送信します。

続いて、子スレッドは並列して動作し、各スレッドがそれぞれ異なるファイルを暗号化することにより、暗号化プロセス全体を大幅に高速化します。このアプローチは、感染先のシステムが持つハードウェア機能を活用して、ファイルをより効率的に暗号化するものです。

▲Beastランサムウェアのスレッド(マルチスレッド利用のデモ)

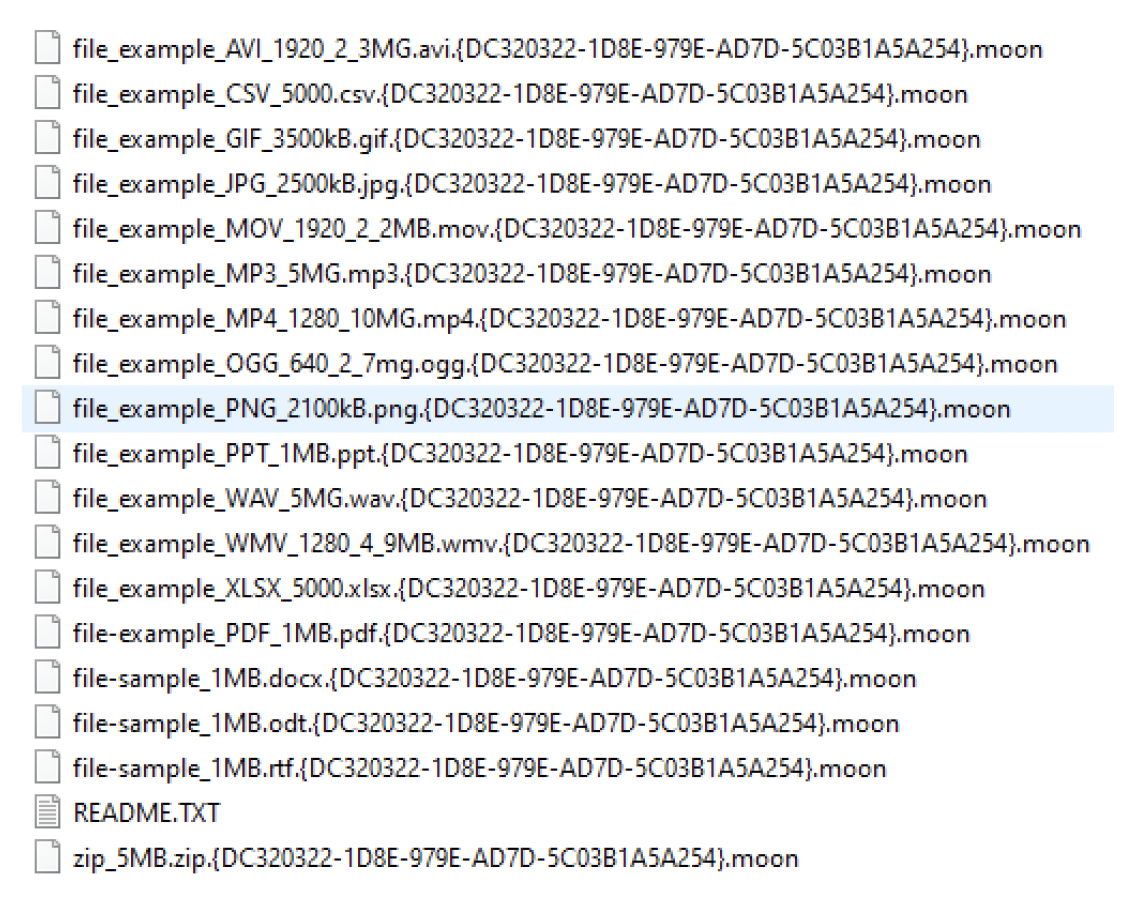

Beastは、強力な暗号化方式を使用して、ネットワーク内にあるすべての接続デバイス上のファイルをロックダウンします。Beastは、文書、画像、動画、データベースなどを含む、さまざまなファイル形式を標的としています。

いったんファイルが暗号化されると、攻撃者が制御している復号鍵を手に入れない限り、被害者はそれらのファイルにアクセスできなくなります。

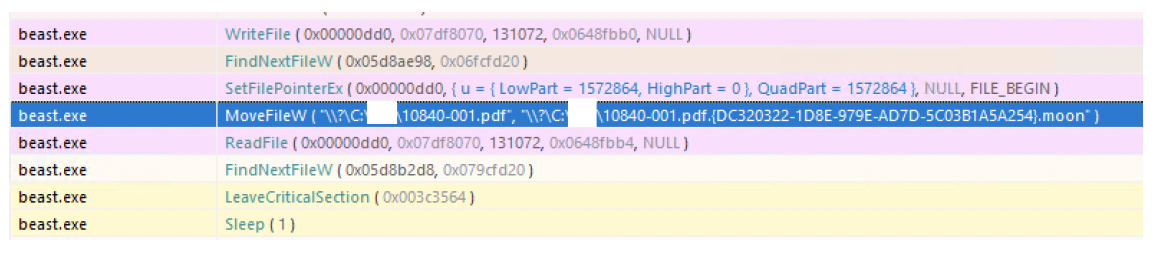

▲PDFファイルの暗号化プロセスの例

▲暗号化されたファイル

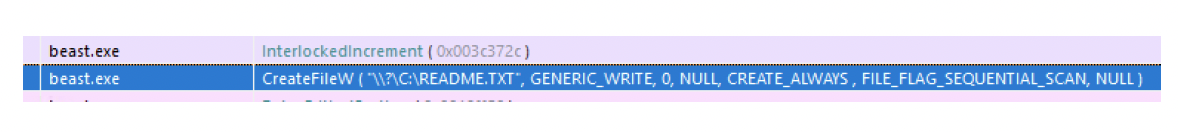

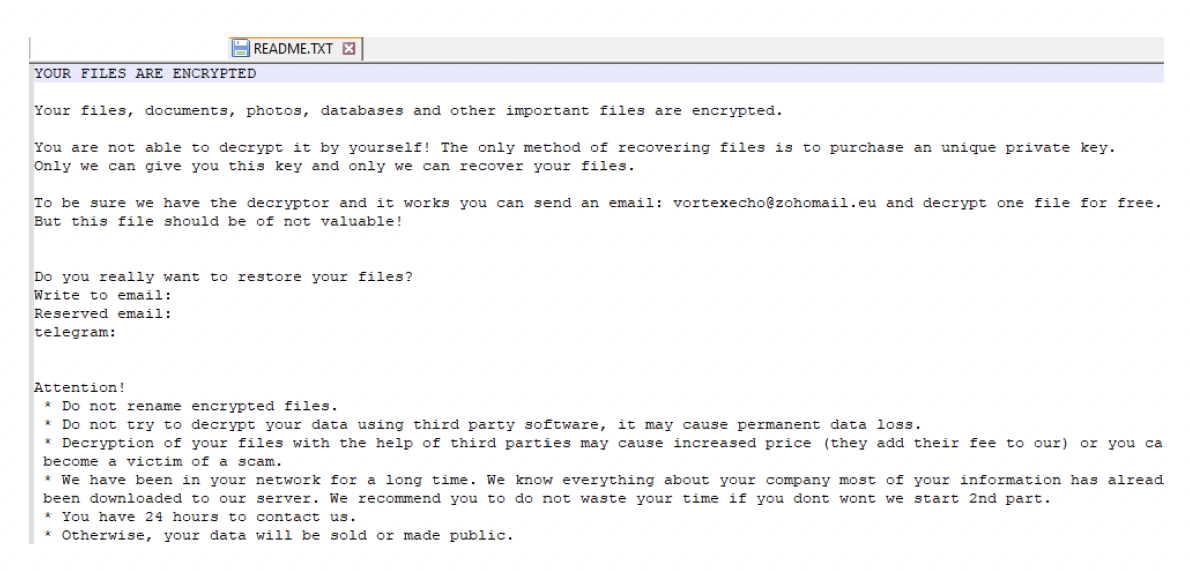

身代金要求書スレッドは、このマルウェアの設定で指定された、組み込み型の身代金要求書を抽出した後、それを復号化します。続いて、この身代金要求書は、暗号化を明示的に除外されていないすべてのディレクトリ内に、「README.txt」ファイルとして保存されます。

▲身代金要求書README.txtの作成

▲身代金要求書の内容

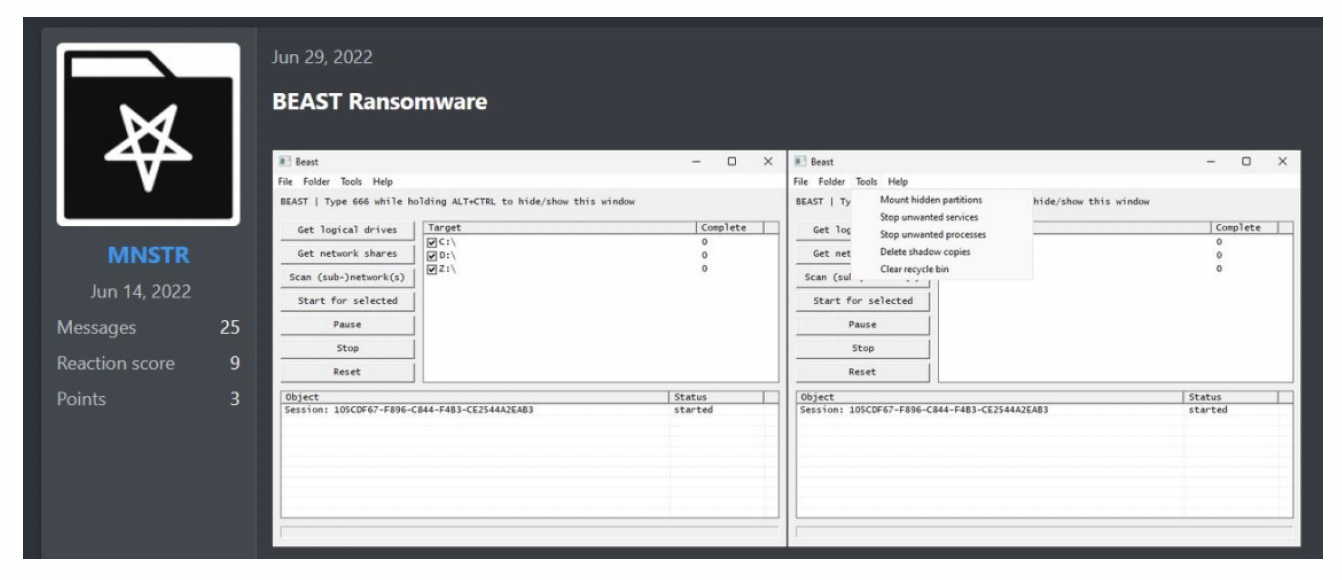

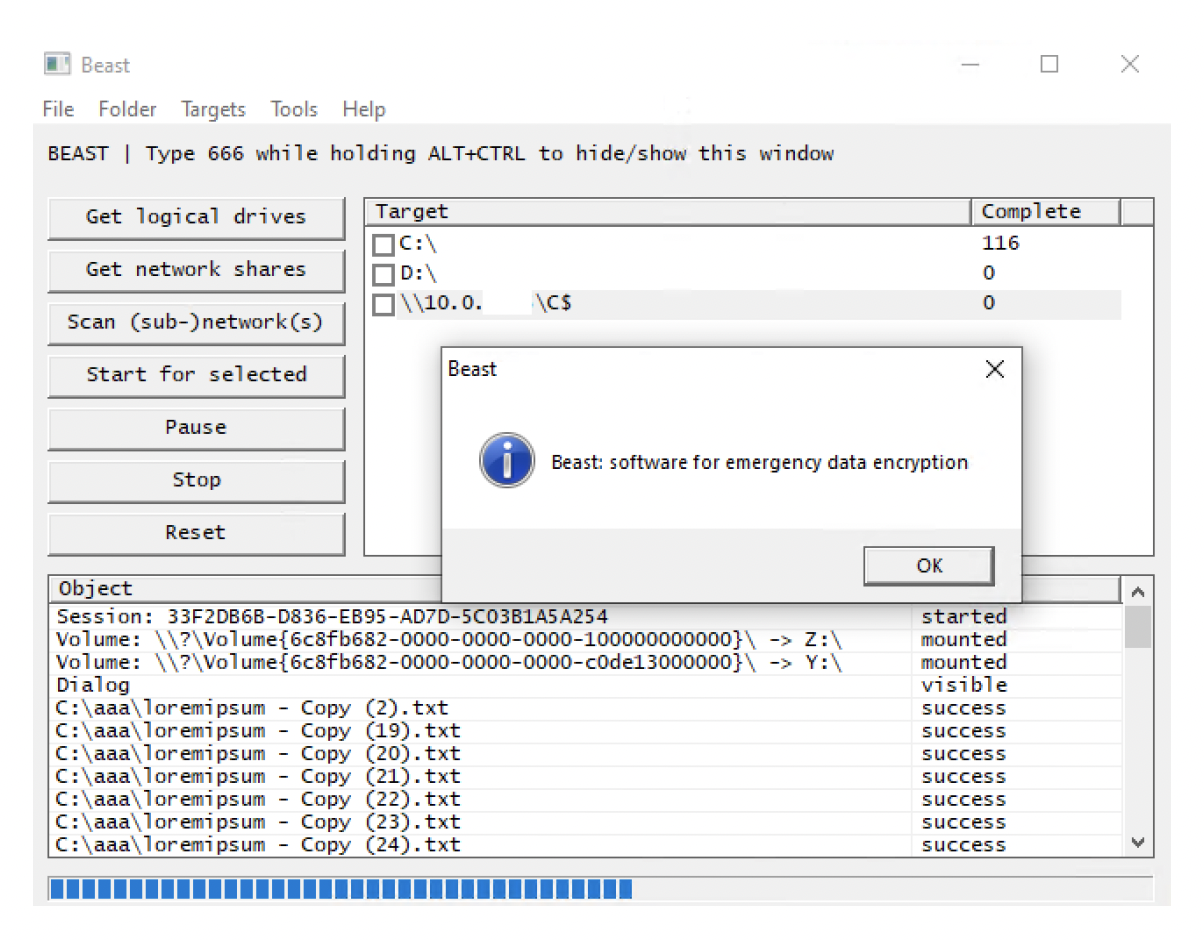

暗号化プロセスの実行中にBeastランサムウェアのGUIを表示するには、ALT+CTRLキーを押しながら666とタイプする必要があります。

▲BeastランサムウェアのGUI

サイバーリーズンによる推奨事項

- サイバーリーズンは、ランサムウェア実行前の振る舞いを特定するために、Beastによる攻撃を特定するためのハンティングクエリを提供しているほか、関連する侵害の痕跡(IOC)を公開しています。これらを利用することで、より的確にBeastを検知できるようになります。

※サイバーリーズンソリューションを活用しているお客様には、製品の推奨設定方法や、IoC情報や脆弱性の悪用有無を確認するための脅威ハンティングクエリを提供しております。 - 多要素認証やパッチ管理など、サイバーセキュリティ上のベストプラクティスを推進すること

- ランサムウェア実行時の振る舞いを特定する機能で実行を阻止すること

- アプリケーション制御を有効にすること

- 定期的にファイルをバックアップし、バックアッププロセスとポリシーを作成しておくこと

- 振る舞いベースで検知できる機能で悪意のあるファイルをブロックすること

著者について

Mark Tsipershtein(Cybereason Security Researchチームのセキュリティリサーチャー)

調査、分析の自動化、インフラストラクチャを担当。SQA、自動化、セキュリティリサーチ分野において20年以上の経験を持つ。

【開催レポート】ランサムウェア対策セミナー「高まるランサムウェアの脅威の実情と企業・組織に求められる具体的な対策」

ランサムウェア攻撃の背景から最新の脅威、実際に被害に遭った企業の経験、具体的な対策を共有し、日本の企業・組織が取り組んでおくべきランサム対策のポイントを考察します。

今後のランサムウェア攻撃対策の強化にお役立てください。

https://www.cybereason.co.jp/product-documents/white-paper/11901/