- 2022/07/06

- ランサムウェア

サイバーリーズン vs. Black Bastaランサムウェア

Post by : Cybereason Nocturnus

Black Bastaランサムウェアは、2022年4月に発見された新しいランサムウェアの系統です。活動期間はわずか2ヶ月に過ぎませんが、同ランサムウェアグループは一躍脚光を浴びており、本稿執筆時点ですでに50人近くの被害者を出したと主張しています。

今年4月に初めて出現したにもかかわらず、 コンパイルの時間や関連するファイルの利用のようないくつかの証拠によると、Black Bastaオペレーションは2022年の2月にまで遡ります。当時、このランサムウェアには名前がなく(正確には“no_name_software“と呼ばれていました)、まだ開発中であることが示唆されていました。

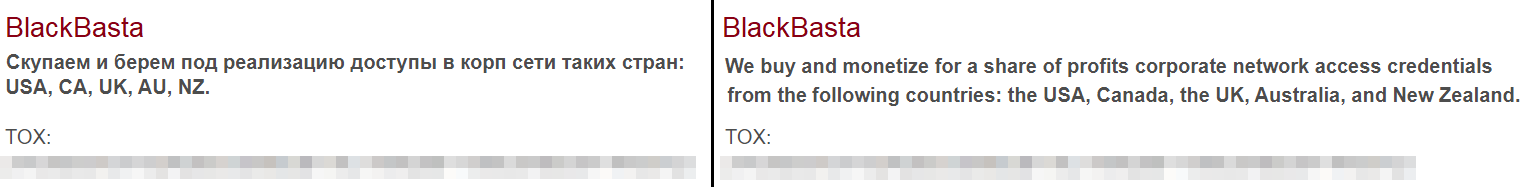

その後、4月に入ってから、同ランサムウェアを利用して被害者を狙うオペレーションが開始されました。このタイミングは偶然ではありませんでした。なせなら、2022年4月20日、BlackBastaという名のユーザーが、アンダーグラウンドフォーラムのXSS[.]ISとEXPLOIT[.]INに、企業のネットワークへのアクセス権を買い取りマネタイズすることを意味するメッセージを投稿したからです。

ロシア語で書かれたこの投稿には、彼らが米国、カナダ、英国、オーストラリア、ニュージーランドに拠点を置く組織を探していることも明記されており、同グループが特に英語圏の国々をターゲットにしていることが伺えます。

▲BlackBastaギャングによるハッキングフォーラムへの投稿

主な調査結果

- 注目を浴びている脅威:わずか2ヶ月の間に、Black Bastaギャングは、このレポートを発行する時点で50人近くの被害者を出しており(本稿執筆時点)、最近最も注目されているランサムウェアの1つとなっています。

- ESXiをターゲットとする:Black BastaのLinux版は、エンタープライズLinuxサーバー上で動作するVMware ESXiの仮想マシン(VM)をターゲットとしています。

- 重大度が高い:サイバーリーズンのNocturnusチームでは、この攻撃の破壊的な可能性を考慮して、その脅威レベルを「高」と評価しています。

- 英語圏の国々をターゲットとしている:Black Bastaは、特に、米国、カナダ、イギリス、オーストラリア、ニュージーランドといった国々をターゲットとしています。

- 幅広い業種をターゲットにしている:Black Bastaは、製造業、建設業、運輸業、通信業、医薬品、化粧品、給排水衛生設備、自動車販売業、下着メーカーなど、さまざまな業界をターゲットにしていることが確認されています。

- 人間が操作するタイプの攻撃:ランサムウェアの展開に先立ち、攻撃者は組織内に侵入してラテラルムーブメントを実施することで、本格的なRansomOps攻撃を遂行しようとします。

- 検知と防御:AI駆動型のCybereason Defense プラットフォームは、Black Bastaを完全に検知して防御します。

過去数年間に出現した他のランサムウェアオペレーションと同様に、Black Bastaギャングは、勢いを増している二重脅迫のトレンドに従っています。彼らは、被害者から機密ファイルや情報を窃取した後、身代金を支払わなければそれらのデータを公開すると被害者を脅迫します。

身代金要求額は被害者により異なるようですが、 報道によると、同グループは身代金として数百万ドルを要求していることが確認されています。

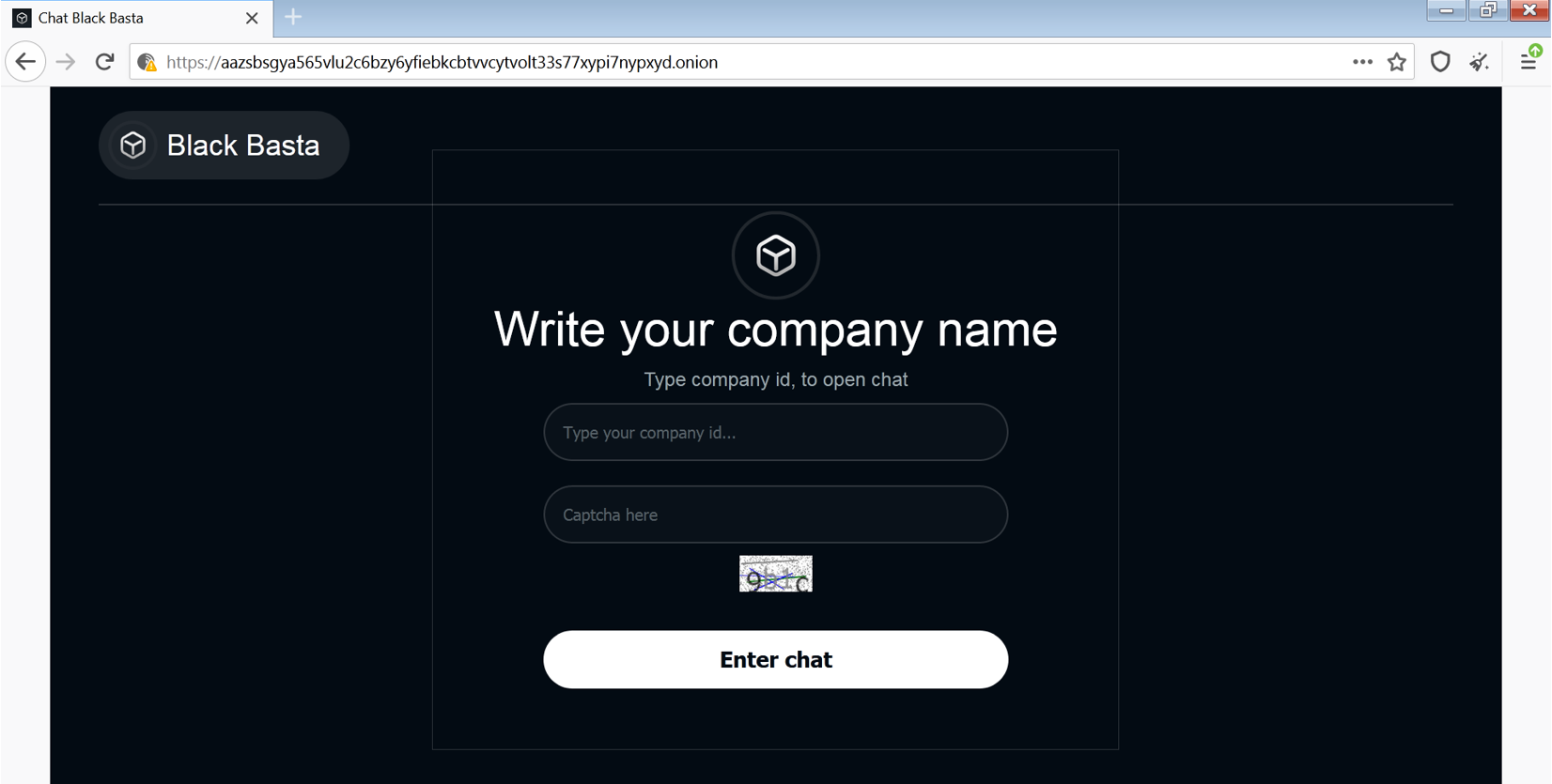

▲Basta Newsという名前のWebサイト

▲Black Bastaグループが提供するチャット

Black Basta ランサムウェア攻撃の分析

6月初旬、Black Bastaという名のランサムウェアギャングが、QBotマルウェアオペレーションと提携することで、当該ランサムウェアを拡散していることが報じられました。もちろん、ランサムウェアギャングがQBotと提携し、QBotを主要な配信元として利用するのは、今回が初めてではありません。

MegaCortex、ProLock、 DoppelPaymer、 Conti、Egregorなどのような、ランサムウェア分野における「ビッグプレーヤー」の多くは、過去にもこのような取り組みを行ってきました。そのような提携は過去に実績があるため、Black Bastaギャングは、ビッグプレーヤーに倣って、同じことを行うよう決定したのでしょう。

QBotを使用すると、ランサムウェアオペレーターは時間を節約できます。QBotには、攻撃者にとって非常に便利な機能が多数組み込まれています。その中には、偵察の実施、データやクレデンシャルの収集、ラテラルムーブメント、ペイロードのダウンロードと実行に使用される機能が含まれています。

クレデンシャルを収集し、ネットワークアーキテクチャを理解した後、攻撃者は、ドメインコントローラーをターゲットとし、PsExecを使用してラテラルムーブメントを実施します。いったん侵入に成功すると、攻撃者は「地固め」を行い、検知や防御を回避するための最終的な手順を実行します。

攻撃者は、侵入先のドメインコントローラー上でWindows Defenderを無効にするグループポリシーオブジェクト(GPO)を作成し、あらゆるアンチウイルス製品を停止させようとします。興味深いことに、この手法は、過去にQBotとEgregor攻撃でも観測されています。

この攻撃の最終段階は、標的となるエンドポイントにランサムウェアを導入することです。これを実現するために、攻撃者は符号化されたPowerShellコマンドを使用します。同コマンドは、WMIを使って、攻撃の初期に作成されたファイルであるC: \Windowspc_list.txtに含まれているIPアドレスから、当該ランサムウェアのバイナリをダウンロードしようと試みます。

Black Bastaランサムウェア

Black Bastaランサムウェアは、この攻撃における最終的なペイロードです。多くのランサムウェアと同様に、このペイロードも、感染先の端末上にあるファイルを暗号化した上で、被害者であるユーザーに身代金要求書を残すように設計されています。

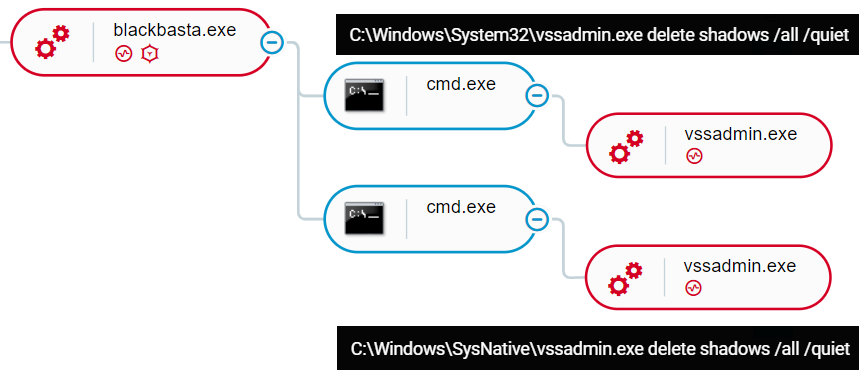

いったん実行されると、同ランサムウェアは、vssadmin.exeを使ってシステムの仮想シャドウコピーを削除します。vssadmin.exeは、VSS(Volume Shadow Copy Service)を管理するためのコマンドラインツールであり、稼働中のシステム上でバックアップを作成するために、安定したイメージをキャプチャしてコピーするものです。

ランサムウェアは通常、ファイル自体を暗号化する前に、vssadmin.exeを使ってファイルのシャドウコピーやその他のバックアップを削除します。これは、被害者が貴重なファイルのバックアップをVSSから取り出せないようにすることで、被害者が暗号化されたデータを復号化するには身代金を支払わざるを得ないようにするためです。

▲Black Bastaの実行(Cybereason Defense プラットフォームでの表示)

このランサムウェアは、%TEMP%に2つのファイルをドロップします。1つは暗号化されたファイルのアイコン(名前は“fkdjsadasd.ico”)で、もう1つは背景画像として使用される.jpgファイル(名前は“dlaksjdoiwq.jpg”)です。

▲Black Bastが%TEMP%フォルダ内にドロップする2つのファイル

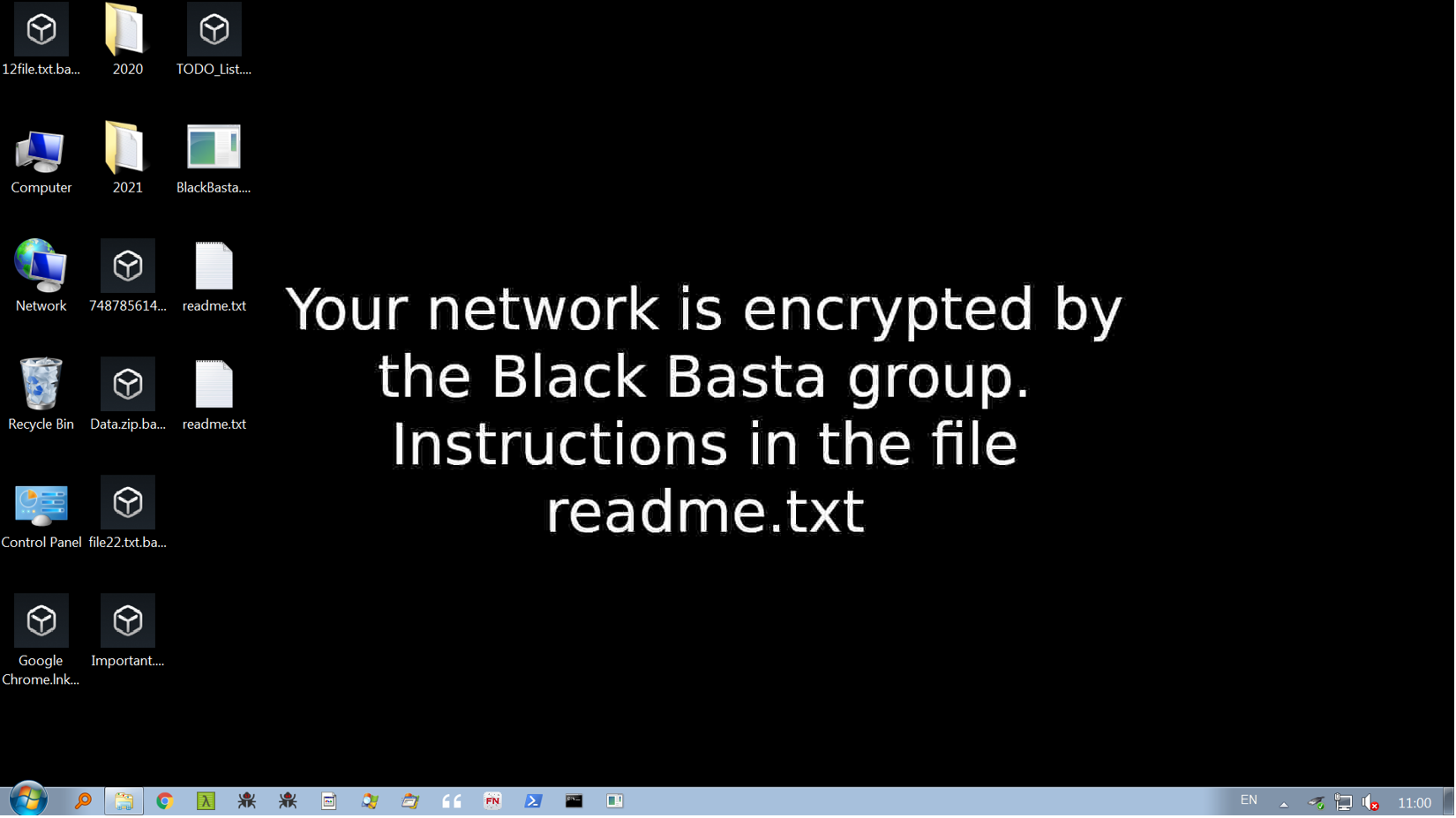

同ランサムウェアは、暗号化ルーチンを開始すると、まずデスクトップの背景画像を変更し、標的とするファイルを1つずつ検証した上で、各ファイルを暗号化します。

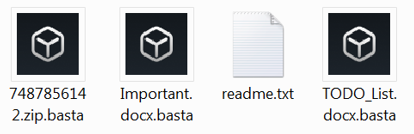

暗号化されたファイルには拡張子“.basta”が付加され、同マルウェアは各フォルダに“readme.txt”という名の身代金要求書をドロップします。この身代金要求書は被害者向けにカスタマイズされており、交渉用のチャットで使用される被害者ごとに一意のIDを含んでいます。

▲Black Bastaの壁紙

▲暗号化されたファイルと身代金要求書

Linux版

6月上旬、Black Bastaは、エンタープライズLinuxサーバー上で動作するVMware ESXi仮想マシン(VM)の暗号化におけるサポートを追加しました。この戦術は、さまざまなランサムウェアのギャングの間で人気を博しています。なぜなら、同戦術は彼らの企業向けターゲットに合致しており、しかもそれは単一のコマンドで複数のサーバーをより速く暗号化できるようにするからです。このような戦術を採用しているギャングの例としては、LockBit、Hive、Cheerscryptなどが挙げられます。

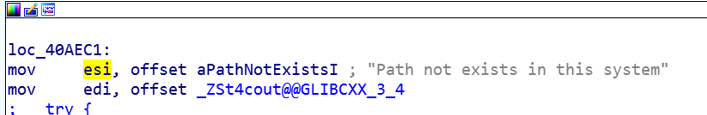

いったん実行されると、Black Bastaは/vmfs/volumesを検索し、当該パスが存在しない場合、同ランサムウェアは「Path not exists in this system(このシステムにはパスが存在しません)」というエラーメッセージを出力して終了します。

▲Black Bastaが生成するエラーメッセージ

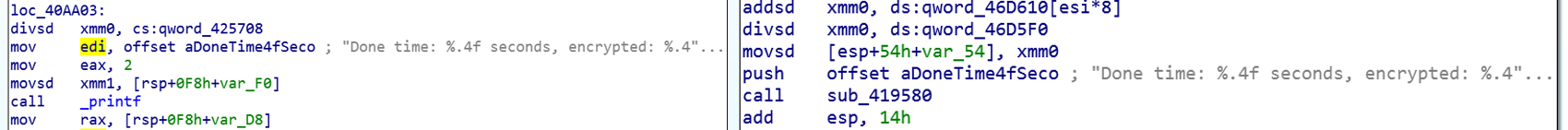

Linux版は、それがESXiに特化したものであるという事実に加えて、Windows版と多くの類似点があります。たとえば、どちらのバージョンも、暗号化中に「Done time: %.4f seconds, encrypted: %.4f gb(実行時間:%.4f 秒、暗号化したサイズ:%.4f gb)」という同じメッセージを表示します。

▲バリアント間の類似 – “Done Time” メッセージを表示

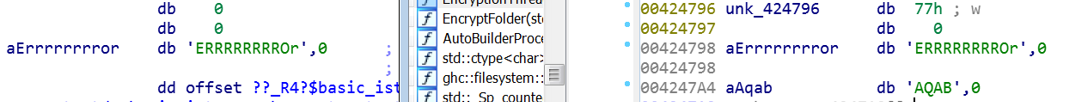

また両方とも、Black Bastaにおける共通したユニークな文字列として、“ERRRRRRRROr” と “Error 755”を使用しています。

▲バリアント間の類似性 – “ERRRRRRRROr”というユニークな文字列

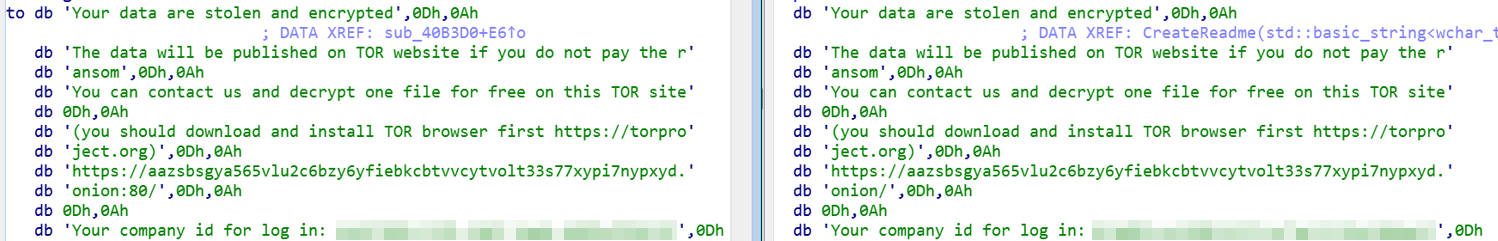

さらに、どちらのバリアントでも身代金要求書(readme.txt)は同じです。

▲バリアント間の類似性 – 身代金請求書

Contiとの関係は?

新しいBlack Bastaギャングについては、あまり多くのことが知られていません。なぜなら、彼らは、ハッキングフォーラム上で自らのオペレーションのマーケティングやアフィリエイトの募集を開始していないためです。しかし、新しい犠牲者を素早く開拓する彼らの能力を理由として、今回が彼らによる初めての攻撃ではないと考えている研究者もいます。

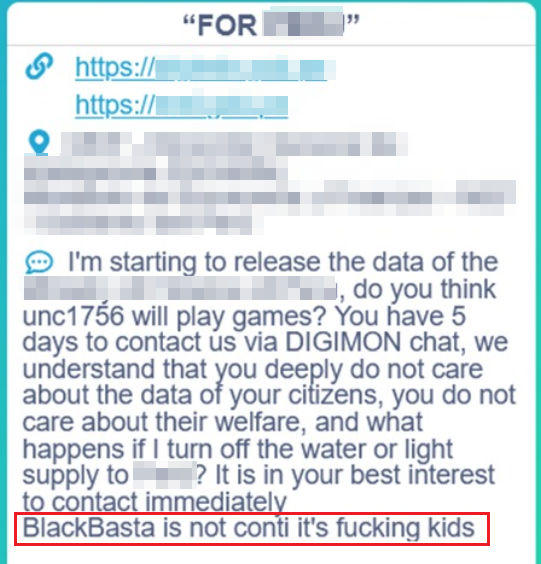

このグループについては、悪名高いContiギャングと関係があるなど、さまざまな憶測が飛び交っていましたが、後にContiギャングはそのことを否定しました。

▲ContiギャングはBlack Bastaとの関係を否定

Black Bastaギャングが自分たちの行っていることを理解しており、ランサムウェアの「ビッグリーグ」(Conti、Ryuk、REvil、BlackMatterなど)と同じリーグでプレイしたいと考えていることは明らかです。このことが、「Black Bastaは他のランサムウェアのリブランディングである」という憶測を生んでいる理由なのかもしれません。

それは事実かもしれませんが、今はまだ証明されていません。しかし、Black Bastaギャングが、「成功した」ランサムウェアグループ(特にConti)に触発され、彼らのやり方を踏襲しようとしたと考えるのも理にかなっています。また、研究者の中には、リーク用Torサイトの見かけ、身代金要求書、支払いサイト、サポートチームの行動など、両者の間には多くの類似点があると主張している人もいます。

Cybereasonによる検知と防御

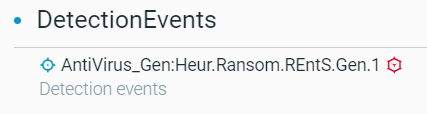

AI駆動型のCybereason Defense プラットフォームを使うと、脅威インテリジェンス、機械学習、次世代アンチウイルス(NGAV)機能によりマルウェアを検知してブロックする多層的な保護を通じて、Black Bastaランサムウェアの実行を阻止できます。さらに、アンチランサムウェア機能が有効になっている場合、同プラットフォーム内の行動検知手法を通じて、ファイルを暗号化しようとする試みを検知して阻止した上で、Black Bastaに関するMalOpTM を生成できます。

▲Black Bastaランサムウェアの検知(Cybereason Defense プラットフォームでの表示)

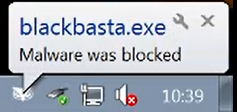

アンチマルウェア機能を適切な設定(下記の推奨事項を参照)で使用すると、Cybereason Defense プラットフォームを通じてランサムウェアの実行を検知して阻止した上で、ランサムウェアが標的となるファイルを暗号化できないようにします。この防御機能は機械学習に基づいており、既知および未知のマルウェアのバリアントをブロックします。

▲Black Bastaの実行を阻止したことを知らせるCybereasonのユーザー通知

セキュリティ上の推奨事項

- Cybereason NGAVのアンチランサムウェア機能を有効にすること:CybereasonのアンチランサムウェアモードをPreventに設定します。

- Cybereason NGAVのアンチマルウェア機能を有効にすること:CybereasonのアンチマルウェアモードをPreventに設定し、検知モードをModerate以上に設定します。

- システムを完全にパッチが適用された状態に維持すること:脆弱性を軽減するために、お使いのシステムにパッチが適用されていることを確認します。

- 定期的にファイルをリモートサーバーにバックアップすること:バックアップからファイルを復元することにより、データへのアクセスを最も迅速に回復できます

- セキュリティソリューションを利用すること:組織的なファイアウォール、プロキシ、Webフィルタリング、メールフィルタリングを利用することで、お使いの環境を保護します

MITRE ATT&CKによる分類

| 初期アクセス | ラテラルムーブメント | 実行 | クレデンシャルへのアクセス | 検出 | 収集 | 影響 |

|---|---|---|---|---|---|---|

| フィッシング | 共有コンテンツへの感染 | コマンドおよびスクリプティングインタープリター;PowerShell | パスワードストア内のクレデンシャル | アカウントの検出 | ローカルシステム内のデータ | データの暗号化によりインパクトを最大化 |

| 有効なアカウント | リモートファイルコピー | スケジュールされたタスク/ジョブ | システム情報の検出 | システムの回復を阻害 | ||

| Windows Management Instrumentation(WMI) | ファイルやディレクトリの検出 | |||||

| ユーザー実行 | システムロケーションの検出 |

【グローバル調査結果】2022年版 ランサムウェア 〜ビジネスにもたらす真のコスト〜

サイバーリーズンでは、2021年に続いて2022年もランサムウェアがビジネスに及ぼす影響に関するグローバル調査を実施しました。

本レポートでは、ランサムウェアがビジネスにどのような影響を与え続けているかなどについての調査結果とランサムウェア攻撃に対する効果的な対策について解説しています。

https://www.cybereason.co.jp/product-documents/survey-report/8548/