- 2022/11/08

- ランサムウェア

ランサムウェア攻撃の傾向と対策 ~止まらないランサムウェア攻撃にどう対処するか~

Post by : Cybereason Japan Marketing Team

2022年9月21日、サイバーリーズン・ジャパン主催のオンライセミナー「Cyber Security Deep Dive Vol.3 〜ランサムウェアの歴史、組織、攻撃手法とその実態を徹底戦略〜」が開催されました。

サイバーリーズン合同会社シニアセキュリティアドバイザー 澤村知範のセッションでは、「ランサムウェア攻撃の傾向と対策 ~止まらないランサムウェア攻撃にどう対処するか~」と題し、最新のランサムウェア攻撃の傾向とその対策について講演を行いました。

攻撃を受けると被害は甚大 ~ランサムウェア攻撃の概要

まず澤村は改めてランサムウェア攻撃の概要について触れました。

「ランサムウェアとは何かというと、データを暗号化して身代金を要求するマルウェア(コンピューターウイルス)の一種で、ランサムウェアを使用して暗号化したファイルをもとに戻してほしければ金銭(身代金:ランサム)を支払えと被害者を脅迫する攻撃をランサムウェア攻撃と呼びます」と説明します。

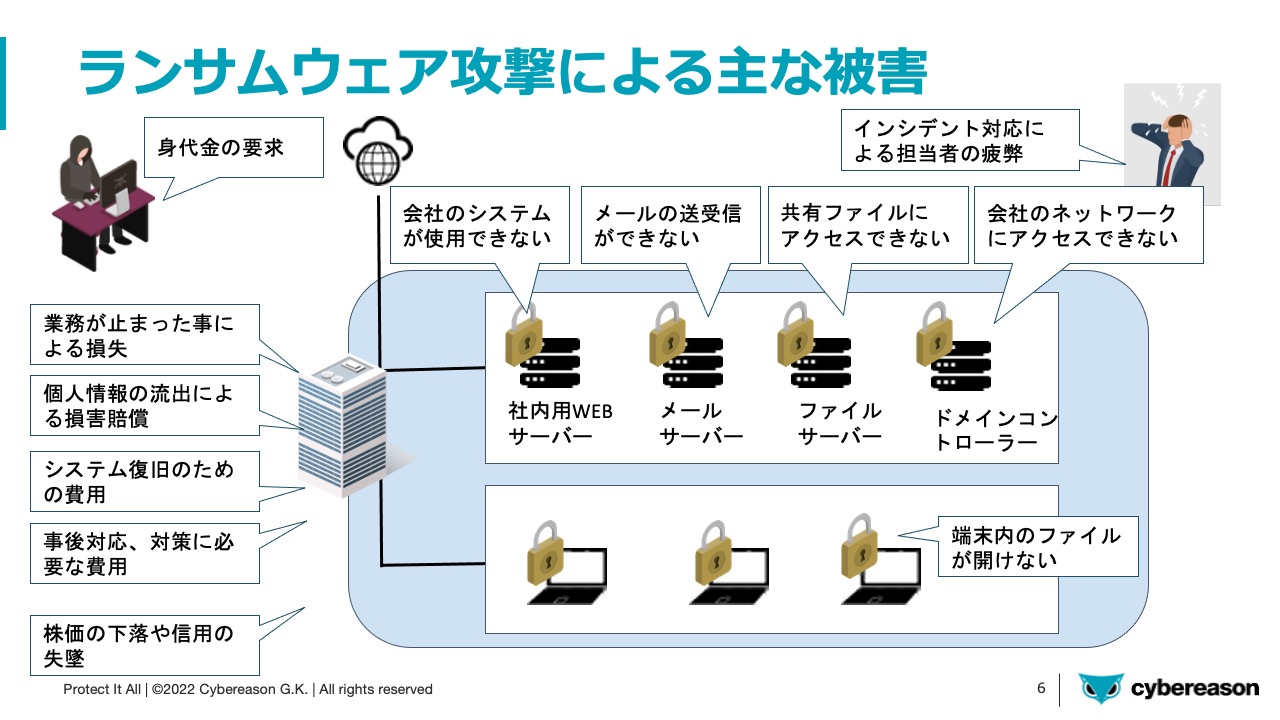

そして、ランサムウェア攻撃が企業・組織に与える影響・被害について次のように解説しました。「攻撃を受けると、利用者の端末に身代金を要求する画面が表示され、同時に業務で使用しているファイルが開けなくなり、さらにシステム側のサーバーが攻撃されると社員全員が会社のシステムを利用できなくなる、メールの送受信ができなくなる、共有ファイルへのアクセスはもちろんのこと、会社のネットワークにそもそもアクセスもできなくなるなどの被害が発生します」。

その状況に陥ると、IT部門にはユーザーからの連絡が殺到し、IT担当者はユーザー対処に追われつつ原因調査をしなくてはならず疲弊します。さらには、会社全体の業務が停止し、それに伴う損失が発生すると指摘します。

「最近では、暗号化を行う前に機密情報や個人情報の窃取が行われ、その公開も脅迫に使われる二重脅迫も増えており、個人情報などが盗まれ公開されてしまった場合には損害賠償が発生する可能性があります」と語ります。

さらにはシステム復旧や事後対応、再発防止対策にも費用がかかるだけでなく、業務停止が長期間にわたって続くと、株価の下落や信用の失墜につながると指摘、ランサムウェア攻撃は企業や組織に甚大な被害をもたらす攻撃だと語ります。

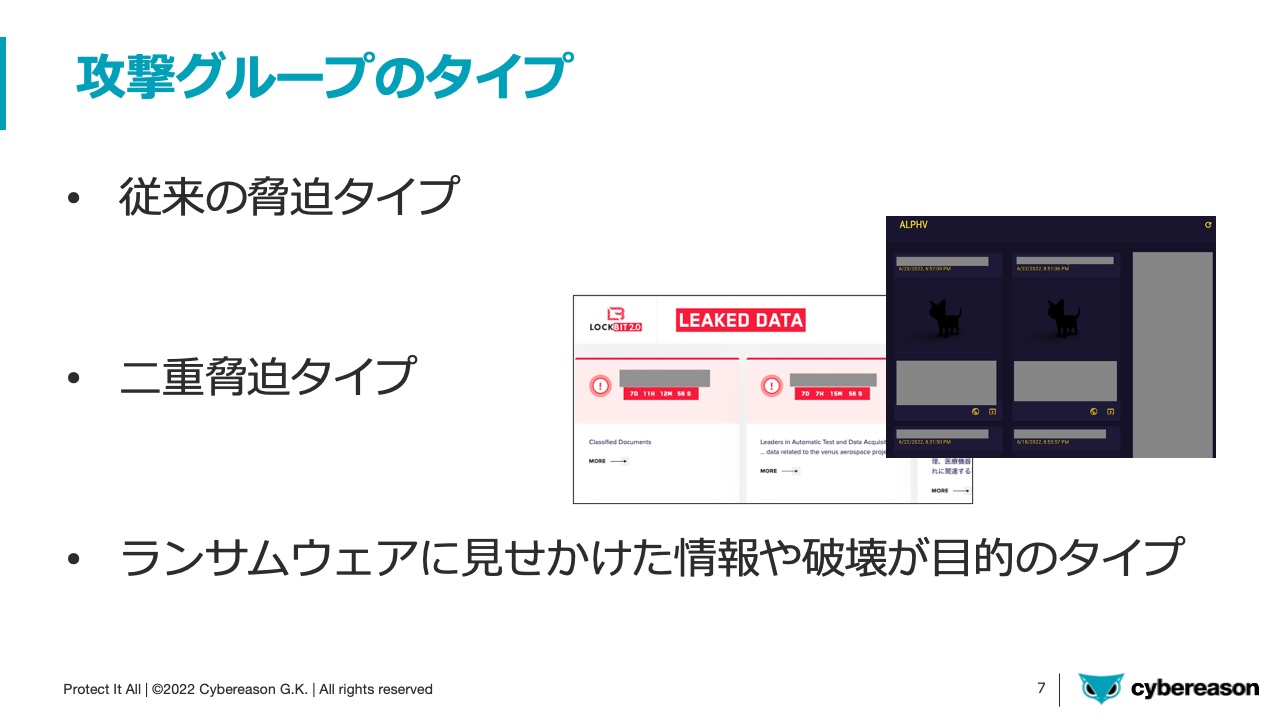

澤村は、ランサムウェア攻撃を行うグループが大きく3つに分けられるといいます。

「一つは従来からの単発の脅迫タイプ、もう一つは先ほども触れた金銭を支払わなかった場合に、攻撃時に窃取した情報を公開すると脅す二重脅迫タイプがあります」と言います。この二重脅迫タイプは第三者でも閲覧可能な情報を公開するためのリークサイトを持っており、被害企業が公開する前にランサムウェア攻撃にあったことが公になるのは、このリークサイトで第三者が被害企業名を知ることができるためと解説します。

「最後の一つは、ランサムウェア攻撃に見せかけて本来の目的である機密情報の窃取やシステム破壊を行うタイプで、これは国家が主体となっていることが多い」と言います。

最近多いのは二重脅迫タイプで、最近活発に活動しているランサムウェアグループである“LockBit”や“ALPHV(BlackCat)”、“BlackBasta”はいずれもこの二重脅迫タイプで、いずれもロシア語で情報発信することから、ロシアとの関係性が深いと指摘します。

リモートからの侵入が多い ~最近の攻撃の傾向

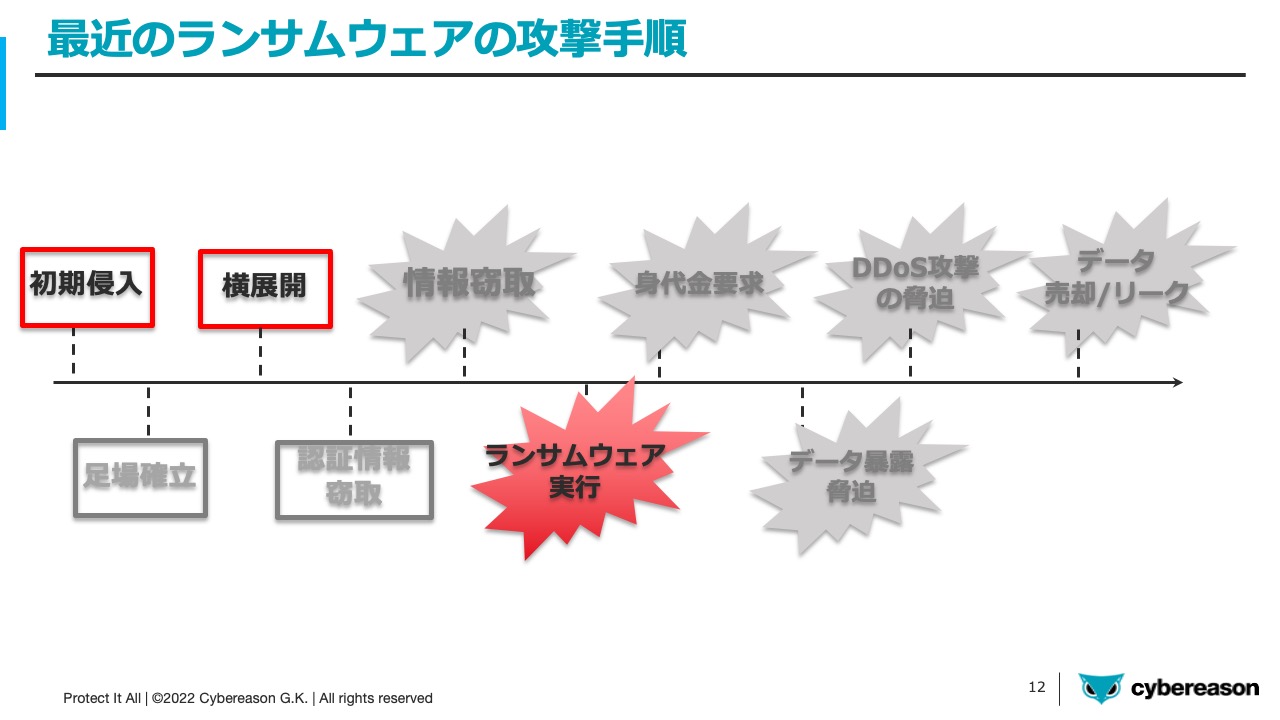

続いて澤村はランサムウェアの攻撃方法について、「初期侵入」「横展開」「ランサムウェア実行」の3つにフォーカスしてその傾向や特徴を解説しました。

「企業の環境に侵入する『初期侵入』において、侵入経路として最近一番多いのはVPN機器やリモートデスクトップを使ったリモートからの侵入です。これは警察庁の調査、そしてサイバーリーズンが企業から依頼を受けたインシデントレスポンスの結果でも同じ傾向でした。その他にはメールからの侵入、サーバーの脆弱性を悪用した侵入、他のマルウェアからランサムウェアがダウンロードされて攻撃される場合もあります」と語ります。

感染端末を広める「横展開」でのポイントはその方法についてだと言います。「多いのはWindows にもとから備わっているファイル共有の仕組みの悪用です。ファイル共有の脆弱性対策が取られていないと、その脆弱性が悪用されます。その他、サポート業務のために使われているリモートツールの悪用や、日本でも多くの被害が発生したEmotetもランサムウェア攻撃に悪用されることがあります。その攻撃によって、ドメインを管理しているサーバーが侵害されると、グループポリシーを悪用して、ドメイン全体に感染が広がります」。

実際のランサムウェア実行の段階での攻撃者の工夫について澤村は「まず、ランサムウェアを駆除しようとするウイルス対策ソフトを無効化しようとします」と言います。このときソフト側で対策されていない場合は、無効化されてしまうと指摘します。また、復旧用のバックアップデータの削除や、暗号化を最大化するためにファイルを使用中でロックを掛けているプログラムを停止したり、ネットワークで共有されている領域を探したり、ネットワークにつながっているスリーブ状態のPCを起動したりなど、さまざまな手法を使うと解説します。

攻撃を受けても被害を最小限に食い止めるために ~ランサムウェア攻撃への対策

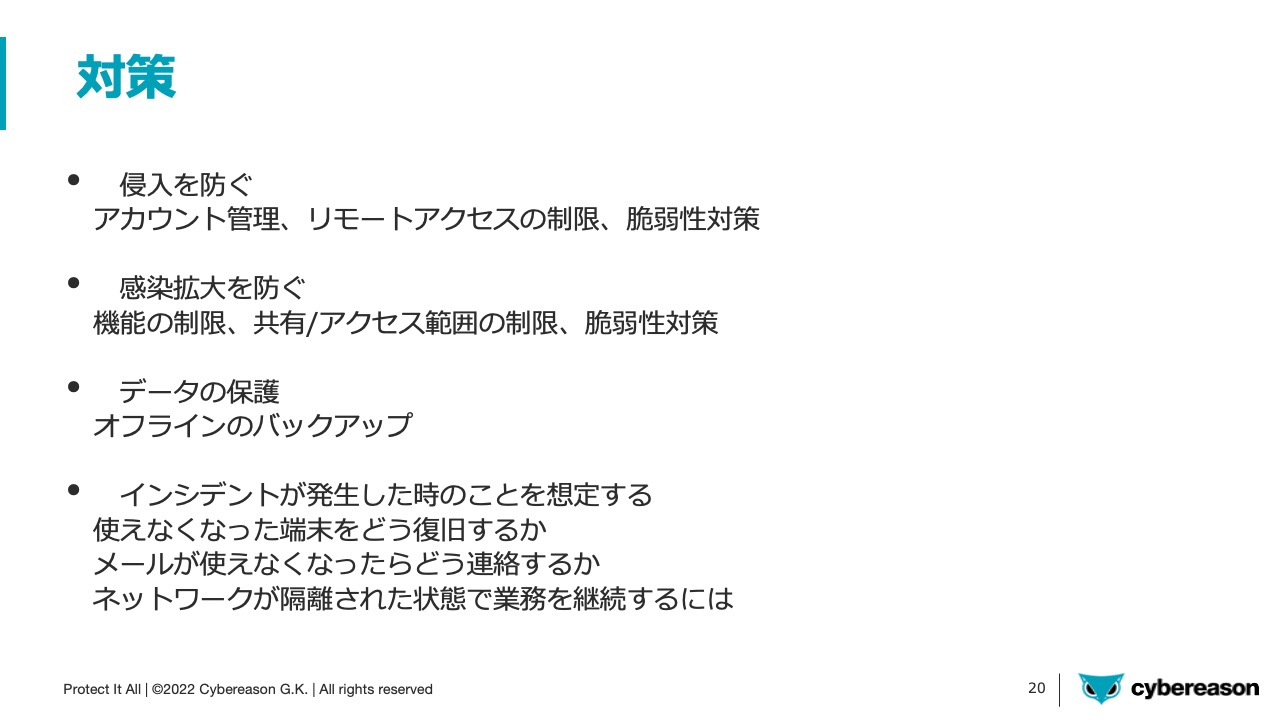

ランサムウェア攻撃への対策について、澤村はフェイズに分けて解説を進めていきます。

まず、侵入対策としては、リモートからの侵入が非常に多いことからその対策に触れていきました。「リモートアクセスに使われるアカウントは必要最小限にして、パスワードは推測しにくい複雑なものにします。プライベートでサイト登録などに使っているパスワードを使い回すと、そのサイトから情報漏洩した場合に、攻撃に利用されることもあります。特に外部公開しているサーバーは、リモートアクセスを最小限にして、脆弱性には早急にパッチをあてます。なお、サーバーの保守契約に脆弱性対策が含まれないこともあるので、契約内容はしっかり確認しましょう」と語ります。

感染拡大防止については「Windowsの機能や、ファイル共有の仕組みが悪用されることが多いので、機能の利用やファイル共有アクセスの範囲は必要最小限にし、各PCについても最新のパッチを適用すること」と言います。

また、ファイル暗号化対策に有効なのはオフラインバックアップの取得だと澤村は言います。「オフラインバックアップはオンラインバックアップほど頻繁にはできませんが、一定期間ごとに取得しておくことをおすすめします」と語ります。

そして、インシデントに備えるためには最悪の事態を想定し、事前に準備をすることだと言います。「暗号化されて使えなくなった端末を復旧する時間や工数を考えたら、いっその事PCを買い替えるという選択肢もあるでしょう。また、メールが使えなくなったり、システムの安全性が証明できない限りメール受信やネットワークへのアクセスを拒否しますと取引先から言われたりしたらどうするのか、その時の代替案の検討も必要です」。

「さらに、PCやネットワークが隔離された状況で、最低限の業務を再開させなければならない場合、ファイルの移動や、USB経由のデータ移動させるときのポリシーを想定しておく必要もあります。このようなことは事前に準備する必要があり、何も起きていないときこそが、その準備を行うタイミングと言えるでしょう」と語ります。

最後に澤村は「サイバーリーズンでは、体制の構築を支援するCSIRT構築 / インシデント対応手順策定支援サービスや、セキュリティの評価とロードマップ策定を支援するCSPA(サイバーセキュリティプログラム評価)サービス、技術力向上のためのトレーニングを行うトレーニングサービスなど、さまざまなサービスを通して皆さまを支援します。サイバー攻撃対策についてお困りの際はいつでもご連絡ください」と言って講演を締めました。

【ホワイトペーパー】最新の脅威分析から読み解くランサムウェア対策〜ランサムウェアとサプライチェーン攻撃から情報資産を守るには〜

世界中で猛威をふるうランサムウェア。

その最新の攻撃にはどのような特徴があり、またどのような脅威があるのか。

本資料では、ランサムウェア、サプライチェーン攻撃、Emotetなど最新の脅威分析から傾向を読み解き、あらゆる企業・組織が今取るべき効果的な対策についてご紹介します。

https://www.cybereason.co.jp/product-documents/white-paper/8261/