- 2022/12/01

- ランサムウェア

【脅威分析レポート】米国に拠点を置く企業を標的とした広範囲なQakbot攻撃とBlack Bastaランサムウェアグループ

Post by : Cybereason Global SOC Team

現在の状況

サイバーリーズンのチームは、顧客環境で観測されたQakbotの感染について調査しています。この感染は、Black Bastaにより実行された、米国に拠点を置く企業を標的とした広範囲のランサムウェアキャンペーンに関連している可能性があります。

Black Bastaは、2022年4月に出現したランサムウェアグループであり、特に米国、カナダ、英国、オーストラリア、ニュージーランドを標的としています。Black Bastaは、二重脅迫戦術を用いることで知られています。彼らは被害者から機密ファイルや情報を盗んだ後、身代金が支払われないならばデータを公開すると脅します。

Black Bastaランサムウェアギャングは、QakBotマルウェアを利用することで、最初の侵入ポイントを作成し、ネットワーク内でのラテラルムーブメントを行うようになりました。

QakBotは、QBotまたはPinkslipbotとしても知られており、主にブラウザ情報、キーストローク、認証情報など、被害者の金融データを窃取することで知られるバンキング型トロイの木馬です。QakBotが環境への侵入に成功すると、バックドアがインストールされ、ランサムウェアオペレーターが追加のマルウェア(つまりランサムウェア)をドロップできるようになります。

本脅威分析レポートでは、サイバーリーズンのチームは1つの攻撃シナリオを紹介しています。それは、QBotの感染から始まり、複数の主要マシンがCobalt Strikeをロードした結果、最終的にBlack Bastaランサムウェアのグローバルな導入につながったものです。また、復旧をより困難なものにするために、脅威アクターはDNSサービスを無効にして被害者をネットワークから締め出しました。この手口は、複数の被害者ネットワークで確認されました。

本脅威分析レポートを作成した理由として、この最近のQakbotキャンペーンにより多数のITインフラが影響を受けていること、そしてその背後にある脅威アクターの攻撃性がランサムウェアへとつながっていることが挙げられます(今回のケースではランサムウェアはBlack Bastaですが、それ以外のランサムウェアにつながる可能性もあります)。

主な調査結果

- 脅威アクターの動きが非常に速い:我々が確認したさまざまなハッキング事例では、脅威アクターは2時間以内にドメイン管理者権限を取得した後、12時間以内にランサムウェアの導入へと移行しています。

- 米国を拠点とする企業を標的としたQBotキャンペーンの拡散:QBotローダーを使用する脅威アクターは、主に米国を拠点とする企業に大きな網を張り、彼らがハッキングしたスピアフィッシングの被害者に対して素早い攻撃を行いました。この2週間の間に、10社以上の顧客がこのキャンペーンに感染したことが確認されています。

- ネットワークからの締め出し:我々が確認した多くのQakbot感染のうち2件において、脅威アクターはランサムウェアを導入した後、DNSサービスを無効にすることで被害者をネットワークから締め出しました。この結果、復旧がさらに困難になりました。

- Black Bastaの導入:観測された1つの素早いハッキングは、Black Bastaランサムウェアの導入へとつながりました。これは、Qakbotを使用する脅威アクターとBlack Bastaオペレーターとの間の結び付きを示すものです。

これらの調査結果を踏まえた上で、我々は、セキュリティおよび検知チームがこのキャンペーンに関して十分に注意することを推奨します。このキャンペーンは、影響を受けたITインフラに対して深刻な損害を与える可能性があるためです。

分析

サイバーリーズンのManaged Servicesチームは、過去48時間以内にQakBotを使用したBlack Bastaの感染を複数回確認しました。これらのQakBot感染は、悪意あるURLリンクを含むスパム/フィッシングメールから始まります。Qakbotは、Black Bastaがネットワーク上で自らの存在を維持するために利用する主要な方法でした。しかし、この脅威アクターが、ドメインコントローラーへのリモートアクセス権を取得するために、Cobalt Strikeを使用していることも観測されました。最終的に、ランサムウェアが導入された後、攻撃者は被害者のセキュリティ機構を無効化します。

この脅威分析レポートには、次の3つのセクション含まれています。

- 感染ベクター:最初に感染したマシンにおけるQBotの導入とポストエクスプロイテーションについて説明します。

- ラテラルムーブメント:脅威アクターによる、主要なマシンを足掛かりとして被害者のドメイン全体をハッキングしようとする活動について説明します。

- ランサムウェアのグローバルな導入:Black Bastaランサムウェアの大規模な導入と、セキュリティ機構の無効化について説明します。

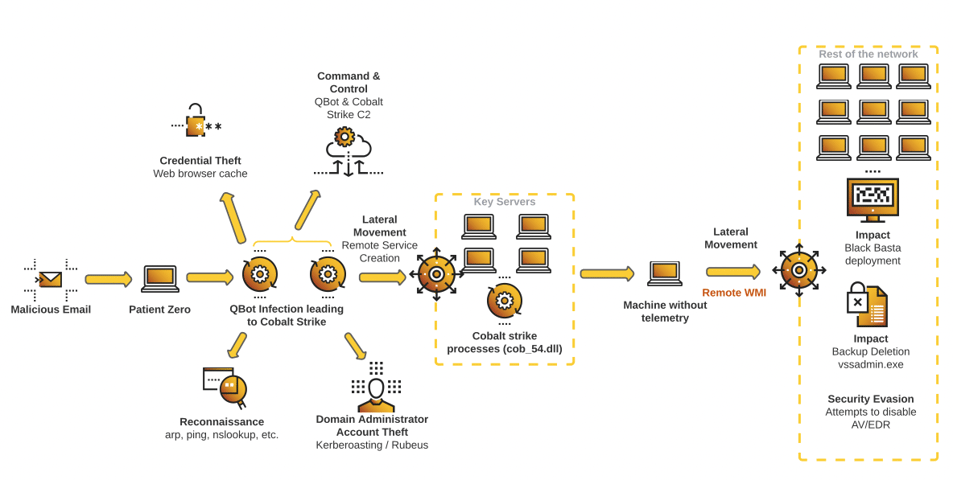

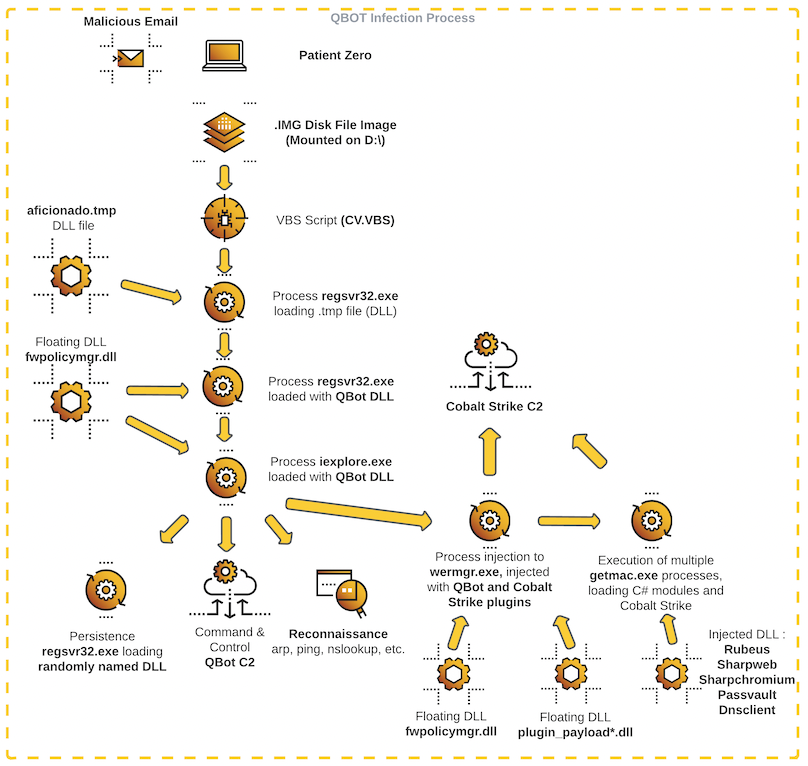

下記の図は、Black Bastaのアフィリエイトが行った活動をまとめたものです。

▲攻撃シナリオの図

感染ベクター

■QBotの導入

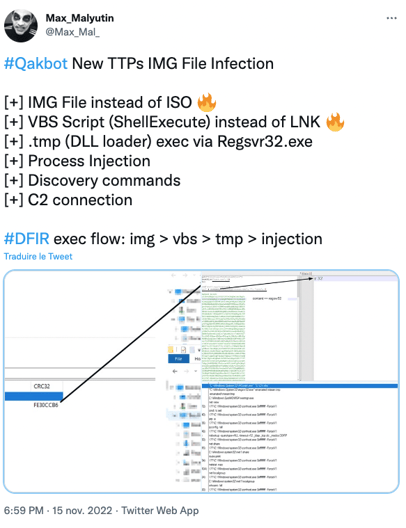

最近、攻撃的なQBotキャンペーンが観測されていることを受けて、サイバーリーズンチームは、特定されたアクティビティをCTI関連の公開投稿と対応させてみました。

▲出典:Twitter(https://twitter.com/Max_Mal_/status/1592577982912425984)

このソースを使用してオリジナルのフィッシングベクターを推測すると、IMGファイル(ディスクイメージファイル、ISOフォーマットに類似したもの)が最初の感染ベクターであることが分かります。また、キャンペーンによっては、ISOファイルから始まる他のQBot感染ベクターも確認されました。

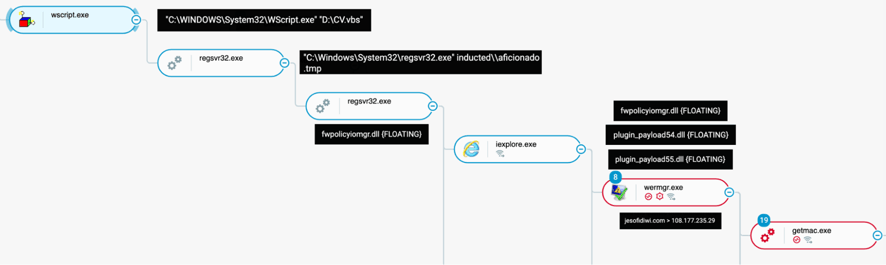

悪意あるVBSファイルは、D:ドライブにマウントされたイメージファイルを介して配信されます。その後、regsvr32.exeプロセスは、同じマウントからランダムに名付けられた別のファイル(この場合、“\inducted\aficionado.tmp”)をランダムに名付けられたフォルダで実行します。後続のregsvr32.exe子プロセスには、最近の攻撃で最もよく見受けられるQbotモジュールであるfwpolicyiomgr.dllが含まれています。

このファイルは、通常“C:\Windows\System32\FWPolicyIOMgr.dll”に置かれている正規のWindowsファイルにちなんだ名前が付けられています。ただし、Qbotの場合、ディスク上にイメージファイルを持たず、それがフローティングコードとしてロードされることが重要です。

▲QBotの完全な感染プロセスツリー(Cybereason Defense Platformでの表示)

上記の例では次のことが言えます。

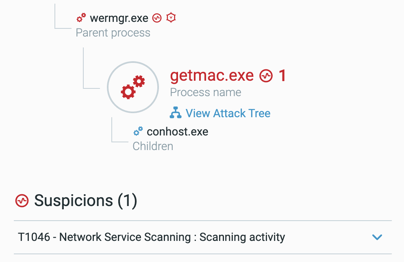

- wscript.exeからwermgr.exeまでのプロセスツリーに含まれるプロセスは、QBotに関連するものである。

- wermgr.exeからgetmac.exeまでのプロセスツリーに含まれるプロセスはCobalt Strikeに関連するものである。

QBotの感染プロセスを下記の図に示します。

▲QBotの感染プロセス

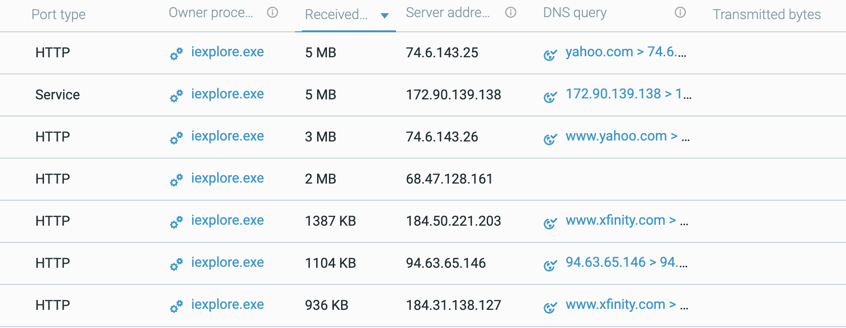

続いて、fwpolicyiomgr.dllモジュールがiexplore.exeプロセスにインジェクトされます。同プロセスは、多数のQbot C2サーバーに接続しますが、その多くは重要なデータの送信/転送が確認されていません。また、yahoo.com、xfinity.com、irs.govなどの多くの正規のWebサイトへの接続もあります。QbotのC2サーバーの完全なリストについては、下記の「関連するIPアドレス」をご覧ください。

▲iexplore.exeが通信するドメイン/IPアドレスの一覧(正規のWebサイトやQBot C2サーバーを含む)。

iexplore.exeプロセスは、次のようなQbot検知コマンドを実行します。

- net view

- cmd /c set

- arp -a

- ipconfig /all

- nslookup -querytype=ALL -timeout=12 _ldap._tcp.dc._msdcs.{Domain}

- net share

- route print

- netstat -nao

- net localgroup

- whoami /all

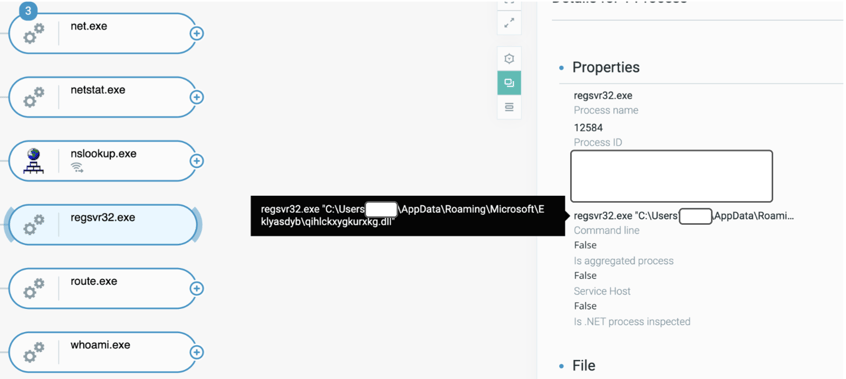

さらに、iexplore.exeは、regsvr32.exeを通じてQbotの別のインスタンスを生成します。ただし、この例では、.NET Frameworkのロードに失敗しています。

▲Regsvr32.exeはDLLのロードを試みる

このアクティビティは、QBotのパーシステンス機構に関連している可能性が高いと思われます。

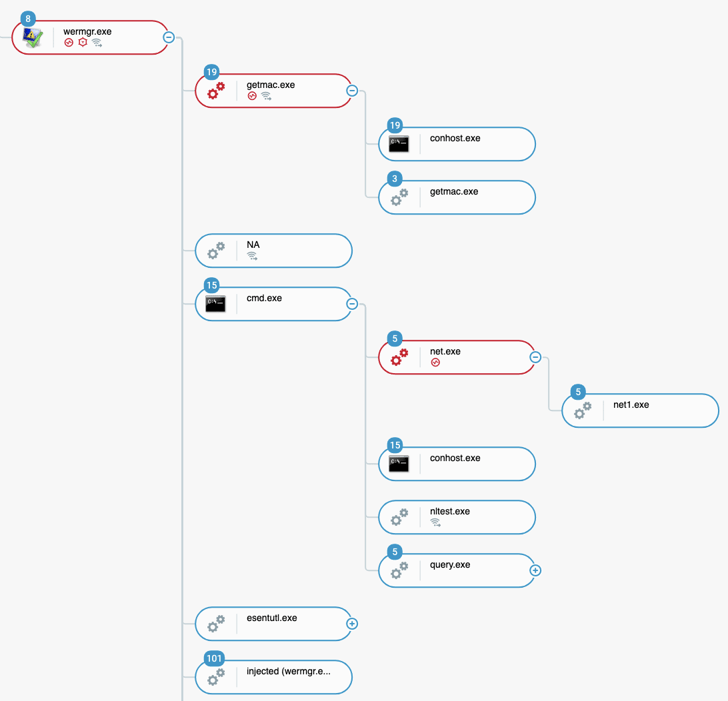

その後、Wermgr.exeプロセスが開始され、Qbotのモジュールであるfwpolicyiomgr.dllと、2つの新しいフローティングペイロード(plugin_payload54.dllとplugin_payload55.dll)がロードされます。また、同プロセスは、C2ドメインであるjesofidiwi[.]comに接続します。

▲QBotロード後の完全なプロセスツリー(Cybereasonプラットフォームでの表示)

Jesofidiwi[.]comドメインは、脅威アクターがネットワークを通じてパーシステンスを確立するために使用する主なドメインであり、サイバーリーズンチームは、これが最近のBumbleBeeサンプルに埋め込まれていることに気付きました。

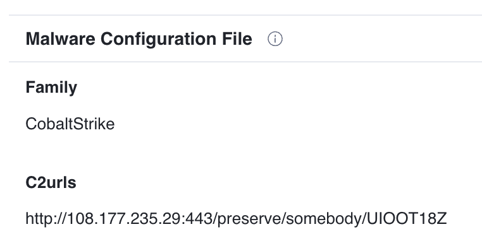

▲VirusTotalのサイト(https://www.virustotal.com/gui/file/4a2e23d604d2d2774df43b5c539f9726c6033db55b483c49e4e84314265f6f6e/details)より抜粋

VirusTotalの情報によると、このC2アドレスはCobalt Strikeに関連するものであるとのことです。これに関しては、本レポートの次のセクションで説明します。

Wermgr.exeプロセスは、getmac.exeプロセスにインジェクトされます。getmac.exeは、MACアドレスやネットワークアダプターの情報を取得するために使用されるWindowsバイナリです。

getmac.exeは、多くのオープンソースのC#フレームワークをロードします。これにより、ブラウザの認証情報が窃取されるほか、Kerberosとの対話、パスワード管理、.NETネームスペース、圧縮ライブラリなどが利用可能となります。

フレームワークをロードすることで、脅威アクターはファイルレス状態を維持したまま、インメモリで目標を達成できるようになります。

ロードされるモジュールの完全なリストは次のようになります。

- sharpweb {FLOATING}

- sharpchromium {FLOATING}

- passvault {FLOATING}

- rubeus {FLOATING}

- processes {FLOATING}

- goc {FLOATING}

- dnsclient {FLOATING}

- commandline {FLOATING}

- newtonsoft.json {FLOATING}

- abc {FLOATING}

- system.threading.tasks.dataflow {FLOATING}

- icsharpcode.sharpziplib {FLOATING}

- system.buffers {FLOATING}

▲ネットワークスキャンの疑いがあるgetmac.exe。

cmd.exeプロセスは、検知フェーズで見つかった情報(ハッキングされたユーザーやマシンなど)に基づいて、さまざまな偵察およびクリーンアップ用のコマンドを実行します。

- C:\WINDOWS\system32\cmd.exe /C del *.txt

- C:\WINDOWS\system32\cmd.exe /C del OTllMzNkZjMtZTZhMi00NzhkLTgyZjAtZjlkOTZmYTU4ODY0.bin

- C:\WINDOWS\system32\cmd.exe /C net accounts /domain

- C:\WINDOWS\system32\cmd.exe /C net group “Domain Admins” /do

- C:\WINDOWS\system32\cmd.exe /C net group “domain controllers” /domain

- C:\WINDOWS\system32\cmd.exe /C net user {user} /domain

- C:\WINDOWS\system32\cmd.exe /C net user {user} /domain

- C:\WINDOWS\system32\cmd.exe /C nltest /dclist:{domain}

- C:\WINDOWS\system32\cmd.exe /C query user /server:{IP}

PowerShellを使用することで、System.DirectoryServices.DirectorySearcherクラスでActive Directory Domain Servicesに対してクエリを行います。クエリの結果は、cccccOUT.csvとして保存されます。

■認証情報の収集

下記のesentutl.exeコマンドは、被害者のインターネット履歴データを取得するために使用されるものです。これは、独立した複数のログ、データベース、およびシステムファイルを結合することで、後で使用するためのまとまった履歴を形成します。履歴データを格納するファイルは、WebCacheV01.datです。

/s”C:\Users\[REDACTED]\AppData\Local\Microsoft\Windows\WebCache”

/d”C:\Users\[REDACTED]\AppData\Local\Microsoft\Windows\WebCache”

ラテラルムーブメント

この時点で、攻撃者はドメイン管理者アカウントをハッキングできるようになります。このアカウントは、顧客環境内のドメインコントローラーを含む複数のサーバーにCobalt Strikeペイロードをドロップするために使用される可能性があります。

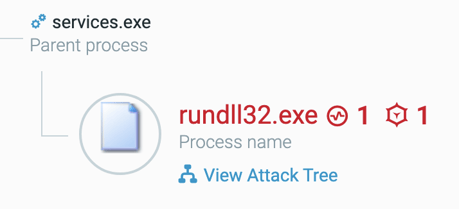

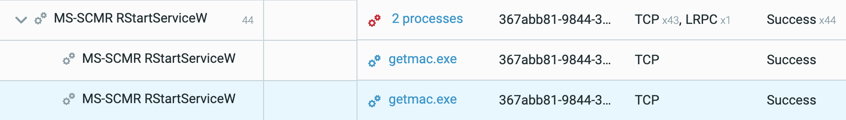

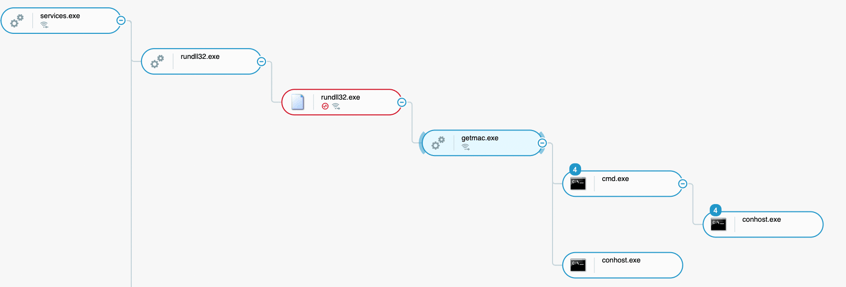

これは、Cobalt Strikeのペイロードをパブリックフォルダに配置した後、最初に感染したマシンから導入されたリモートサービスを通じて、rundll32.exe SetVolumeコマンドで同ペイロードを実行することで実現されました。

▲Rundll32.exeのMalop(services.exeを親とする)

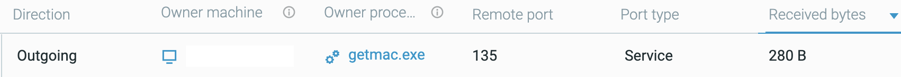

▲getmac.exeが、ハッキングされたサーバーの1つにStartServiceリモートプロシージャコールを送信する

▲ハッキング済みのサーバーに対するポート135(RPC)経由での発信接続

▲ハッキングされたサーバー上のservices.exeプロセスにより受信される接続

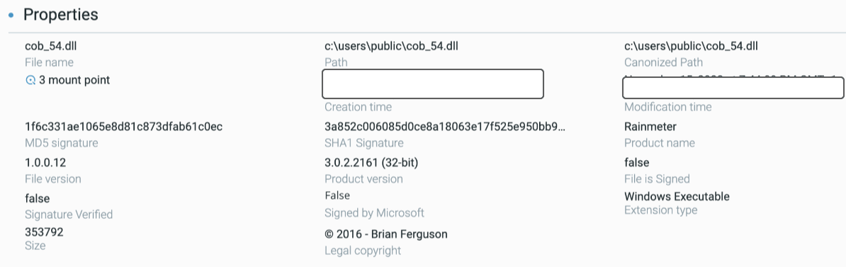

DLLファイルを分析すると、このアプリケーションはRainmeterプログラムを偽装していることが分かります。

▲cob_54.dllのDLLファイルプロパティ

別のケースでは、このDLLのx86バージョンと思われるもの(名前はcob_56.dll)を確認しました。

影響を受けたrundll32.exeプロセスは、C2サーバーであるtevokaxol[.]comとjesofidiwi[.]comが活発に通信を行っていました。

▲rundll32.exeプロセスからC2サーバーへの通信

最終的に、このプロセスを使用して、最初に感染したマシンで確認されたように、より多くのフローティングコードがgetmac.exeプロセスへと導入されます。

▲悪意あるCobalt Strikeモジュールを含むRundll32.exeは、getmac.exeを生成し、プロセスにコードをインジェクトする

Black Bastaのグローバルな導入

この攻撃の最終段階は、最初の2つの初期感染段階で収集した情報と認証情報を使って、できるだけ多くのマシンに感染させることでした。

本セクションでは、脅威アクターがBlack Bastaランサムウェアをグローバルに導入するために採用したさまざまな手順について説明します。

■セキュリティ機構の特定

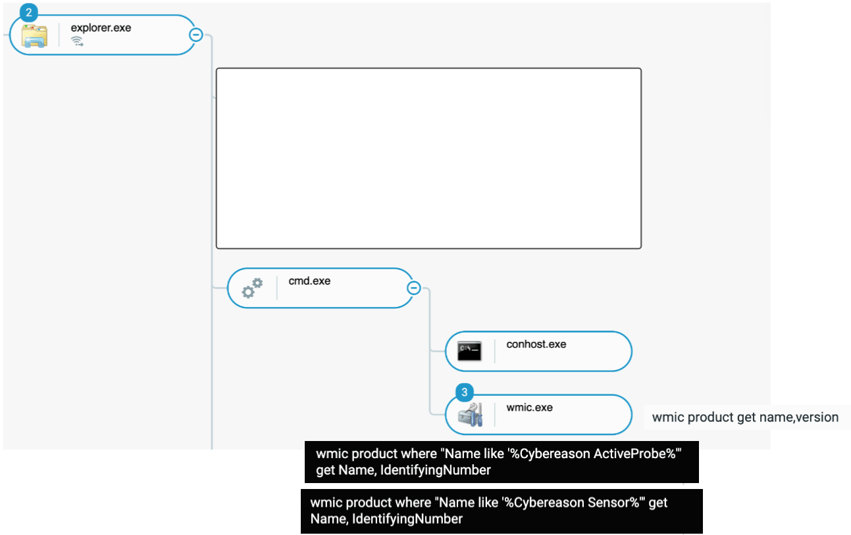

サイバーリーズンチームは、wmic.exe実行ファイルを通じて、マシンにインストールされたEDRを探す脅威アクターを特定しました。

サイバーリーズンチームは、あるサーバーでcmd.exeプロセスを手動で起動し、Cybereason EDRが存在しているかどうかを調べようとした脅威アクターを特定しました。

▲Cybereasonの存在を確認するためにcmd.exeとwmic.exeを起動する脅威アクターを示すプロセスツリー

この脅威アクターは、検知されることなく悪意あるツールをさらに導入するために、センサーのないマシンを探していた可能性があります。

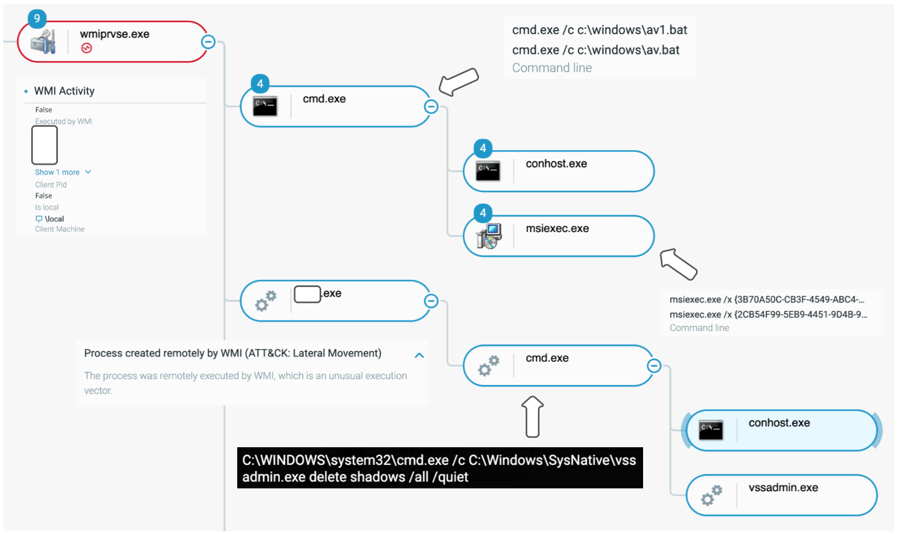

■WMI経由で拡散

この調査により、脅威アクターがWMIを通じて多くのマシンでラテラルムーブメントを行っていることを確認しました。

▲リモートWMI経由で作成されるプロセス

WMI(Windows Management Instrumentation)は、悪意あるコマンドやランサムウェア [REDACTED].exeを実行するために利用されます。

脅威アクターは、センサーを持たないマシン(以下、これを「ピボットマシン」と呼びます)を通じてランサムウェアを導入しました。このケースでは、同マシンは時代遅れの機種であり、ネットワーク内にあるその他のすべてのマシンにアクセスできるものでした。

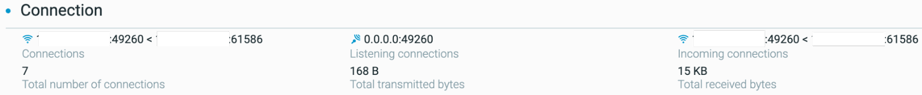

このピボットマシンからTCPポート135への多くの接続を確認しました。この接続は、潜在的な標的を確保するために内部ネットワークをマッピングしようと試みるものです。

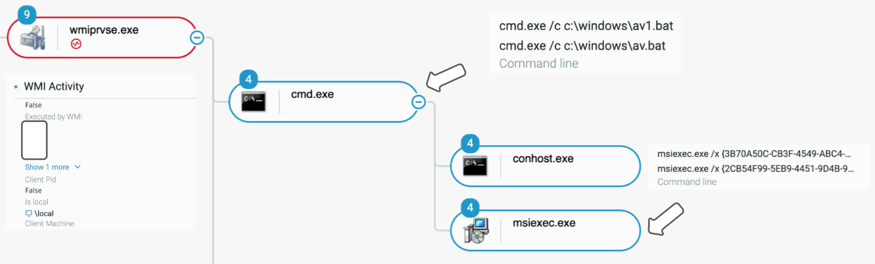

■セキュリティ機構を無効化する試み

この時点で、脅威アクターは到達可能なほとんどのマシンを標的にしています。脅威アクターはまず、av.batおよびav1.batという2つのスクリプトを使用して、EDRセンサーとアンチウイルス機能を無効にしようと試みます。

▲2つのbatファイル(av.batとav1.bat)を起動するためのリモー WMI呼び出しを示すプロセスツリー

上の図に示されているように、同スクリプトは msiexec.exe を呼び出すことで、EDR/Antivirusの対応するパッケージをアンインストールしようと試みます。

■データの暗号化:Black Basta

本脅威分析レポートでは、主としてランサムウェアの導入に注目しており、ランサムウェアのバイナリ自体の分析にはさほど注目していません。本セクションでは、当該ランサムウェアバイナリの特徴について簡単に紹介します。

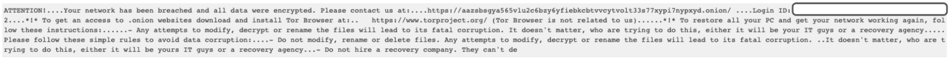

■身代金要求書の作成

Black Bastaは、マシン上で到達した各フォルダに、readme.txtという名前の身代金要求書ファイルを生成します。このファイルの内容は次のようになります。

▲ドロップされた身代金要求書の内容

埋め込まれたTORアドレスは、分析されたサンプルのBlack Bastaに明確にリンクしています。

‒ hxxps://aazsbsgya565vlu2c6bzy6yfiebkcbtvvcytvolt33s77xypi7nypxyd[.]onion

■ファイルの暗号化

身代金要求書を作成した後、実際のファイル暗号化プロセスが開始されます。Black Bastaは、マシン上にあるファイルを暗号化し、各ファイルにランダムな拡張子を追加します。

さらに、デスクトップの壁紙が差し替えられます(C:\Windowsや「ごみ箱」のような一部のフォルダは回避されます)。

■ボリュームシャドウコピーの削除

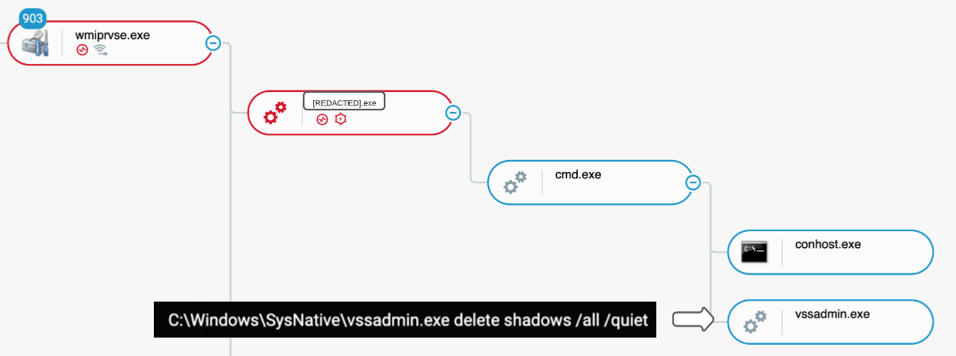

感染先のマシンのシャドウコピーを削除するために、Black Bastaはプロセスvssadmin.exeをコマンドラインで実行します。このコマンドは、「Vssadmin delete shadows /all /quiet」のようになります。

下記のプロセスツリーにあるように、プロセス[REDACTED].exeは、起動直後にcmd.exeプロセスを生成します。

▲[REDACTED].exeがcmd.exeを起動して vssadmin.exe を呼び出すことを示すCybereasonのプロセスツリー

観測したマシンでは、暗号化の起動直後に同プロセスが阻止されるため、暗号化がトリガされる時間はありませんでした。

サイバーリーズンによる推奨事項

お客様の環境でQakBotやBlack Bastaのアクティビティが確認された場合、サイバーリーズンでは、同攻撃を封じ込めるために次のことを推奨しています。

- Cybereasonのセンサーポリシーを強化すること:Cybereasonアンチランサムウェアの保護モードをPreventに設定します。

- CybereasonのセンサーポリシーでVariant Payload Protection(VPP)を有効化すること:ランサムウェアの実行を完全に防ぐには、VPPを搭載したバージョンにアップグレードし、VPPを有効にしてください。VPPはバージョン21.2.100以上(Beta、デフォルトでは無効)、22.1.183以上(GA、デフォルトで有効)でサポートされています。

- ハッキングされたユーザーをブロックすること:攻撃を受けたユーザーをブロックすることで、ネットワーク上での攻撃者の伝播を止めるか、少なくともそれを遅らせることができます。

- 悪意あるネットワーク接続を特定しブロックすること:本レポート内で特定された悪意あるIP/ドメインへのネットワークフローを特定し、それらへの接続をブロックすることで、攻撃者がハッキングしたマシンをコントロールすることを阻止できます。

- Active Directoryアクセスをリセットすること:ドメインコントローラーが攻撃者によりアクセスされ、すべてのアカウントが窃取された可能性がある場合、ネットワークを再構築する際に、すべてのADアクセスをリセットすることが推奨されます。重要:krbtgtアカウントは、適切なタイミングで2回リセットする必要があります。

- インシデント対応を実施すること:攻撃者の行動を見逃さないよう徹底的に調査した上で、必要なものには確実にパッチを適用します。

- ハッキングされたマシンをクリーンアップすること:感染したマシンを隔離し、再イメージ化を行うことで、二次感染のリスクや攻撃者がネットワークへのアクセス権を取得するリスクを抑制します。

侵害の痕跡(Indicator of Compromise、IoC)

お使いのネットワークインフラストラクチャを利用して、下記のドメインとIPアドレスをブロックすることをお勧めします。

関連するドメイン:

- jesofidiwi[.]com (Cobalt Strike C2)

- dimingol[.]com(Cobalt Strike-related domain used for DNS流出に利用されるCobalt Strike関連のドメイン)

- tevokaxol[.]com (Cobalt Strike C2)

- vopaxafi[.]com (Cobalt Strike C2)

関連するIPアドレス:

- 108.177.235.29

- 144.202.42.216

- 108.62.118.197

Qakbotが使用するC2サーバーのアドレス:

| サーバーアドレス | ポート番号 |

|---|---|

| 94.70.37.145 | 2222 |

| 172.90.139.138 | 2222 |

| 70.50.3.214 | 2222 |

| 90.89.95.158 | 2222 |

| 200.93.14.206 | 2222 |

| 142.161.27.232 | 2222 |

| 82.127.174.33 | 2222 |

| 92.207.132.174 | 2222 |

| 92.189.214.236 | 2222 |

| 24.64.114.59 | 2222 |

| 82.31.37.241 | 443 |

| 87.223.80.45 | 443 |

| 76.9.168.249 | 443 |

| 174.115.87.57 | 443 |

| 82.41.186.124 | 443 |

| 131.106.168.223 | 443 |

| 75.98.154.19 | 443 |

| 170.253.25.35 | 443 |

| 86.133.237.3 | 443 |

| 73.88.173.113 | 443 |

| 84.209.52.11 | 443 |

| 180.151.104.143 | 443 |

| 105.184.161.242 | 443 |

| 24.49.232.96 | 443 |

| 157.231.42.190 | 443 |

| 75.143.236.149 | 443 |

| 70.64.77.115 | 443 |

| 137.186.193.226 | 3389 |

| 91.165.188.74 | 50000 |

お使いのCybereason環境のブロックリストに、下記のハッシュを追加します。

関連するハッシュ(SHA1):

- 75b2593da627472b1c990f244e24d4e971c939e7 (aficionado.tmp)

- 3a852c006085d0ce8a18063e17f525e950bb914c (cob_54.dll)

- 4202bf2408750589e36750d077746266176ac239 (cob_56.dll)

下記のファイルをハンティングします(これらは「ハンティングクエリ」のセクションでも紹介されています)。

関連するファイル名:

- Aficionado.tmp (Qbot loader)

- fwpolicyiomgr.dll (Qbot module)

- plugin_payload54.dll

- Plugin_payload55.dll

- cob_54.dll

Cybereason Defense Platform

Cybereason Defense Platformは、高度な攻撃やテクニックを検知して防御するために設計されています。上記の推奨事項と、.netベースのマルウェアに対するCybereason独自の防御策を組み合わせることで、お客様は、この非常に高度な攻撃に対する比類のない可視性を確保できるようになります。

【グローバル調査結果】2022年版 ランサムウェア 〜ビジネスにもたらす真のコスト〜

サイバーリーズンでは、2021年に続いて2022年もランサムウェアがビジネスに及ぼす影響に関するグローバル調査を実施しました。

本レポートでは、ランサムウェアがビジネスにどのような影響を与え続けているかなどについての調査結果とランサムウェア攻撃に対する効果的な対策について解説しています。

https://www.cybereason.co.jp/product-documents/survey-report/8548/