- 2024/08/22

- セキュリティ

ケイパビリティ(機能)とユーザビリティ(使いやすさ)に関する考察

Post by : Cybereason Security Service Team

多くの人が、個人的な使用のために、自分が望むすべての機能以上のものを備えた製品を購入した経験があるでしょう。そして、いざ実際にその製品使い始めてみると、専門知識がないことや時間が足りないことが理由で、その製品の持つ能力を最大限に引き出せないことに気付きます。

または、その製品の設計方式が原因で、多くの人は自分が必要とする結果を得るためには、非常に複雑な作業を行わなければならないことに気付きます。このような製品の過去の例としては、テレビのビデオレコーダーが挙げられます。

ビジネスにおいても同じことが言えます。つまり、最近ではケイパビリティ(機能または能力)を重視する傾向が強い場合が多いです。このような傾向は、極めて人間中心的なアプローチを企業や組織にもたらしています。

しかし、その一方で、規模を拡大する場合には、運用上のオーバーヘッドや組織で利用しているサイバーセキュリティツールのユーザービリティ(使いやすさ)にも目を向ける必要があります。

何年も前、初期のサンドボックス技術を評価する政府機関では、各ソリューションが未知の攻撃をどの程度検知できるかを確認するために、独自のテストを実施することを決定しました。その結果、各ソリューションは検知率に関してほぼ同等であったため、同機関は、すべてのソリューションはほぼ同等であるとみなしました。

この結果は驚くべきものであり、このテスト結果が本当に適切であったかどうか確かめるために、その手法を詳しく調べてみると次のような結果が分かりました。

同機関は検知能力をテストしてはいたものの、その結果を得るための時間とアクションについては考慮していなかったということが発見されました。また、同機関では、チーム全体でテストに取り組んでいたように見えましたが、実際に同テストでカバーされていたのは、1人の担当者が持つ役割のほんの一部にすぎませんでした。

さらに、誤検知に対する真陽性率といった側面も考慮されていませんでした。これらの事実はいずれも、企業や組織が不要なノイズを除去するために苦労している場合、検知にかかる時間を大きく変える可能性があります。

このように、各種のソリューションがいずれも未知の攻撃を検知するという目標を掲げてはいたものの、実際にかけられた労力はソリューションごとに大きく異なっていたのです。

見解その1:検知と成果

各ソリューションが提供するサイバーセキュリティ機能に関する自社テストまたは第三者によるテストを見る限り、その成果や検知能力はほぼ同じです。しかし実際には、すべての企業や組織において、自らが抱えているスキルレベルとキャパシティは異なっています。

いかなるソリューションを見る場合でも、自らが抱えている技術的能力を評価する必要があります。そのために重要となるのは、いかなるテストも、実際の使用状況やスタッフの配置状況を反映したものでなければならないということです。

かつてMandiant社をある会社が買収したことがありました。Mandiantは当時、インシデント対応(IR)に特化したコンサルティング企業であり、初期のEDRエンドポイント技術を保持していました。

このEDR製品は、同社のチームが現場で構築した特注のIRとフォレンジックを組み合わせたものでした。同EDR製品が持つ多くの機能を使用するために必要となる技術的知識が、大半のアナリストやレスポンダーが持つスキルを超えていました。実際に同EDR製品を通じて提供した技術的に高度で非常に詳細なエビデンスの量は、アナリストやレスポンダーを圧倒させるのに十分なものでした。

このような状況を是正するために、エンドポイントにおける最も一般的な侵入ポイントだけを監視することで、収集する情報のボリュームを以前の20分の1に低下させた軽量版の製品を作成しました。

これは、一部のユーザーにとっては実用的なバージョンでしたが、それ以外のユーザーにとっては、セキュリティデータの量が減ったにもかかわらず、データの内容が専門的すぎるものであったため、データの内容を迅速かつ容易に理解してアクションを起こすことができるものではありませんでした。この問題を解決するために、このような機能に関する成果ベースのマネージドサービスが開始されました。

見解その2:スキルとテクノロジーのマッチング

そのようなソリューションから望む価値を得るために必要なスタッフを雇用することは、会社によっては経済的に実行可能ではないと判断される場合もあるでしょう。その場合、第三者が提供する成果ベースのサービスを選択することになります。いずれにせよ、自社の持つスキルと採用するテクノロジーとがマッチしている必要があります。

テクノロジーの世界は進化し続けており、それは特にサイバーセキュリティの分野で顕著です。EDRはXDRへと発展し、そしてさらにSDRなどの新たな製品へと発展しました。これらの各レベルにおいて、技術的知識の量は増加しており、それに伴い、それらの知識から望ましい価値を得るためにスキルを習得することが必要となっています。それと同時に、今や多くの企業や組織にとって、平均検知時間・平均トリアージ時間・平均対応時間が、セキュリティ分野における成功を示す最も一般的な指標となっています。

見解その3:可視性

しかし、これらの指標を考慮するだけでは不十分です。企業や組織がサイバーセキュリティ技術のビジネスへの適合性を評価する際に、他にどのような指標を考慮すべきなのでしょうか?

以前ある会社では、SOCチームと協力することで、セキュリティソリューションが「何をもたらすか」(成果)だけでなく、適切なセキュリティソリューションへと「いかにして移行するか」(移行プロセス)にも重点を置いていました。たとえば、インシデント処理の重要な段階における基本事項を把握した上で、それらに反する影響要因を継続的に調査しました。

■検知時間に関する疑問:通常、検知時間に影響を与える要因は、生成されるアラートの総数です。しかし、ここで次のような疑問が起こります。アラートの件数は、スマートな方法で集計されているでしょうか?それらのアラートのうち、どれくらいの割合が誤検知なのでしょうか?

また、今後アラートを許容レベル内に維持するためには、セットアップ時にどの程度のチューニングが必要でしょうか?人間によるインプットなしに検知およびブロックが可能となる脅威の割合はどれくらいでしょうか?

さらに、悪意があると思われるものの、人間による検証が必要となるアラートの割合はどれくらいでしょうか?

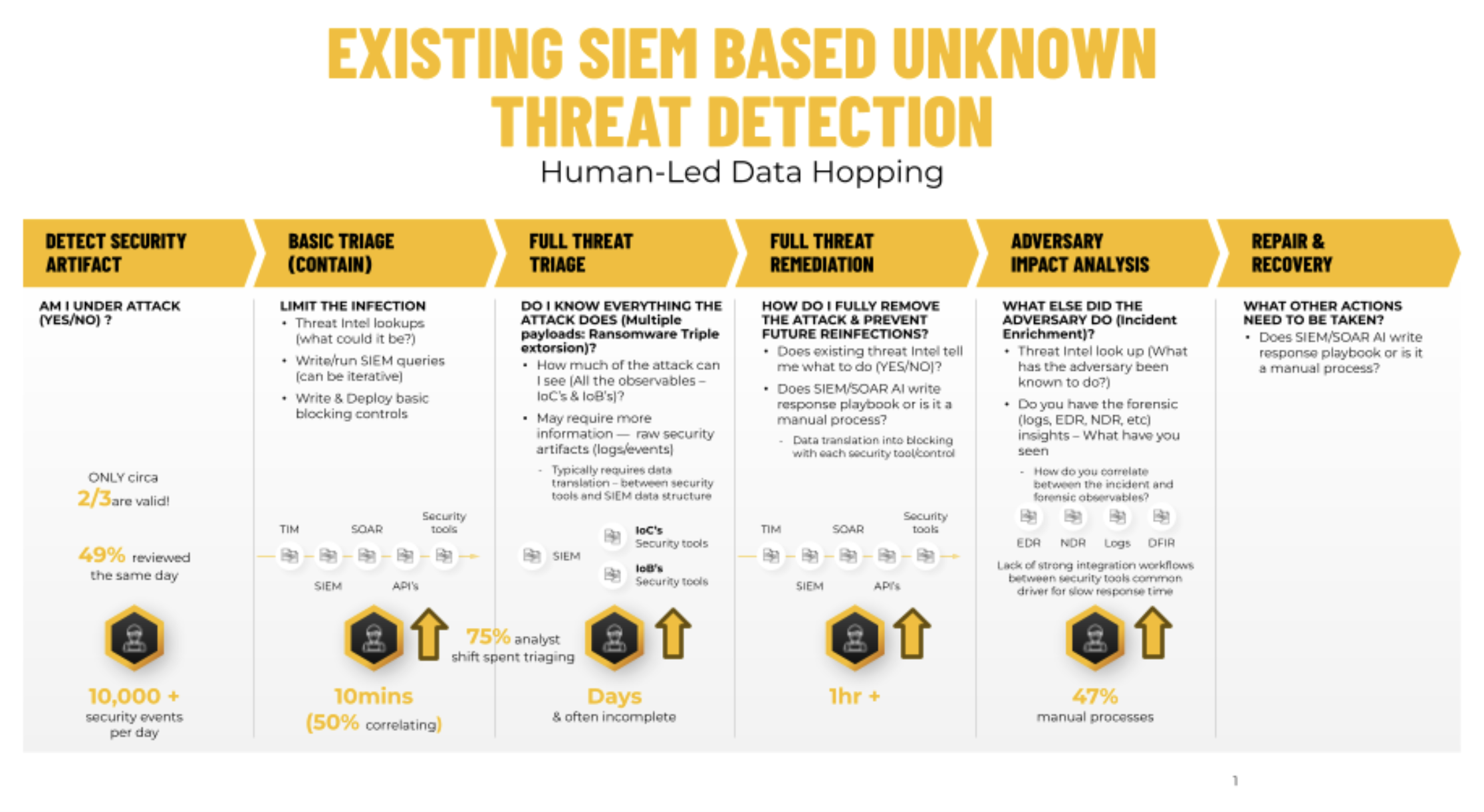

■トリアージ時間に関する疑問: SOCアナリストの時間の大半は、基本的なトリアージと封じ込めから、修正と復旧に必要となる完全なトリアージまでに費やされます。最も単純なレベルで問うべきことは、「攻撃を確実に理解した上で、攻撃者が何をしでかすかを確認するためには、どれだけの量のエビデンスが必要なのか?」ということです。これは簡単なことのように聞こえますが、観測可能な情報(侵害の痕跡(IoC)および振る舞いの痕跡(IoB))の数が着実に増えていることを目の当たりにしてきました。

つまり、自信を持って攻撃を確認し、環境で攻撃が実際に機能したかどうか、そしてその背後にいる攻撃者が何を行ったかを知るには、通常、多数のコンソールをホッピングする必要があるのです。

このプロセスについては、さらに下記のような疑問が残っています。

- どれほどの量の侵害を確認できるか、そしてそれを達成するためにどれだけの数のコンソールと、何度データホップが必要となるか?

- このような作業を簡素化することや、量を減らすことは可能か?

- どのレベルの攻撃ならば、自信を持って攻撃の全体像を把握し、人間の介入をほとんど必要としない、あるいは理想的には全く必要としない対応が可能となるか?

- 現在の平均値と比べて、どれくらいの割合の攻撃を確認できているか(20%、50%、それとも75%)?

■対応時間に関する疑問:対応と復旧にはさまざまな事項が含まれているため、対応時間を決定するのは至難の業です。しかし、最も一般的な最初の疑問として、フォレンジック上のエビデンスが実際にあるのか、それともコストが理由でそのようなエビデンスは何日または何週間も前に削除されたのかということが挙げられます。

データがある場合、それはどれくらい容易に取り出せるのか?データを理解するスキルを持っているのか?それとも、「見解その2」で述べたように、このような場合は第三者が提供する成果ベースのサービスへと移行することを決定するのか?ここでの課題は、企業や組織が事後的に独自のフォレンジックツールを導入したいのかどうかということになります。

対応のもう1つの側面として、脅威が将来再発しないよう保証することが挙げられます。これを保証するためのスキルと可視性を保有しているのか?悪意あるオペレーションをすべて確認できていないのに、攻撃における必要なすべての側面に対して軽減策を講じたかどうかを知ることができるでしょうか?

要約

CISOの中には、「新しいテクノロジーを1つ導入するごとに、2つの古いテクノロジーを削除すべきである」という原則に基づいて仕事をしている人物がいます。同様の原則をサイバーセキュリティの運用面にも適用するとしたら、どこまで先に進むことができるでしょうか。もしもこの原則を適用できたならば、新しいテクノロジーを1つ追加するごとに、その特定のタスクを完了するのにかかる時間は半分になるはずです。

しかし、この原則を達成することは非常に困難だと思われます。なぜならセキュリティベンダーは、サイバーセキュリティに対して複雑なレイヤーを追加し続けているからです。

下記の表では、業務上の効率性を改善しようとする主なステップにおいて、企業や組織が採用すべき鍵となる指標を紹介しています。これらのステップを進める中で、ほとんどの読者は、各プロセスを手作業で行うには何が必要となるかを考え始めるのではないかと思います。下記の表を参考にして、各プロセスを自動化できるかどうか、それとも単にアウトソーシングしてマネージド型のソリューションを採用すべきかどうかを考察することをお勧めします。

| 主なステップ | 時間(成果) | 精度とユーザビリティ(移行プロセス) |

|---|---|---|

| ·保護:迅速な検知 | ·検知時間はどうなるか? | ·1日に収集されるサイバーアーティファクトの量は? |

| ·保護:検知能力の進化 | ·誤検知が現実の脅威を引き起こす可能性はあるか? | |

| ·対応と分析:影響を把握する | ·トリアージ時間(未知の検証)はどうなるか? | ·アクションを実施するためには、どれくらいの割合で脅威を確認する必要があるか? |

| ·対応と分析:フォレンジックによる根本原因の解明 | ·通常、何%の脅威を実際に確認しているか? | |

| ·対応と軽減:脅威のさらなる広がりを防ぐ | ·対応時間はどうなるか? | ·対応に必要となる十分な情報を保持しているか? |

| ·自動対応を可能にする自信があるか? |

エンドポイントセキュリティ選定ガイド

次世代型のエンドポイントセキュリティの役割と必要性を明らかにし、EPP、EDR、MDRを導入する際の押さえておくべき選定ポイントをまとめた上で、国内シェアNo.1を誇るサイバーリーズンの製品・サービスの特長をご紹介しています。

複雑化するサイバー攻撃への対策として、これから次世代型のエンドポイントセキュリティ強化に取り組む方も、すでに取り組んでいる方も、本資料を参考に、さらなるセキュリティ強化に取り組むことをお勧めいたします。

https://www.cybereason.co.jp/product-documents/brochure/6189/