- 2024/09/12

- セキュリティ

いま中小企業が最も警戒すべきサイバーリスク3選

Post by : Kotaro Ogino

中小企業にとって特にリスクが高いと思われる3つのサイバー脅威

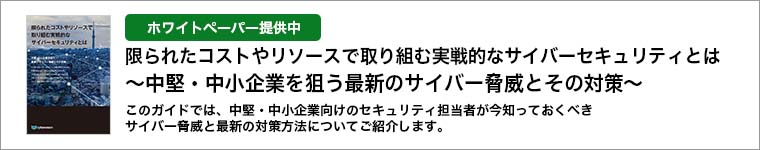

総務省と経済産業省が2023年6月に公表した「令和3年経済センサス-活動調査」によれば、日本国内に存在するすべての企業のうち、実に99.7%を中小企業が占めているそうです。実際のところ、日本国内における経済活動のかなりの部分を中小企業が担っていることは、多くの方が実感しているところではないでしょうか。

その一方で、これら中小企業を狙ったサイバー攻撃が近年多発するようになり、その被害が深刻化しつつあります。これまで中小企業の経営者の多くは、「うちにはサイバー犯罪者に狙われるような機密情報はない」「うちのような小さな会社が狙われるわけがない」という思い込みから、サイバーセキュリティ対策にあまり積極的に取り組んできませんでした。

しかしここへ来て、企業規模にかかわらずさまざまな業界の企業がサイバー攻撃の被害に遭っている実態を目の当たりにして、これまでの考えを改める経営者も増えてきました。

そこで以降では、最近中小企業が受けたサイバー攻撃の事例の中から、特に目立つものや被害例が多いものを3つほどピックアップして紹介してみたいと思います。

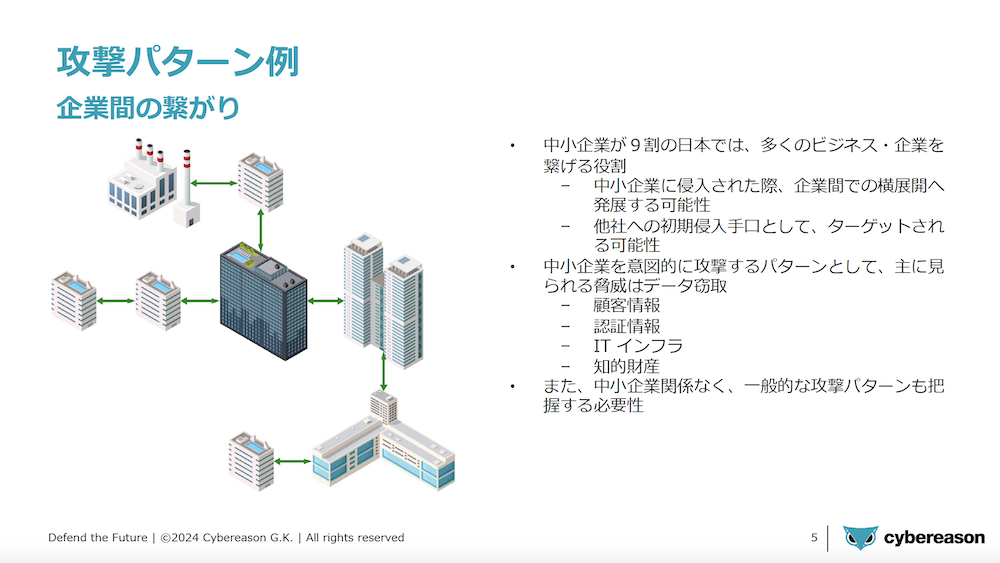

■ランサムウェア

2024年6月に発覚したKADOKAWAのランサムウェア被害は、あらためてランサムウェアの脅威を世間に広く知らしめることとなりましたが、同じような被害は企業規模がはるかに小さい中小企業でも十分発生する可能性があります。

多くのランサムウェア攻撃は、特定の企業を狙い撃ちにするというよりは、フィッシングメールを無差別にばら撒き、その中からたまたまマルウェア感染に成功した企業・組織にターゲットを絞るという方法で行われます。従って中小企業でも十分攻撃対象となり得ますし、むしろ大企業よりセキュリティ対策や従業員のリテラシー教育が不十分な中小企業の方が、感染リスクが高いと言えるでしょう。

また近年ではランサムウェア攻撃を実行するグループと、攻撃対象の企業に初期侵入するためのアカウント情報などを窃取して売りさばく「イニシャルアクセスブローカ(IAB)」と呼ばれるグループが、互いに役割を分担し合いながら攻撃を実行するケースが多いようです。

実際に弊社で観測したとある企業の事例では、情報窃取が疑われる事象をEDRが検知した2か月後に、ランサムウェアの感染と活動が検知されており、IABが窃取した初期侵入情報を後に入手した攻撃グループが、あらためてランサムウェア攻撃を仕掛けているものと推測されます。

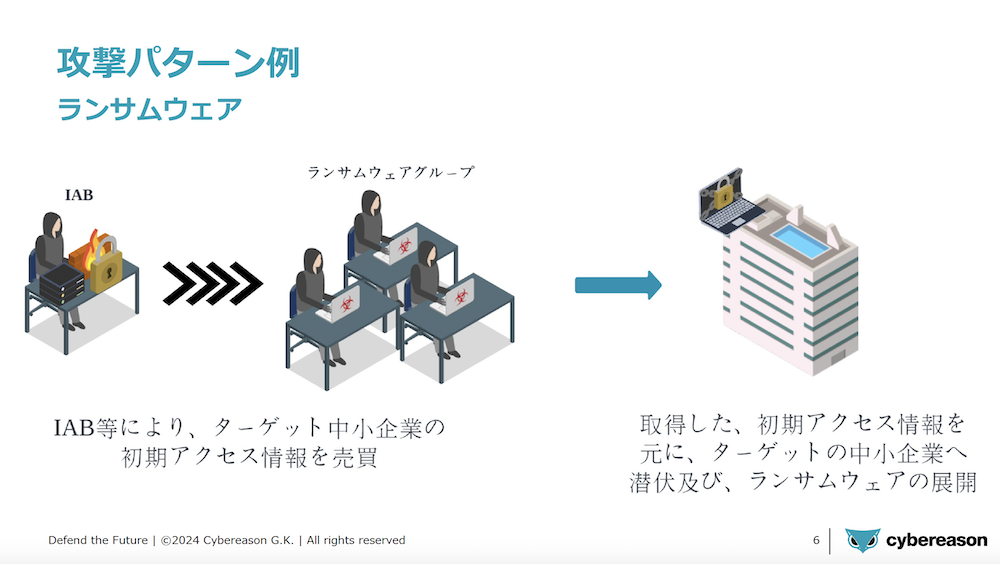

■サプライチェーン

冒頭でも紹介したように、日本には膨大な数の中小企業が存在しており、互いに連携し合いながらサプライチェーン全体を構成しています。近年ではこうしたビジネス構造を悪用し、ある会社のシステムを侵害した後に、サプライチェーンを悪用して他社への感染の横展開を図る攻撃が数多く観測されています。

例えば弊社が実際に確認した例では、攻撃者はとあるシステム会社に侵入し、その会社が開発・販売する監視ツールに不正コードを埋め込んでいました。その結果、この監視ツールを利用する別のシステム会社がマルウェアに感染し、正規の電子証明書を攻撃者に窃取されてしまいました。攻撃者は自分たちが開発した不正プログラムにこの証明書を使って署名することで、さらに別の会社への感染の横展開を狙ったものと推測されます。

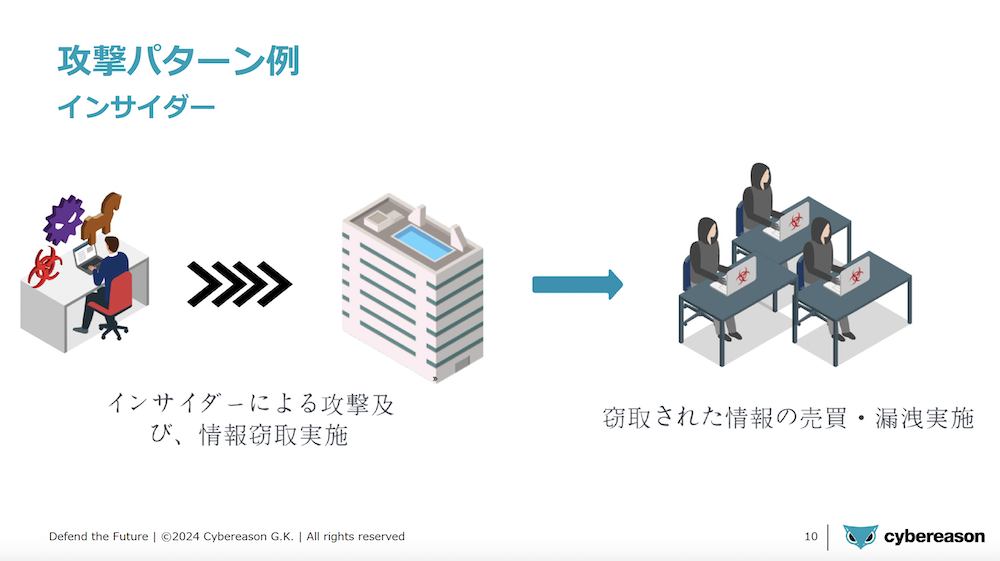

■インサイダー

内部関係者による情報漏えいの事案も、相変わらず後を絶ちません。かつては会社や組織に私怨を抱く人物による、いわば「腹いせ」「復讐」を目的とした情報の不正持ち出しが多く見られましたが、近年では金銭目的での情報持ち出しも多発しています。

さらには、国家のスパイが企業の内部に潜り込んで情報窃取を試みる事例も見られます。とある米国のソフトウェア企業では、正規の採用手続きを経て入社した社員が、実は北朝鮮の工作員だったことが発覚するという事案が起きています。

このように他国の工作員が情報窃取を目的に企業・組織の内部に入り込んでいる例は決して少なくないと見られており、たとえ中小企業であっても希少な技術情報を扱っていたり、重要な情報を扱っている別の企業との取引きがある場合などには注意が必要です。

サイバーリスクに対処するには「事前対策」と「事後対策」の双方が大事

では上記で挙げたようなサイバーリスクに中小企業が対処する際、一体どのような点に留意すべきなのでしょうか。まずは自社が保有するIT資産をきちんと棚卸・可視化した上で、攻撃者に狙われる恐れがある脆弱性が存在しないかどうかしっかり確認することが大事です。その上で、万が一インシデントが発生した際に取るべき対処の内容や手順をあらかじめ明文化しておき、これを実行に移せるだけの体制や設備を整える必要があります。

またインシデントを鎮静化するだけでなく、再発防止のための施策を講じることも極めて重要です。事実、一度攻撃を受けた企業・組織は、その後再び攻撃者に狙われる確率が極めて高いことが各種調査からも明らかになっています。

こうしたリスクを回避するためには、社内のセキュリティ部門やIT部門による自主的な取り組みはもちろんですが、さらに外部の第三者機関に依頼して「レッドチーム演習」「ペネトレーションテスト」といった形で攻撃者視点に立った疑似攻撃を仕掛けてもらうことで、自社が真に対処すべきリスクをより明確化できるはずです。

限られたコストやリソースで取り組む実戦的なサイバーセキュリティとは〜中堅・中小企業を狙う最新のサイバー脅威とその対策〜

大企業のみならず、中堅・中小企業を狙ったサイバー攻撃が急増しています。被害を受けた企業から聞こえてくるのは「まさかうちの会社が標的になるとは」という言葉。それ以前は「この会社には狙われるような情報がないから」「取られても問題のない情報ばかりだから」「今のセキュリティで今まで大丈夫だから」と考えていた、そんな企業が被害を被っています。

中堅・中小企業向けのセキュリティ担当者が知っておくべきサイバー脅威と最新の対策方法について紹介します。

https://www.cybereason.co.jp/product-documents/white-paper/7296/