- 2019/09/25

- セキュリティ

SOCを組織するためのシンプルな3つの方法

Post by : Jacob Berry

サイバー攻撃の防御において必須となる基本的な能力はいくつもあり、検知と対応の能力もこれに該当します。多くの場合、これらはセキュリティオペレーションセンター(SOC)のかたちで実現されます。

SOCは、サイバーセキュリティインシデントの検知、分析、初動対応に関する、ユーザー、プロセス、テクノロジー視点での包括的なアプローチです。このようなコアのミッションを起点とするSOCでは、初級レベルのアナリストからマルウェアの上級アナリストにいたるさまざまな人員を動員します。

多くの組織において、SOCは有機的に構成されており、別の管理対象プロセスとつながるさまざまな役割を引き継ぎます。SOCには多くの要素が関与しており、単一のアプローチでSOCの要件をすべて満たすことはできない点を理解することが重要です。

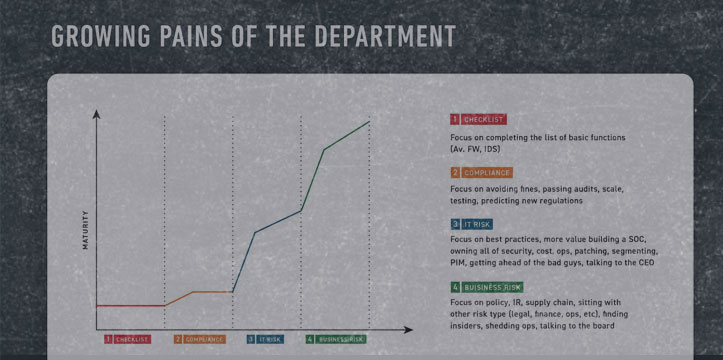

SOCの規模は、組織のセキュリティ能力の成熟度に左右され、組織全体の目標に応じて決まります。コンプライアンスに関係するものであれ、ビジネスリスクにつながるものであれ、組織に影響を与える基本的なリスクシナリオに対応できるよう、SOCは適切に位置付ける必要があります。

企業がサイバー攻撃に対処する際に最前線で作業にあたるのがSOCです。少なくとも、インシデント対応における脅威の隔離で、初期段階の対応を担います。また、環境を積極的に監視し、脅威ハンティングを行うほか、侵害発生時のエスカレーションの方法や対応の手順の作成も行います。

「可能限り実効性のあるSOCを実現できているか」という問いにイエスと答えられるようにするときに特に難しい課題となることの1つが人員確保の問題です。答えを出すのが難しい一般的な質問として以下のようなものがあります。

- 適切な人材を見つけ出すにはどうしたらよいか

- そのような人材を社内に確保しておくためには何をすべきか

- 夜間対応や週末対応のスタッフを配置する必要はあるか

- 直接管理する必要がある役職にはどのようなものがあるか

- 外部に委託できる業務にはどのようなものがあるか

- ダメージを受ける前に侵害を効果的に食い止めるというミッション全体に、これらの問いに対する判断がどのように影響するか

対応に手間のかかるセキュリティ業務を数多く抱えているセキュリティチームはいずれもスタッフの確保に頭を悩ませています。

実効性のあるSOCを組織するには

どのようなタイプのSOCを組織すべきかは、利用できるリソースやチームの経験に応じて決まります。そして、使用するプロセスやテクノロジーについての検討が欠かせません。

これらのテクノロジーを利用するには、どの程度のスキルレベルが求められるのでしょうか。あるいは、想定しているプロセスやすでに確立しているプロセスを処理するには、どのような経験が必要になるのでしょうか。

そして、複数の地域にまたがり24時間365日対応のセキュリティ体制をつくるといった要件など、ほかの要因も考慮すると、これらの問いに答えを出すのはさらに難しくなります。最先端のリソースを保有し、既存のチームが存在する組織ほど、社内にSOCを組織するようになります。一方、リソースが限られており、チームの規模が小さい組織の場合は、完全なアウトソーシング型のSOCを導入する傾向が高くなります。

SOCを組織する一般的な方法としては以下の3つがあります。

- 社内に組織する:社内のセキュリティ部門のスタッフが業務を担当し、すべてのプロセスを規定します。

- 一部の業務を外部に委託する:スタッフやプロセスの一部をアウトソーシングします。

- 完全に外部に委託する:すべてのスタッフとプロセスのほとんどを第三者にアウトソーシングします。

社内にSOCを組織する

社内にSOCを組織する場合は、セキュリティプロセスの完全な管理が可能です。自社の環境を完全に把握しており、カスタマイズされたワークフローを利用する知識豊富な既存のチームが存在する組織にとって、きわめて有用な方法となり得ます。このようなチームには通常、十分な予算が割り当てられています。経験の浅いアナリストと上級のアナリストが複数在籍し、専任の脅威ハンティングチームが存在するところもあります。

社内にSOCを組織する場合に対応が難しいのがリソースの要件です。SOCの管理や、予算、その他のリソースの調達ができる規模の大きな組織が必要になります。適切な能力のあるスタッフを配置しなければならず、成功指標の概略をまとめておく必要もあります。リソースの揃った必要な部署を編成する時間があり、セキュリティ業務を処理できる用意が整っている組織の場合に、社内に組織するSOCはその効果を最大限に発揮します。

長所:セキュリティのプロセスやチームをきめ細かく管理できる。

短所:組織の立ち上げやメンバーの採用、チームの育成に時間がかかる。

サイバーリーズンのCSO、Sam Curryからのメッセージ

ある程度までは、サイバーセキュリティにおけるスキルのギャップは、個人の自己責任と言える部分があります。我々は特に優秀な人材の育成を目指しており、エキスパートのセキュリティアナリストになる前にいくつかのサブスキルを習得するよう義務付けています。

受け入れやすく近づきやすいキャリアパスを示すことは可能です。我々が目指しているのは、技術を恐れない姿勢と意欲を一人ひとりにもたせ、彼らがサイバーセキュリティのキャリアパスを始められるようにすることです。

早い段階からセキュリティの現場に入り、業務を通じて学んでいくのです。また、ツールも設計を変えて、ユーザー視点のものにすれば、業務を行ううえでもっと理解しやすくわかりやすいものになります。穴だらけの抽象概念に巻き込まれることはなく、その動作原理を理解する必要もありません。専攻が数学、物理、歴史、自動車の整備であっても、正しい姿勢で物事に取り組む人材であれば、せいぜい6か月で初心者から中堅のアナリストに育て上げられるようにするのが我々の目標です。

一部の業務を外部に委託してSOCを組織する

一部の業務を外部に委託してSOCを組織する方法では、セキュリティプロセスの管理性を維持しながら、専門家や外部のチームのサポートを新たに受けられます。また、夜間のシフトや、週末、休日時のような都合がつきづらいシフトがある場合にそのインシデント対応を信頼できる外部のチームに柔軟に任せることができます。小規模な内部のチームを大規模な外部のチームで強化できるので、人員採用プロセスの自由度も高くなっています。

たとえば、この方法は、自社だけでSOCを組織したいがまだその準備ができていないセキュリティチームにとって、きわめて有用な選択肢となります。まずはチームを立ち上げ、経験不足の点はエキスパートグループの支援を受けてカバーするかたちを取れば、リスクを冒すことなく自由に、そのようなエキスパートアナリスト集団へと成長することが可能です。

一方、十分な経験を積んでいる社内のセキュリティチームの場合は、単調な業務を外部のチームに任せることによって、重要度の高いイベントに集中して取り組める環境が実現するので、優秀な人材の流出を防げます。これは、内部のチームが燃え尽きてしまうのを防ぐうえできわめて有用な方法であり、SOCのインシデント対応のレベルを段階的に向上させるうえで役立つほか、高度な分析やインシデント対応、脅威ハンティングに対応するハイブリッドチームを実現するための手段としても活用できます。

長所:成長の見込める柔軟性の高いチームを組織できる。人材の流出を防ぐことができる。

短所:人材の採用や管理に時間がかかる。新たなコストの発生を考慮しなければならない可能性がある。

完全に外部のSOCに業務を委託する

この方法では、外部の第三者にSOCの業務のすべてを任せることになります。セキュリティアナリストの雇用を望まない組織や、セキュリティプログラムを策定するプロセスを持たない組織にとって最適な方法です。セキュリティの業務はマネージドサービスに委託します。マネージドサービスには、手間のかかる面倒な作業の処理を任せられるエキスパートチームが準備されています。

脅威ハンターやインシデント対応の要員を必要に応じて自社で雇用できるほか、アウトソーシングすることも可能です。直接業務にかかわることなく安心してサイバーセキュリティの仕組みを構築できる手法です。

完全に外部にSOCの業務を委託する方法は魅力的な選択肢ですが、一部の環境に見られる複雑さが原因となり、あるいは管理性が失われることを要因として、セキュリティ上の目標の達成がさらに困難になる場合があります。この方法はどんな環境にも適用できるわけではなく、重要なことは、個々の組織に適したSOCを編成するために最適な方法を選択できるよう、自社環境のリスクプロファイルと攻撃の検知方法を十分に理解することです。

長所:ほかの方法よりも運用が容易であり、きわめて質の高いリスク管理が実現するほか、投資も抑えられる。

短所:環境が複雑な場合、導入が難しいことがある。

Trustwaveのシニアエンジニア、 Justin Bellからのメッセージ

Trustwaveでは、9つのSOCをグローバルに展開しているので、世界中のどの場所でいつ資産が攻撃の標的になっても、24時間365日の体制でトリアージや対応ができるようになっています。

また、弊社の提供するポータルではアナリストと直接のやり取りができるほか、顧客の既存のセキュリティサービスやセキュリティデバイスを利用してデータの閲覧やアクションの実行が可能であり、専門家と密接に連携したセキュリティ対応が実現します。

さらに、SOCのアウトソーシングにはほかにもメリットがあります。高度な専門のノウハウを利用できます。弊社のSpiderlabチームは、全部で250人を超える研究者、ホワイトハッカー、インシデント対応の専門家によって構成されており、このような層の厚さを誇るチームのおかげで、組織は適切なセキュリティの人材を探す手間を省くことができ、その経営陣は差し迫ったほかのセキュリティの課題に集中して取り組めます。

ホワイトペーパー「インシデントレスポンスで成功するためのチェックリスト」

インシデントレスポンス(インシデント対応)プランを策定する場合、非常に詳細な部分にも注意する必要があります。

しかし、大きな成果を上げているインシデントレスポンス(インシデント対応)プランでさえも、重要な情報が欠落していることがあり、正常に業務を行うことができるよう迅速に復旧作業を実施するうえでの妨げになる場合があります。

本資料は、インシデントレスポンス(インシデント対応)プランに組み込むべきでありながら忘れがちな9つの重要なステップについて詳しく説明します。

https://www.cybereason.co.jp/product-documents/white-paper/2476/