- 2021/07/27

- セキュリティ

外部の攻撃者が内部犯行者を巧みに操って仕掛けるインサイダー攻撃

Post by : Cybereason Japan Marketing Team

近年急速に高まる「インサイダー脅威」のリスク

2020年6月3日、サイバーリーズン・ジャパン主催のオンラインセミナー「Cybereason Security Leaders Conference 2021 夏」が開催されました。本セミナーの基調講演には株式会社サイバーディフェンス研究所 専務理事/上級分析官 名和利男氏が登壇し、「境界防御をさらに困難にする『外部脅威者が巧妙に仕掛けるインサイダー攻撃』」と題した講演で、近年被害が拡大しつつ高度なインサイダー攻撃について解説を行いました。

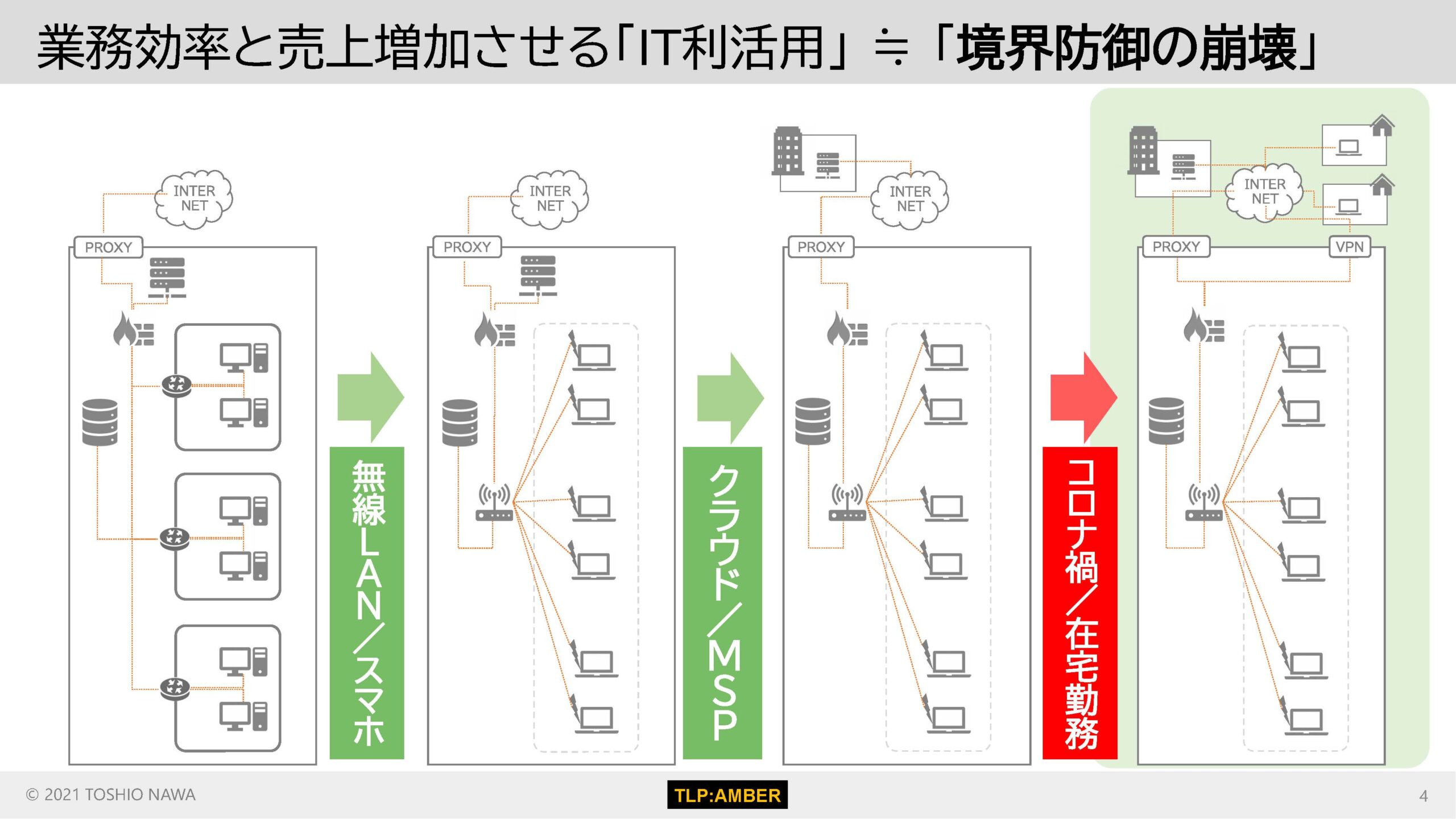

近年コロナ禍に伴いテレワークを導入する企業が増えてきたことから、多くの企業で従業員が地理的に離れた場所で働くようになり、かつてのように社内ネットワークとインターネットとの境界上でサイバー脅威を排除する「境界防御」の有効性が薄れてきました。そこでいわゆる「ゼロトラスト」をはじめ、外部の脅威から自社の情報資産を守るための新たなセキュリティ対策の必要性が叫ばれています。

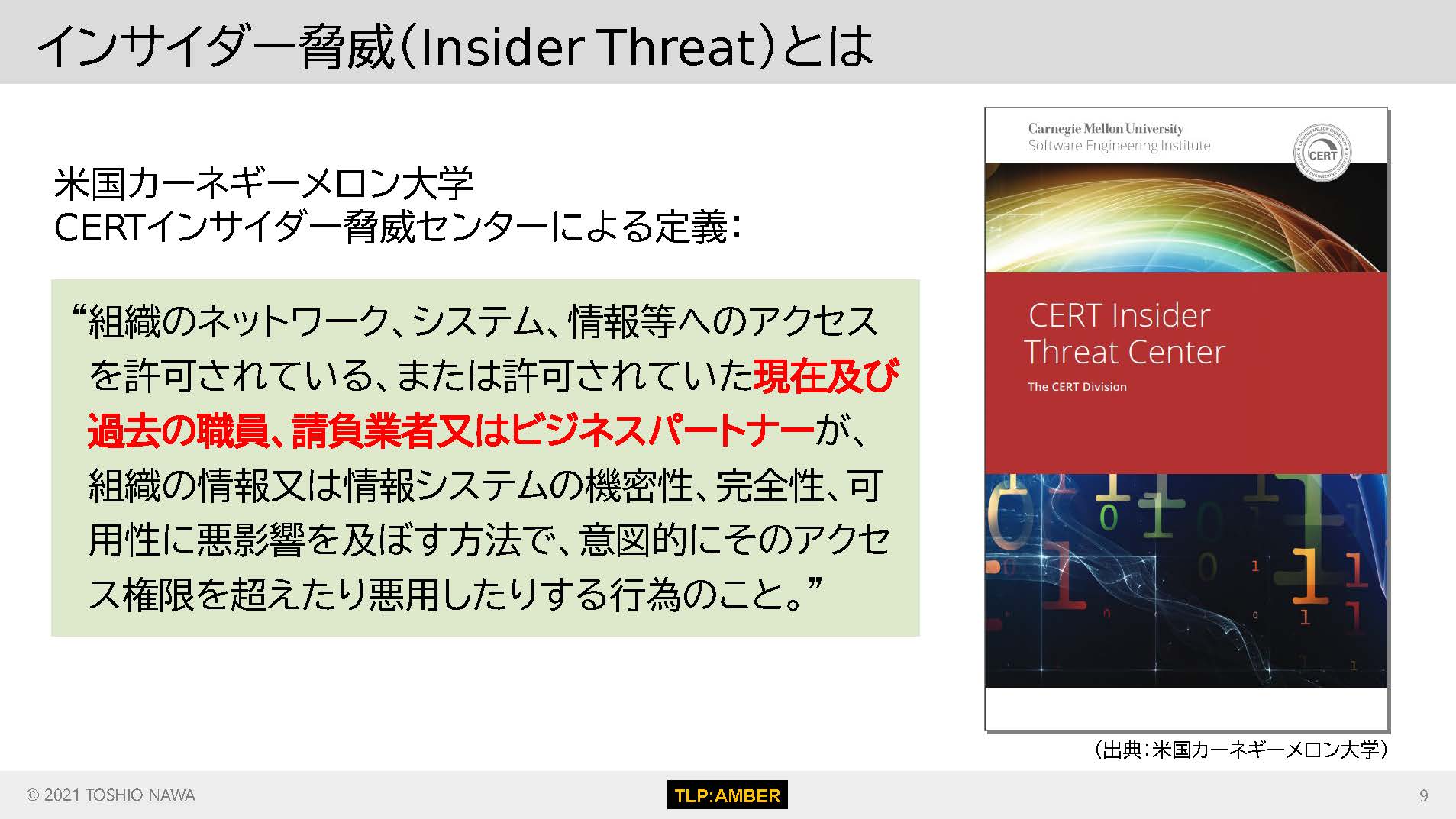

しかしその一方で、管理者の目が直接行き届かない場所で従業員が業務に従事するようになったことから、内部犯行者による「インサイダー脅威(Insider Threat)」のリスクも近年急速に高まっています。米国のリスク管理専門コンサルティング会社であるクロール社のレポート「Global Fraud and Risk Report 2019/2020」によれば、金融・製造・医療の分野が特にインサイダー脅威の影響を受けやすいとされています。また組織によって報告されるインシデントのうち、実に66%をインサイダー脅威によるものが占めているといいます。

「インサイダー脅威には、悪意のあるもののほかにも、偶発的/不測の事態に伴い発生するもの、不注意や怠惰による引き起こされるものなどがありますが、本講演では主に悪意に基づくものにフォーカスして、その実態や対応策などについて紹介したいと思います」(名和氏)

インサイダーの多くは単独犯ではなく外部脅威者の影響を受けている

インサイダー脅威と聞くと、内部関係者が「純粋に自身の利益や私怨に基づき単独で実行するもの」という印象が強いかもしれません。しかし中には外部の脅威者から何らかの影響を受けて実行に及ぶケースがあり、近年その被害が拡大しつつあります。

名和氏によれば、「単独で犯行を成し遂げるインサイダーは実は極めて少なく、実際には第三者の外部脅威者から何かしらの影響を受けたり、その助けを得ることが多い」といいます。外部脅威者が内部犯行者に影響を与える方法には、大きく分けて以下の5種類があると言われています。

- 威圧的な脅威主体:一部の国・地域の組織が、海外で活動する自国民に対して愛国心に基づく道徳的義務を訴えかけたり、あるいは母国に残した家族の安全の懸念をほのめかすなど、道徳的・感情的・物理的に強い圧力を掛けて協力を強いる方法。

- 説得的な脅威主体:ヘッドハンティングなどを装って内部関係者と長期的な関係を構築し、そこで培った信頼関係や友情、金銭的メリットなどを通じて協力を説得する方法。

- 協調的な脅威主体:内部関係者が確信犯的に外部脅威者と強調関係を結び、犯罪行為に加担する形態。

- 権限を持つ脅威主体:組織に対して不満を抱く内部関係者が、その組織と敵対関係にある組織や国に対して機密情報を意図的に不正開示するケース。

- 機械の歯車(小さな役割を持つ者):外部脅威者と共謀して標的型メールを意図的に開くなどして、犯罪の実行を支援するために内部関係者がマイナーかつ比較的受動的な役割を果たすケース。

なお近年の非常に洗練された外部脅威者は、ここで挙げたような内部犯行者を巧みに操るインサイダー活動だけでなく、これにサイバー攻撃や物理攻撃、その他の要素を複合的に組み合わせた「ハイブリッド攻撃」を仕掛けるケースが目立ってきています。

最新のインサイダー脅威から自社の情報資産を守るには?

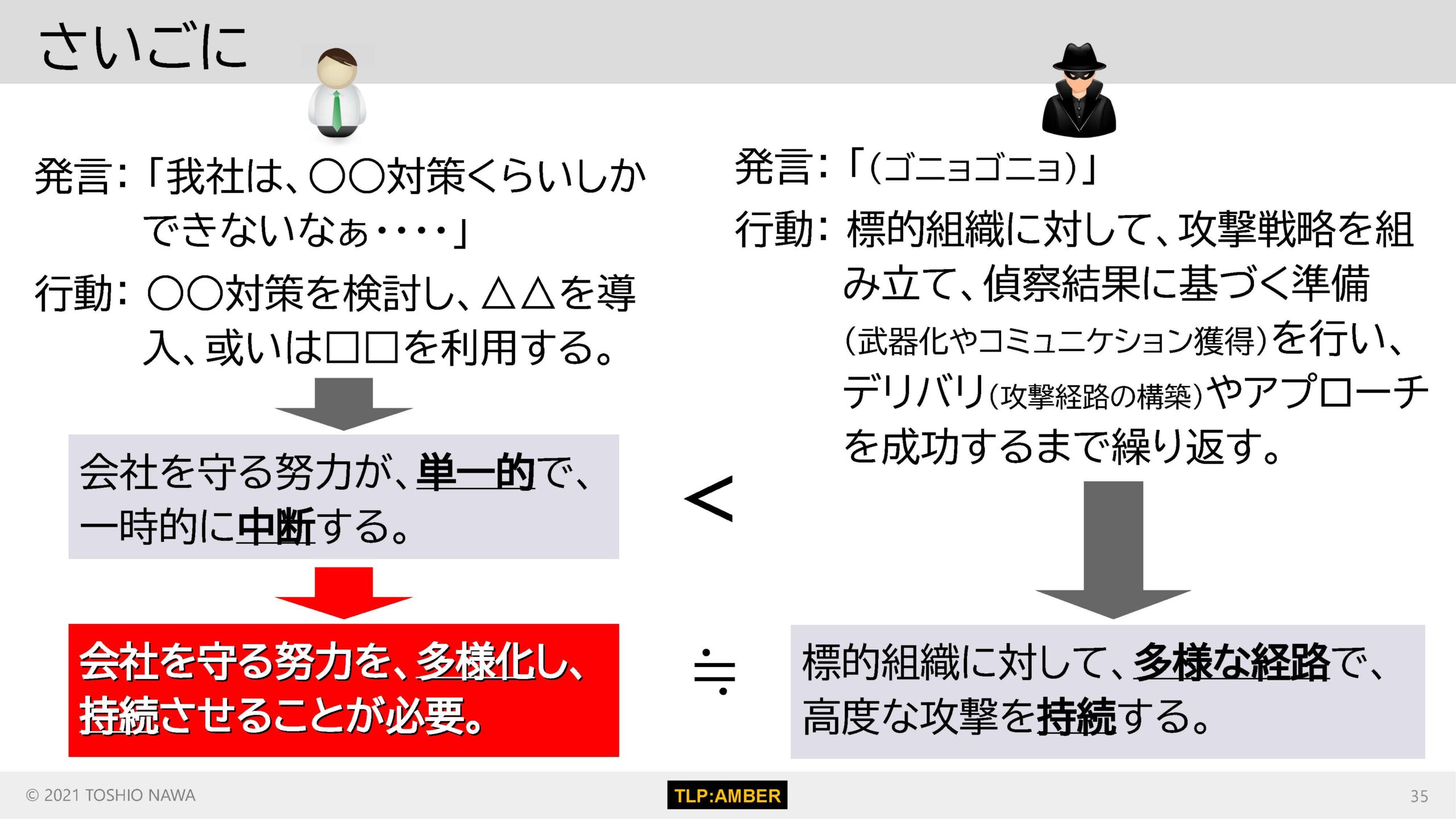

ではこうした攻撃手法に対して、具体的にどのような備えを講じておくべきなのでしょうか。名和氏によれば、以下に挙げる6つの取り組みを確実に実施することが重要だといいます。

- パーミッションと権限の厳格管理:社員はもちろん、社外の請負業者やビジネスパートナーに対して、職務遂行に必要な「必要最小限のシステム権限」のみを付与する。

- デバイス管理ポリシーの策定と徹底:テレワーク対応に伴うBYODの導入でセキュリティレベルが低下するリスクを考慮し、エンドポイントセキュリティソフトウェアの導入の徹底など適切なデバイス管理ポリシーを策定し、その遵守を徹底する必要がある。

- 定期的な社員トレーニングの実施:データ保護、フィッシング対策、パスワード管理などを網羅した「セキュリティ意識向上のためのトレーニング」を定期的に実施する。

- 積極的なモニタリングの実施:インサイダー脅威による被害や混乱が発生する前に、脅威を積極的(プロアクティブ)に検知して即時対処につなげるモニタリングの仕組みを確立する。

- ユーザーとエンティティの行動分析:最新のモニタリングツールの多くに実装されている「人間とエンティティ(デバイスなど)の振る舞い解析」の機能を積極的に活用する。

- インシデントレスポンス計画の策定と習熟:インサイダー侵害のインシデント発生時に迅速かつスムーズに一次対応を実施できるよう、あらかじめ適切なインシデントレスポンス計画を策定しておく必要がある。特に調査に必要なデータを収集・分析するプロセスの確立が重要。

ホワイトペーパー「インシデントレスポンスで成功するためのチェックリスト」

インシデントレスポンス(インシデント対応)プランを策定する場合、非常に詳細な部分にも注意する必要があります。 しかし、大きな成果を上げているインシデントレスポンス(インシデント対応)プランでさえも、重要な情報が欠落していることがあり、正常に業務を行うことができるよう迅速に復旧作業を実施するうえでの妨げになる場合があります。 本資料は、インシデントレスポンス(インシデント対応)プランに組み込むべきでありながら忘れがちな9つの重要なステップについて詳しく説明します。

https://www.cybereason.co.jp/product-documents/white-paper/2476/