- 2022/03/30

- セキュリティ

【脅威分析レポート】ローカル昇格特権の脆弱性「CVE-2021-41379」

Post by : Cybereason Global SOC Team

Cybereason Global Security Operations Center (GSOC) は、Cybereason脅威アラートを発行し、お客様に影響を与える新たな脅威をお知らせします。今回のアラートでは、脅威の概要と、それらの脅威から保護するための実践的な推奨事項を提供します。

何が起こっているのか?

2021年11月21日、セキュリティ研究者のアブデルハミド・ナセリ氏(@klinix5)は、Microsoftのパッチが不十分なバグを悪用したWindowsの新たなゼロデイ脆弱性を公開しました。この脆弱性は、システムへのアクセスが制限されている攻撃者がシステムレベルの特権を得ることができるもので、ほぼすべてのWindows 10、Windows 11、およびWindows Serverのバージョンに影響を与えます。

この脅威アラートは、一般に公開されている概念実証(POC)「InstallerFileTakeOver.exe」に焦点を当てています。これは、「CVE-2021-41379」のこの亜種に対して簡単に使用できる実装で、https://github.com/klinix5/InstallerFileTakeOverで公開されています。このツールは簡単に使用できるため、スキルの低い攻撃者と高レベルの脅威アクターの両方がこのツールを使用する可能性があります。

重要なポイント

- 一般に公開されている概念実証(POC):この脆弱性の非常に堅牢な実装が公開されており、攻撃者はシステムレベルの特権を容易に取得することができます。

- ゼロデイ脆弱性:この脅威アラートを作成している時点(2021年12月6日)では、「CVE-2021-41379」のこの亜種に利用できるパッチはありません。

分析

「CVE-2021-41379」のこの亜種は、アプリケーションのインストールと管理を行うWindows Installer Serviceの重大な脆弱性を悪用します。ナセリ氏は自身のGitHubアカウントで、「この概念実証はMicrosoft Edgeの昇格サービス「DACL」を上書きし、自身をサービスの場所にコピーして実行し、昇格された権限を取得します」と記しています。この脆弱性を悪用する攻撃者は、システムレベルの特権を取得し、その特権を使ってネットワーク全体での水平移動を容易にすることができます。

この脆弱性を利用するにあたり攻撃者に必要なものは、スピアフィッシングやウォータリングホール攻撃などの方法で取得できるようなシステムへの低レベルの特権アクセスだけです。攻撃者は、低レベルの特権アクセスを取得すれば、GitHubで自由に取得できるPOCツール「InstallerFileTakeOver.exe」を実行することができます。

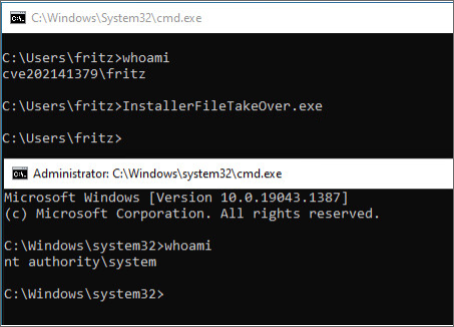

▲「InstallerFileTakeOver.exe」はデフォルトでシステムレベルのシェルを開く

検知

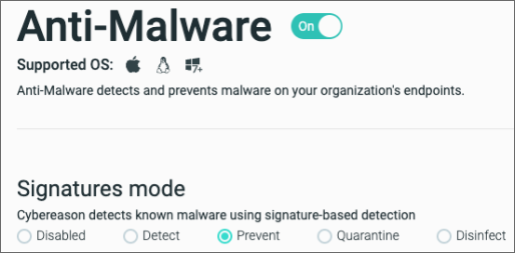

Cybereasonのアンチマルウェアは、このPOCを「Gen:Variant.Razy.967535」として検知し、アンチマルウェアの設定が実行防止、隔離、または駆除となっている場合、このファイルの実行をブロックします。

▲アンチマルウェアが有効で、実行防止に設定されている

▲Cybereasonのアンチマルウェアが「InstallerFileTakeover.exe」を検知

また、「InstallerFileTakeOver.exe」は、システム上にさまざまなアーティファクトを作成します。

- このPOC は、実行時に「%userprofile%\AppData\Local\Temp\{

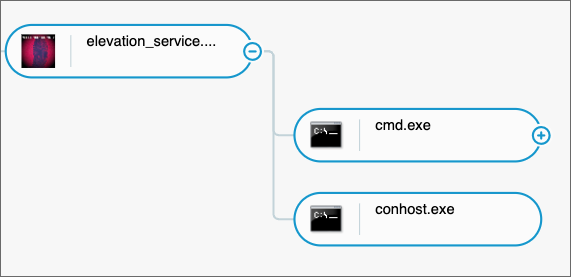

}\microsoft plz\ 」というフォルダを作成し、その後直ちにフォルダを削除します。 - プロセス「elevation_service.exe」は、システム特権で「cmd.exe」を生成します。

▲「elevation_service.exe」が「cmd.exe」を生成

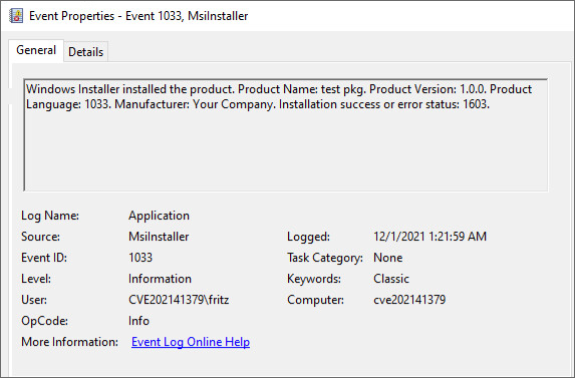

- WindowsはイベントID 1033を書き込み、MsiInstallerをソースとして、test pkgを製品名としてリストします。

▲WindowsがイベントID 1033をイベントログに書き込む

Cybereasonの推奨事項

- 本稿の執筆時点(2021年12月6日)ではパッチが利用できないため、パッチが利用可能になり次第システムをアップデートすることをお勧めします。Microsoftは、この問題に対して個別にパッチをリリースするのか、2021年12月14日に公開されるセキュリティパッチにパッチを含めるのかについて、まだ明らかにしていません。

- 脅威をプロアクティブにハンティングするには、Cybereasonディフェンスプラットフォームの「調査」画面を使用して、「CVE-2021-41379」の悪用の試みを検索できます。検索結果に基づいて、影響を受けたマシンを隔離するなど、さらなる対処を講じます。

サイバーリーズンが提供するNGAV製品「Cybereason NGAV」、「Cybereason Endpoint Prevention」は、「シグネチャベース検知」「機械学習による静的バイナリ解析」「ファイルレスマルウェアブロック」「アンチランサムウェア」「振る舞いベースのドキュメント保護」「エクスプロイト保護」という6層の防御機能を備えることで高度な攻撃を阻止できるようになっています。

また、これらの対策を潜り抜けて内部に侵入してきた高度な脅威に対しては、EDR製品「Cybereason EDR」が独自の相関解析処理と機械学習機能を駆使して攻撃の全体像をあぶり出し、適切に対処することを可能にします。

加えて、自社内でEDRを運用するのが難しいお客さまに対しては、MDRサービス「Cybereason MDR(Managed Detection and Response)」と呼ばれる監視代行のマネージドサービスも提供しています。

【グローバル調査結果】組織が抱えるサイバーリスク〜休日の間もランサムウェア攻撃の手は緩まない〜

ランサムウェアは日々脅威となっており、大規模な攻撃は週末や休日にしかけられることが多くなっています。

本レポートでは、休日や週末にランサムウェアの攻撃を受けた影響や今後のさまざまな対策についての洞察を得るのに最適な資料となっています。加えて、ランサムウェア攻撃を防御する準備が整えられるよう、リスクに関する洞察と緩和策に関するガイダンスを提供しています。

https://www.cybereason.co.jp/product-documents/survey-report/7253/