- 2022/08/02

- セキュリティ

デジタル庁におけるサイバーセキュリティの取り組み

Post by : Cybereason Japan Marketing Team

政府システムのアーキテクチャを変えるデジタル庁の取り組み

2022年5月25日から27日の3日間にわたり、サイバーリーズン・ジャパン主催のオンライセミナー「Cybereason Security Leaders Conference 2022春 トップランナーと考えるこれからのサイバーセキュリティ」が開催されました。

本イベントの2日目には、デジタル庁 戦略・組織グループ セキュリティ危機管理チーム セキュリティアーキテクトで公認情報システム監査人(CISA) 理学博士でもある満塩 尚史(みつしお ひさふみ)氏が「デジタル庁におけるサイバーセキュリティの取組 ~クラウド・バイ・デフォルト推進のためのセキュリティ評価制度とゼロトラストアーキテクチャへの取組」と題した講演を行いました。

冒頭、満塩氏は組織のセキュリティ対策についてプランニングする際についてこう述べました。「セキュリティ業界に長く携わっていますが、セキュリティの対応や、プランニングについては民間より公共を調べると役立つことが多いと思っています。公共の場合、説明責任がございますし、具体的な点はさておき、プランニングの仕方や進め方について基本的にオープンになっているためです。後ほどお話する、私どものゼロトラストへの取り組みについて、私たちも米国政府などの取り組みをウオッチし、参考にしながら進めているところです」(満塩氏)

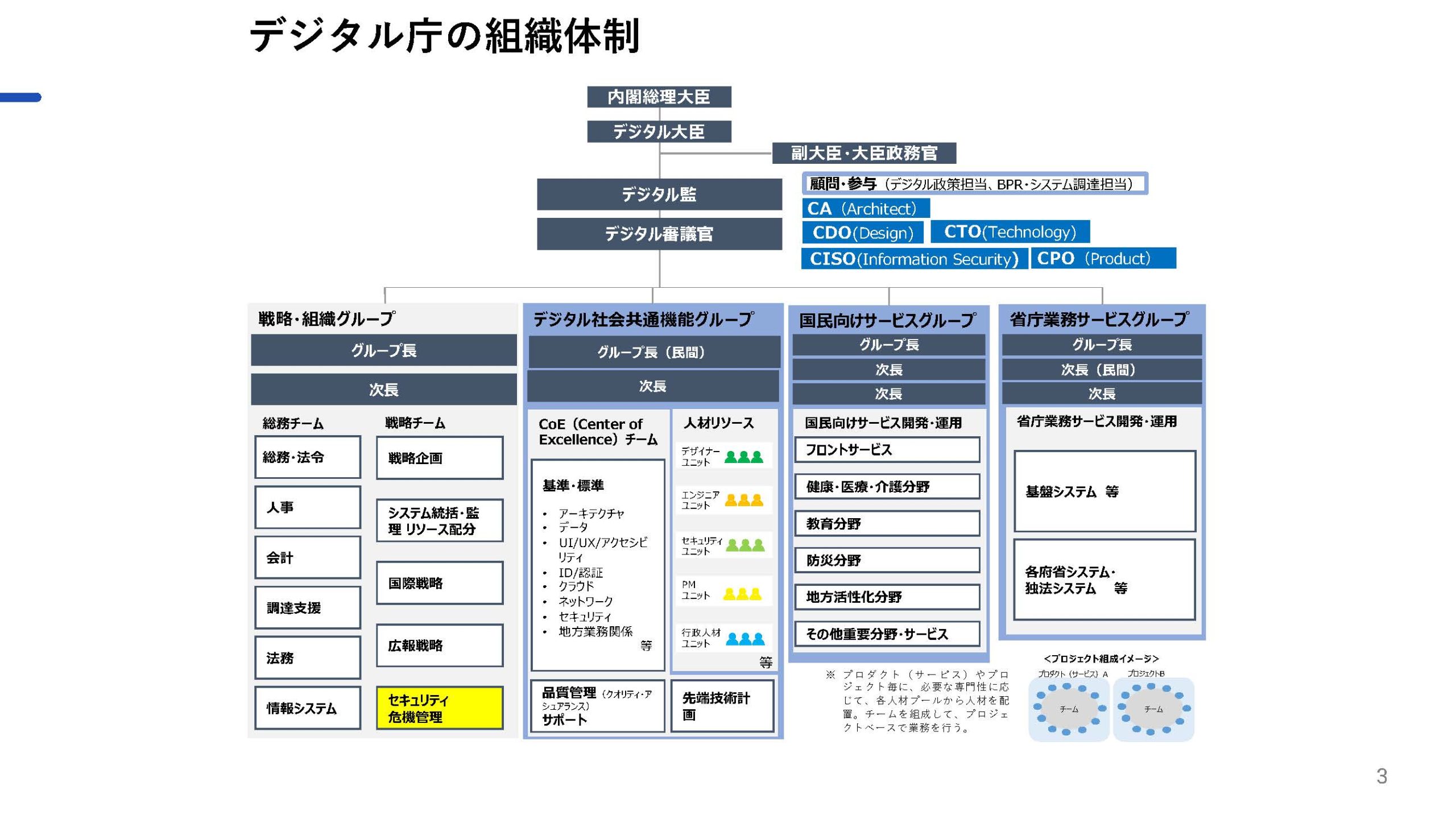

続いて、2021年9月に発足したデジタル庁の紹介と取り組みについて触れていきます。「これまで、特にマイナンバー関係や電子申請システムなどのITシステムは、それぞれの省庁、組織で手掛けていました。今回、デジタル庁の発足で特に中核となるようなサービスに関してはデジタル庁に集められ、連携が取れるようになっています。また、後ほど詳しく触れますが、システムの作り方も目的に合わせて個別のシステムを作り、従来のサイロ型から、共通で使える機能については、その機能だけを提供するシステムを開発し、組み合わせるという形を取っています。

例えば、gBizIDという認証機能を提供するシステムは電子申請システムなどで使われています。法人の代表者を認証し、ログインできる機能だけが提供されており、電子申請の手続きそのものはありません。実際には他の補助金システムや年金システムなどと連携して動くようになっています。そういったシステムがデジタル庁に集まっています」と語ります。

「これらのシステムを開発するのは共通機能グループが行っています。認証だけをやるシステムや、ベースレジストリというデータを管理するシステムなど、パーツとしての共通機能を整備しています」。

「また、マイナポータルなどの外向けのサービスを開発しているのが国民向けサービスグループ、政府内の数10万人の職員の働き方改革を進める業務システムを担当するのが省庁業務サービスグループです」。

「そしてこれらを俯瞰して管理しているのが、戦略組織グループで、その中のセキュリティ管理チームが、私が所属しているところです。色々なシステムが各部グループで管理されていますが、それらのシステムに対する全体的なセキュリティの考え方とか、モニタリングするだとか、そういった全体的なセキュリティをどうやって確保するかに取り組んでいます」と語ります。

政府のサイバーセキュリティ戦略とデジタル庁の動き

次いで、満塩氏は政府、そしてデジタル庁のサイバーセキュリティ戦略について語ります。

政府のセキュリティにおける組織体制は、全体の戦略を大臣クラスが参加し、方向性を決める会議体「サイバーセキュリティ戦略本部」があり、この事務局として「内閣サイバーセキュリティセンター(NISC)」があります。デジタル庁はこのサイバーセキュリティ戦略本部と連携して政府内のセキュリティを推進していく立場にあると説明します。

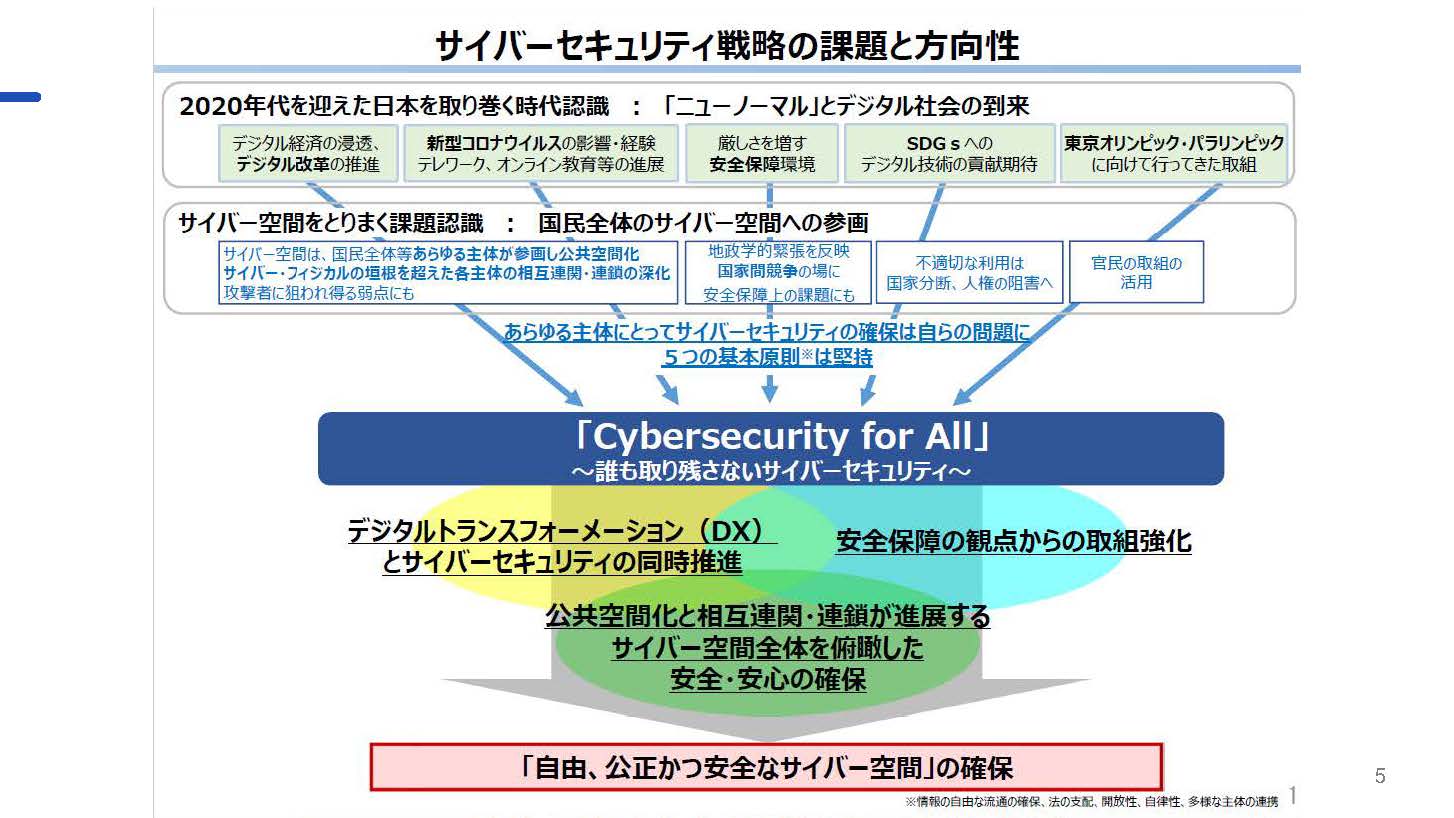

2021年9月に内閣官房セキュリティセンターが音頭を取って政府内で策定したサイバーセキュリティ戦略を発表しています。この戦略について満塩氏は、「コロナ禍の中でデジタル化が進みました。今やテレビでもDXという言葉が出てくるようになりましたが、セキュリティ関係者の中では、このDXとセキュリティの関係をうまくバランスを取らなくてはいけないと話しています。というのは、

必要以上に過度なセキュリティを進めてしまうと、DXを止めかねないからです。当然それは望ましくないので、セキュリティを確保しながらDXをどうやって進めていくか、目的や手段を間違えないようにしなければいけないと、政府でも考えています」といいます。

また、安全保障の観点からの取組強化、安全安心の確保も当然ながら重要だとされており、「政府としては自由、公正かつ安全なサイバーセキュリティ空間を確保するということでセキュリティを位置づけ、戦略全体に対して、『Cybersecurity for All ~誰も取り残さないサイバーセキュリティ~』という言葉に込めています」(満塩氏)

このサイバーセキュリティ戦略ではどのような点を重視していくのか、特にデジタル庁の活動において重要な点を満塩氏は挙げていきます。

「まずはレジリエンス。サイバーセキュリティ戦略では、国全体のリスク低減とレジリエンスの向上を重要視しています。その中でもレジリエンスは特に重要であると捉えています」。

「セキュリティというと基本的には防御や保護が大事ですが、最近では守りきれないということがあるのは事実です。事故は起こりうるという考えに基づき、事故が発生した際に、いち早く検知し、被害を最小化し、そこからどうやって早期回復するかということが大事になっています。これについて、レジリエンスという言葉を使って、対応に取り組んでいるところです」(満塩氏)

政府ではクラウド・バイ・デフォルト、つまり政府システムが積極的にパブリッククラウドを使ってDXを推進していく方針を進めていますが、これに対してどうセキュリティを確保するかという点については、「制度としてISMAPという制度を作っています。ISMAPについては後ほど改めて触れます。また、セキュリティというと機密性をどう保つかということが当然ながら重要視されますが、その一方で安定的・継続的な稼働を確保することも重要であると言っています」。

そして、「クラウド・バイ・デフォルトに伴い、従来の境界型セキュリティの限界が指摘されており、ゼロトラストアーキテクチャにどうやって取り組んでいくかという検討を開始しています」。

さらに、開発プロセスにおけるセキュリティ設計も重要視しており、「セキュリティ・バイ・デザインという考え方の元、情報システムの設計開発段階からセキュリティを担保する仕組みを進めていく」ということを戦略において定義していると紹介します。

「デジタル社会の実現に向けた重点計画」

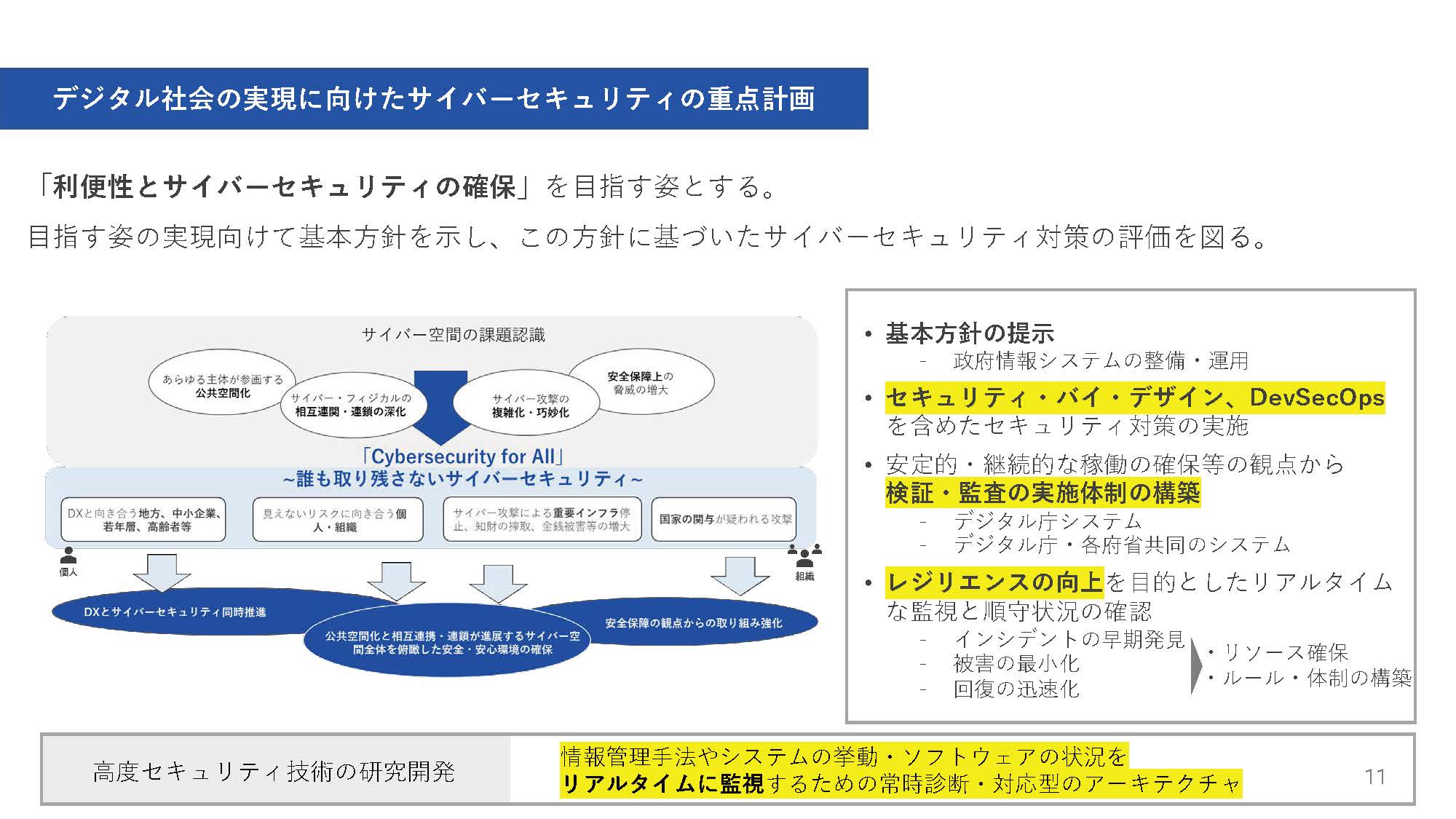

では、このサイバーセキュリティ戦略をデジタル庁はどう活動に落とし込んでいくのか。その点はデジタル庁の「デジタル社会の実現に向けた重点計画」で定義しているといいます。

その中からセキュリティに関連するものとして、次のものがあると挙げています。

「まずはセキュリティ・バイ・デザイン、開発プロセスにおいてセキュリティをどう作り込むか。これはプロジェクト管理なども含め、セキュリティ管理チームが他のチームと連携しながら進めています。そしてDevSecOps。開発と運用の両方を進めつつセキュリティを埋め込んでいく。セキュリティ・バイ・デザインの拡張としてどう推進していくかを議論しています」。

「また、検査・監査の実施体制を構築し、リリース前、問題が発生する前に対策ができるように求められています。これに対しては、庁内で構築・管理しているシステムの脆弱性検査やセキュリティ監査を自らできる体制を、セキュリティ管理チームが構築・整備を行っています」。

レジリエンスの向上に対しては「早期発見と影響の最小化、そして復旧の迅速化を進めるためのフレームワークの導入を検討しています」といいます。

また、より高度なセキュリティ技術の研究開発としてゼロトラストアーキテクチャを実現が位置づけられているといいます。

デジタル庁が重点注力する4つの分野

重点計画を踏まえ、デジタル庁が具体的にやること、進め方については整備方針というものを作っています。

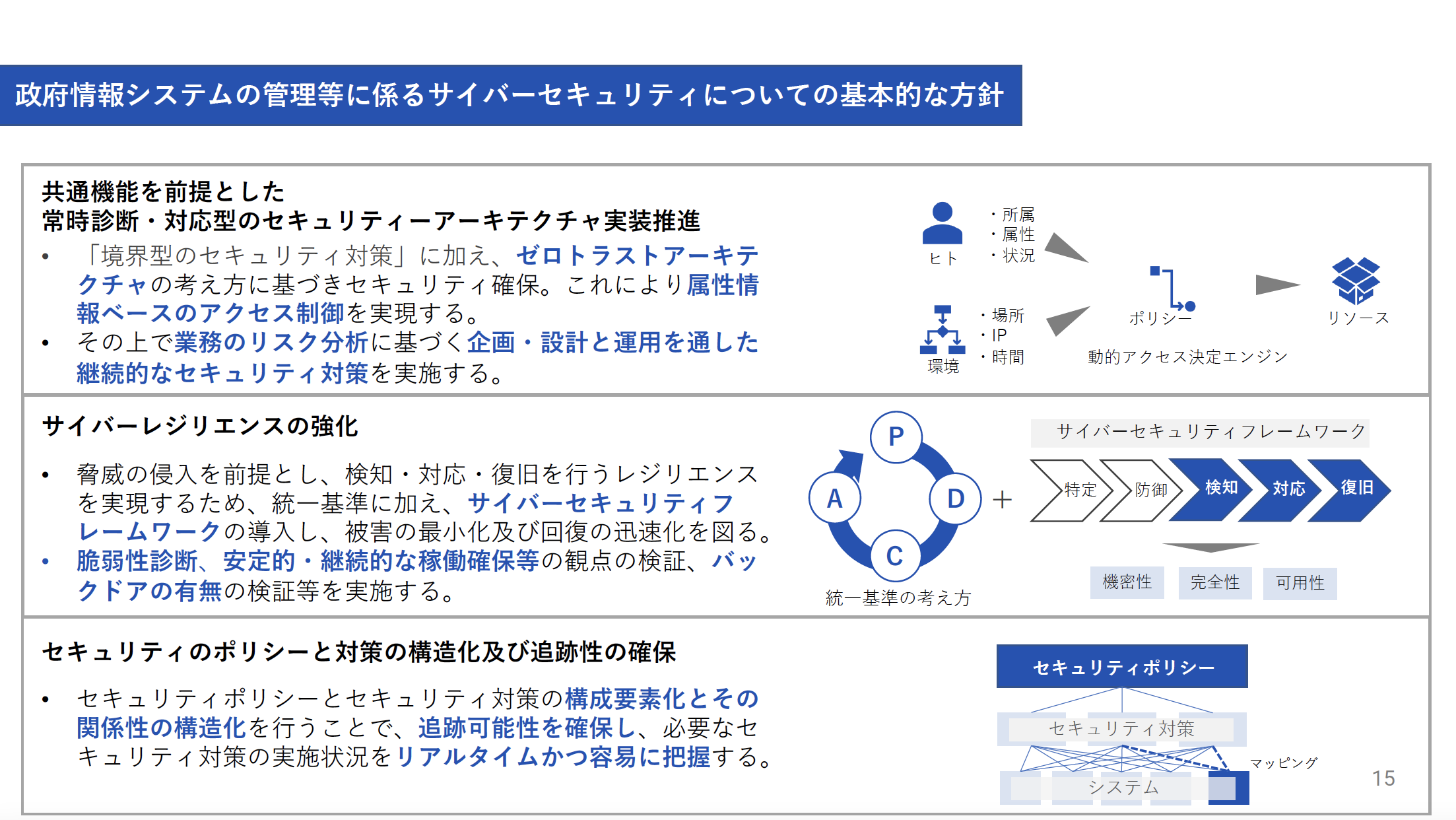

整備方針の中では4つの重点注力分野が挙げられており、その中でも「共通機能の整備・展開」はセキュリティの担保と密接な関係にあるといいます。「最初の方で触れた、認証を始めとする機能の共通化においては、セキュリティに関しても標準化が重要となります。これは機能ごとにセキュリティレベルにばらつきがあってはいけないからです。これに対しては、3つの考え方で進める方針を示しています」といいます。

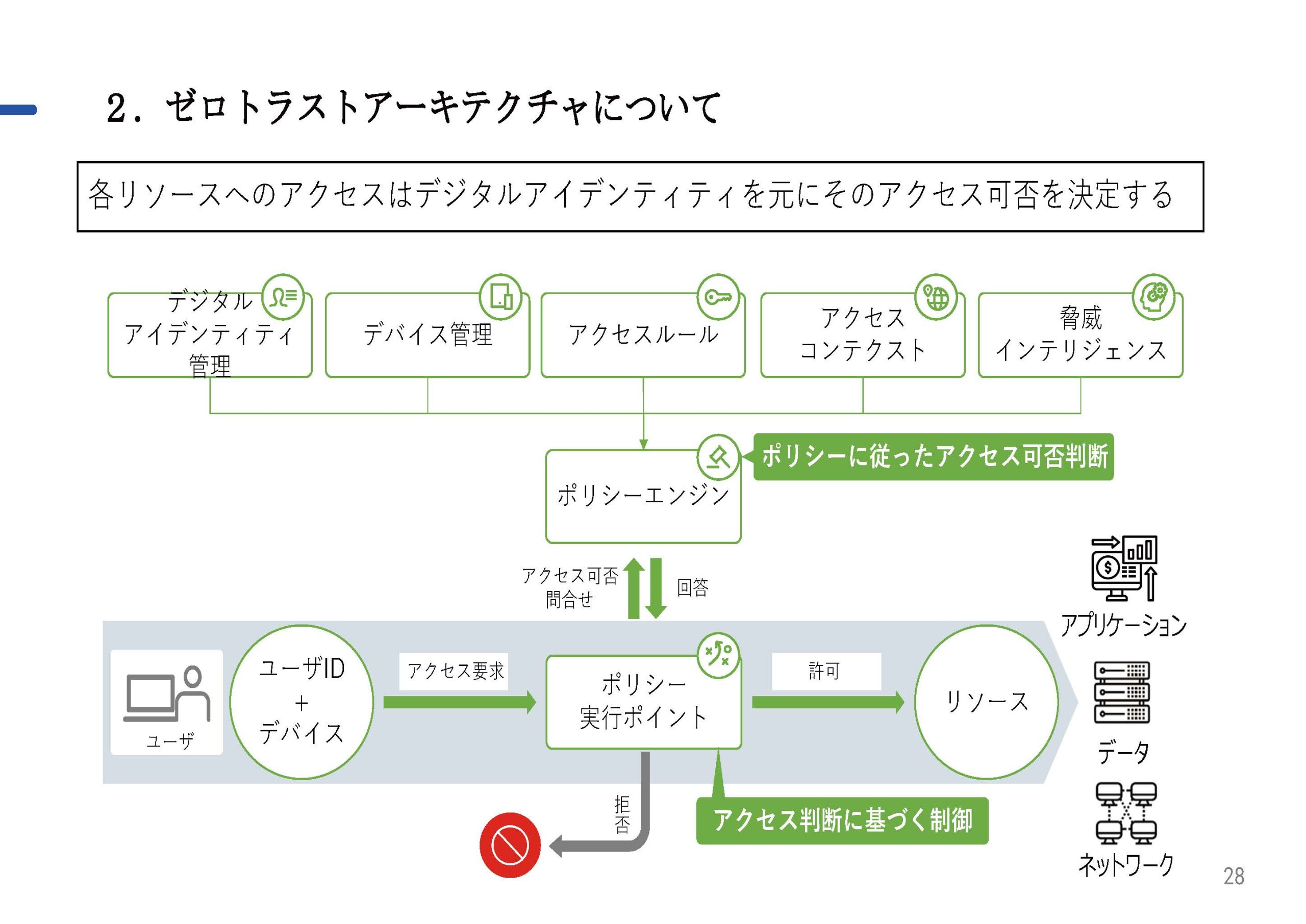

1つはゼロトラストアーキテクチャの推進です。「機能ごとにパーツ化したシステムを組み合わせて構築していくシステムに対して、ゼロトラストは非常に親和性が高いため、ゼロトラストアーキテクチャを前提とした設計・開発を推進しています。

いわゆるロール(権限)ベースのアクセス制御から、アトリビュート(属性情報)ベースドアクセスコントロールへの移行です。また、業務のリスク分析やセキュリティ・バイ・デザインもゼロトラストアーキテクチャは欠かせない要素と捉えて推進しています」。

もう1つはサイバーレジリエンスの強化。「レジリエンスに関しては、NISCがJIS Q 27001、27002、つまりISMSに基づいたセキュリティマネジメント制度をベースにした統一基準を策定していますが、この基準で定義されているPDCAに加え、サイバーセキュリティフレームワークの考え方を加えてレジリエンスを強化していく方針で進めています」。

最後に挙げるのは、セキュリティポリシーの対策の構造化と及び追跡性の確保。「具体的にはゼロトラストアーキテクチャになると、ポリシー自体がダイナミックに変わることが当然となることから、その対策は複雑化するため、場合によっては抜け漏れが発生したり、逆に対策が過度になったり、重複してしまう可能性が予想されます。そこでセキュリティポリシーとセキュリティ対策を構造化することで、追跡可能性を確保して、リアルタイムかつ容易に把握できるようにしていこうと、諸外国での例などを調査しています」。

クラウド・バイ・デフォルトとISMAP

ここからはデジタル庁で実際に進んでいるセキュリティの取組としてISMAPとゼロトラストアーキテクチャについての話題に進んでいきます。

「ISMAPという制度ですが、この背景には、2018年に決まった政府情報システムのクラウド・バイ・デフォルト原則、つまりクラウドサービスの利用を第一候補とした方針に対して、クラウドサービスの安全性を評価する制度が必要になった、ということがあります」(満塩氏)

「実はシステム監査人の世界では、クラウドやサービスが安全であるかどうかの評価制度は存在していました」と満塩氏は語ります。「ただ、日本では表立って来ないとか、英語のレポートしかなかったことなどから、専門家以外には見られていなかったと思います」と続ける。

その状況を踏まえて、わが国の制度としてISMAPという形で作り直し、政府機関が評価制度として活用、その結果や登録状況はパブリックに公開されるので、政府機関にかぎらず民間でも活用できる仕組みになっていると満塩氏は述べます。

そのISMAPの考え方について満塩氏は「ISMAPに登録されたサービスだからOKだ、登録されていないからNGだという取り方は正しくありません。政府の中でもさまざまなシステムがあり、それぞれにセキュリティ要件があります。ISMAPはこの評価の仕方を業務効率化しようというのが狙いです」といいます。

「これまで、同じようなセキュリティ要件をそれぞれのシステムで確認していたのが、ISMAPでは対応状況を公にしますので、それを活用して自分たちの要件にあっているかを確認してください、というのがISMAPの元々の考え方です」(満塩氏)

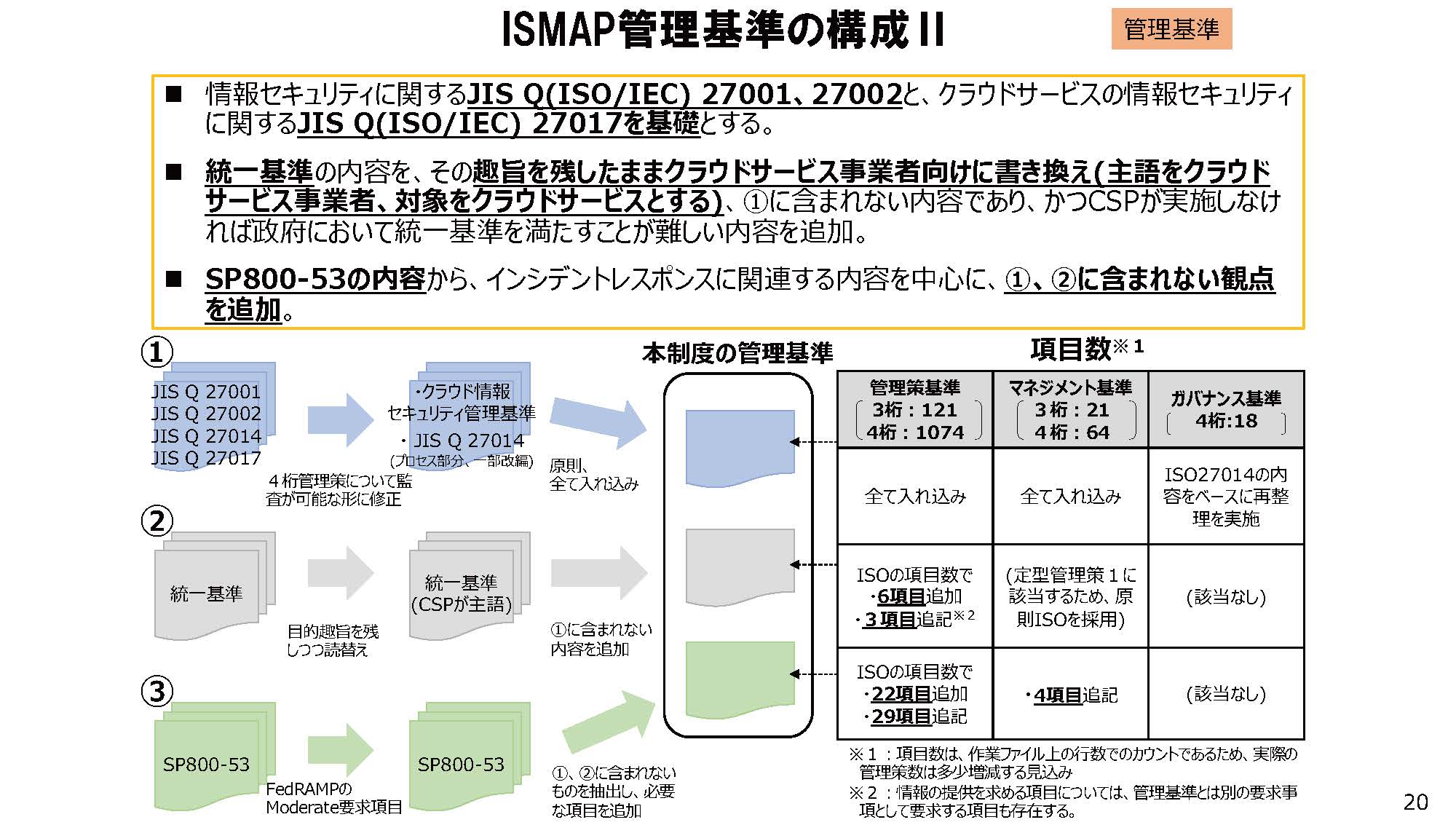

「ISMAPの基本形は、監査法人等がクラウドサービスプロバイダのサービス状況を監査し、それに対してレポートを作成、それをISMAPの事務局で確認して登録するという流れです。そして、われわれがISMAP管理標準と呼んでいる管理基準の構成は次の3つに分かれています」。

「まずはガバナンス基準。そのサービスを提供するプロバイダ、つまり運営企業がしっかりしたガバナンスを持ってそのサービスを提供しているかという点を見ます。

そして、マネジメント基準。これは情報セキュリティマネジメントのシステムが整備され、かつ適切に運用・維持されているかを確認します。

最後に管理策基準、一般的にいう実際のセキュリティ対策に当たるものです」。

では、ISMAPは新しいものなのか、それに対し満塩氏は「新しいものと誤解される方もいらっしゃると思いますが、けっしてそんなことはなく、既存の基準を使いながら、それを認証制度として整理したものと理解いただければ」といいます。具体的には「JIS Q 27001、27002といった、元々ISMSといっていたセキュリティマネジメントシステムに、JIS Q 27014によるガバナンス基準、あとはJIS Q 27017によるクラウドの情報セキュリティに関する基準などを追加して構成されています」。

「さらに政府機関独特なものとして、米国政府のセキュリティ対策基準として、米国国立標準技術研究所によるSP800-53を参考にした要素も入っています。このように構成されているのがISMAPです」と語ります。

「このうち管理策基準、つまり具体的なセキュリティ対策として、121項目ある3桁基準、1074ある4桁基準があります。少し細かい話をすると、3桁の121項目に関しては、『統制目標』といって、どのプロバイダも守ってほしいことが網羅されています。また、4桁に関しては、詳細管理策といって統制目標を実現するための手段ですので、必要に応じて、ということになります。つまり大事なのは121項目、これは必ずクリアすることが大切だと認識しておいてください」。

実際のISMAPのリストはISMAPのウェブサイトで見ることが可能です。

「5月現在で35ほどのサービスが登録されています。繰り返しにはなりますが、大切なことなのでもう一度いうと、ISMAPに登録されているからOK、いないからNGというわけではありません。先ほど3桁、4桁について紹介しましたが、まずは統制目標に対応しているかどうかということを明示的に表示してもらうようにしています」。

「これを例でいうと、IaaSの上に乗っているSaaSは、IaaSで必要とされる基準には対応していません、というのは当然なことです。したがって、サービスのリストでは、各ベンダーに対応している統制目標を明示していただくようにしています。また、最近ではクラウドベンダーもさまざまなサービスを提供しているので、同じ企業がやっていてもISMAPに対応しているサービスとしていないサービスがあるということも認識しておいていただき、確認するようにしてください。共通で確認することや裁判所の管轄などいった情報も公開しているので、ぜひ活用いただければともいます」。

「もう一つ少しお伝えしておきたいのが、個別の暗号鍵を扱えるかどうかをぜひ確認してください。クラウドサービスによってはテナントごとには分けられないというものもありますので、このあたりは重要視していますし、確認いただけたらと思います。

ゼロトラストアーキテクチャはあくまで概念

続いて、話題はデジタル庁におけるゼロトラストアーキテクチャについての話に移ります。

「まずはゼロトラストアーキテクチャの定義の話をさせていただければと思います。ベンダーによっては『ゼロトラストアーキテクチャのソリューション』のように謳っているところもありますが、われわれが考えているところや、色々な書物などを見ていると、ゼロトラストアーキテクチャというのはあくまで考え方、概念であり、答えでは無いと考えています。その考え方に基づいて進んでいくことが大事であり、『ゼロトラスト買ってきました』みたいな発想にはならないほうがいいというように考えています」(満塩氏)。

では、境界型セキュリティとの関係はどうなるのか。「境界型セキュリティには否定的な言い方をする場合がありますが、これまでのようにしっかりした壁を作って行ける環境であれば、それでも良いと思います。しかし、境界内では自由に動けるというシステムでは、もし境界内に入られては、その中は自由に動けてしまうわけです。それでは、クラウドや、デジタル庁が進めている機能ごとのパーツ化されたサービスのセキュリティを守ることは難しいと思います。したがって、データベースやアプリケーションなど、リソースにアクセスするたびに認証を行うような仕組みであるセキュリティアーキテクチャが重要となってきます」。

現在のデジタル庁におけるゼロトラストアーキテクチャへの取組について満塩氏は。「今、まさに各国でどのようにゼロトラストを適用していけばいいのかというプリンシプル(原則論)などを先行している国々を参考に整備しているところです。また、関連するプロジェクトとしては、米国政府のCDM(Continuous Diagnostics and Mitigation Program)です」と語ります。

「CDMとは理想状態と現状状態のギャップやリスクを可視化し、その対応を継続的に行う、ということで、セキュリティポリシーの対応状況を常時評価するプロジェクトとして位置づけられています。具体的にはPC上のEDRセンサーや、認証機能、クラウドのAPIなどを使って、IT資産やユーザーの状況を把握し、それをダッシュボード上で確認できるようにする概念だと理解しています」。

「米国ではFederal Dashboardというものを作り、国土安全保障省などがこれを管理しています。このダッシュボードで政府全体のセキュリティ状況を把握し、全体で理解できるようにしましょうという考え方で、この数年かなり進んできているということで、日本版のCDMを作るべきではないかということで、現在実証実験なども進めている状況です。

実際には数年前から各省にEDRセンサーの導入を推進しており、NISCとデジタル庁が連携しながら、Risk Scoringという形で常時見られるものを作っています。2021年には経済産業省と一緒にやらせていただき、NEDO(国立研究開発法人新エネルギー・産業技術総合開発機構)のほうかもいくつかレポートも出させてもらっています。今後も引き続き、実証事業を進めていきたいと思っているところです」(満塩氏)

最後にまとめとして満塩氏は「ISMAPの活用に関してはもっと進めていきたいと思います。また、ゼロトラストアーキテクチャの取組もスタートしたところですので、もっと詳しく進めていき、政府全体、強いては日本全体のセキュリティを確保していくことを考えていきたいと思います。

そして、ぜひ皆さんに置かれましては、われわれの動きを参照いただきながら、皆さんの中で活用いただきたいと思っています」と話を締めくくりました。

【ホワイトペーパー】有事を見据えたセキュリティ運用とは?〜攻撃事例から学ぶサイバー脅威対策〜

サイバー攻撃は進化を止めず、その被害は組織の存続さえ揺るがす時代。

昨今、特に注意しなければならないのが、サプライチェーン攻撃の新たな手法です。標的となる組織のセキュリティが堅固となってきたため、セキュリティが手薄な別の組織を踏み台にして標的組織を攻撃するというように、サプライチェーン攻撃はますます巧妙化しています。

このガイドは、重大なセキュリティインシデントに直面した時、慌てず騒がず対応するために。

セキュリティ担当者はもちろん、経営課題として平時から取り組むべきサイバー脅威対策について、最新の攻撃事情とともに紹介します。

https://www.cybereason.co.jp/product-documents/brochure/6938/