- 2022/09/20

- セキュリティ

実用的な脅威インテリジェンスの重要性

Post by : Greg Day

1990年代、私がDr. Solomonsに入社した際に体験した脅威インテリジェンスとの初めての出会いは、1ページの表でした。この表には、一般的なブートセクターウイルスの概要をはじめ、オリジナルのブートセクターやパーティションセクターがどこに移動し、ウイルスがどのセクタにコードを書き込むかがマッピングされていました。この表は事実上、私たちが顧客を支援するために使用する「百科事典」だったのです。

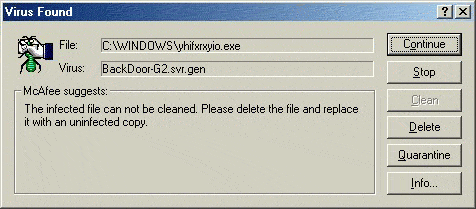

顧客は通常、ウイルス対策ソフトでオンデマンドスキャンを行い、自らのシステム上にどんなウイルスが存在しているかを知った後に、電話をかけてきます。

私たちの仕事は、それが本当にウイルスであるかどうかをリモートで確認し、オリジナルのクリーンセクターをそれがあるべき場所に置き換え、マルウェアセクターを除去することによって、顧客によるダメージからの復旧を支援することです。

また、私たちは、オンライン版とハードカバー版のウイルス百科事典を用意しました。これは、特定の段階における新しい脅威の開発ペースを示すものでした。

私たちが問題を解決できるのにもかかわらず、なぜ顧客はまだ百科事典を必要としていたのでしょうか?その昔、多くのウイルスは、特定の日付やその他のプログラム可能なトリガーポイント(特定のリブート回数に達した時点など)で起動されるようなペイロードを含んでいました。

ペイロードの中には、ドライブ全体を上書きするような分かりやすいものもあれば、ランダムな2バイトのデータを定期的に入れ替えるような、はるかに巧妙なものもありました。この百科事典を利用することで、侵入された被害者は、追加措置を講じる必要があるかどうかを確認できたのです。

なぜ、過去を振り返るのでしょうか?物事は変化しているからです。1990年代後半になると、脅威の件数はアナリストが手作業で分析し記録できるペースよりも急速に増加し始めました。自動化のために、彼らは初期のサンドボックス技術を使用することで、変更を容易に発見できるようにマッピングされたクリーンなシステム上で疑わしい攻撃を実行できるようになりました。これにより、感染方法を文書化することが可能となりました。

ペイロードを発見しトリガーする基本的な試みはプロセスの一部でしたが、ペイロードの説明はますます一般的になっていきました。その理由は、人手による完全な分析を行うには時間が足りなかったためです。

量の爆発的な増加が続くにつれ、検知方法も汎用的な検知手法を探すように進化しました。Genを含む検知シグネチャ、またはそのフルネームである「汎用」検知を使用することで、どれだけ多くの脅威がカバーされたことでしょう。

これらは、脅威の種類や脅威ファミリーに固有の共通メソッドを使用した検知でした。このような検知では、各脅威に固有の検知を行う必要がないため、より迅速で優れたカバレッジを実現できるというメリットがあったものの、その一方で、通常、影響分析が省略されるというデメリットがありました。

影響分析には多くの時間と労力がかかるため、一般的な自動テキストによる説明が使われるようになりました。これは、脅威の仕組みを理解するのには十分でしたが、実際のペイロードが何であるか分からないことがあまりにも多いため、別の修正手順が必要でした。

今日、セキュリティアナリストは、主として次に示す2つの目的のために脅威インテリジェンスを活用します。

- 脅威ハンティング:アナリストは、疑わしいと思われるアーティファクトを発見した場合、脅威インテリジェンスのソースを調べ、発見されたアーティファクトを利用している脅威が存在しているかどうかを確認する必要があります。このようなインテリジェンスを利用して攻撃の仕組みを理解することで、適切なアーティファクトが特定の脅威で利用されていることを確認します。また、その脅威が実際にトリガーされシステム上で実行されているかどうか、そしてデータの窃取、破損、ファイルの消去に対処するための修正が必要かどうかを検証できます。

- インシデント対応:アナリストは、脅威がシステム上でトリガーされたことを確認した上で、脅威が何を行ったかを確認する必要があります。一部の脅威では、これは、定義された基準に基づいてすべてのデータを暗号化するような自動化された手順となりますが、別の脅威では、システムを遠隔操作している人間の敵対者の指示により行われる場合もあります。その範囲は、事実上無限となる可能性があります。インシデント対応において、脅威インテリジェンスは対応担当者に調査の出発点を提供します。

脅威ハンティング

少し前までは、多くの人々がお金を払ってでも優れた脅威情報を入手しようとしていました。しかし近年では、サイバーセキュリティ業界の協力により、より多くの情報が自由に利用できるようになってきています。なお、課題としては、しばしば同じ脅威に関して、ベンダーごとに異なる情報が伝えられることが挙げられます。

たとえば、マルウェア関連の情報を伝えるサイトであるVirusTotalにおいて、半分の検知エンジンは脅威が見つかったとユーザーに伝えているにもかかわらず、残り半分の検知エンジンはそのように伝えていないという状況が起こることがあります。あなたはどちらを信じますか?ほとんどの場合、ユーザーは脅威が存在していると思うでしょう。その方が慎重なアプローチであるのは確かですが、多くのユーザーは通常、それが真実であるかどうか検証することを望むでしょう。

これには、インテリジェンスを通じて攻撃の属性を見つけ、その攻撃が侵害されていると思われるシステム上にあるかどうかを確認することが必要となります。共通の属性を見つけることができれば大成功ですが、そうでなくても、通常、アナリストはそこで諦めることはありません。

彼らは、他のベンダーが同じサンプルや類似のサンプルに異なる属性を記載していないかどうかを調べた上で、再度検索を実施します。本当の攻撃であれ誤検知であれ、検証は困難であり時間もかかる作業です。

このような理由から、脅威インテリジェンス管理(TIM)ソリューションが導入されました。TIMソリューションは、このようなリッチ化をユーザーに代わって実施することを目的としており、すべての症状を1つのリストに正規化することで、アナリストが検証に要する時間を短縮します。SOARソリューションも、これと同じ目標の多くを達成できます(ただし、ユーザーがインテリジェンスのソースに対する検索手順を事前に記述しておく必要があります)。また、SOARソリューションの場合、一部の検証を実行できるというメリットもあります(ただし、ユーザーが前もって同ソリューションをそのようにプログラムしておく必要があります)。

脅威ハンティングの課題は、検知の精度にあります。脅威アナリストは、彼らが問題を発見するために使用するツールから得られる結果をどの程度信頼しているのでしょうか?そして、非常によくあることですが、彼らがそれを信頼しない場合、手動で検証するのにどれほどの時間がかかるのでしょうか?

簡単な演習として、現在自分が使っているサイバーセキュリティツールの誤検知を追跡してみましょう。セキュリティ機能の検知レベルは、1桁台の低い割合から非常に高い検知レベルまで、大きく異なる場合があります。そのため、検知の背後にあるツールやインテリジェンスソースを知ることは、検知の信頼性を高めるためのカギとなります。

サイバーリーズンが提供するソリューションなどのように、一部のソリューション機能では、機械学習のベイジアンアルゴリズムを利用することで、さまざまなインテリジェンスソースの有効性を継続的に監視し、過去の経験に基づいて結果を評価するようになっています。インテリジェンスソースをどの程度信頼するか、そして信頼する理由を知ることで、アナリストは文字通り1日あたり数時間を節約できるようになります。

インシデント対応

私たちはしばしば、脅威を見つけることを過剰に重視し、脅威そのものを根絶することを急ぎます。しかし、今日の世界では、ランサムウェアは大きな進化を遂げており、単にデータを暗号化するだけでなく、データを分析し、転売や脅迫のためにデータのコピーをダウンロードしているほか、クレデンシャルを窃取することで、実際の脅威が検知され除去された瞬間にアクセスを再取得するようになっています。

このような状況においては、個々のインシデントが提供するあらゆる物事を真に理解することが不可欠となっています。発生しなかった影響をハンティングするのに何時間も費やすことには、被害そのものを見つけるのと同じくらい時間がかかりますが、唯一のメリットは、前者の場合、実際のビジネスインパクトがはるかに小さいことです。

私は以前から、サイバー攻撃におけるCCTVというコンセプトを気に入っています。これは、ログを利用することで、何が起こったかの履歴を再生できるという考え方です。ただし、これを実用化するためには2つの問題があります。1つ目の問題は、それがCCTVのように「動き」によりトリガーされる(すなわち、脅威が検知された場合にのみトリガーされる)ことです。多くの場合、脅威が検知されるのは、脅威が最初に施設に侵入して足場を固めたときではありません。

2つ目の問題は、カメラは通常1ヶ所にしか焦点を当てないということです。どの銀行でも、敵対者を端から端まで追跡するために、重要なエリアにはカメラが多く設置されています。しかし、それでも死角ができる場合が非常に多く、異なるカメラの映像の間を移動するのに「人間の」時間と労力がかかることもよくあります。

これと同じ原理がサイバー環境にも適用されます。実際に何が起こったかの全体像を把握するために、何十時間、何百時間と手作業でログを調べ上げたとしても、盲点が見つかるケースが多いのです。

必要なのは、システムの垣根を越えた動的な相互関連付けです。これは、当社がMalOp (悪意のある操作)と呼んでいるものの核心部分に相当します。これは、プロセスにおけるあらゆるポイントから、エコシステム内におけるシステム間で前方および後方への追跡を行うことで、脅威が実際に何を行ったかを確認できるようにする機能です。

これは、システム間のイベントとインタラクション(マルウェアの活動だけでなく、事前にフィルタリングされたすべての活動)の関係をすべてクラウド上のメモリにグラフ化し、リアルタイムな振り返りを可能にする大局的な視点を構築することで実現されます。

今日、セキュリティオペレーションセンター(SOC)における最大の制約要因は、その人材です。私たちは、処理可能な量よりもはるかに多くのセキュリティインテリジェンスを生成する能力をすでに持っています。課題は、どのデータを信頼するかを知ること、そして自動化を通じてデータを結びつけ、生成されるセキュリティ警告に自信を持てるようにすることです。しかしこれは、現実にはスタート地点に過ぎないのです。

実際に何が起こったのかを簡単に理解できないならば、何も見つけられない検索に何時間も無駄にしたり、証拠を集めつつ実際に起こったことに対応するのに時間がかかりすぎたりして、影響の範囲が拡大する可能性があります。このため、企業や組織は、インテリジェンスの有効性と、SOCにおいてそれを活用する際の効率性を、すべてのサイバーセキュリティ戦略の中心に据える必要があります。

【ホワイトペーパー】最新の脅威分析から読み解くランサムウェア対策〜ランサムウェアとサプライチェーン攻撃から情報資産を守るには〜

世界中で猛威をふるうランサムウェア。

その最新の攻撃にはどのような特徴があり、またどのような脅威があるのか。

本資料では、ランサムウェア、サプライチェーン攻撃、Emotetなど最新の脅威分析から傾向を読み解き、あらゆる企業・組織が今取るべき効果的な対策についてご紹介します。

https://www.cybereason.co.jp/product-documents/white-paper/8261/