- 2023/03/24

- 脅威分析レポート

【脅威分析レポート】GootLoader:SEOポイズニングと大型のペイロードを通じて侵入するマルウェア

Post by : Cybereason Incident Response Team

サイバーリーズンでは、影響力のある新たな脅威に関する情報を提供するために、脅威アラートを発行しています。今回、サイバーリーズンのIR(インシデント対応)チームは、GootLoaderへの感染から始まり、最終的により多くの機能を導入するようなクリティカルな攻撃シナリオを文書化しました。サイバーリーズンの脅威アラートは、脅威に関する調査結果をまとめた上で、それらの脅威から身を守るための実践的な提案を提供するものです。

主な調査結果

- GootLoaderはセキュリティ回避を念頭に置いている:Cybereason IRチームは、このマルウェアのペイロードのサイズが大きいこと(40MB以上)、そしてそれがセキュリティ機構を回避するために正当なJavaScriptコードを装っていることを観測しました。

- 攻撃的な脅威アクター:脅威アクターは、早い動きを見せており、感染から4時間以内に、自らが感染したネットワークの制御を取得し、昇格した権限を確保しています。

- 追加的なC2フレームワークの導入:Cybereason IRチームは、感染後のフレームワークが導入されていることを確認しました。これらはCobalt StrikeとSystemBCであり、通常、データ流出に利用されます。

- SEOポイズニング手法を利用:Cybereason IRチームは、マルウェアの拡散に使用されるSEOポイズニングの手法が使われていることを見つけました。これは、脅威アクターが不正なWebサイトを作成する際に役立つものです。脅威アクターは、不正なWebサイトを最適化することで、同サイトが検索エンジンの結果で上位に表示されるようにします。検索エンジンの結果が上位に表示されるほど、被害者が当該リンクをクリックする可能性が高まるためです。

- Cybereasonにより検知されたポストエクスプロイテーション活動:Cybereason Defense Platformを使うと、これらの感染や感染後のポストエクスプロイテーション行動に関する検知が行えます。

- 重大度の高い脅威:Cybereason IRチームは、この攻撃の可能性を考慮した上で、その脅威レベルを「SEVERE」として評価しています。

- 英語圏の国が標的: GootLoaderは、主に米国、英国、オーストラリアを含む英語圏にある企業を標的としています。

- 医療や金融を含む業種が標的:医療機関や金融機関に狙いを付けた標的型攻撃が多くなっています。

現在の状況

2022年12月、サイバーリーズンのIR(インシデント対応)チームは、別の事例で最近観測されたGootLoaderの新たな導入方法を含むインシデントを調査しました。

このインシデントで使用された感染方法に関して、次のような調査結果が示されました。

- 感染ペイロードを侵入済みのWordPress Webサイト上でホスティングすることで、「水飲み場攻撃」を実施し、SEO(検索エンジン最適化)ポイズニング(MITRE Stage Capabilities: SEO Poisoningに対応)手法を利用して被害者をおびき寄せ、悪意あるペイロードをダウンロードさせます。

- SEOポイズニングやGoogleサービスの不正利用は、最近多く報告されており、このようなタイプの感染経路が脅威アクターにとって一般的になりつつあることを示しています。

- Cybereason IRチームは、ファイルサイズが大きく(40MB以上)、かつ高度に難読化されたJavaScriptファイルを通じて、GootLoaderが導入されることを観測しました。

GootLoaderをロードするために利用された新しい手法に加えて、脅威アクターが行った感染後の活動が目を引きます。

- Cybereasonは、Cobalt Strikeの導入を最初に観測しました。これは、VLC MediaPlayerの実行ファイル上でDLLハイジャッキングを利用するものでした。

- Cobalt Strikeとは、レッドチームの活動を支援することを主な用途とする敵対的シミュレーションフレームワークであり、最近では脅威アクターにより感染後の活動に利用されています。

- Cybereasonは、SystemBCが脅威アクターによって利用されていることを確認しました。

- SystemBCとは、SOCKS5を利用したプロキシマルウェアであり、多くの場合、攻撃の流出フェーズで利用されます。

■Gootkit / GootLoader

Gootkitは当初、2014年にバンキング型トロイの木馬として始まったものです。このマルウェアの背後にいるアクターが、バンキング型トロイの木馬からマルウェアローダーへと乗り替えたのは2021年のことであり、この結果GootLoaderという名前が生まれました。セキュリティ企業であるMandiant社は、GootLoaderを運営する脅威アクターを“UNC2565”と名付けました。

このマルウェアファミリーをGootloaderと名付けたのは、Sophos社の研究者が最初です。

GootLoaderの感染には、通常JavaScriptが使用されます。また、GootLoaderは、SEOポイズニング手法を利用することで、インターネットブラウザの検索結果に感染したページを配置します。潜在的な被害者がリンクをクリックするたびに異なるWebサイトを提示し、彼らが見る表示内容を変えることができます。

■SEOポイズニングと悪質なGoogle広告:事例と解説

SEOポイズニングやGoogleサービス(Google広告など)の悪用は、マルウェアオペレーターの間でペイロードを配布するためのトレンドになりつつあります。

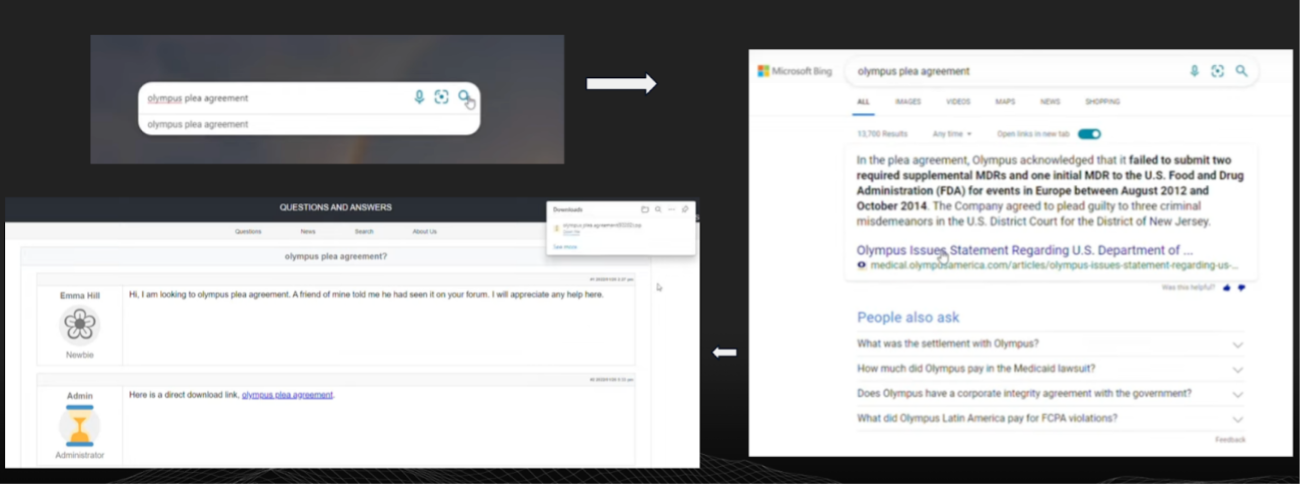

前述したように、脅威アクターはWebサイトを作成するか、またはWebフォーラムや同様のWebサイトに特定のキーワードやリンクを挿入することで、感染したファイルをホスティングするWebサイトへとユーザーを誘導します。

▲thedfirreport.comから抜粋したスクリーンショット

また、脅威アクターは、検索エンジン広告を利用することで、検索エンジンを通じて、マルウェアに感染した部分(偽のソフトウェアなど)へのリンクを提供します。

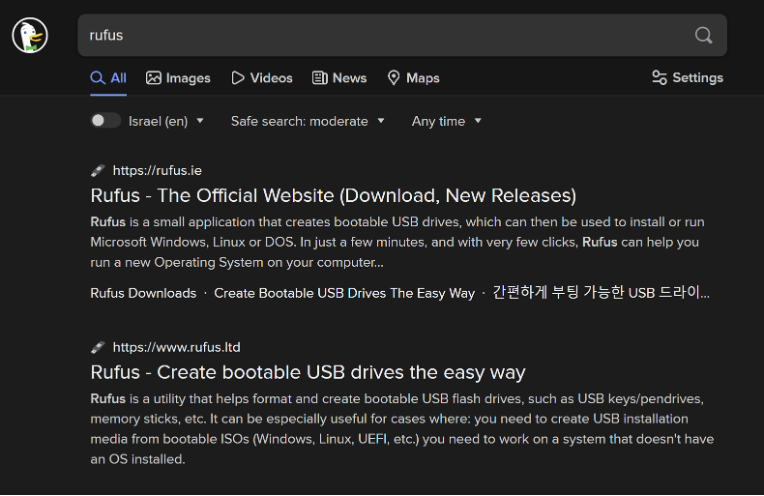

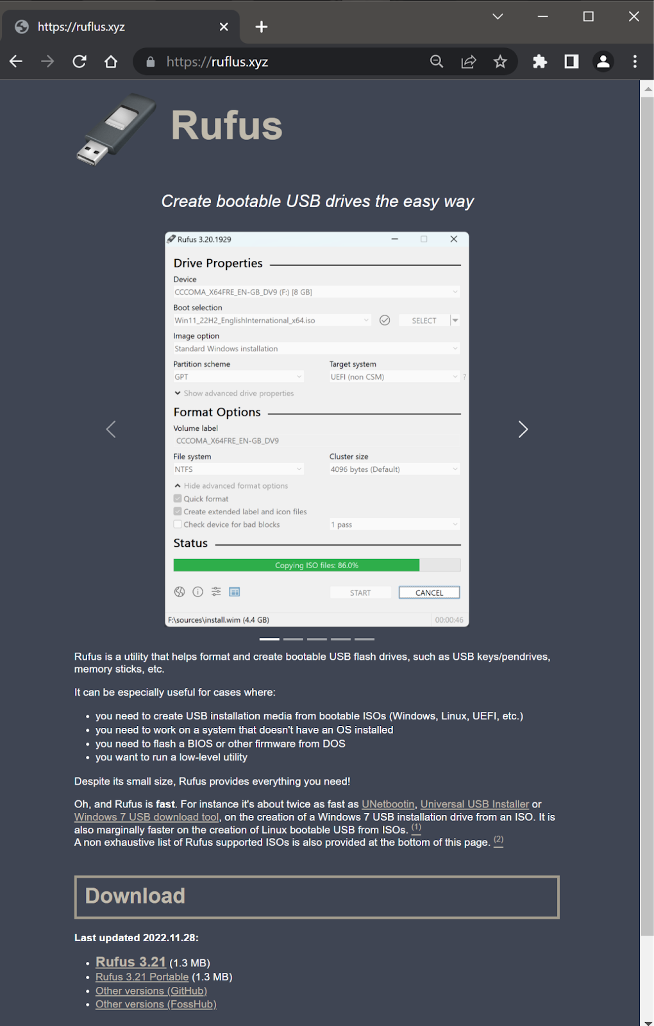

USBブートディスク作成ツールであるRufus Proを検索する際の、検索エンジンDuckDuckGoでの事例を以下に紹介します。最初の結果は正規のRufusソフトウェアのページですが、2件目の結果にはSEOポイズニングによるフィッシングドメインが表示されています。

このページは現在削除されているようですが、別の関連ページ(https://ruflus[.]xyz)は今もなお稼働しています。これはRufus社の公式ページのクローンであるように見えます。

Rufus社の公式ページとは異なり、このページの「ダウンロード」セクションには、次のような悪意あるペイロードへのリンクが含まれています。

- https://transfer[.]sh/get/7i8rkw/Rufus_Pro_signed.exe (VT へのリンク)

- これはLumma Stealerのサンプルだと思われます

■SEOポイズニングの検知、および偽のGoogle広告のような類似した配信手法の検知について

当社では、このような継続的な傾向や、マルウェアへの初期アクセスを得るためにGoogle広告を利用する脅威アクターについて、十分に認識しています。

現時点で、このような戦術を使うことが知られている脅威やマルウェア(Redline、Vidar、IcedID、Gozi、Rhadamanthys、GootLoaderなど)は、すべてCybereasonによりカバーされています。

■Wordpressに対応したWebサイトとの関連性

GootLoader PowerShell stage #2スクリプトで設定されたドメインの多くには、1つの共通点がありました。それらはいずれも、VirusTotalにおいて”/xmlrpc.php ”との関連性が示されていたのです。

インテリジェンスチームは、GootLoaderが侵入先のWordpressを使用しているWebサイトをC2サーバーとして利用していることを継続的に観測しています。

■感染後のアクティビティ

Cybereason IRチームは、GootLoaderへの感染後、攻撃フレームワークであるCobalt StrikeとSystemBCのさらなる導入につながる、ハンズオンキーボード攻撃を観測しました。

サイバーリーズンによる推奨事項

Cybereason Defense Platformを使うと、GootLoader、Cobalt Strike、SystemBCによるポストエクスプロイト活動を検知して防御できます。サイバーリーズンでは、下記の措置を実施することを推奨しています。

- Cybereasonセンサーポリシーの強化:Cybereason Anti-Ransomware(アンチランサムウェア)の保護モードをPreventに設定すること。

- CybereasonのセンサーポリシーでVariant Payload Protection(VPP:亜種実行防止)を有効にすること:VPP機能を搭載したバージョンにアップグレードし、VPPを有効にしてください。これにより、ランサムウェアの実行を完全に阻止できます。VPPは、バージョン21.2.100以上(Beta版、デフォルトで無効)、および22.1.183以上(GA版、デフォルトで有効)でサポートされています。

- 侵入されたユーザーをブロックすること:攻撃に巻き込まれたユーザーをブロックすることで、ネットワーク上での攻撃者の伝播を阻止するか、または少なくとも遅らせることができます。

- 悪意あるネットワーク接続を特定した上で、ブロックすること:レポート内で特定された悪意あるIP/ドメインに向かうネットワークフローを特定し、接続をブロックすることで、攻撃者が感染先の端末の制御権を得ることを阻止できます

- Active Directoryへのアクセスをリセットすること:ドメインコントローラーが攻撃者によりアクセスされ、すべてのアカウント情報が盗まれた可能性がある場合、ネットワークを再構築する際に、すべてのADアクセスをリセットすることをお勧めします。重要な注意:krbtgtアカウントは、タイムリーに2回リセットする必要があります。

- インシデント対応を確実に実施すること:攻撃者の行動を見逃さないように徹底的に調査した上で、パッチが必要なものに対しては確実にパッチを適用する必要があります。

- 感染した端末をクリーンアップすること:感染した端末を隔離し、イメージを再構築することで、二次感染のリスクや、攻撃者がネットワークへのアクセス権を今もなお取得できるリスクを抑制できます。

。

オペレーション中心のアプローチとは〜振る舞いの痕跡(IOB)を活用して早期検知と予測的対応を実現する〜

今日のセキュリティモデルでは、関連性のないアラートが無限に生成されます。その大半は誤検知であるか、より大きな攻撃シーケンスの一部に過ぎません。

このホワイトペーパーでは、早期検知のためのIOC(Indicators of Compromise)の価値の低下、IOCを表現するための拡張可能な共通言語の確立によるIOCの定義と運用、SolarWindsの攻撃に基づくIOB(Indicators of Behavior)の活用に関するケーススタディなどについて深く掘り下げて解説しています。

https://www.cybereason.co.jp/product-documents/white-paper/9109/