- 2023/05/23

- 脅威分析レポート

【脅威分析レポート】3CXDesktopAppを使用したサプライチェーン攻撃

Post by : Cybereason Global SOC Team

現在の状況

Cybereasonチームは、サプライチェーン攻撃で3CXデスクトップアプリを使用した最近のキャンペーンを調査しています。3CXデスクトップアプリは、3CXによって開発されたアプリケーションで、ユーザーは、通話、ビデオ会議、ボイスメールのチェックを行うことができるものです。サプライチェーン攻撃は、企業のサプライチェーンの脆弱性を標的とするサイバー攻撃の一種です。その攻撃は、サードパーティベンダー、サプライヤー、または請負業者など、そのチェーン内での弱いリンクに利用します。

この脅威アクターはこのアプリケーションをトロイの木馬化して、最終的なペイロードを取得するさまざまなコマンド&コントロール(C&C)サーバーと通信するインストーラーを加えました。このトロイの木馬化された3CXDesktopAppは、GitHubからICOファイルを引き出すサプライチェーン攻撃の第1段階であり、さらに攻撃の第3段階へとつながります。このペイロードはひとたび解凍されると、被害者の端末にインフォスティーラーをダウンロードし、これにより認証情報窃取やデータの流出につながる可能性があることが報告されています。

主な調査結果

- 国家により支援されている脅威アクターが主導:サプライチェーン攻撃を利用して、北朝鮮を拠点とする「国家により支援されている」ことが疑われる脅威アクターは、3CXDesktopAppに接続されたモジュールの1つの悪意あるバージョンを侵入させることに成功しました。

- 1週間でトロイの木馬化を完了:2023年3月22日から、このアプリケーションの初期の悪用が当該デスクトップアプリケーションをサポートする3CXフォーラムにおいて確認され始めました。

- Webブラウザを標的とするインフォスティーラーが最終段階となる:最終的なペイロードはWebブラウザを標的とするものであり、機密データの窃取や流出を引き起こします。対象となるコンテンツには、閲覧履歴、クッキー、キャッシュされたデータやイメージ、ブックマーク、自動入力フォーム、ユーザーログインなどが含まれます。

- 侵害の痕跡(IOC)を提供:サイバーリーズンは、これらのエクスプロイトの存在を自動的に検知するために、グローバル脅威情報サーバーに侵害の痕跡(IOC)を追加しています。

- Cybereasonによる検知が可能:Cybereasonは、グローバル脅威情報サーバーを使用することで、この攻撃を検知します。また、亜種実行防止機能(VPP)モジュールを使用することで、Cybereasonはこの攻撃を阻止できます。

分析

この攻撃は、脅威アクターがサプライチェーンの脆弱性をエクスプロイトするためにいかに高度な手法を使用しているかを示す好例となるものです。このセクションでは、Windowsクライアントである3CXDesktopAppのトロイの木馬化されたサンプルを分析します。

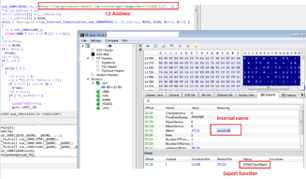

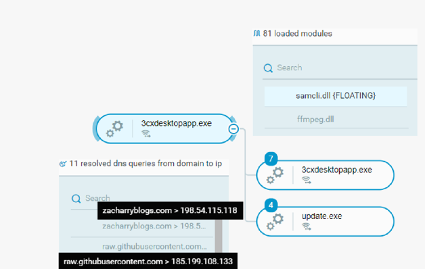

ハッキングされた3CXDesktopAppは攻撃チェーンの最初のステージとなるものであり、DLLサイドローディング手法を使用して不正なDLL(ffmpeg.dll)をロードします。ffmpeg.dllはd3dcompiler_47.dllをメモリにロードした上で、RC4アルゴリズムを使ってそれをデコードします。その結果、シェルコードともう1つのバイナリが生成されます。シェルコードはVirtualAlloc関数を使ってメモリを割り当て、割り当てられたメモリにsamcli.dllという名前のバイナリを書き込みます。

▲バイナリ分析によりGithub関連のURLを抽出

続いて、ペイロードはIconStoragesのGitHubページにアクセスして、暗号化されたコマンド&コントロール(C&C)サーバーを含むICOファイルをプルしようと試みます。ペイロードは、このICOファイルを使用してC&Cサーバーと通信し、攻撃の最終段階へ進みます。

▲トロイの木馬化された3xcdesktopapp.exeアプリケーションのプロセスツリー

この攻撃で使用されたGitHubのページ(raw.githubusercontent[.]com/IconStorages/images/main/)は、本稿執筆時点では削除されています。

3CXによれば、この問題は、同社がGIT経由でWindows Electron Appへとコンパイルしたバンドルライブラリの1つにあるようです。

3CXDesktopAppを使用したサプライチェーン攻撃は進化するサイバー脅威の性質と、絶え間ない警戒の必要性を痛感させます。結論として、この攻撃は、サプライチェーンのモニタリングと保護を含む、サイバーセキュリティに対する包括的なアプローチの重要性を浮き彫りにしています。

検知

■亜種実行防止機能 (VPP)

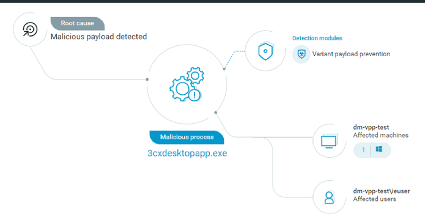

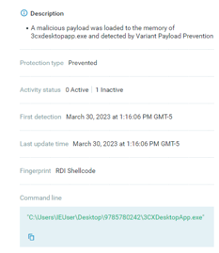

Cybereasonの亜種実行防止機能(VPP)を使うと、アプリケーションのエクスプロイトに関連するシェルコードを、攻撃開始時から検知して防御できるようになります。

▲トロイの木馬化された3xcdesktopapp.exeアプリケーションの実行後に作成されるMalOp

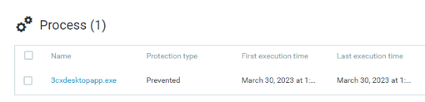

▲トロイの木馬化された3xcdesktopapp.exeプロセスを防御

▲トロイの木馬化されたアプリケーションのプロセスを防御

サイバーリーズンによる推奨事項

サイバーリーズンでは次のことを推奨しています。

- EPPやEDRなどのセキュリティソフトが該当するシステムに導入されていることを確認すること。

- 洗練されたマルウェアや派生する多数の亜種への対応ができる機能を有効にすること。

- お使いの環境に3CXDesktopAppソフトウェアが存在しているかどうかを確認すること。存在していた場合、すべてのエンドポイントから3CXソフトウェアを完全に削除、または最新のバージョンへアップデートすること。

- ファイアウォール、プロキシ、メールフィルタリング、Webフィルタリングを通じて、ドメインへの通信をブロックすること。 (Cybereasonをご利用のお客様は、ブロックに必要なIOC情報をNESTでご提供しています)

【調査結果資料】セキュリティ対策に関する調査結果レポート(2023年1月実施)

サイバーセキュリティ担当者を対象に、製品・体制・人材など各社が取り組んでいるセキュリティ対策の状況の実態を調査するため、2023年1⽉に「セキュリティ対策に関するアンケート」を実施しました。

他社がどういった対応をしてるかを把握していただき、今後のセキュリティ対策の強化に役立てていただくため、調査結果を資料にまとめました。ぜひご活用ください。

https://www.cybereason.co.jp/product-documents/survey-report/10075/