- 2024/01/18

- 脅威分析レポート

【脅威分析レポート】クラッキングから侵害まで、YouTube動画で拡散されるマルウェア

Post by : Cybereason Global SOC Team

サイバーリーズンでは、新たな脅威に関する情報をお客様に提供するために、脅威分析レポートを発行しています。今回の脅威分析レポートは、マルウェア拡散の攻撃ベクターとして使用されている侵害されたYouTubeアカウントについて詳しく説明します。この攻撃ベクターが低コストで緩やかに効果を上げるタイプのキャンペーンにおいて、いかに悪用されているかを解説すると共に、脅威アクターが使用する戦略と、防御者がこれらの攻撃を検知して防御する方法を紹介します。

主な調査結果

- YouTubeアカウントの悪用:サイバーリーズンでは、脅威アクターがユーザーの古いYouTubeアカウントを悪用することで、人気のある有料ソフトウェアのクラック版を装ったマルウェア(RedlineやRacoonstealerなどのインフォスティーラーや、SmokeLoaderなどのコモディティ型マルウェアを含む)へのリンクをホスティングしていることを確認しています。

- 低コストで緩やかに効いてくるタイプのキャンペーン:このようなアカウントを悪用する脅威アクターは、軽量でモジュール式のアーキテクチャとコモディティ型のマルウェアを利用して、検知を回避する能力を維持しつつ、労力や投資をほとんど必要としない数ヶ月にわたる攻撃キャンペーンを実行します。

- おびき寄せの手法:脅威アクターは、潜在的な被害者をおびき寄せるために、標的としている地域で使用されている言語での検索エンジン最適化(SEO)ポイズニングなど、さまざまな手法を使用します。

- TropiCracked:サイバーリーズンでは、TropiCrackedという名の脅威アクターを特定しました。TropiCrackedは、この攻撃ベクターを悪用し、主に南米を標的としていました。

はじめに

脅威アクターは、被害者が持つ脆弱性のある資産に到達するために悪用できるベクターを常に探しています。これには、ゼロデイ脆弱性の高度に技術的な(そしておそらく高価な)悪用から、フィッシングキャンペーンのショットガンアプローチに至るまで、さまざまな方法が含まれます。

確実な方法の1つとして、ソーシャルエンジニアリングとコモディティ型のマルウェアを融合させ、インターネット上のユーザーがよくアクセスするサイトやリソースを悪用することが挙げられます。この戦略により、攻撃者は、これらのサイトのトラフィックは匿名性が高いこと、エンドユーザーが誤りを犯しやすいこと、そしてコモディティ型マルウェアの導入のハードルが低いことを利用して、迅速かつ安価に、多くの利用者にリーチできる攻撃キャンペーンを展開できるようになります。

このような感染は、派手なハンズオンキーボード攻撃に比べれば些細なものと思われがちですが、その効果は絶大です。「フリーソフトウェア」で検索して数ドルを節約しようとするユーザーが、自分自身とその組織を実害にさらす可能性があるのです。今年初めに、CloudSEKの研究者は、YouTubeにアップロードされたAIが生成した動画が、実際にはマルウェアであるクラックされたソフトウェアを提供していることを報告しました。AIが生成した動画の利用は一段落したように見えますが、この攻撃ベクターは依然として利用可能であり、脅威アクターによって積極的に悪用されています。

本レポートでは、YouTubeの動画に基づく感染の一般的な流れについて、最初のアカウントの悪用から、この攻撃ベクターを活用する脅威アクターが使用する戦術、手法、および手順(TTP)に至るまでを解説します。続いて、低コストで数ヶ月に及ぶキャンペーンでこの攻撃ベクターを主に使用した特定の脅威アクターの行動について見ていきます。この調査では、主にYouTubeアカウントの悪用に焦点を当てますが、ここで強調した戦略は、他のソーシャルメディアサイトでも同様に使用できることに留意する必要があります。

一般的な感染フロー

▲攻撃フローの図

分析

■感染ベクターとしてのYouTube

攻撃者はまず、一連のYouTubeチャンネルの制御権を取得します 。これらのチャンネルは通常、数年前のものであり、数年間アップロードされていないものです。これは、データ侵害により流出した古い認証情報が、放置されたまま有効になっているアカウントへのアクセスに使用された可能性を示唆しています。

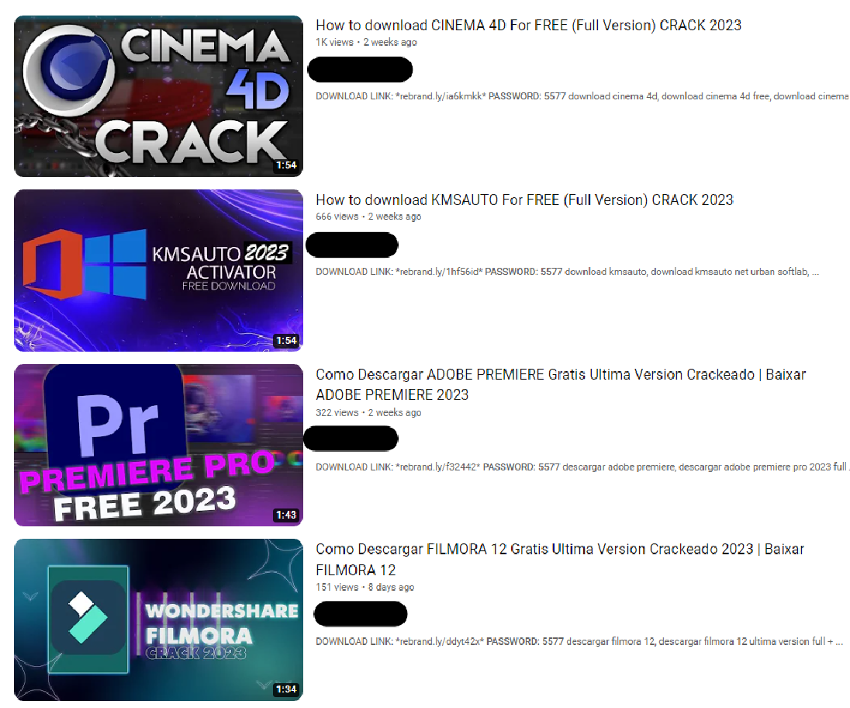

攻撃者は、アカウントの制御権を取得した後、短い動画をアップロードします。この動画は、以前そのチャンネルにアップロードされたコンテンツとは異なっており、通常、特定の脅威アクターにより侵害された複数のアカウント間でスタイルが統一されています。脅威アクターは、人気のある有料ソフトウェアのクラック版にアクセスできることを約束して、被害者を誘い込みます。

▲複数のチャンネルにおける同一の動画の例

YouTubeのチャンネルとは、ユーザーが動画のアップロード、共有、視聴を行える、プラットフォーム上の個人的なスペースのことです。ユーザーは自分のチャンネルを作成することや、他のユーザーのチャンネルを購読して新しいコンテンツをチェックすることができます。チャンネルは、個人的なビデオの共有、ブログの作成、教育的なコンテンツの公開など、さまざまな目的に使用できます。

▲複数のチャンネルにおける類似動画の例

▲複数のチャンネルにおける類似の動画の例

たとえば、あるアカウントは主にラップミュージック関連のコンテンツをアップロードしており、最後のアップロードは2021年でした。その後、2023年8月になって、Adobe Animateのクラック版を提供する動画が、そのチャンネルにアップロードされました。

▲Adobe Animateのクラック版

上記の動画のサムネイルとタイトルのレイアウトが似ていることに注目しましょう。これらの動画は、AIによって生成されることもあり、テキスト読み上げソフトウェアを使って人間の会話を模倣しているものもありますが、最近の動画の大半は、背景のアニメーションに字幕テロップを重ねたものとなっています。

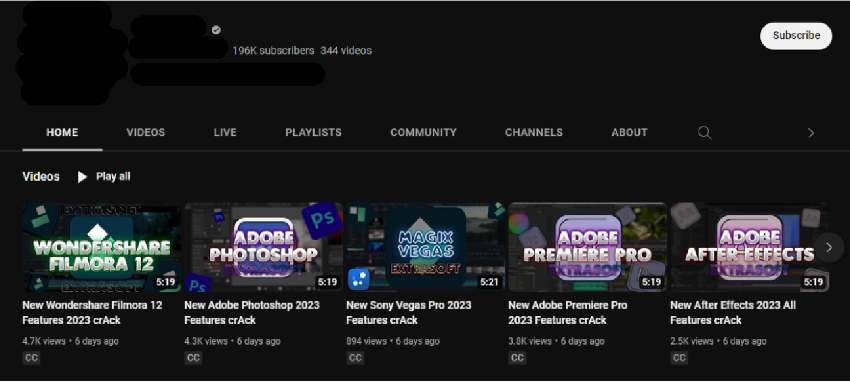

アカウントは、購読者数がゼロのものから10万人を超えるものまでさまざまです。下記の例は、まさにそのような侵害されたアカウントを示しています。このようなアカウントは、すでに多くの視聴者から信頼されているソースであり、感染を成功に導く可能性が高いため、脅威アクターにとって特に価値があると考えられます。

▲多くのフォロワーを持つ侵害されたアカウント

脅威アクターは、自分たちの動画が被害者を惹きつけ、被害者を陥れる可能性を高めるために、さまざまな手法を駆使します。観測された例としては、検索エンジン最適化(SEO)ポイズニングが挙げられます。SEOポイズニングでは、Googleなどの検索エンジンで同様のクエリを使用する被害者をおびき寄せるために、クラック版のソフトウェアの検索に関連するタグが動画に大量に追加されます。これらのタグには、脅威アクターが悪用しようとしている地域で使用されている言語への参照が含まれていることが確認されており、これは攻撃キャンペーンに地域性があることを示唆しています。

下記のタグリストでは、Bangla(バングラデシュ語)、スペイン語、インドネシア語への言及が含まれていることにご注目ください。

▲SEOポイズニングに使用されるタグ

また、脅威アクターは、ビデオのコメントセクションを活用していることが確認されています。彼らは、潜在的な被害者にクラック版のソフトウェアを提供することの信頼性を高めるために、他の侵害されたアカウントを使用して肯定的なコメントの文字列を作成するか、またはコメントセクションを完全にロックしています。こうすることで、すでに感染した被害者が危険性について他の人に警告するのを防いでいるのです。

下記の図では、数年前のアカウントと、脅威アクターにより侵害された可能性が高いアカウントによって構成されたコメントセクションを見ることができます。クラック版のソフトウェアとマルウェアをバンドルすることは既知の手口ですが、この調査では、最終的なペイロードは約束されたソフトウェアを含んでおらず、同ペイロードはマルウェアのダウンロードを直接引き起こすものでした。これは、下図にある肯定的なコメントが脅威アクターにより作成されたことを示すさらなる証拠となります。

▲侵害されたアカウントのコメント

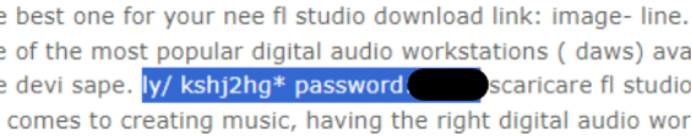

アップロードされた動画は視聴者をその説明文へと誘導し、その説明文にはクラック版のソフトウェアのダウンロードページへのリンクとアクセスパスワードが含まれています。攻撃者は、多くの場合、RebrandlyやBitlyのようなリンク短縮サービスを使ってこのようなリンクを作成し、それらが不審に見えないようにしています。悪意あるペイロードは通常、ファイル共有プラットフォーム上でホスティングされますが、場合によっては侵害されたWebサイトが使用されることもあります。被害者は「クラック版のソフトウェア」であると称するファイルをダウンロードした後、動画の説明文に記載されていたパスワードを使用してそのファイルを開くことができます。被害者はそのファイルが正規のソフトウェアインストーラーであると信じ込んでいますが、実際には同ファイルを実行することで感染が引き起こされます。

■観測されたマルウェアの種類:インフォスティーラー

脅威アクターは、ユーザーを誘い出してペイロードをダウンロードさせるために各種の戦略を持っていますが、ペイロード自体は、主にコモディティローダーとインフォスティーラーで構成されていることが確認されています。この種のマルウェアは比較的安価であり、かつ容易にアクセスできるものですが、脅威アクターに非常に多くの機能を提供します。

■Redline

今回の調査で最も多く観測されたマルウェアはRedlineでした。Redlineは主に、感染した端末に保存されたブラウザデータや認証情報を標的とするインフォスティーラーですが、ダウンローダーやバックドアとしても使用されます。

Redlineを使用することで、脅威アクターは多くの機能にアクセスできるようになるにもかかわらず、このマルウェア自体のコストは、スタンドアロンのバイナリの場合は約150ドルです。または、Malware-as-a-Service(MaaS)オファリングとしても知られる「開発者からのサブスクリプション」を利用する場合、月額100ドルになります。

■RaccoonStealer

RaccoonStealerも、複数の悪用されたアカウントによりリンクされています。Redlineと同様、このインフォスティーラーもかなり安価であり(MaaSとして週75ドルまたは月200ドル程度)、これを使うことで端末に保存されている認証情報やその他のデータを窃取できます。

■その他のマルウェア

また、この攻撃ベクターは、Vidar、Smokeloader、Privateloaderなど、クラック版のソフトウェアに関連する過去の偽装キャンペーンで観測された、その他のインフォスティーラーやローダーを拡散するための理想的な方法でもあります。

■TropiCracked

この攻撃ベクターの悪用に関連する基本的なTTPを理解したところで、実際の例を見てみましょう。このセクションでは、Cybereason Security Servicesが「TropiCracked」と名付けた脅威アクターの行動を追っています。Google Dorksのデータによると、TropiCrackedは2022年6月の早い段階から、南米で800以上のYouTubeアカウントへの侵害を行っていたようです。TropiCrackedは一貫したTTPを使用しており、大きな変更は観測されていません。これは彼らの初期アクセスベクターが有効であることを意味しています。

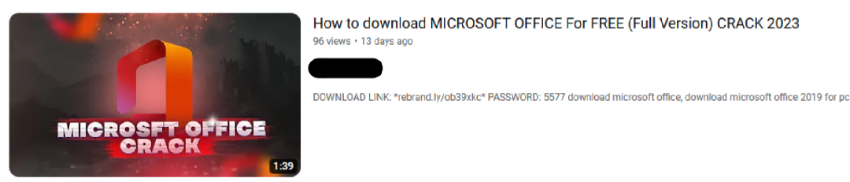

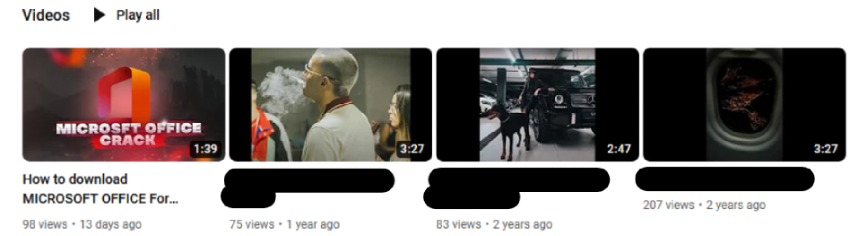

最初に、Microsoft Officeのクラック版へのアクセスを約束するYoutubeのビデオを見てみましょう。

▲動画のサムネイルのアップロード

このアカウントは数年前から存在しており、主に音楽関連のコンテンツをホスティングしていました。しかし、そのようなコンテンツが最後にアップロードされたのは1年以上前であり、その後、現時点から13日前に、Microsoft Officeのクラック版の提供を約束する動画が投稿されています。

▲悪用されたチャンネルによる直近の動画

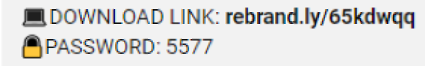

この動画は、クラック版のソフトウェアにアクセスするには説明文を見るように指示しており、その説明文には「DOWNLOAD LINK」と書かれたRebrandlyリンクとパスワードが示されています。

▲ダウンロードリンクを示す動画の説明文

興味深いことに、Rebrandlyリンクをクリックするとファイルシェア用のWebサイトに直接移動するのではなく、TelegraphのURLへと移動します。このURLに移動すると、関連するリンクをクリックしてファイルシェアにアクセスするよう促されます。このようなタイプのリダイレクトが使われているのは、URLにアクセスして悪意あるインジケーターがないかチェックするようなセキュリティ対策により、実際のダウンロードリンクが暴かれないようにするためだと思われます。Telegraphは2016年にTelegramにより作成されたブログプラットフォームであり、これを使うとアカウント登録なしで匿名でページを公開できるため、マルウェアを拡散するための理想的なツールとなっています。

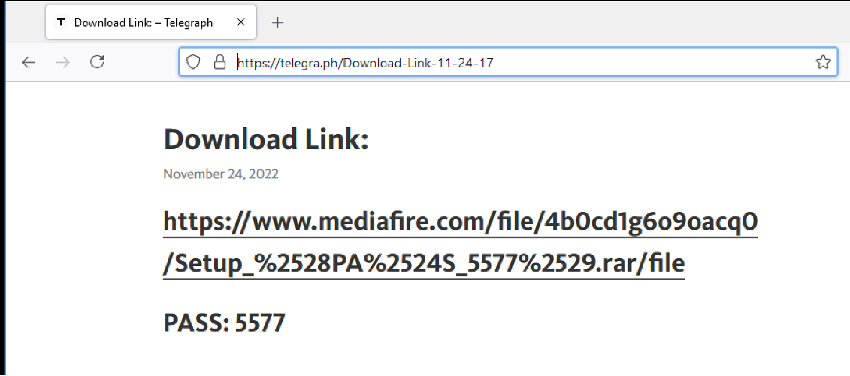

▲ダウンロードを行うためのTelegraphリンクへのリダイレクト

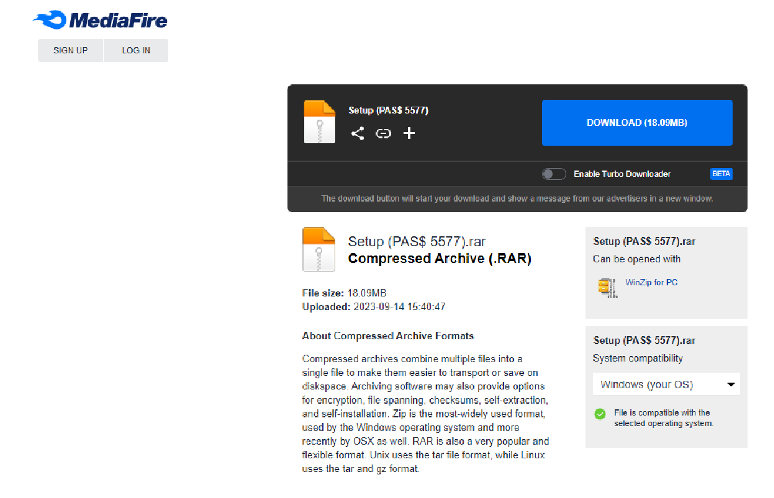

このケースでは、Telegraphのリンクには2022年11月24日というタイムスタンプがあり、少なくともこの脅威アクターがいつから活動していたかが分かります。さらに、そこにはYouTubeの動画説明で以前確認されたパスワードが記載されています。このリンクにアクセスすると、ダウンロードページが表示されますが、このダウンロードページは人気のあるファイル共有プラットフォームであるMediaFireでホスティングされています。

▲Mediafireのダウンロードリンク

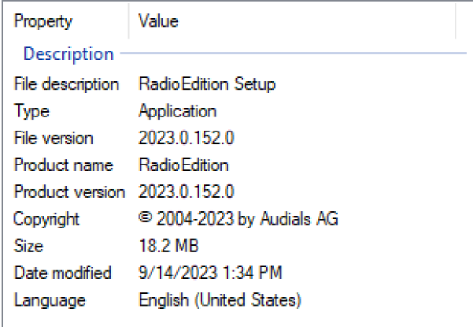

このファイル自体はSetup (PA$S 5577).rarという名前の.rarアーカイブであり、このファイル名にはアーカイブを解凍するために必要となるパスワードが含まれています。アーカイブをダウンロードして解凍すると、Setup.exeが生成されます。

▲Setup.exeファイルとそのプロパティ

このファイルのプロパティには、Setup.exeが正規のMakediskファイルであると謳う偽装された説明文が含まれていますが、分析を行うと、このファイルが悪意あるものであることが明らかとなります。

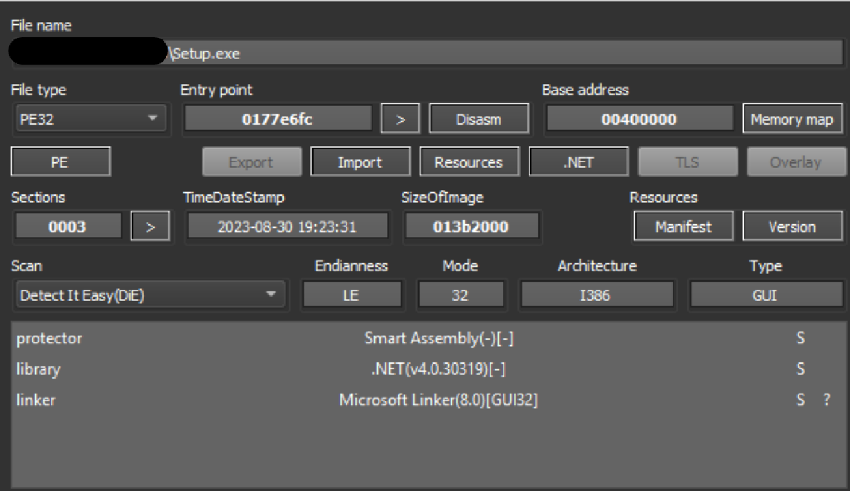

■ペイロードの分析

このファイルのメタデータを分析した結果、同ファイルが.NETの難読化ツールであるSmart Assemblyを使用してパックされた.NETバイナリであることが確認されました。

▲Detect It Easyツールで表示されるSetup.exeのファイル情報

パッキングの性質上、さらなる静的解析を行うには、.NET難読化解除/アンパッキングツールde4dotやデコンパイラdnSpyなどのツールを使用する必要があります。しかし、バイナリがコンパイルされた日付は2023年8月30日であり、これはバイナリがMediafireにアップロードされた日付と一致していることが分かります。

VirusTotalでファイルハッシュを調査したところ、このバイナリにはRedlineとしてフラグが立てられていました。

Setup.exeを実行すると、次のようなエラーメッセージが表示されます。

▲Setup.exeの実行後に表示されるエラーメッセージ

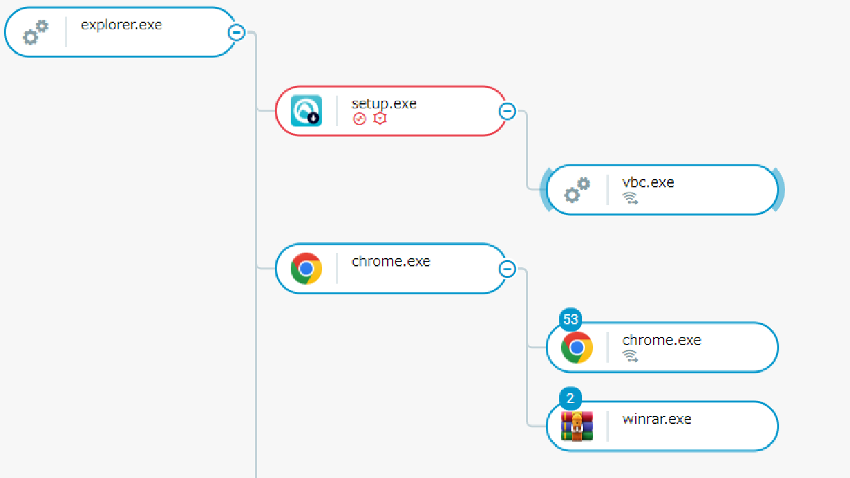

このようなエラーメッセージにもかかわらず、Setup.exeは実行され、Visual Basic Command Line Compilerプロセスであるvbc.exeが生成されます。その後Setup.exeは終了しますが、vbc.exeはシステム上で実行されたままとなります。

![]()

▲Setup.exeの終了後に実行されるvbc.exeプロセス

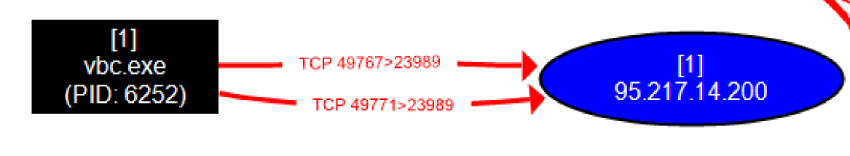

実行中のvbc.exeプロセスを調べると、C2アドレス95[.]217[.]14[.]200への接続が試みられていることが確認できます。

▲C2サーバーの情報

このIPアドレスはフィンランドを拠点とするものであり、それ自体にRedline C2サーバーの疑いがあるとしてフラグが立てられています。vbc.exeが実行されると、このIPアドレスへの定期的な接続試行が観測されます。

▲C2サーバーへの接続を試行

Cybereason EDRを搭載したホストでは、この感染フローにより悪意ある操作(MalOp)がトリガーされます。これは、Cybereasonの攻撃ツリーで確認できます。

▲感染の攻撃ツリー

Redlineの感染に成功すると、感染した端末に保存されている認証情報や機密情報が脅威アクターへと流出します。また、脅威アクターは、さらなるペイロードのダウンロード、感染した端末へのアクセス、偵察活動の継続が行えるようになります。この結果、影響を受けた組織のネットワークにおける最初の足がかりが作成され、そこからさらなるエクスプロイト(環境内でのラテラルムーブメントを含む)が可能となります。

■アタックサーフェスの維持と拡大

▲TropiCrackedのインフラストラクチャ

上記の攻撃で観測された指標を調査パラメータとして使用すると、TropiCrackedは比較的小規模で安価なインフラストラクチャを経済的に利用し、多数の潜在的な被害者を獲得していることが分かります。漏洩したYouTubeアカウントの認証情報にアクセスし、Redlineにアクセスするためには、認証情報ブローカーに料金を支払う必要がありますが、YouTube、Telegraph、Mediafireの使用はすべて無料であり、技術的なスキルをほとんど必要とすることなく、脅威アクターは幅広い視聴者にアクセスできるようになります。

TropiCrackedは、このアーキテクチャを効果的に利用しているようです。前述したように、Google Dorksによると、800以上のアカウントが悪意のあるビデオをホスティングするために、脅威アクターにより使用されているとのことです。

▲悪意あるアカウントの追加の動画の例

それぞれのアップロードは、異なる人気の有料ソフトウェアのためのものであることに注意してください。こうすることで、さまざまなソフトウェアを探している被害者をおびき寄せ、アップロードの可視性を最大限に高めて、できるだけ多くの潜在的な被害者にリーチすることが可能となるのです。

侵害されたアカウントとそのアップロードを分析すると、TropiCrackedは主に南米のスペイン語やポルトガル語を話す人を標的にして行動していることが示唆される一方で、英語や韓国語など他の言語でのアップロードも残しているため、グローバルな感染を広める可能性を残しています。VirusTotalへのバイナリのアップロードや、同じC2アドレスに接続するその他のバイナリのアップロードも、主に南米のソースから観測されています。

さらに、これらのURLにはそれぞれランダムに生成されたユニークなパス名が含まれていますが、それらはすべて同じTelegraphページへとリンクしており、これは攻撃者がRebrandlyをフル活用して、YouTubeとエンドユーザーの両方から自らのアクションを難読化していることを示しています。

■バイナリスワップ

TropiCrackedは、この攻撃ベクターを悪用するのに軽量アーキテクチャを使用しているため、検知を回避するためにオープンソースインテリジェンス(OSINT)によってピックアップされた後、最終的なペイロードを迅速に変更できます。この点での主な利点は、YouTubeの動画とMediafireのダウンロードページの間に置かれたTelegraphリンクにあります。

通常、まだ検知されていないペイロードにバイナリを変更するには、攻撃者は更新されたバイナリをホスティングする新しいMediafireダウンロードページを作成する必要があります。その後、新しいペイロードを格納する新しいMediafireダウンロードリンクを作成する必要があります。

TropiCrackedが悪用されたYouTubeの各アップロードにダウンロードページへの直接的なリンクを含めていた場合、以前のダウンロードリンクはすべて、もはや最新のペイロードを指すことはなくなるでしょう。しかし、悪用されたアップロードはすべてMediafireではなくTelegraphにリンクしているため、攻撃者はTelegraphページに貼り付けられたリンクを更新するだけで、以前の動画はすべて最新のペイロードを指すようになります。

私たちは、調査中にこのことを実際に確認しました。Setup.exeのアップロード日が8月30日だったことを思い出してください。数週間後、TropiCrackedのアーキテクチャを再分析したところ、私たちは、9月14日にアップロードされたSetup.exeにつながる新しいMediafireリンクをTelegraphで発見しました。

▲アップデートされたダウンロードページ

最終的なペイロードの名前はsetup.exeのままですが、ダウンロードされたバイナリは変更されています。コンパイルされた日付は、以前に観測されたアップロード日(9月14日)と同じであることが分かります。

▲Detect It Easyツールで表示されるアップデートされたsetup.exeのファイル情報

また、これが新製品を装おうとしていることも分かります。このケースでは、Makediskではなく、RadioEditionのセットアップファイルになっています。

▲アップデートされたsetup.exeファイルとそのプロパティ

このファイルの主な機能(ハードコードされたC2アドレスを含む)は変更されていませんでしたが、ソースコードに加えられた表面的な変更は、当然ながら新しいファイルハッシュをもたらしました。つまり、攻撃者は比較的わずかな労力で、侵害されたすべてのYouTubeアカウントからリンクされたsetup.exeを、本稿執筆時点ではまだVirusTotalにアップロードされていない新しいRedlineペイロードへとアップデートできたことになります。このため、セキュリティアーキテクチャにおいて主にシグネチャベースの検知に依存している個人ユーザーや組織は、シグネチャが更新されるまで以前のペイロードをブロックしていたとしても、この攻撃に対して脆弱となる可能性があります。攻撃者は、攻撃を実行可能な状態に保つために、この種のアップデートを自由に実行できます。

■YouTubeを越えて

TropiCrackedは、侵害されたYouTubeアカウントを主な攻撃経路としているようですが、さらに調査を進めると、他のサイトでも同様の侵害の痕跡(IoC)が見つかっています。

私たちが以前に観測した完全なRebrandlyリンクは、動画共有サービス上で確認されており、攻撃ベクターは同じIoCを維持しています。下記の図は、スペイン語の音楽共有サイトから取得した例です(タイトルはスペイン語ですが、説明文にはスペイン語とフランス語の両方が含まれていることに注意してください)。

▲YouTube以外のサイトにおけるRebrandlyリンク

また、脅威アクターにより悪用されたと思われるサイトがホスティングしているページ上で、部分的なRebrandlyリンクの前に前述のパスワードが表示されているのも確認されています。この部分的なリンク自体は、以前確認されたSEOポイズニングのタグリストの一部として表示され、これらのタグの多くはイタリア語と英語の両方で表示されます。

▲SEOポイズニングのタグリストに追加されたRebrandlyリンク

これは、SEOポイズニングのタグリストを作成するための辞書の不注意な使用であると思われ、私たちが今回観測した攻撃とは無関係であるかもしれません。

結論

漏洩した認証情報、巧妙なリダイレクト、一般的に利用可能なファイル共有方法などを利用することで、脅威アクターは、無料ソフトウェアを探しているエンドユーザーを利用して、人気のあるWebサイト経由で長期的なキャンペーンを成功させることができることを証明しています。

この調査では、脅威アクターにより作成されたいくつかの動画が、アップロードされてから数日以内にYouTubeによりフラグが立てられ、削除されたことが確認されました。ソーシャルメディアサイトは、この攻撃ベクターの実行可能性を軽減するためにリソースを費やし続けるでしょうが、多くの場合、エンドポイントがこの種の攻撃から安全であり続けることを保証することは、個人や組織に任されています。

検知と防御

今回観測されたような攻撃に対する効果的な防御は、ユーザー教育の上に構築された徹底的な防御戦略により構成されます。サイバーリーズンでは、次の措置を実施するよう提案しています。

- クラック版のソフトウェアや、信頼できないソースから入手できるフリーウェアのダウンロードや使用に関連する危険性について、エンドユーザーを教育すること。

- シグネチャベースの検知メカニズムを定期的にアップデートし、悪意あるバイナリを可能な限り早期に検知できるようにすること。

- 振る舞いベースの検知メカニズムを導入し、悪意ある実行を可能な限り早期に検知すること。

サイバーリーズンによる推奨事項

Cybereason Defense Platformは、多層的な防御機能を利用することで、感染を検知して防御します。同プラットフォームは、脅威インテリジェンス、機械学習、次世代アンチウイルス(NGAV)機能を通じて、マルウェアを検知してブロックします。

サイバーリーズンでは、Cybereason Defense Platformにおいて下記の措置を実施することを推奨しています。

- アプリケーションコントロールを有効化し、悪意あるファイルの実行をブロックすること。

- お使いの環境のポリシーでアンチランサムウェアを有効にし、ランサムウェア対策モードを「実行防止」に設定し、シャドウコピー検知を有効にして、ランサムウェアに対する最大限の防御を確保すること。

- Cybereasonの振る舞いベースのファイル実行防止(Behavioral Execution Prevention)における実行防止モードで、亜種実行防止機能(VPP)を有効にすること。

サイバーリーズンは、エンドポイントから企業に至るまで、あらゆる場所においてサイバー攻撃を阻止するために、防御者と一丸となって尽力しています。Cybereason製品の詳細を知りたい方は、お気軽にお問い合わせください。

侵害の痕跡(IoC)

| IoC | 説明 |

|---|---|

| telegra[.]ph/Download-Link-11-24-17 | MediafireのダウンロードリンクにつながるTelegraphへのリンク(他にも同様のリンクが確認されている) |

| telegra[.]ph/Download-07-19-11 | MediafireのダウンロードリンクにつながるTelegraphへのリンク(他にも同様のリンクが確認されている) |

| cutt[.]us/cwPtJ | マルウェアのダウンロードリンク |

| bit[.]ly/Ae-crack | マルウェアのダウンロードリンク |

| drop-cloud[.]org/DUajUvEL/ | マルウェアのダウンロードリンク |

| lorealis[.]vip/ha/ | マルウェアのダウンロードリンク |

| 95.217.14[.]200 | C2アドレス |

| 4bd97df9a302f8b432031122a512b5c0ea ac16c29d7c9fa3011ad38a7465be3e |

Setup.exe – SHA256(最初に観測されたインスタンス) |

| 0c0f10e45d6600cac802471617ede4b56 4429a14fb2a14c7b3e6ab6fea9bc9f6 |

Setup.exe – SHA256(2番目に観測されたインスタンス) |

MITRE ATT&CKフレームワークとの対応

| 戦術 | テクニックまたはサブテクニック |

|---|---|

| TA0042:リソース開発 | T1650 – アクセス権の取得 |

| TA0042:リソース開発 | T1586.001 – 侵害されたアカウント: ソーシャルメディアアカウント |

| TA0042:リソース開発 | T1588.001 – 機能の取得:マルウェア |

| TA0042:リソース開発 | T1608.001 – ステージ機能:マルウェアのアップロード |

| TA0042:リソース開発 | T1608.005 – ステージ機能:リンクターゲット |

| TA0042:リソース開発 | T1608.006 – ステージ機能:SEOポイズニング |

| TA0002:実行 | T1204.002 – ユーザー実行:悪意あるファイル |

| TA0005:防御回避 | T1055 – プロセスインジェクション |

| TA0011:コマンド&コントロール | T1071.001 – アプリケーション層プロトコル: Webプロトコル |

著者について

Ralph Villanueva(シニアセキュリティアナリスト、Cybereason Global SOC)

Cybereason Global SOCチームのセキュリティアナリスト。サイバースペースにおける新たな脅威の発見・対策に取り組んでいる。マルウェアのリバースエンジニアリング、デジタルフォレンジック、APTの研究などに取り組む。フロリダ国際大学ネットワークセキュリティ修士課程修了。

XDR選定ガイド〜組織で抱えるセキュリティ課題を解決するXDRの選定に役立つポイントとは〜

組織や企業は進化するサイバー脅威や複雑なセキュリティ課題に直面する機会が増えています。このため、セキュリティ担当者は、社内ネットワークのさまざまな部分で発生した問題をトリアージし、迅速に調査する必要があります。

そこで、複数のセキュリティレイヤーにわたって全体像を可視化し、脅威を検知することができるXDR(Extended Detection and Response)が注目されています。

本資料では、XDRの特長とXDRが提供する効率的でプロアクティブなソリューションを明らかにし、XDRを導入する際に押さえておくべき選定ポイントをご紹介しています。

複雑化するサイバー攻撃への対策として、本資料を参考に、XDR製品を導入し、さらなるセキュリティ強化に取り組むことをお勧めいたします。

https://www.cybereason.co.jp/product-documents/white-paper/11396/