- 2024/03/28

- 脅威分析レポート

【脅威分析レポート】Ivanti Connect SecureのVPNにおける脆弱性を突いたゼロデイ攻撃

Post by : Cybereason Global SOC Team

サイバーリーズンでは、新たな脅威に関する情報をお客様に提供するために、脅威分析レポートを発行しています。

今回のレポートでは、Ivanti Connect SecureのVPNにおける脆弱性を突いたゼロデイ攻撃を取り上げています。本レポートでは、新たな脅威に関する情報をまとめた上で、それらの脅威から身を守るための実践的な推奨事項を提供します。

現在の状況

サイバーリーズンのセキュリティサービスチームとインシデント対応チームは、最近公開されたIvanti社のVPNアプライアンスにおける脆弱性を悪用したインシデントを調査しています。これらの脆弱性に対して、情報が開示された時点ではまだパッチが提供されていませんでした。このような脆弱性を突いた攻撃のことを「ゼロデイ」攻撃と呼びます。

2024年1月10日、Ivantiは同社のConnect SecureおよびPolicy Secureソリューションに影響を及ぼす2つの重大な脆弱性(CVE-2023-46805およびCVE-2024-21887)を開示し、顧客に早急な軽減策を適用するよう促しました。

これらの脆弱性は、インターネット経由でアクセス可能なセキュリティデバイス上で不正なコマンドの実行やシステムアクセスを可能にする、深刻なリスクをもたらすものです。これらの脆弱性が開示された後、VolexityとMandiantの両社は、これらの脆弱性の広範な悪用が2023年12月の時点で始まっていたことを示す報告書を発表しました。2024年1月16日には、サードパーティが概念実証(PoC)を公開し、悪用がさらに拡大しました。

現在の脅威に加えて、1月31日に、Ivanti社はさらに2つの脆弱性として、CVE-2024-21888(権限昇格に関する欠陥)およびCVE-2024-21893(SSRF Webの脆弱性)を発表しました。メーカーが適切な軽減策を開発し提供するための努力を続けている一方で、これらの脆弱性の影響を受ける企業や組織においては、同脆弱性に関する対策を実施し、かつ組織内でのセキュリティ意識を向上させる必要性が高まっています。

IPAからはIvanti Connect Secure(旧Pulse Connect Secure)および Ivanti Policy Secure Gateways の脆弱性対策について(CVE-2023-46805 等)、JPCERT/CCからもIvanti Connect SecureおよびIvanti Policy Secureの脆弱性(CVE-2023-46805およびCVE-2024-21887)に関する注意喚起というアナウンスが出ています。

影響

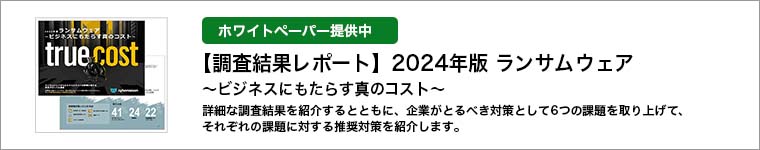

脆弱性CVE-2023-46805およびCVE-2024-21887を突くことで、攻撃者は、さまざまな悪意ある活動を行うことが可能となります。これは、影響を受ける企業や組織のセキュリティポスチャーに大きな影響を与えることになります。

CVE-2023-46805は認証バイパスの脆弱性であり、攻撃者はこの脆弱性を悪用して認証メカニズムを迂回することでVPNアプライアンスへの不正なアクセス権を取得できます。この脆弱性は、セキュアなVPNトンネルの完全性を損ない、プライベートな内部ネットワークをスパイ行為やデータ窃取のリスクにさらします。

一方、CVE-2024-21887はコマンドインジェクションの脆弱性であり、攻撃者はこの脆弱性を悪用して認証を得ることで、当該システム上で任意のコマンドを実行できるようになります。このレベルのアクセス権を取得することで、機密の設定データの窃取、既存のシステムファイルの操作、追加の悪意あるペイロードのダウンロード、永続的なアクセスとデータ流出のためのリバーストンネルの確立などが可能となります。

Volexityが観測したインシデントでは、攻撃者がこれらの脆弱性を悪用することで、正規のIvanti Connect Secureコンポーネントを改変していました。

具体的には、攻撃者がVPNデバイスのWebインターフェイスから利用可能なcompcheckresult.cgiファイルのバックドア化によりリモートコマンドの実行を可能にしたり、Web SSL VPNコンポーネント内のJavaScriptファイルを変更してユーザーのログイン認証情報をキャプチャして流出させたりしていることが確認されています。これにより、攻撃者は、当該ネットワーク内で永続的なアクセスを維持できるようになるほか、権限昇格によりラテラルムーブメントを実行し、機密性の高い内部システムやデータを標的にすることができます。

また、Ivanti社が2024年1月31日に開示したその他の脆弱性であるCVE-2024-21888およびCVE-2024-21893を悪用することでも、認証されていないリモートコマンドを昇格した権限で実行できるようになります。この結果、脅威アクターが利用できるアタックサーフェスが拡大されます。これらの脆弱性の影響は甚大であり、脆弱性を突くことで多要素認証を迂回し、機密情報を窃取し、コマンド&コントロールチャネルを密かに確立し、企業や組織の重要なオペレーションを混乱させることが可能になります。

▲脆弱性CVE-2023-46805とCVE-2024-21887に関連する攻撃フロー図

攻撃者の特定

Mandiantの分析によると、これらの脆弱性はまず、UNC5221として知られる中国関連のスパイ活動が疑われる脅威アクターにより積極的に悪用されていたほか、その他の未分類の脅威グループによっても、自動化された方法を通じて悪用されていたとのことです。

このような広範なエクスプロイテーションは、国家支援グループやサイバー犯罪者を含む広範な種類の脅威アクターにとって、これらの脆弱性が魅力的であることを浮き彫りにしています。彼らは、戦略的な情報収集から金銭的な利益の獲得に至るまで、さまざまな目的のためにこれらの脆弱性を悪用しています。

主な調査結果

Ivantiの脆弱性の悪用に関する調査は、攻撃者が採用した戦術、手法、手順(TTP)だけでなく、これらのセキュリティ侵害のより広範な影響にも光を当てる、いくつかの重要な見解をもたらしました。

- 洗練されたエクスプロイテーション手法:CVE-2023-46805およびCVE-2024-21887と、その後開示されたCVE-2024-21888およびCVE-2024-21893の連鎖的な使用は、脆弱性の複数のレイヤーを悪用するための洗練されたアプローチを浮き彫りにしています。攻撃者が認証メカニズムを迂回して、リモートでコマンドを実行する能力は、影響を受けるシステムを深く理解していることを示しています。このことは、攻撃者が、compcheckresult.cgiファイルのバックドア化や、認証情報を取得するためのJavaScriptファイルの変更などのように、Ivantiコンポーネントを戦略的に操作していること、そして侵入先のネットワーク内における永続的なアクセス権の確立とラテラルムーブメントの両方を容易にしていることからも明らかです。

- 自動化と広範なターゲティング:概念実証(PoC)コードの開示に続く自動化された攻撃の増加は、サイバー犯罪者がこれらの脆弱性を大規模に活用していることを示唆しています。地域や業種にかかわらず幅広いターゲティングが行われていることから、オンラインでアクセス可能なあらゆる脆弱なIvantiアプライアンスを悪用することを目的として、広範な種類の企業や組織を標的にしていることが分かります。このような自動化されたエクスプロイテーションへのシフトは、企業や組織が、これらの脆弱性に対する軽減策を迅速かつ徹底的に適用することの重要性を浮き彫りにしています。

- 回避手法:攻撃者による正規のシステムファイルの改変や、バックドアアクセスのためにWebシェルを挿入する試みは、検知を回避するための協調的な取り組みを表しています。IvantiのIntegrity Checker Toolを標的とし、ハッキングが見つかっていないことを偽って報告するような修正を加えたことは、検知されずに長期間にわたってアクセスを維持するための高度な狡猾さを示しています。

- 認証情報の窃取とセッション乗っ取り:エクスプロイテーション活動は、認証情報のセキュリティとセッションの完全性に重大な影響を及ぼします。攻撃者は、ユーザーの認証情報をキャプチャして流出させることで、多要素認証メカニズムを迂回し、正規のユーザーセッションを乗っ取り、機密性の高いシステムやデータに不正にアクセスできるようになります。攻撃者がこのような能力を持つことは、企業や組織のセキュリティに重大な脅威をもたらすほか、大規模なデータ侵害や重要なリソースへの不正アクセスを引き起こす可能性があります。

- 脆弱性への対応と軽減に関する課題:脅威アクターの手法は絶えず進化しており、その後、新たな脆弱性が開示されたことで、対応と軽減の取り組みが複雑になっています。企業や組織は、既知の脆弱性にパッチを適用してそれを軽減するだけでなく、絶えず進化する攻撃手法を予測し、かつそれらから身を守ると同時に、Ivantiデバイスのいずれかがハッキングされたことが確認された場合には、ネットワークへの侵入を想定しなければなりません。ハッキングされたデバイスを工場出荷時の設定にリセットすることの必要性は、証明書の交換、パスワードとAPIキーのリセットとともに、このようなインシデントに適切に対応することの複雑さと業務への影響を浮き彫りにしています。

分析

●脅威/脆弱性分析

Ivanti Connect SecureのVPNへのゼロデイ攻撃を可能にする4つの脆弱性を組み合わせることで、攻撃者は、リモートコントロールの実行、権限昇格、機密データの流出などが行えるようになります。これは最終的に、攻撃者が被害者の内部ネットワークにアクセスすることを可能にします。

●脆弱性CVE-2023-46805:認証の迂回

この脆弱性を悪用すると、認証を受けていない攻撃者が、制御チェックを迂回して制限されたリソースにアクセスできるようになります。この脆弱性は、Ivanti Connect Secureのインターネット経由でアクセス可能なエンドポイントに、「/api/v1/totp/user-backup-code」というURLパスを含むGETリクエストを送信することにより、パストラバーサル攻撃を実施します。

このパストラバーサル攻撃により、攻撃者は、次のようなシステムフォルダにアクセスできるようになります。

- /api/v1/totp/user-backup-code/../../system/system-information

- /api/v1/totp/user-backup-code/../../system/maintenance

- /api/v1/totp/user-backup-code/../../system/maintenance/archiving

- /api/v1/totp/user-backup-code/../../system/maintenance/archiving/cloud-server-test-connection

Ivanti社は、許可された値のリスト(ホワイトリスト)を定義することで、この脆弱性に対するパッチをリリースしています。

●脆弱性CVE-2024-21887:リモートコード実行

この脆弱性を悪用すると、認証された攻撃者は、特別に細工したリクエストを送信することで、アプライアンス上で任意のコマンドを実行できるようになります。攻撃者は、パストラバーサルの脆弱性(CVE-2023-46805)を通じてエンドポイント「/api/v1/license/」にアクセスし、攻撃者のペイロードが付加されたGETリクエストを同エンドポイントに送信することで、ポストエクスプロイテーションを実行します。

- /api/v1/totp/user-backup-code/../../license/keys-status/

●脆弱性CVE-2024-2188:権限昇格

Ivanti Connect Secureおよび Ivanti Policy Secure GatewayのWebコンポーネントにおける脆弱性を利用すると、任意の認証されたユーザーが管理者権限を取得できるようになります。

●脆弱性CVE-2024-21893:SSRF経由の認証迂回の脆弱性

Ivanti SAMLコンポーネントの実装における脆弱性を利用すると、認証されていない攻撃者が、サーバサイドリクエストフォージェリを利用することで、特定の制限されたリソースにアクセスできるようになります。この脆弱性は、Ivanti Connect Secure、Ivanti Policy Secure、およびIvanti Neuronsの各デバイスに影響します。

SAMLは、シングルサインオン(SSO)プロバイダーがユーザーを認証するために使用する標準です。Ivanti Connect Secureは、SAMLを使用してWebブラウザSSOを実装しています。Ivanti Connect Secure Entityは、SAMLサービスプロバイダー、SAMLアイデンティティプロバイダー、またはその両方を設定できます。パッチファイルの分析に基づいて、下記のSAML CGIリンクには、SSRF攻撃の脆弱性に関するパッチが適用されています。

- IvantiシングルサインオンページのURL:

https://SAMLHostName/dana-na/auth/saml-sso.cgi - IvantiシングルサインアウトページのURL:

https://SAMLHostName/dana-na/auth/saml-logout.cgi - Assertion Consumer ServiceのURL:

https://SAMLHostName/dana-na/auth/saml-consumer.cgi - Connect Secure EntityのURL:

https://SAMLHostName/dana-na/auth/saml-endpoint.cgi

既知のポストエクスプロイテーション

サイバーリーズンでは、さまざまなセキュリティベンダーから報告されている既知のポストエクスプロイテーション活動をいくつかリストアップしています。本稿執筆時点で報告されているエクスプロイテーションは、CVE-2023-46805とCVE-2024-21887を組み合わせたものです。

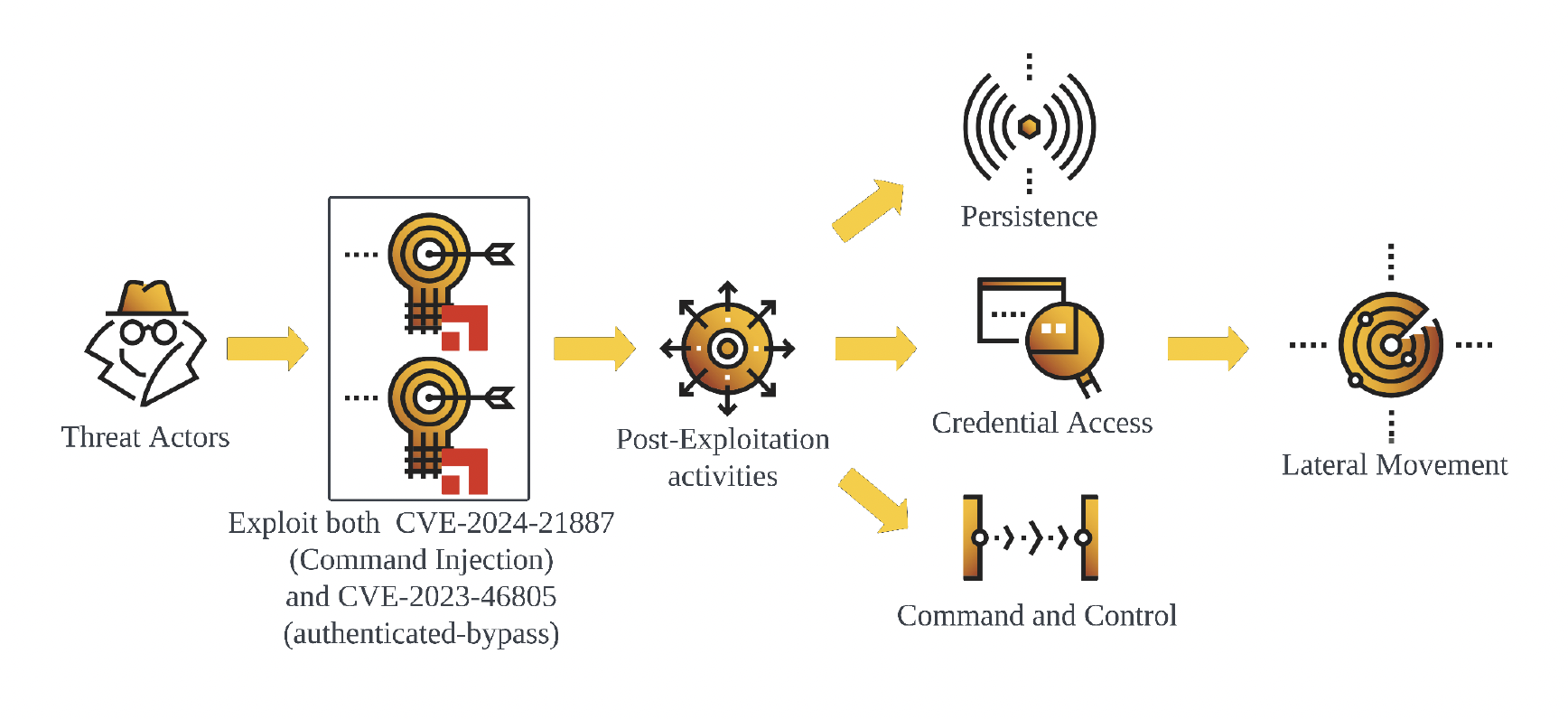

●Coinminer

脅威アクターは、脆弱性CVE-2023-46805およびCVE-2024-21887を悪用することで、Ivanti Connect SecureアプライアンスにCoinminerを配信しました。Coinminerマルウェアを配信するための既知の実行フローは次の通りです。

- CVE-2023-46805およびCVE-2024-21887を悪用してcURL/wgetコマンドを実行することにより、シェルスクリプトをダウンロードして実行します。

- サービスまたはcron経由でパーシステンスを確立します。

- Coinminerを実行します。

▲Coinminerの実行フロー

●認証情報の収集

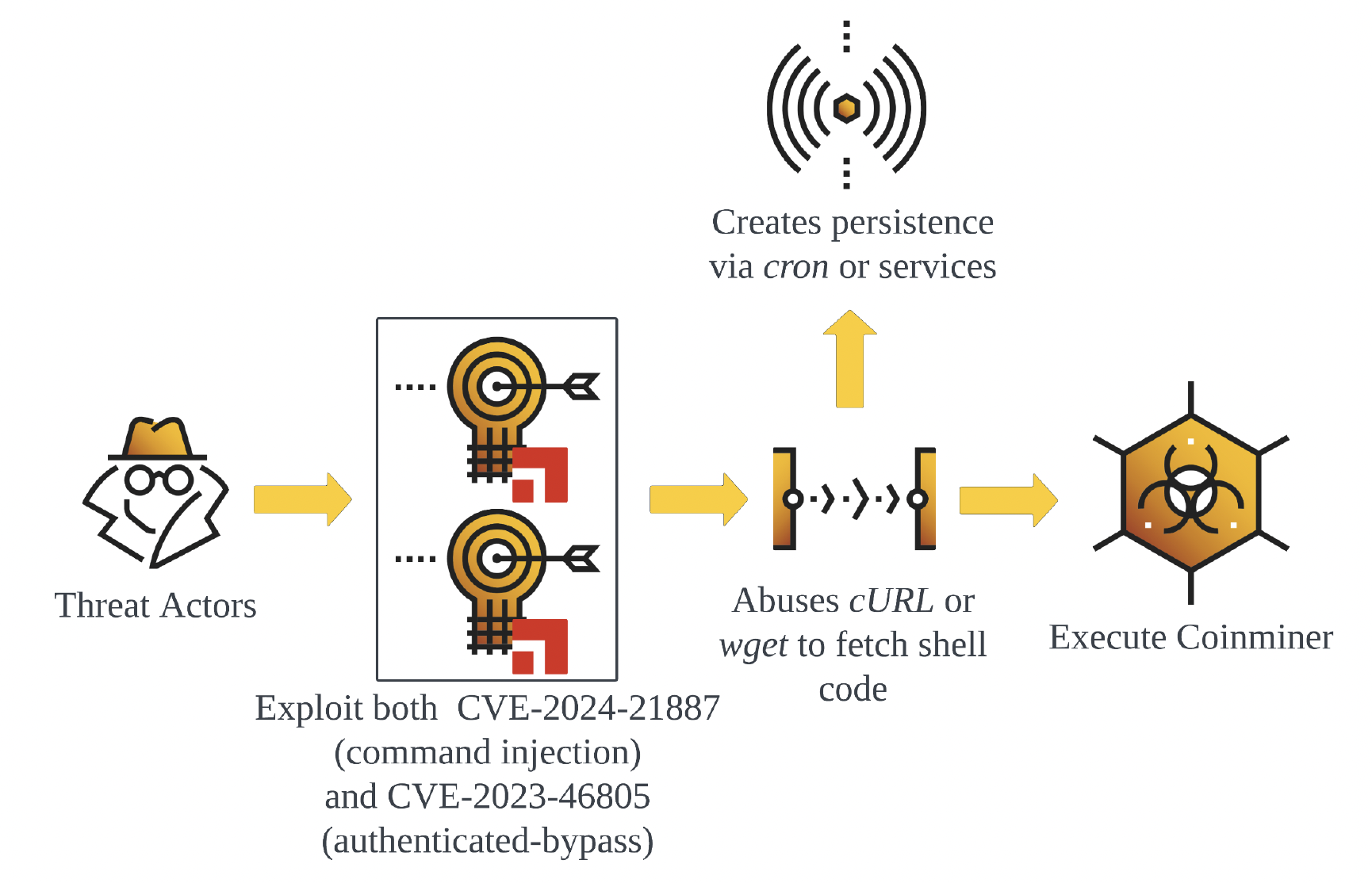

脅威アクターは、必要なツールやマルウェアを導入した後、次のステップである認証情報の収集へと移る可能性があります。認証情報の収集はラテラルムーブメントにつながり、脅威アクターが企業ネットワークをさらにハッキングすることを可能にします。

ハッキングされたIvanti Connect Secureアプライアンスに導入された既知の認証情報収集ツールの例として、Mandiantにより名付けられたWARPWIREが挙げられます。WARPWIREはJavascriptベースの認証情報収集ツールであり、プレーンテキストのユーザー名とパスワードを標的とします。WARPWIREは、RDPなどのレイヤー7アプリケーションにアクセスするためのWebログオン用の認証情報をキャプチャします。

認証情報の収集に成功すると、脅威アクターはターゲットのネットワーク内でラテラルムーブメントを実行して、LSASS認証情報のダンプのような、さらなる認証情報の流出を実行できます。

▲CVE-2023-46805およびCVE-2024-21887のポストエクスプロイテーションを通じて、

認証情報のダンプが引き起こされる

●Webシェル

環境内でのパーシステンスを維持するために、脅威アクターはWebシェルを導入します。現在インターネット上に出回っているWebシェルとしては、次の5つのタイプが知られています。

- LIGHTWIRE:Perl CGIで記述されたWebシェルであり、正規のSecure Connectファイルに組み込まれています。LIGHTWIREは、compcheckresult.cgiへのリクエストを傍受し、難読化されたPerlコードを実行します。

- WIREFIRE:Pythonで書かれたWebシェルであり、認証前に「HTTP POST /api/v1/cav/client/visits」を悪用します。このWebシェルは既存のCAV Pythonパッケージを改変します。

- BUSHWALK:Perlで書かれたWebシェルであり、正規のSecure Connectファイル「querymanifest.cgi 」に組み込まれており、難読化されたPerlコードを実行します。このWebシェルは、2024年1月10日にIvantiにより提供された最初の軽減策を回避できます。

- CHAINLINE:Pythonで書かれたWebシェルであり、Ivanti Connect SecureのPythonパッケージに組み込まれています。これは、WIREFIREをサポートするために改変されたPythonパッケージと同じものです。しかしWIREFIREとは異なり、CHAINLINEは正規のCAV Pythonパッケージを装って独自のPythonファイルを作成します。

- FRAMETESTING:Pythonで書かれたWebシェルであり、Ivanti Connect Secure のPythonパッケージに組み込まれています。このバリアントは、WIREFIREやCHAINLINEに類似しています。

サイバーリーズンによる推奨事項

サイバーリーズンでは、下記の措置を実施することを推奨しています。

- パッチが提供された時点で直ちに、Ivantiの脆弱性に同パッチを適用すること。Ivantiは、2024年1月31日より、Ivanti Connect Secure(ICS)の特定のバージョンを対象としたパッチの第一弾をリリースしています。残りのパッチは、3つの異なる製品に対して、時期をずらしてリリースされる予定です。パッチは現在、次のバージョンで利用可能です。

– Ivanti Connect Secureのバージョン:

・9.1R14.4

・9.1R17.2

・9.1R18.3

・22.4R2.2

・22.5R1.1

– ZTAのバージョン:22.6R1.3 - パッチが利用可能になる前に、Ivantiは次のような予防策を提案しました。

– 影響を受けるお客様は、ご使用のバージョンにまだパッチが提供されていない場合、直ちに軽減策を導入してください。この脆弱性対策を導入することで、将来的に2つの脆弱性が悪用されることを防止できます。これは、既存の侵害されたデバイスを修正したり、封じ込めたりすることを目的としたものではありません。

– 2024年1月20日、Ivanti社は、アプライアンスが脆弱性の影響を受けやすくなり、軽減策に悪影響を及ぼす可能性がある状態に関する情報を開示しました。この状態は、特にIvanti Neurons for Secure Access(nSA)またはPulse Oneを使用してアプライアンスに設定を導入している顧客に影響します。Ivanti社では、パッチが適用されるまで、XMLが適用されたアプライアンスに対して設定をプッシュしないことを顧客に推奨しています。 - Ivantiは、過去に行われた攻撃を包括的にレビューするために、内部Integrity Checker Tool(ICT)を利用してログの評価を実施するよう顧客に促しています。内部ICTが結果を返さない場合は、改竄に対してより高い耐性を持つ外部ICTを使用することを顧客に勧めています。MandiantとVolexityの両社は、脅威アクターが検知を回避するために内部(組み込み型の)ICTを操作しようとする事例を報告しています。顧客は、詳細な分析のためにサポートチケットをオーピンしてICTの結果をIvantiと共有するよう奨励されています。これにより、Ivantiは、アプライアンスがハッキングされているかどうかを評価し、その後の措置のための推奨事項を提供できます。

- アプライアンス上で設定されたローカルユーザーのパスワードをリセットすること。

- Google/Mandiantが提供するガイダンス文書Remediation and Hardening Recommendationsを使用して、Ivantiデバイスのセキュリティを強化すること。

- 「Block & Prevent」機能を使用して、前述したIoCをカスタムレピュテーションリストに追加すること、およびそれらをファイアウォールなどのフィルタリング機器に追加すること。

著者について

Nicholas Mangano(セキュリティアナリスト、Cybereason Global SOC)

Cybereason Global SOCチームのセキュリティアナリスト。Malop調査と修正に従事。Seton Hall大学でセキュリティアナリストとして働きながら、学士号を取得。その後、同大学で会計学と情報技術の学位を取得したほか、サイバーセキュリティ関連の認定資格も取得。マルウェア分析やデジタルフォレンジックに従事。

Hema Logathan(セキュリティアナリスト、Cybereason Global SOC)

Cybereason Global SOCチームのセキュリティアナリスト。Malop調査、マルウェア分析、リバースエンジニアリング、脅威ハンティングに従事。情報システムの理学修士号を取得。

Kotaro Ogino(CTIアナリスト、Cybereason Security Operations)

Cybereason Security OperationsチームのCTIアナリスト。脅威ハンティングおよびXDR(Extended Detection and Response)に従事。情報科学の理学士号取得。

【調査結果レポート】2024年版 ランサムウェア 〜ビジネスにもたらす真のコスト〜

サイバーリーズンでは、1,008名の企業のIT担当者を対象に、2024年度のランサムウェアがビジネスに及ぼす影響に関するグローバル調査を実施しました。

本レポートでは、詳細な調査結果を紹介するとともに、企業がとるべき対策として6つの核となる課題を取り上げて、それぞれの課題に対する推奨対策について紹介しています。

https://www.cybereason.co.jp/product-documents/survey-report/11873/