- 2024/03/29

- 脅威分析レポート

【脅威分析レポート】リモートデスクトップソフト「AnyDesk」へのデータ侵害がもたらす余波

Post by : Cybereason Global SOC Team

サイバーリーズンでは、重大な脆弱性に関する情報や大きな影響力を持つ新たな脅威に関する情報をお客様に提供するために、脅威分析レポートを発行しています。同レポートでは、新たな脅威に関する情報をまとめた上で、それらの脅威から身を守るための実践的な推奨事項を提供します。

現在の状況

サイバーリーズンのセキュリティサービスチームは、AnyDeskのコード署名証明書を悪用するタイプのインシデントを調査しました。

リモート管理および監視(RMM)ソフトウェアの世界的な大手プロバイダーであるAnyDeskは、2024年2月2日に公式声明を発表し、同社の本番システムへの侵害が確認されたことを明らかにしました。このため、同社ではインシデント対応を開始し、修正作業の一環として、同社のセキュリティ関連の証明書をすべて失効させた上で、新しい証明書を発行しました。

AnyDeskによる最初の公式声明の後、メディアの報道によれば、攻撃者はこの攻撃時に、プロプライエタリなソースコードとAnyDeskのプライベートコード署名証明書を窃取できたことが示唆されています。なお、本稿執筆時点では、サプライチェーン攻撃の兆候はありません。

影響

コード署名の悪用には、コード署名証明書に関連付けられた信頼を利用することで、悪意あるコードが信頼できるソースから発信されたものであるとユーザーに信じ込ませ、マルウェアを配信する活動が含まれています。実際に、信頼できるソフトウェアを識別するためのデジタル署名のみに頼るような検知を回避するために、マルウェアが使用する一般的な手法です。VirusTotalが公開しているデータによると、2021年から2022年にかけて、同プラットフォームにアップロードされた100万件の署名付きの悪意あるサンプルのうち87%がサブミット時に有効な署名を保持していました。

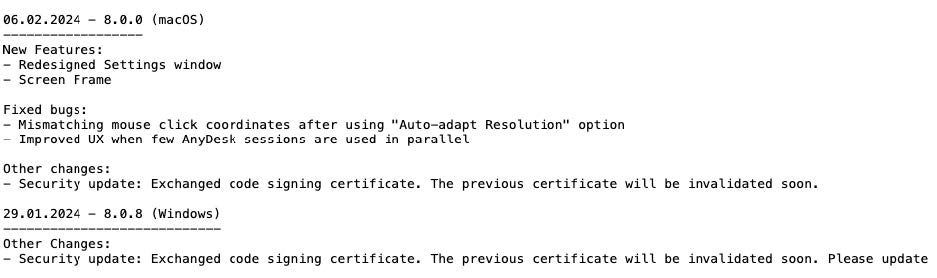

▲AnyDeskのChangelog.txtからの抜粋:セキュリティアップデートとコード署名証明書の交換を示すメッセージ

このケースでは、正規のAnyDeskアプリケーションを装ったマルウェアが配信される可能性がありました。

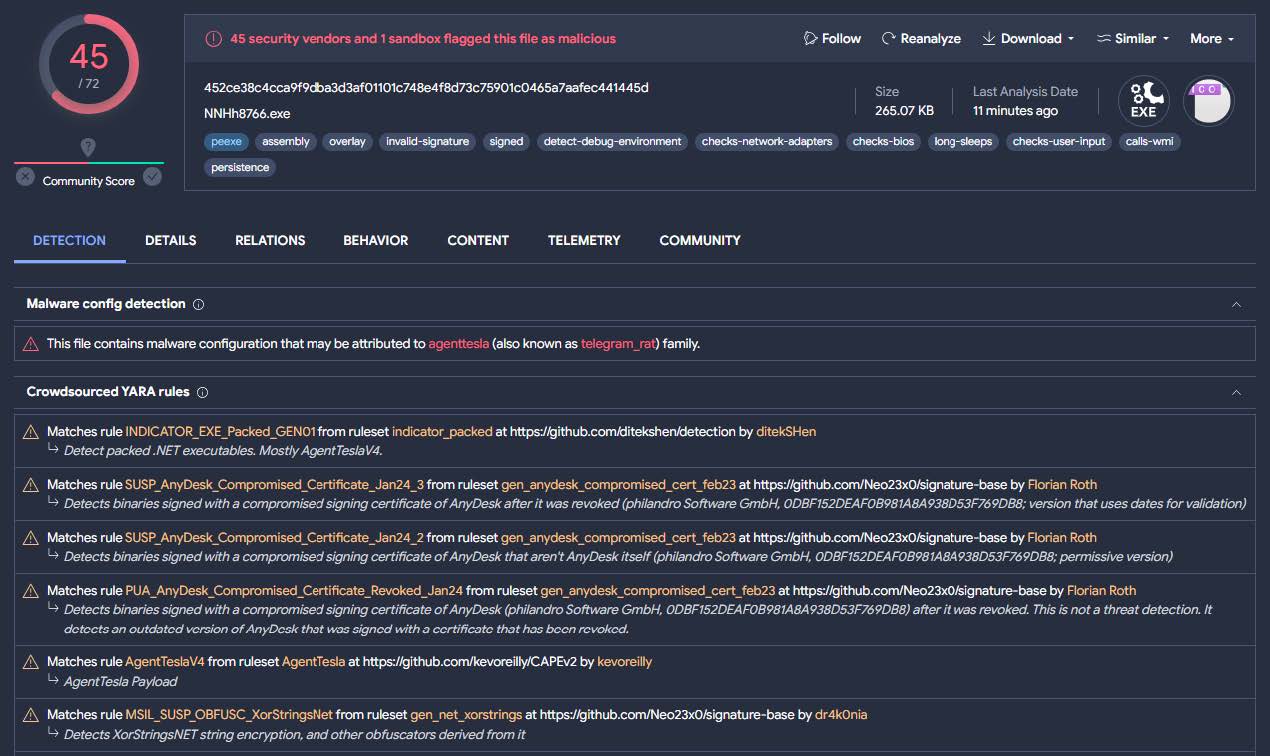

オープンソースインテリジェンスによれば、窃取されたAnyDeskのコード署名証明書を悪用することで、すでにマルウェアのデジタル署名が行われていることが示されています。

▲侵害されたAnyDeskの署名証明書を使って署名されたインフォスティーラー型のマルウェアを示すと思われるVirustotalのサンプル

サイバーリーズンのセキュリティサービスチームでは、顧客環境全体を通じて、AnyDesk証明書の悪用を示す兆候をプロアクティブにハンティングしています。

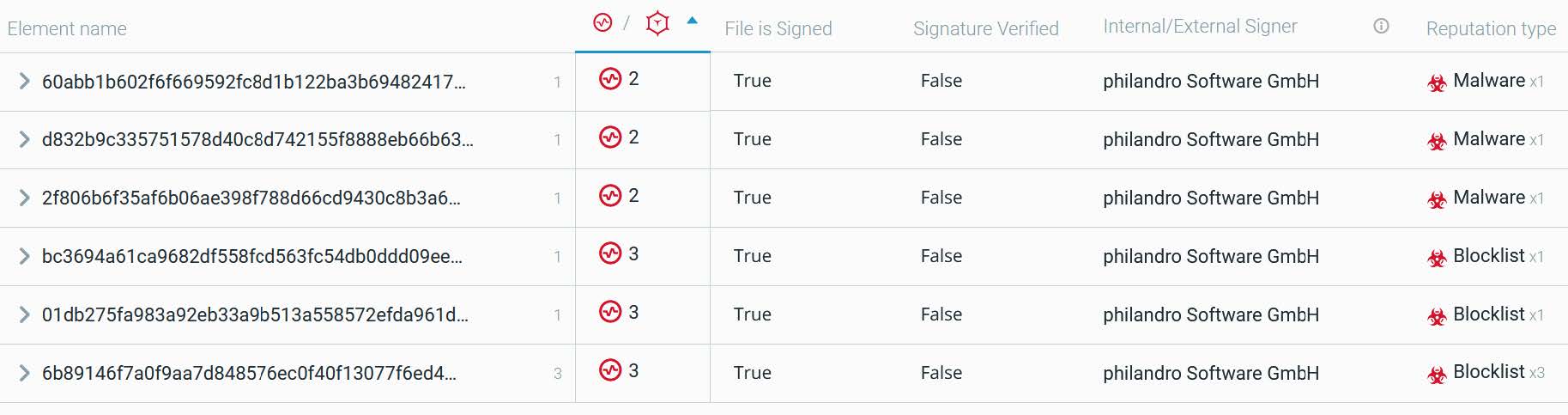

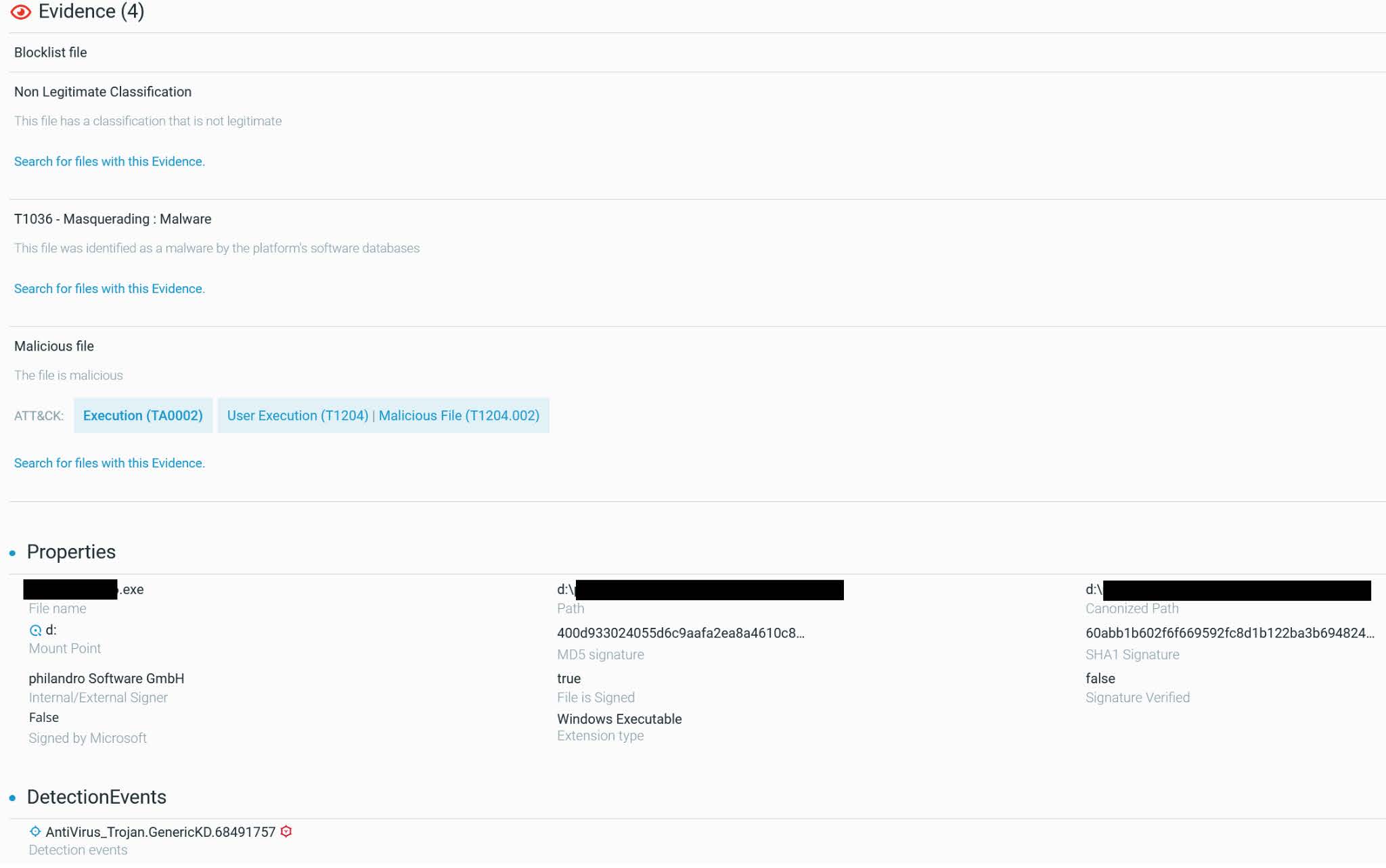

▲侵害されたAnyDesk署名証明書を使用して署名されたマルウェア

■AnyDeskからの推奨事項

AnyDeskは、新しいコード署名証明書を含む2024年1月29日に公開された最新バージョンを使って、同社のソフトウェアをアップデートするよう顧客を促しています。また、同社は、AnyDeskポータル上でのパスワードのリセットを強制しました。

主な調査結果

侵害される可能性のあるAnyDeskのバージョンの属性は次の通りです。

- 証明書の署名名:philandro Software GmbH

- バージョン:AnyDesk Windows v.8.0.8よりも前のバージョン

■現在のエクスプロイテーション状況

脅威アクターは、窃取した証明書を使用することで悪意あるバイナリに署名しています。実際、侵害された証明書を使って署名されたAgent Teslaのサンプルが、2022年6月以降、500件以上もVirusTotalにアップロードされています。

これまで、サイバーリーズンでは、主にこの証明書が、トロイの木馬を署名するために使用されていることを確認しています。トロイの木馬とは、自らを標準的なプログラムに偽装することで、その真の意図に関してユーザーを欺くマルウェアの一種であり、感染先のマシンに追加のマルウェアをダウンロードして実行するために使用されるほか、被害者のネットワークからデータを流出させるためにも使用されます。今回のケースで使われているトロイの木馬は、リモートアクセス型トロイの木馬(RAT)であるAgent Teslaに関連しているもののようです。

現時点では、これらのバイナリがAnyDeskに対する侵害の後に署名されたという明確な証拠はありません。

サイバーリーズンによる推奨事項

Cybereason Defense Platformは、シグネチャベースのアンチマルウェア機能であるCybereason NGAVを通じて、流出した証明書を使って署名されたマルウェアの実行を検知して防御します。

▲Fileエレメントビューに、MITRE ATT&CKへのマッピングと、アンチマルウェアエンジンにより検知された「署名付きマルウェアファイル」への署名が証拠として示されている様子

また、サイバーリーズンでは、下記の措置を実施することを推奨しています。

- AnyDeskが公表している推奨事項に従うこと。

‒ ソフトウェアインスタンスをアップデートすること。

‒ AnyDeskポータル上で入力された可能性のあるシークレットをローテートすること。 - すべてのAnyDeskバイナリが公式Webサイト(http://anydesk.com/downloads)からダウンロードされたものであることを確認すること。

- 古いバージョンのAnyDeskソフトウェア(v.8.0.8以前のもの)を特定すること。

- また、リモート監視および管理(RMM)ツールは、お客様がお使いの環境に対してリモートアクセスするために、脅威アクターにより悪用される可能性があることにも留意する必要があります。一般的な予防措置として、ご自分の環境におけるこれらのツールの利用状況を検証することをお勧めします。

著者について

Elena Odier(セキュリティアナリスト、Cybereason Global SOC)

CybereasonグローバルSOCチームのセキュリティアナリスト。MalOp調査と脅威ハンティングに従事。以前は、ANSSI(フランスの全国情報処理システム・セキュリティ庁)でインシデント対応に従事。

Darren Singh(シニアセキュリティアナリスト、Cybereason Global SOC)

Cybereason Global SOCチームのシニアセキュリティアナリスト。マルウェア分析、脅威ハンティング、XDR(Extended Detection and Response)に従事。デジタルセキュリティ、フォレンジック、およびエシカル侵害の分野で、工学学士号を優等で取得。金融サービス業界を含む、公共および民間部門の組織における情報セキュリティチームでの勤務経験あり。

2024年サイバー脅威予測 〜2023年の主要な脅威の振り返りと、2024年に警戒すべき脅威の予測〜

2023年は一部のランサムウェア・マルウェアに対して警察など大きな組織による閉鎖や、深刻な脆弱性の発見と悪用などが起きました。

本資料では、2023年に起きたサイバー空間の脅威の傾向を受けて、特に大きな影響を及ぼす5つの脅威を2024年のサイバーセキュリティ予測として取り上げました。2023年の主要な脅威を振り返りながら、2024年のサイバー脅威予測について説明します。

2024年度のご自身が所属する組織におけるサイバーセキュリティ対策の検討にお役立てください。

https://www.cybereason.co.jp/product-documents/survey-report/11608/