- 2024/07/19

- 脅威分析レポート

【脅威分析レポート】HardBitランサムウェア – バージョン4.0へのアップデートにより攻撃力を大幅に強化

Post by : Cybereason Global SOC Team

サイバーリーズンでは、重要な脆弱性を含む新たな脅威に関する情報をお客様に提供するために、脅威分析レポートを発行しています。同レポートは、新たな脅威に関する情報をまとめた上で、それらの脅威から身を守るための実践的な推奨事項を提供するものです。

今回の脅威分析レポートでは、ネット上で観測されているHardBitランサムウェアの新しいバージョンである4.0を取り上げます。

重要なポイント

- バイナリ難読化の強化:以前のバージョンとは異なり、HardBitランサムウェアグループは、バージョン4.0でパスフレーズ保護を強化しました。ランサムウェアが適切に実行されるためには、実行時にパスフレーズを提供する必要があります。このような難読化の強化を通じて、セキュリティ研究者が同マルウェアを分析することを妨げています。

- HardBitのバイナリには2種類のバージョンがある:HardBitランサムウェアグループは、同ランサムウェアのCLIバージョンとGUIバージョンをオペレーターに提供しています。このような2つの選択肢を提供することにより、同グループはオペレーターのスキルセットに応じて市場を拡大できます。オペレーターの持つ技術的なスキルレベルによって異なりますが、一般的に、GUIバージョンを利用する方が、オペレーターは実行すべき事項や実行方法をより直感的に理解できます。

- 一般的な配信および難読化手法:他のランサムウェアと同様に、HardBitランサムウェアはNeshtaマルウェアを通じて配信されます。HardBitランサムウェア自体は.NETバイナリであり、Ryan-_Borland_Protector Cracked v1.0 という名前のパッカーにより難読化されています。このパッカーは、おそらくオープンソースの.NETパッカーであるConfuserExの修正バージョンだと思われます。このパッカーは数年前から存在しており、RedLine Infostealerなどの各種の.NETマルウェアで利用されています。

はじめに

HardBitランサムウェアは、ここ数年で急速にその攻撃力を進化させています。このランサムウェアグループは2022年に出現し、同名のランサムウェアは本稿執筆時点でバージョンは4.0にアップデートされています。多くのランサムウェアグループと同様に、当該グループの目的は脅迫を通じて金銭的利益を得ることであり、本分析で紹介しているTTPの多くは、異なるランサムウェアオペレーターが使用しているものと重複しています。その一方で、このランサムウェアグループが採用しているコミュニケーション手法は、それが利用しているツールと同様に、よく知られたランサムウェアグループとは一線を画しています。

HardBitランサムウェアグループ

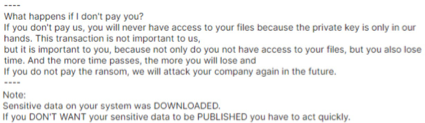

HardBitランサムウェアグループは2022年10月に出現しました。同グループは、他のランサムウェアグループとは異なりリークサイトを持っていないため、典型的な二重脅迫手法を採用することはないようです。HardBitランサムウェアグループの主な手口は次のようなものです。

- 被害者のデータを窃取して暗号化した後、身代金の支払いを要求する。

- 身代金要求が満たされない場合、被害者を脅迫した上で、被害者に対してさらなる攻撃を実施する。

このグループは、ピアツーピア型のインスタントメッセージシステムであるTOXをその主な通信手段として利用しており、同グループが残した身代金要求書にはTOX IDが記載されています。

▲Hardbitグループがそこした身代金要求書の断片

HardBitランサムウェアグループがどのような初期感染手法を採用しているかについては、十分には判明されていませんが、その手法は他のランサムウェアグループと類似している可能性が高いと思われます。これについては、本レポートの後半で詳述します。このグループはLockBitランサムウェアグループとの間に、次のような共通点があります:

- グループ名

- グループのイメージ/アイコン

- イメージのフォント

- 身代金要求書

HardBitランサムウェアグループとLockBitランサムウェアグループの関係については不明ですが、HardBitグループがLockBitに触発されていることは明らかです。これらの類似性は、HardBitグループが、自分たちよりも有名なランサムウェアアクターであるLockBitを模倣するために利用した、「マーケティング」戦術の一部でなはいかと思われます。

テクニカル分析

このセクションは、次の2つのサブセクションから構成されています。

- 観測されたTTP(戦術、手法、手順):HardBitランサムウェアオペレーターが利用しているTTPを取り上げます。

- マルウェアの分析:HardBitランサムウェアに関連する各種のバイナリについて、マルウェア分析を行います。

観測されたTTP

■初期アクセス

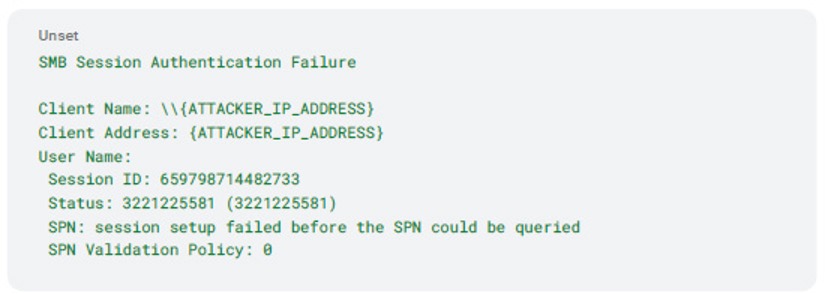

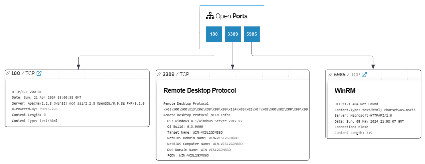

本稿執筆時点では、初期の攻撃ベクターは未確認のままですが、サイバーリーズンでは、脅威アクターがオープンなRDPおよびSMBサービスに対するブルートフォース攻撃を通じて、被害者の環境への最初の足掛かりを得たものと仮定しています。実際、この環境では、ブルートフォース攻撃の標的となった既知のIPアドレスからのログイン失敗が複数確認されています。

▲SMBのセッション認証に失敗した例

▲ブルートフォース攻撃の標的となったサーバー上で検知されたオープンポート

■認証情報へのアクセス

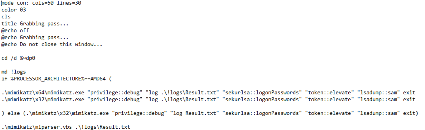

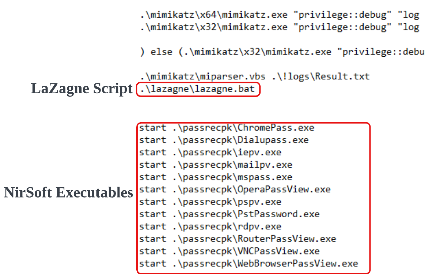

脅威アクターは、WindowsクレデンシャルダンプツールであるMimikatzとRDPブルートフォース攻撃ツールであるNLBruteを使用して認証情報を窃取することで、ラテラルムーブメントの準備を行いました。脅威アクターはまず、111.zipという名前のzipファイルを介して、独自のBATスクリプトを展開しました。このzipファイルには、BATスクリプトである!start.batとMimikatzのバイナリが含まれていました。OSクレデンシャルダンプツールであるMimikatzは、!start.bat経由で実行されることで、ファイルResult.txtに出力をダンプします。この出力ファイルは、miparser.vbsによってパーシングされた後、読みやすくなるように整形されます。

▲!start.batファイルの断片

サイバーリーズンでは、過去にさまざまなランサムウェアオペレーターによって、さまざまな機会で、このスクリプトが使用されていることを確認しています。このスクリプトは、Mimikatzとは別に、次に示す2つのツールを実行することで、認証情報を窃取しようとします。

- LaZagne:オープンソースのパスワード復旧ツール。Linux、Windows、OSXに対応しています。

- NirSoft:Windows版のフリーウェアユーティリティ。ブラウザやクライアントアプリケーションを介した各種のパスワード復旧ツールで構成されています。

NirSoftとLaZagneの実行はサポートされていますが、HardBitは、これら2つのツールの導入や利用は行いませんでした。

▲LaZagneとNirSoftを実行するための!.start.batの断片

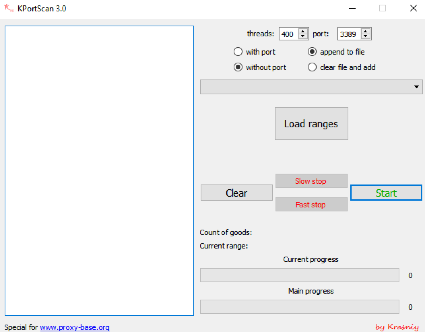

また、脅威アクターは、2016年に初めて登場したRDPブルートフォース攻撃ツールであるNLBruteも利用していました。脅威アクターは、NLBruteをダウンロードするために、ブラウザ経由で、ペルシャ語のファイル共有サイトであるpicofile[.]comにアクセスしました。過去にもさまざまなランサムウェアオペレーターが、このサイトを悪用することでKPortScan 3.0などのツールを配信しています。KPortScan 3.0は、インシデント発生時に、HardBitランサムウェアにより使用されたことも確認されています。

検出

ラテラルムーブメントをサポートするために、脅威アクターは、インターネットからネットワーク検出ツールを取得しました。具体的には、脅威アクターは、下記に示す3つのネットワークスキャンツールを取得したことが観測されました。

- Advanced Port Scanner

- KPortScan 3.0

- 5-NS new.exe

具体的には、脅威アクターがブラウザ経由でこれらのツールのダウンロードサイトにアクセスしていることが確認されています。NLBruteと同様に、KPortScan 3.0はランサムウェアオペレーターにより利用されている一般的なポートスキャンツールです。脅威アクターは、”advance port scanner”や”kportscan picofile”などの検索クエリを通じて単純なブラウザ検索を行うことでさまざまなサイトにアクセスし、これらのポートスキャンツールをダウンロードしていました。脅威アクターがKPortScan 3.0をNLBruteと組み合わせて使用していることは、彼らがオープンなRDPサービスの検出に重点を置いていることを示すものです。

▲出典:https://thedfirreport.com/2021/11/15/exchange-exploit-leads-to-domain-wide-ransomware

また、脅威アクターは、悪意あるネットワーク共有スキャンツールである5-NS new.exeをダウンロードしています。このツールは過去に、Dharmaランサムウェア、LockBitランサムウェア、Phobosランサムウェアなどの、さまざまなランサムウェアオペレーターによって採用されていたもののようです。

▲VirusTotalで観測された5-NS new.exeの実行スニペット

■ラテラルムーブメント

脅威アクターは、取得した認証情報と関連する標的端末のリストを用意した上で、RDPを利用して被害者の企業ネットワーク内でラテラルムーブメントを実施します。この方法を使うと、被害者の企業環境内において、可能な限り多くの端末を特定し、それらの端末にマルウェアを感染させることが可能となります。

■データの収集と流出

現時点では、正確なデータ収集およびデータ流出の方法は特定されていません。

■影響

ランサムウェアオペレーターは、感染した端末上に「パックされたHardBitを含んでいるNeshta」を導入した後、それらの端末上にあるデータを暗号化します。HardBitランサムウェアは、ランサムウェアのバイナリ自体を含む4つのファイルを端末上に導入します。これらのファイルの詳細については、「HardBit 4.0の分析」というセクションで説明します。

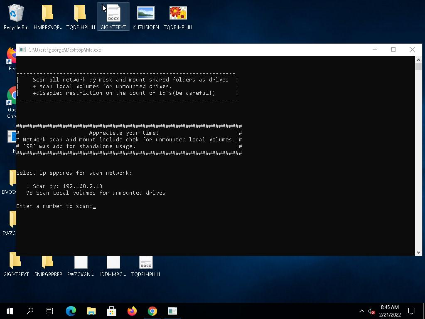

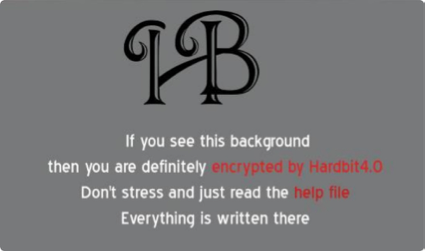

▲HardBitランサムウェアが標的端末の暗号化に成功した際に表示される画面

マルウェアの分析

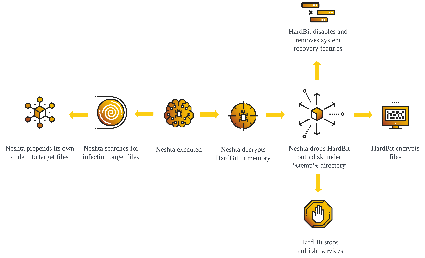

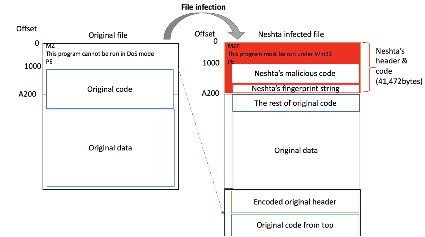

■Neshta

▲「パックされたHardBitを含んでいるNeshta」の実行フロー

Neshtaはコンピューターウイルスの一種であり、2003年から活動していることが知られています。このウイルスの主な役割は、正規ファイルに感染し、感染した端末内でパーシステンスを維持することです。近年、脅威アクターはこのウイルスをドロッパーとして利用することで、セカンダリマルウェア(特にランサムウェア)を導入し始めました。このバリアントの場合、NeshtaはパックされたHardBitバイナリを含んでいるため、実行時にHardBitバイナリが%TEMP%ディレクトリへとドロップされます。

■HardBitの実行

▲HardBitをドロップするNeshta

Neshtaは下記の手順に従って、HardBitランサムウェアのバイナリをディスクにダンプするための準備を整えます。

- CreateFileAを使ってNeshtaのバイナリファイルをオープンする

- SetFilePointerとReadFileの組み合わせを使って、長さ41KB(0xA200)のNeshtaバイナリファイルのオフセット0xB121Fを読み込む

- HardBitバイナリのヘッダーであるオフセット0xB121Fから読み取ったデータを復号化する

- 復号化されたオフセット0xB121Fを、WriteFileを使ってHardBitバイナリに書き込む

- SetFilePointerとReadFileの組み合わせを使って、長さ684KB(0xA701F)の別のオフセット0xB121Fを読み込む

- オフセット0xA200をHardBitバイナリに追加する

観測されたバージョンのNeshtaは、HardBitランサムウェアのバイナリを、元のNeshtaバイナリと同じファイル名で%TEMP%ディレクトリへとダンプします。HardBitランサムウェアのダンプが完了すると、NeshtaはShellExecuteA経由でHardBitランサムウェアを実行します。

■ランサムウェアをダンプした後の処理

HardBitバイナリをダンプすることを除けば、Neshtaの主な機能は変わっていません。正規のファイルに感染する前に、Neshtaはパーシステンスメカニズムの作成へと進みます。これは、自分自身をsvchost.comとして%SYSTEMROOT%にコピーした後、実行ファイルが起動されるたびにコピーされたsvchost.comを実行するようにレジストリキー「HKLM\SOFTWARE\Classes\exefile\shell\open\command」をアップデートすることで可能となります。また、Neshtaは重複実行を防ぐために、MutexPolesskayaGlush*.*<0x90>svchost.comで始まる名前を持つミューテックスの作成に進みます。

その後、実行フローはファイルの感染フェーズに入ります。このフェーズにおいて、Neshtaは下記のステップを実行します。

- 標的ファイルのオフセット0x0から0xA200までのヘッダーをオープンして読み込む

- 標的ファイル内に含まれている当該ヘッダーを暗号化する

- 実行時に、BSSセクションに割り当てられたNeshtaヘッダーをオフセット 0x0xA698 から読み込む

- 標的ファイルのヘッダーをBSSセクション内にあるNeshtaヘッダーで置き換える

- 暗号化されたヘッダーと同様に、残りの正規コードをアペンドする

▲出典:https://blogs.blackberry.com/en/2019/10/threat-spotlight-neshta-file-infector-endures

Neshtaの実行可能な標的ファイルは、下記のいずれかのディレクトリ下に作成されます。

- %TEMP%

- %SYSTEMROOT%

- \PROGRA~1\

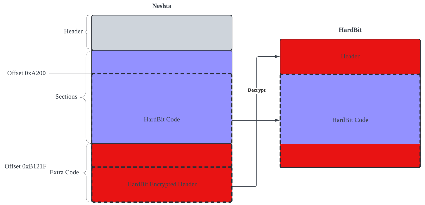

HardBit 4.0の分析

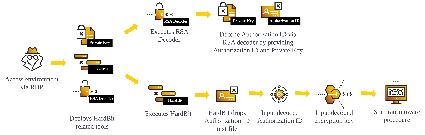

■実行の概要

HardBitは、CLIバージョンとGUIバージョンという2つの異なるバージョンでツールを提供しているようです。また、脅威アクターは、オペレーターが攻撃を実行できるようにするために下記のファイルを提供しています。

| ファイル | 説明 |

|---|---|

| 認証IDテキストファイル | HardBitバイナリが提供する認証IDを含んでいるファイル |

| 構成ファイル※ | HardBit構成ファイル(オプション) |

| HardBit CLIバイナリ | HardBit 4.0用のCLIバイナリ |

| HardBit CLIバイナリ | HardBit 4.0用のCLIバイナリ |

| 秘密鍵テキストファイル | 認証IDの復号化に使用される秘密鍵を含んでいるファイル |

| RSAデコーダーのバイナリ | 提供された秘密鍵を使って認証IDを復号化するツール |

※このファイルは、HardBitバイナリにとって必須ではありません。サイバーリーズンでは、観測済みのインシデントにおいてこのファイルの存在を確認していません。

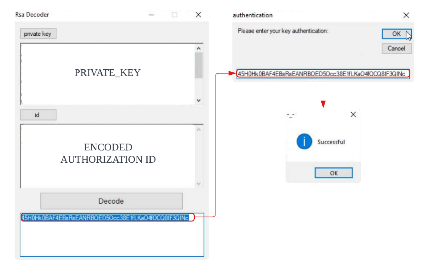

▲HardBitランサムウェアの実行手順

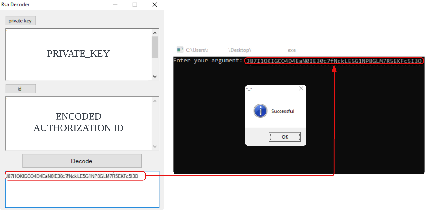

脅威アクターは、HardBitのCLIバージョンとGUIバージョンのうちどちらかを選択できます。バイナリを実行するには、脅威アクターは復号化された認証IDを提供する必要があります。認証IDを取得するには、id_authorization.txt内にある符号化された認証IDを、Private.txt内にある秘密鍵を使って復号化する必要があります。

id_authorization.txtは、上記の表にリストした攻撃者が提供する可能性があるその他のファイルとは異なり、HardBitバイナリと同じ実行パスにダンプされます。HardBitバイナリのCLIバージョンとGUIバージョンはどちらも実行時にid_authorization.txtをダンプするため、ファイルid_authorization.txtは当該バイナリを実行するたびにアップデートされます。

復号化プロセスを容易にするために、HardBitランサムウェアグループは認証IDを復号化するためのGUIを提供しているのだと推測されます。

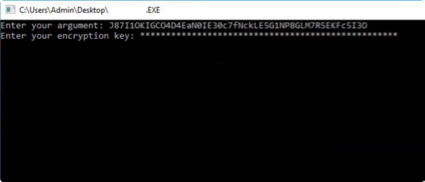

▲復号化された認証IDをCLIバージョンのHardBitに入力する

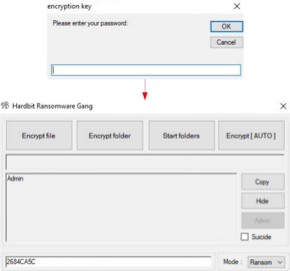

脅威アクターが復号化された認証IDの入力に成功すると、HardBitは標的端末上のファイルを暗号化するために使われる暗号化キーを入力するよう求めるプロンプトを表示します。暗号化キーが入力されると、HardBitはランサムウェアの手順を進めます。

▲HardBitのCLIバージョンに暗号化キーを入力する

GUIバージョンのHardBitでも同様であり、脅威アクターは復号化された認証IDと暗号化キーの両方の入力を求められます。

▲GUIバージョンのHardBitプロンプトに対して、復号化された認証IDと暗号化キーを入力する

すべてのバイナリ(RSAデコーダーのバイナリを含む)がNeshtaによってパックされていることは、注目に値します。なぜならこれは、実行されるすべてのバイナリがNeshtaのセクションで述べたのと同じ導入手順に従うことを意味するからです。

■Windows Defenderの無効化

HardBitには、レジストリの更新を通じてWindows Defenderを無効化する機能が含まれています。観測されたレジストリ更新の動作としては、次のものが挙げられます。

| アップデート対象となるレジストリ | 説明 |

|---|---|

| HKLM\SOFTWARE\WOW6432Node\Microsoft\Windows Defender\Features\TamperProtection | HardBitは、このレジストリを更新することにより、改竄防止機能を無効化する |

| HKLM\SOFTWARE\Policies\Microsoft\Windows Defender\DisableAntiSpyware | HardBitは、このレジストリを更新することにより、スパイウェア対策機能を無効化する |

| HKLM\SOFTWARE\Policies\Microsoft\Windows Defender\Real-TimeProtection\DisableBehaviorMonitoring | HardBitは、このレジストリを含む3つのレジストリを更新することにより、リアルタイム監視機能を無効化する |

| HKLM\SOFTWARE\Policies\Microsoft\Windows Defender\Real-TimeProtection\DisableOnAccessProtection | HardBitは、このレジストリを含む3つのレジストリを更新することにより、リアルタイム監視機能を無効化する |

| HKLM\SOFTWARE\Policies\Microsoft\Windows Defender\Real-TimeProtection\DisableScanOnRealtimeEnable | HardBitは、このレジストリを含む3つのレジストリを更新することにより、リアルタイム監視機能を無効化する |

HardBitはレジストリの更新を完了すると、「powershell Get-MpPreference -verbose」コマンドを使って設定をチェックします。

また、HardBitは、Windows Defenderを無効化するためにPowerShellのSet-MpPreferenceコマンドを実行します。このコマンドには、下記のようなコマンドラインパラメータがあります。

| パラメータ | 説明 |

|---|---|

| DisableArchiveScanning | アーカイブファイルに対するスキャンを無効化する。 |

| DisableBehaviorMonitoring | 動作監視を無効化する。 |

| DisableBlockAtFirstSeen | 初見時のブロックを無効化する。 |

| DisableIntrusionPreventionSystem | 既知の脆弱性の悪用に対する保護機能を無効化する。 |

| DisableIOAVProtection | ファイルのスキャンを無効化する。 |

| DisablePrivacyMode | プライバシーモードを無効化する。 |

| DisableRealtimeMonitoring | リアルタイム監視を無効化する。 |

| DisableScriptScanning | マルウェアスキャン時のスクリプトに対するスキャンを無効化する。 |

| HighThreatDefaultAction | 高レベルの脅威に対して取るべき自動修正アクションを指定する。これを指定した場合、その他のいかなる修正アクションも実行されず、指定したアクションの実行のみが許可される。 |

| LowThreatDefaultAction | 低レベルの脅威に対して取るべき自動修正アクションを指定する。これを指定した場合、その他のいかなる修正アクションも実行されず、指定したアクションの実行のみが許可される。 |

| MAPSReporting | Microsoft Active Protection Serviceのメンバーシップの種類を指定する。これを設定すると、Microsoftに一切の情報が送信されなくなる。 |

| ModerateThreatDefaultAction | 中程度のレベルの脅威に対して取るべき自動修正アクションを指定する。これを指定した場合、その他のいかなる修正アクションも実行されず、指定したアクションの実行のみが許可される。 |

| SevereThreatDefaultAction | 深刻なレベルの脅威に対して取るべき自動修正アクションを指定する。これを指定した場合、その他のいかなる修正アクションも実行されず、指定したアクションの実行のみが許可される。 |

| SignatureDisableUpdateOnStartupWithoutEngine | trueに設定すると、起動時における定義の更新を無効化する。 |

| SubmitSamplesConsent | 特定のサンプルの送信に関するユーザーの同意を指定する。これを設定すると、サンプルが送信されなくなる。 |

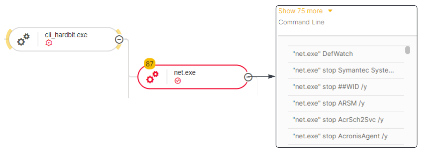

■サービスの停止

他のランサムウェアグループと同様に、HardBitも標的端末を暗号化する前に複数のサービスを停止することで、自分自身が確実に実行されるようにします。HardBitランサムウェアは、子プロセスとして生成される「net.exe stop {service_name} /y」を通じてサービスを停止します。HardBitランサムウェアの標的となるサービスのリストについては、「付録」をご覧ください。

▲HardBitランサムウェアの攻撃ツリー

システム復旧を妨害

HardBitランサムウェアは、BCDEdit、Vssadmin、WBAdmin、およびWMICを利用することで被害者のシステム復旧を妨害しますが、これは他のランサムウェアグループの間でもよく使われる手法です。観測されたコマンドラインアクティビティとしては、次のものが挙げられます。

- bcdedit /set {default} bootstatuspolicy ignoreallfailures

- bcdedit /set {default} recoveryenabled no

- vssadmin delete shadows /all /quiet

- wbadmin delete catalog -quiet

- wmic shadowcopy delete<

脅威アクターは、Vssadmin、WBAdmin、WMICを通じてシャドウコピーとバックアップカタログを削除しようと試みます。削除が完了すると、実行フローはBCDEditを通じて、あらゆる障害を無視するようなブート設定を有効にすることで、復旧オプションを無効化します。このような設定を行うことで、ファイルの暗号化に起因する端末の再起動後に何らかのクリティカルエラーが発生した場合でも、ユーザーが端末を起動できることを保証し、ユーザーによるシステムの復旧を妨げることができます。

■データの暗号化

必要な準備が完了すると、ランサムウェアは標的ファイルの暗号化へと進みます。他のランサムウェアと同様に、HardBitは暗号化の標的とならないファイルを指定する独自の除外リストを持っています。観測された除外リストについては、「付録」をご覧ください。

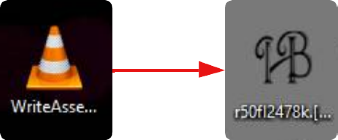

暗号化プロセスを行う際に、HardBitは、ファイルの暗号化とは別に、感染端末上で下記のアップデートを実施します。

感染したファイルのアイコンをアップデートします。

▲アイコンをアップデート

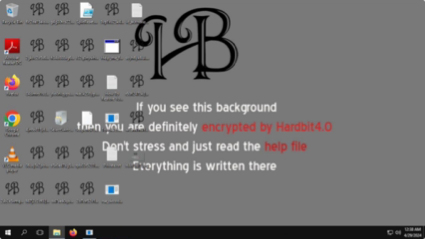

●壁紙をアップデートします。

▲HardBitによりアップデートされた壁紙

●ディスクドライブのボリュームラベルを文字列”Locked by HardBit”でアップデートします。

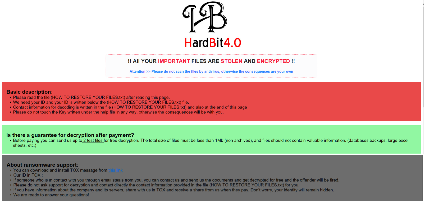

●メッセージファイルであるHelp_me_for_Decrypt.htaおよびHow To Restore Your Files.txtをダンプします。HardBitはHelp_me_for_Decrypt.htaを実行し、感染端末上でメッセージを表示します。このメッセージには、連絡先情報として「hisenberg0gerATtutanota[.]com」と「hisenberg01gerATskiff[.]com」が含まれています。

▲Help_me_for_Decrypt.htaの断片

▲How To Restore Your Files.txtの断片

この連絡先情報は、HardBit 3.0のバリアントの1つと同じものです。脅威アクターはエンドツーエンドで暗号化された電子メールツールであるSkiffとTutaを利用しています。

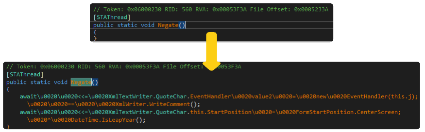

■難読化

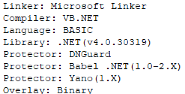

このバイナリは、Ryan-_Borland_Protector Cracked v1.0で難読化されているようです。Ryan-_Borland_Protector Cracked v1.0は、オープンソースの.NET難読化ツールであるConfuserExの修正バージョンだと思われます。

![]()

▲Ryan-_-Borland_Protector Cracked v1.0

Ryan-_-Borland_Protector Cracked v1.0は、難読化手法の構成要素として、RedlineインフォスティーラーやCyborgランサムウェアなどの、さまざまな.NETツールやマルウェアに利用されています。

▲HardBitバイナリのエントリーポイントをアンパックした結果

Ryan-_-Borland_Protector Cracked v1.0は、.NETバイナリのパッキングとコードの難読化を実施します。この難読化ツールは、ConfuserEx以外に、DNGuard、Babel Obfuscator、Yanoなどのような、複数の異なる.NET難読化ライブラリで構成されています。

▲HardBitランサムウェアのバイナリで観測された.NET難読化ライブラリ

HardBitランサムウェアグループは、バージョン2.0からRyan-_Borland_Protector Cracked v1.0を利用し始めました。

■ランサムウェアモード

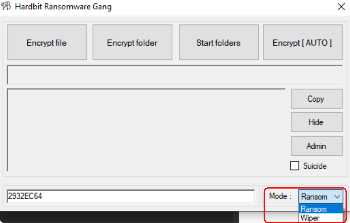

CLIとGUIの機能はほとんど同じですが、CLIが1つの実行チェーンにあるのに対し、GUIではランサムウェアの実行フローをより詳細にコントロールできます。

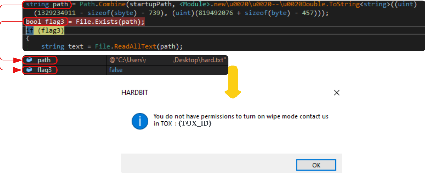

さらにGUIは、CLIとは異なり、2つの異なるランサムウェアのモードとしてランサムとワイパーをサポートしています。その名の通り、ランサムモードとはファイルを暗号化するモードであり、ワイパーモードとはファイルを削除してディスクをワイプするモードです。ワイパーモード機能はHardBitランサムウェアグループによって有効化される必要があります。

この機能は追加機能である可能性が高く、オペレーターが購入する必要があるものです。ワイパーモードが必要な場合、オペレーターはhard.txtを導入する必要があります。hard.txtはHardBitバイナリの構成ファイル(オプション)であり、これにはワイパーモードを有効にするための認証IDが含まれています。

▲ワイパーモードがサポートされていないことを伝えるプロンプト

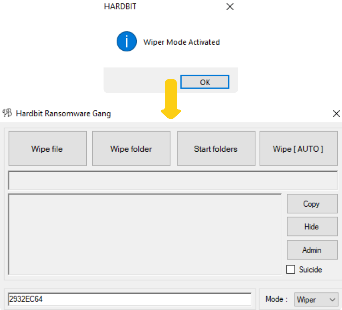

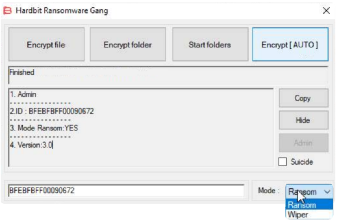

ワイパーモードが有効である場合、オペレーターは、HardBitのGUIバージョンの右下にあるセクションに表示されているドロップダウンリストを通じて、ワイパーモードとランサムモードを切り替えることができます。

▲HardBitのGUIバージョンにおけるモード切り替え用のドロップダウンリスト

ワイパーモードに切り替えると、GUIは、すべてのオプションを暗号化ではなくワイパー関連のアクションへと変更します。各ボタンの名前が示すように、各アクティビティはディスクをきめ細かな方法でワイプします。

▲GUIバージョンでワイパーモードを有効化

GUIバージョンが利用できるようになったのはHardBit 3.0からであり、ワイパーモードもこのバージョンから含まれるようになったようです。

▲HardBitランサムウェアバージョン3.0のGUI

■構成ファイル

HardBitは、実行時に外部設定ファイルであるhard.txtをチェックします。このファイルには、実行時に関連するさまざまな構成パラメータが含まれています。構成チェックのパラメータは、バイナリがCLIバージョンであるかGUIバージョンであるかによって異なる場合があります。

CLI:

- -nonshsh

- -modefull

- -sdel

- -modefast

GUI:

- -darkside

- -doomsday

サイバーリーズンが評価したあるケースでは、構成ファイルhard.txtが含まれていなかったため、CLI用の構成パラメータの動作は不明です。ただし、GUIの構成パラメータは、ワイパーモードをオンにするためのフラグであると思われます。

■比較分析

このセクションでは、HardBitランサムウェアのバージョン2.0、3.0、4.0が持つ機能を比較します。バージョン4.0を除き、残りのバージョンはOSINT経由で入手したものであるか、またはInfoSecコミュニティによって共有されていたものです。

| 戦術 | HardBit 2.0 | HardBit 3.0 | HardBit 4.0 |

|---|---|---|---|

| Windows Defenderの無効化 | ✔ | ✔ | ✔ |

| システム復旧を妨害 | ✔ | ✔ | ✔ |

| Neshtaによりパックされている | ✔ | ||

| パスワード保護 | ✔ | ||

| サービスの停止 | ✔ | ✔ | ✔ |

| HardBitのGUIバージョンをサポート | ✔ | ✔ | |

| ワイパーモードをサポート | ✔ | ✔ | |

| 構成ファイルhard.txtを利用 | ✔ | ✔ | |

| パッカーとしてRyan-_-Borland_Protector Cracked v1.0を利用 | ✔ | ✔ | ✔ |

HardBitランサムウェアの検知と防御

■Cybereason Defense Platform

Cybereason Defense Platformを使うと、多層型の防止機能を利用してHardBitランサムウェアの感染を検知して防御できます。同プラットフォームは、脅威インテリジェンス、機械学習、アンチランサムウェア、次世代アンチウイルス(NGAV)、亜種実行防止機能(VPP)を活用することにより、マルウェアを検知してブロックします。

Cybereason Defense Platformはランサムウェアの振る舞いに基づいてMalOpを作成する

サイバーリーズンによる推奨事項

サイバーリーズンでは、Cybereason Defense Platform上で次の措置を実施することを推奨しています。

- アプリケーションコントロールを有効にし、悪意あるファイルの実行をブロックすること。

- お使いの環境のポリシーでランサムウェア予測対策(Predictive Ransomware Protection)を有効にし、ランサムウェア予測対策モードを「Prevent(実行防止)」または「Quarantine(隔離)」に設定し、さらに感度レベルを「Recommended(推奨)」に設定すること。※この設定は、高負荷のサーバーにはお勧めできません。代わりに旧式の「ランサムウェア対策」を使用してください。

- ランサムウェア予測対策が利用できない場合、お使いの環境のポリシーでアンチランサムウェアを有効にし、ランサムウェア対策モードを「実行防止」に設定すること。さらに、シャドウコピー検知を有効にして、ランサムウェアに対する最大限の防御を確保すること。

- CybereasonのBehavioral Execution Prevention (BEP:振る舞いベースのファイル実行防止)における「Prevent(実行防止)」モードで、亜種実行防止(VPP)を有効にすること。

著者について

Kotaro Ogino(CTIアナリスト)

Cybereason Security OperationsチームのCTIアナリスト。脅威ハンティングおよびXDR(Extended Detection and Response)に従事。情報およびコンピューターサイエンスの理学士号取得。

Koshi Oyama(インシデント対応アナリスト)

Cybereason Security Serviceチームのンシデント対応アナリスト。大手通信会社でCSIRTのメンバーとして勤務した後、現在はサイバーリーズンにてサイバーセキュリティインシデントにおける対応、調査、復旧を担当。

【調査結果レポート】2024年版 ランサムウェア 〜ビジネスにもたらす真のコスト〜

サイバーリーズンでは、1,008名の企業のIT担当者を対象に、2024年度のランサムウェアがビジネスに及ぼす影響に関するグローバル調査を実施しました。

本レポートでは、詳細な調査結果を紹介するとともに、企業がとるべき対策として6つの核となる課題を取り上げて、それぞれの課題に対する推奨対策について紹介しています。

https://www.cybereason.co.jp/product-documents/survey-report/11873/