- 2024/10/03

- 脅威分析レポート

【脅威分析レポート】マルウェアAndromeda/Gamarueに関連するC2サーバーの新たなクラスタを発見

Post by : Cybereason Security Services Team

Cybereason Security Servicesでは、影響力のある脅威に関する情報をお客様に提供するために、脅威分析レポートを発行しています。同レポートは、そのような脅威を調査した上で、それらの脅威から身を守るための実践的な推奨事項を提供するものです。

重要なポイント

- 新たなAndromedaクラスタ:Cybereason Security Servicesは、マルウェアAndromeda/Gamarueに関連するC2サーバーのクラスタを発見しました。

- アジア太平洋地域(APAC)の製造業や物流業が標的:アジア圏における製造業と物流業の企業を標的とする脅威アクターを観測してきました。

- 攻撃の動機:現在のところ、この攻撃の動機となっているのは、産業スパイ活動ではないかと疑われています。

はじめに

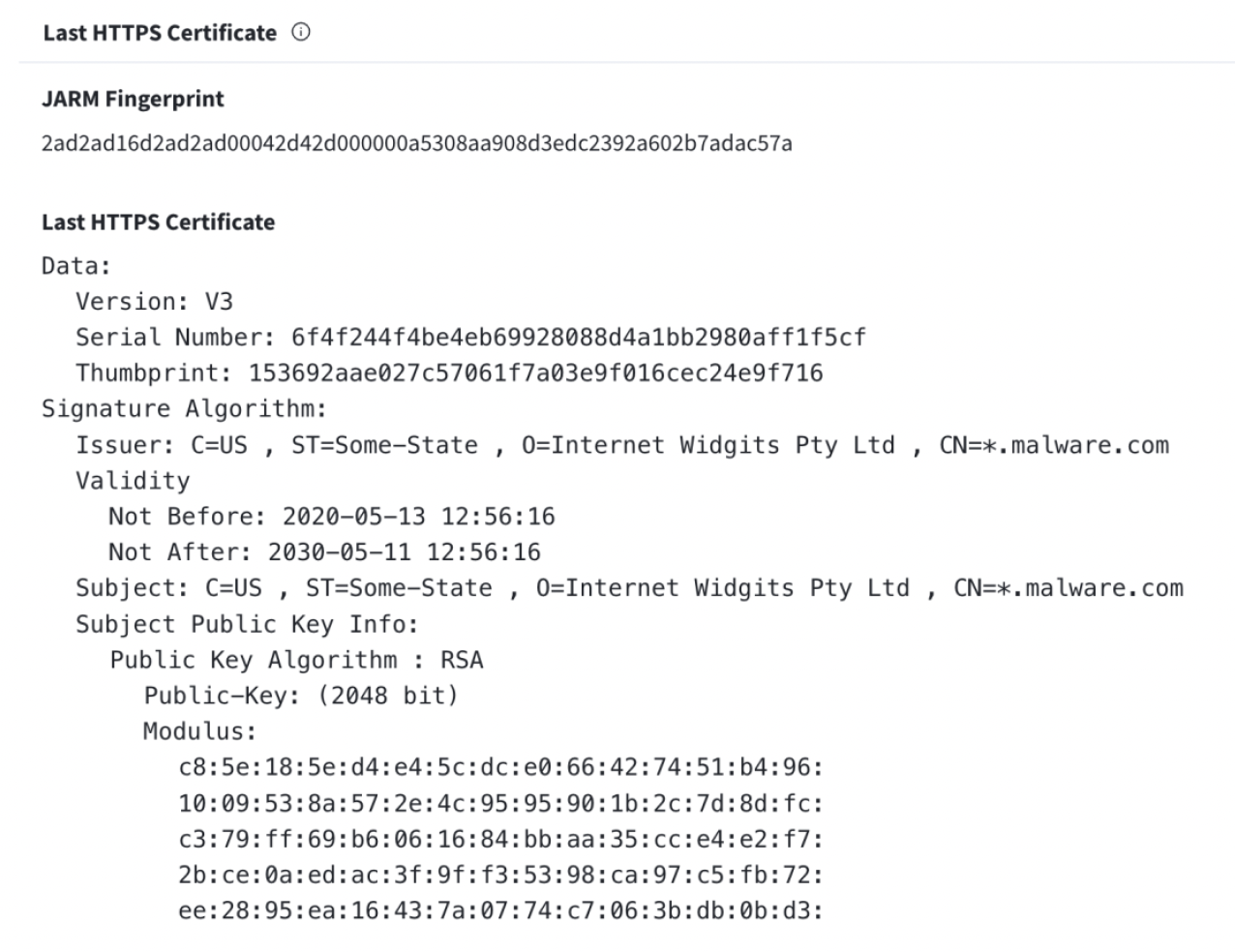

Andromedaによる感染に関連するインシデントを調査する中で、脅威アクター行為者が現在、同じ証明書で登録されたドメインとIPアドレスを使用していること、より具体的には*.malware.comというコモンネーム(CN)を使用していることを発見しました。このCNは、Andromedaのマルウェアインプラントとの間で行われるコマンド&コントロール(C2)通信に使用されています。

Andromeda(別名Gamarue)は広く拡散しているマルウェアファミリーであり、主にモジュラーバックドアとして使用されます。Andromedaは少なくとも2011年から活動しており、多くの場合、さまざまな手段を通じて配布されます。配布手段の例としては、悪意ある電子メールの添付ファイル、外部ドライブ、他のマルウェアにより配信されるセカンダリペイロードなどが挙げられます。

バックドアの持つ機能としては追加のマルウェアをダウンロードして実行すること、パスワードなどの機密情報を窃取すること、リモートアクセス用のバックドアを作成することが挙げられます。バックドアは、それが持つ適応性が理由で脅威アクターが注目する重要なツールとなっており、長年にわたってさまざまなサイバー犯罪者グループにより利用されています。

技術分析

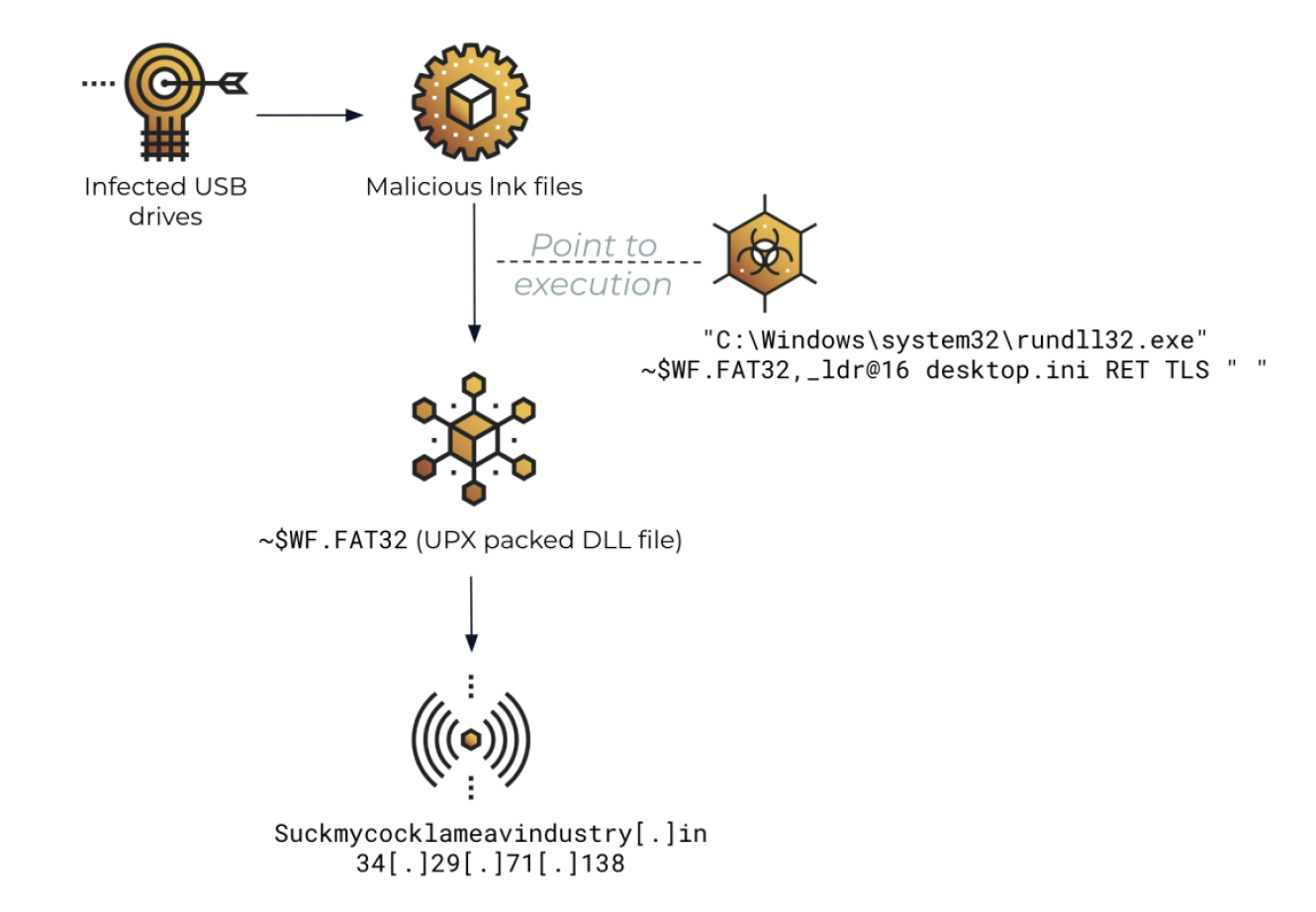

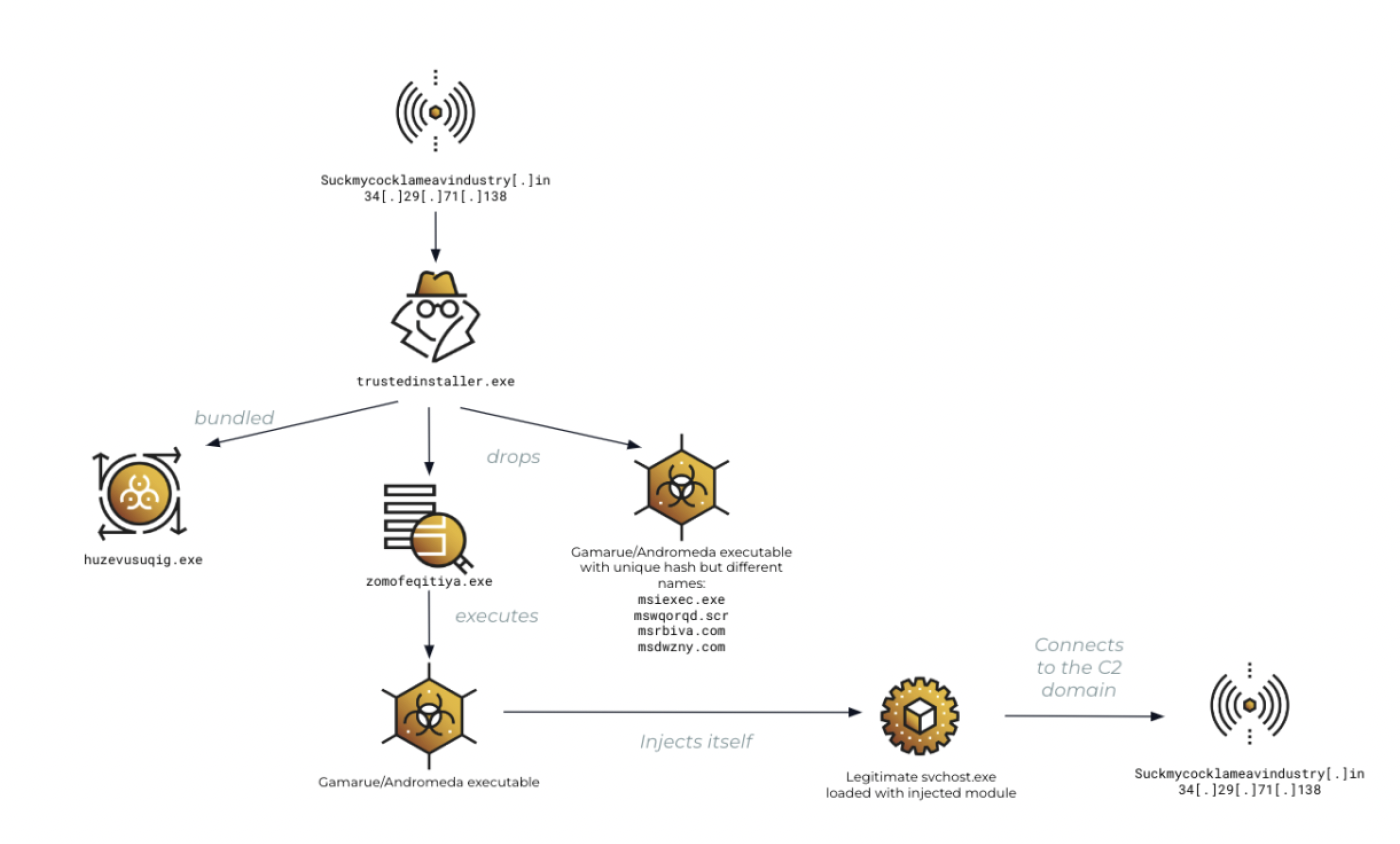

▲攻撃チェーンのフロー図(パート1)

■初期感染ベクター

私たちのチームは、Andromedaの脅威に関連するさまざまなインシデントを調査しました。この調査のために提供されたテレメトリに基づいて、初期感染ベクターが「悪意あるファイルを隠し持っている、感染したUSBディスクドライブ」によるものであることを突き止めました。このような攻撃は、しばしば「USBドライブバイアタック」または「USBドロップアタック」と呼ばれます。

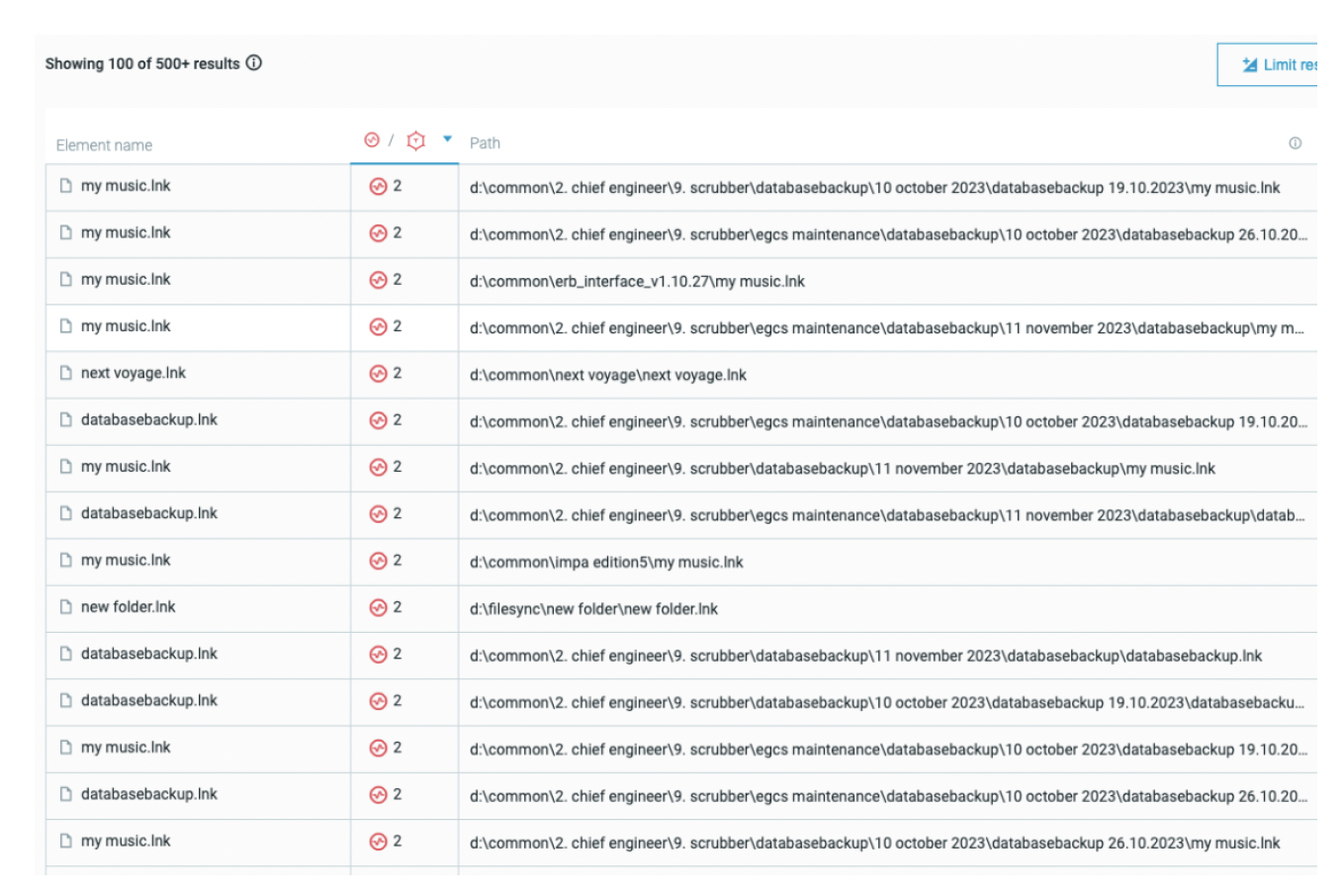

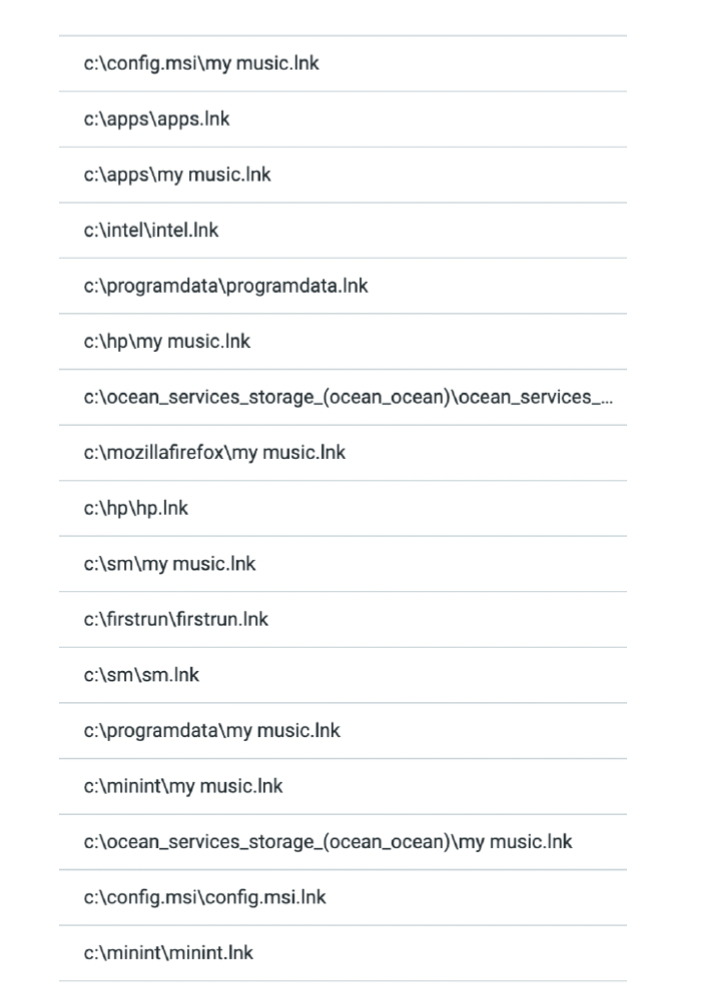

この攻撃では、当該USBドライブが端末に接続されると、同リムーバブルメディアに保存されているファイルが自動的に実行されることになります。今回のケースでは、一般的なファイル名を持つLNKショートカットが作成され、見慣れたUSBスティック名や馴染みのあるファイル名を模倣することで、このLNKファイル(実際には特定のマルウェアの初期実行を指すもの)をクリックするよう誘導していることが確認されています。

■Rundll32の利用

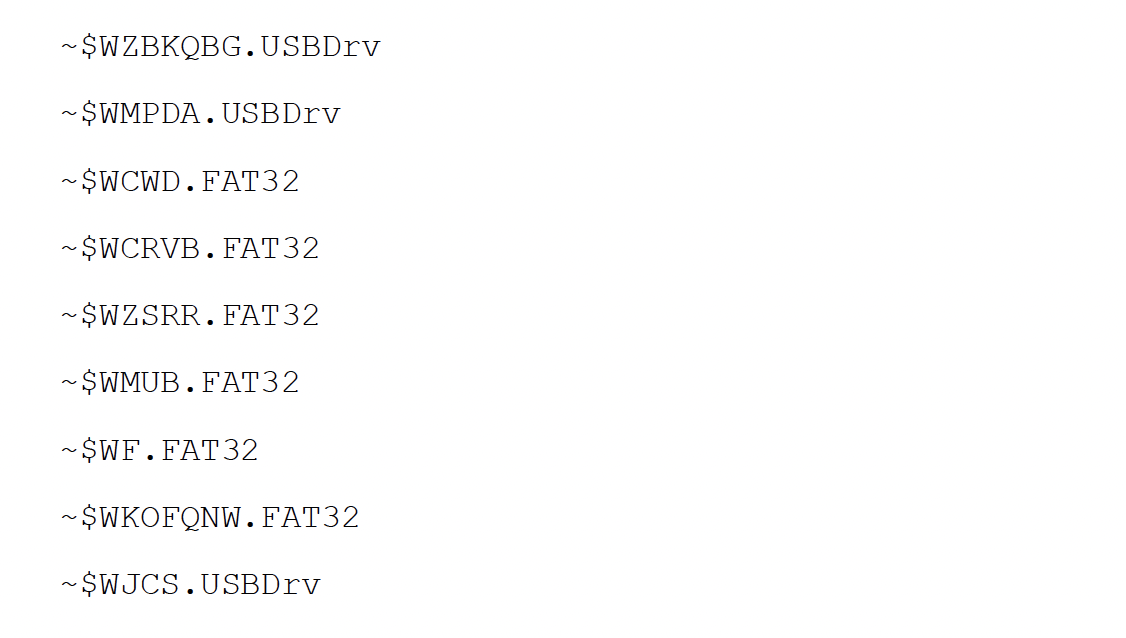

ある環境では、rundll32.exeを起動してさまざまなDLLをロードするような複数のインスタンスが検知されました。これらのインスタンスには、「~$W*.USBDrv」または「~$W*.FAT32」という命名規則が適用されていました。

観測されたインスタンスとしては次のものが挙げられます。

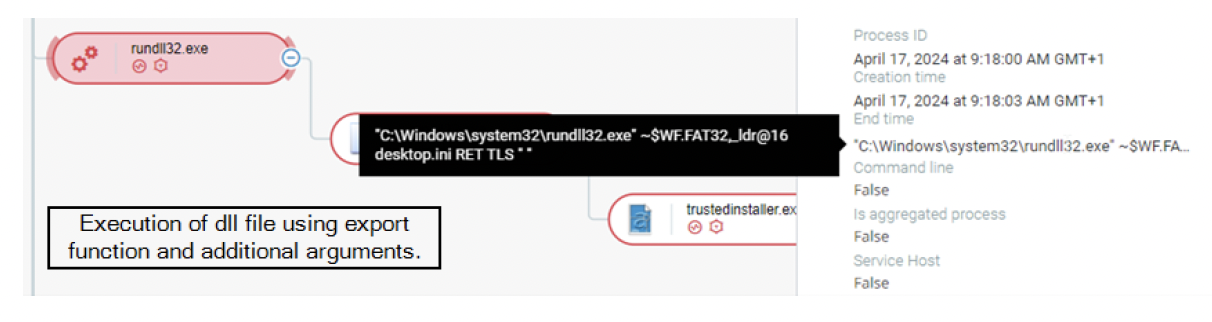

下記の例では、次のコマンドが実行されました。

“C:\Windows\system32\rundll32.exe” ~$WF.FAT32,_ldr@16 desktop.ini RET TLS ” “

▲既知のLNkファイルをクリックすることで実行される悪意あるDLL

このケースでは、rundll32は、~$WF.FAT32ファイルを通じて、関数_ldr@16を実行しようとしています。この特定のファイルの痕跡は当該環境上では見つかりませんでしたが、同様のサンプルがVT上で見つかり、それらはUPXパックファイルであることが示唆されました。

エクスポート関数である_ldr@16は本質的に、他のプログラムやライブラリがこのファイルとのインタラクションを行えるようにするためのエントリーポイントまたはインターフェイスです。一方、ファイルdesktop.iniは、DLL内で関数_ldr@16に渡される引数です。

このファイルは、リムーバブルメディア内に保存されているか、または呼び出された時点ですでにディスク上に存在しているように見えます。

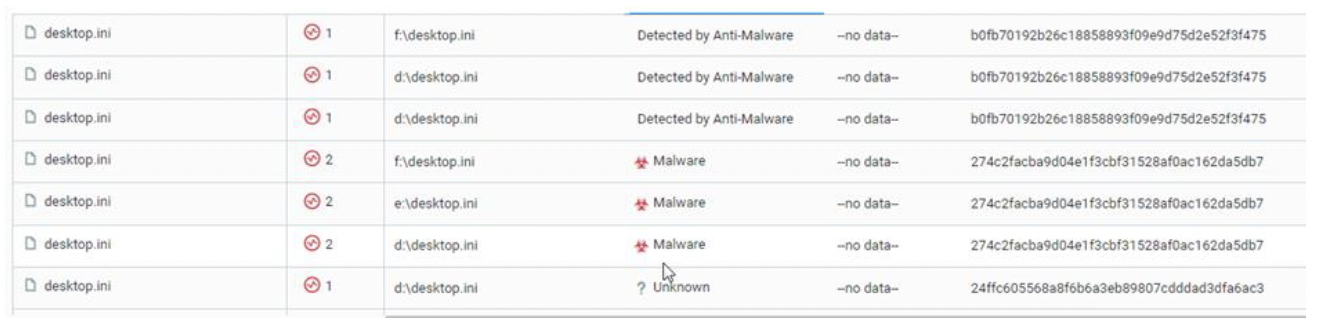

このファイルの悪意あるインスタンスが、当該環境上で複数発見されました。

▲被害者環境で見つかった悪意あるファイル

■最初のファイル取得

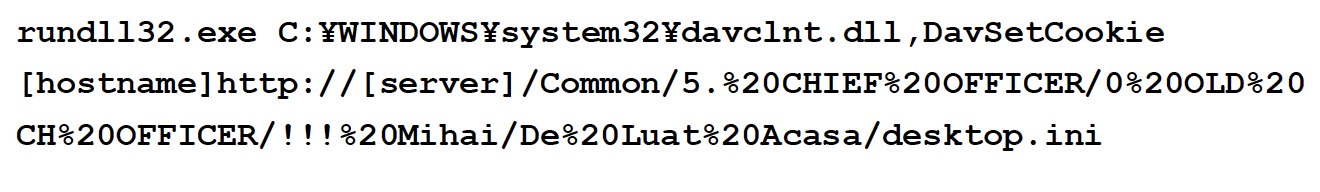

このファイルが取得される最初のインスタンスの1つとして、DavSetCookieの悪用が挙げられます。これは、UNCパスを使用してリモート端末から同ファイルをダウンロードするものであり、次のコマンドにより実行されます。

このプロセスは、svchost.exeにより生成されたものです。

ここでsvchost.exeは、WebClientという名前のサービスと共に、hklm\system\controlset001\services\xboxnetapisvc\imagepatという名前のレジストリエントリを使用しています。

▲DavSetCookieの悪用によりDesktop.iniを取得

ファイルdesktop.iniはサーバー端末上で復元できなかったため、それ以上の分析は行えませんでした。しかし私たちは、同じdesktop.iniという名前のファイルで、複数のベンダーによってAndromedaに帰属するものとされたファイルを、Virus Totalから取り出すことができました。

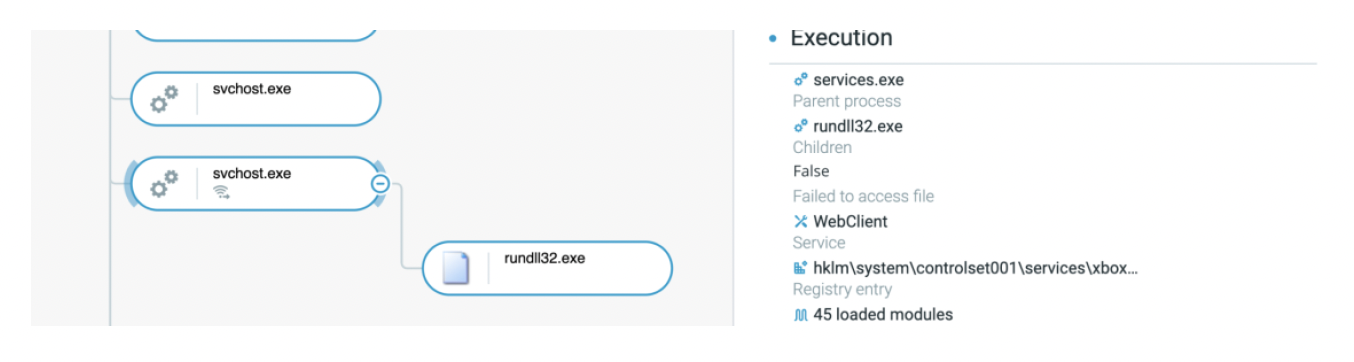

さらに、複数のLNKファイルが、当該ホスト上のD:ドライブ内で見つかりました。次の図に示すように、これらのLNKファイルは、Cybereason EDRプラットフォームによりトロイの木馬として特定されました。

▲実行時にトロイの木馬を指す、他の複数のLNKファイル

■コマンド&コントロール通信

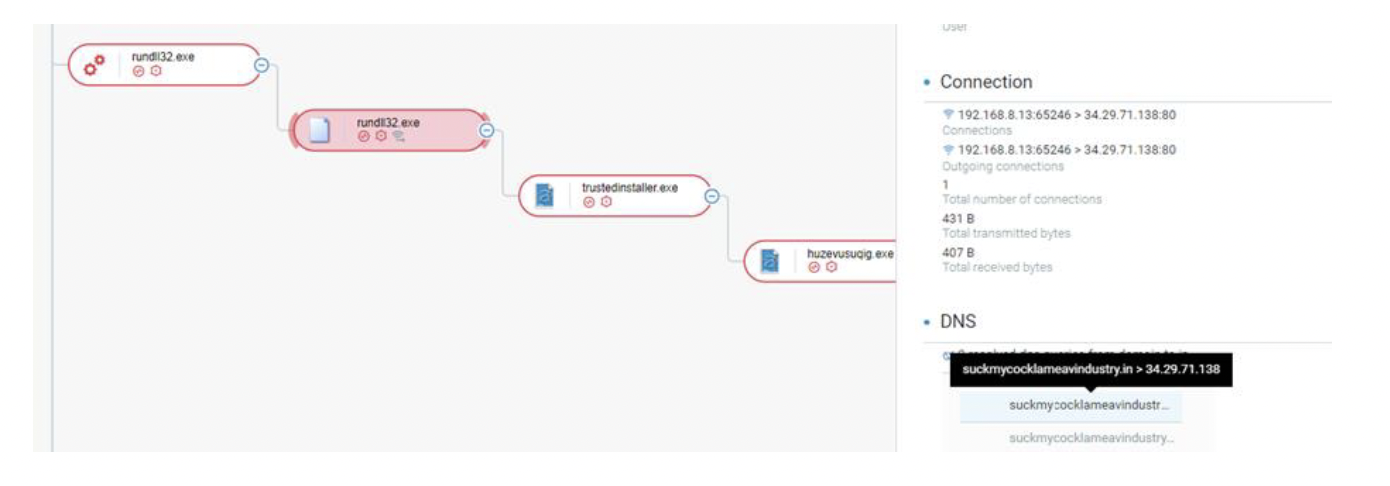

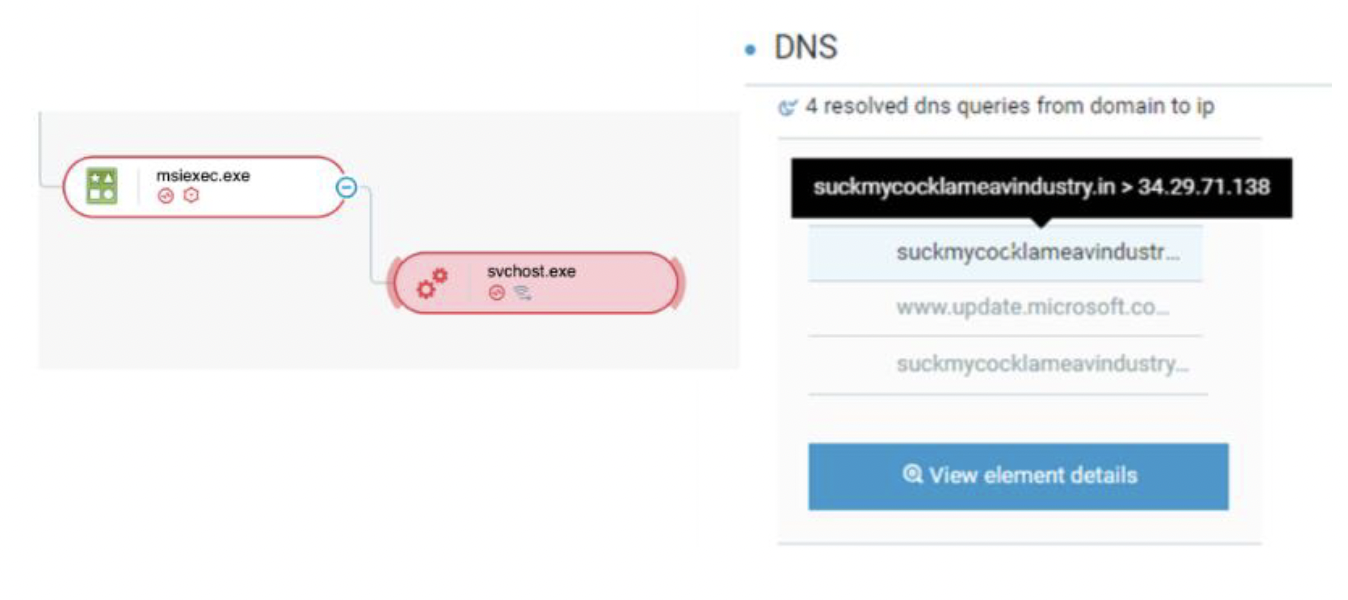

複数のインスタンスで、rundll32.exeが特定の引数とパラメータを持つDLLを実行した直後に、このプロセスはドメインsuckmycocklameavindustry[.]inへのC2接続を確立し、IPアドレス34[.]29[.]71[.]138を解決します。

▲C2通信を行うDLLファイル

その後、同プロセスは、さまざまな拡張子(.tmp、.exe、.bin、.html、.7z)を持つ複数のファイルをTempディレクトリ内に作成しました(実行ツリーを示すスクリーンショットを参照)。

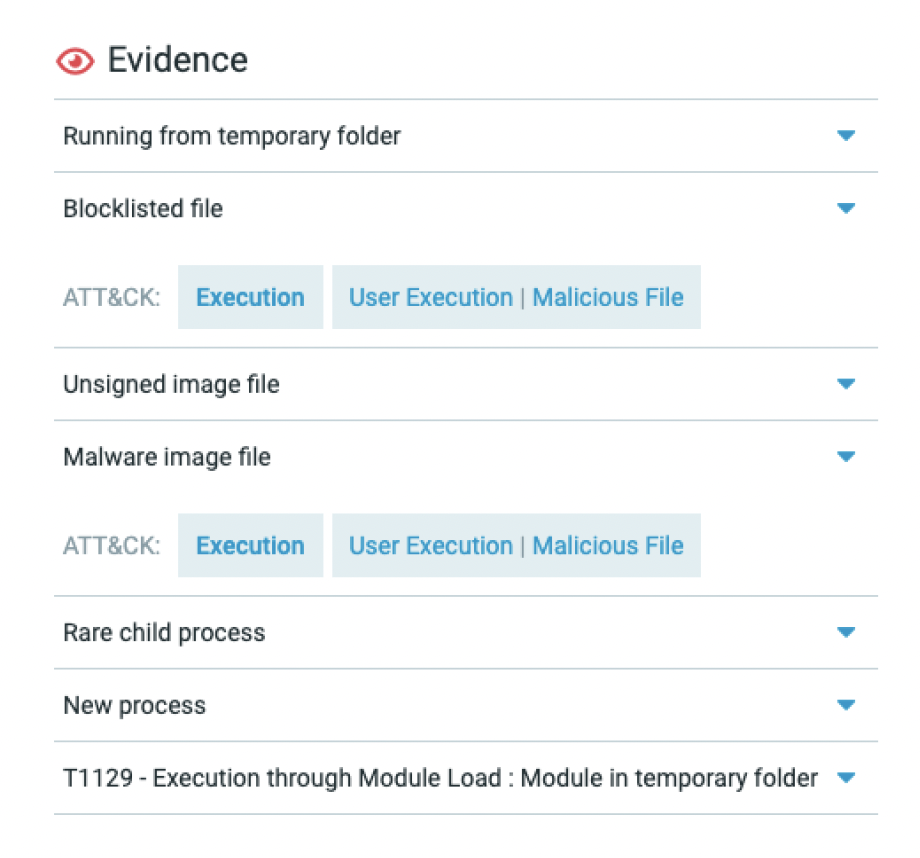

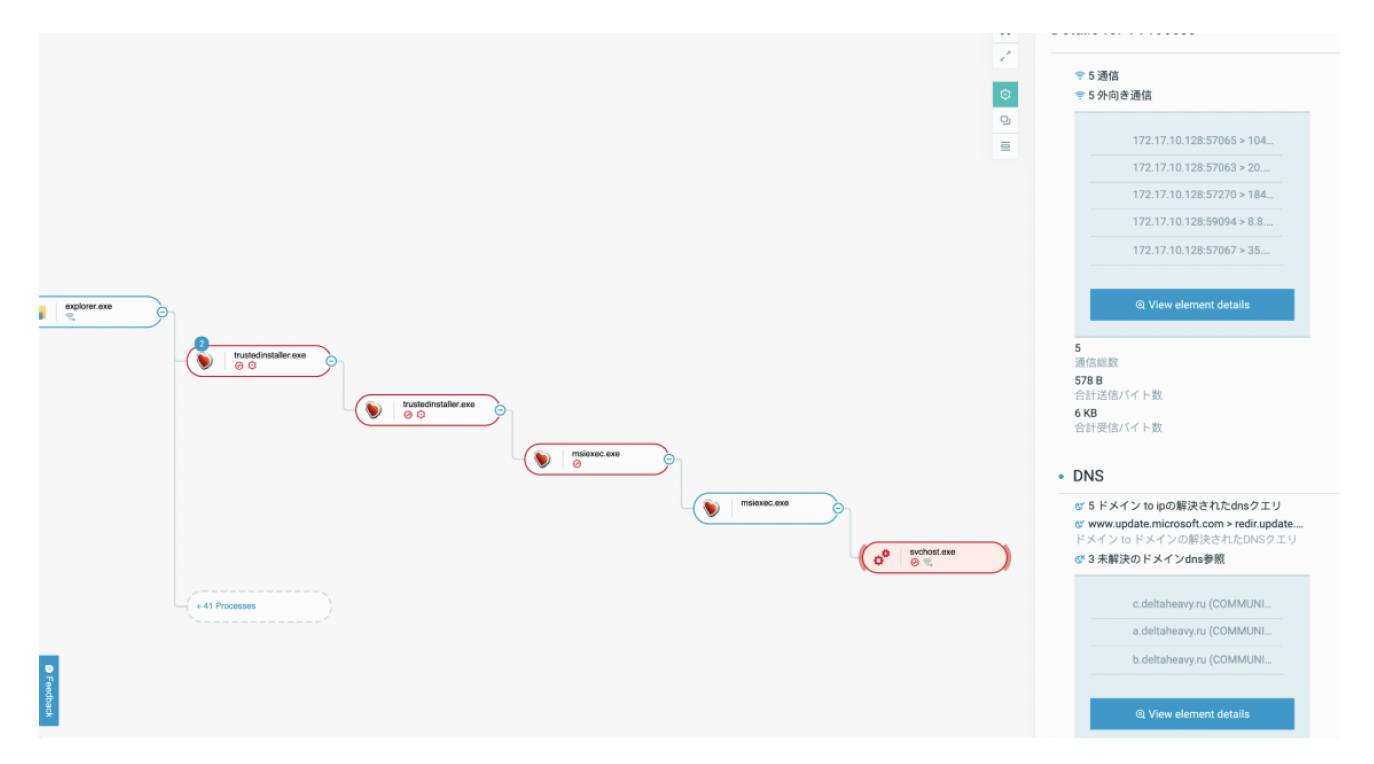

私たちが分析したケースでは、ドロップされたファイルの名前は「trustedinstaller.exe」でした。Cybereasonは、次のようなエビデンスによりこれを検知しました。

▲trustedinstaller.exeに関するエビデンス

■ドロッパー

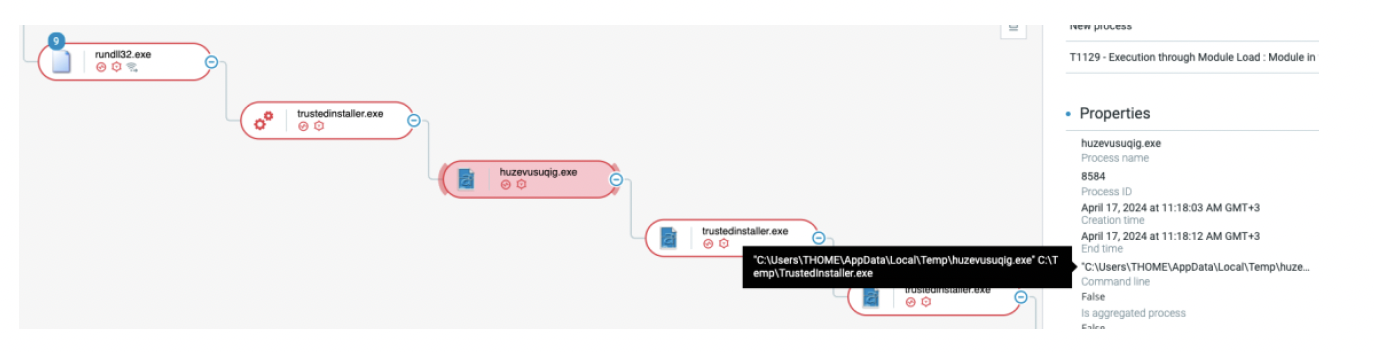

このバイナリ(trustedinstaller.exe)は、主にDLLやEXEなど複数のバンドルファイルを含んでいます。同バイナリの役目は、新しいファイルをロードすることです。子プロセスとして実行される次のバンドルファイルには、huzevusuqig.exeという名前が付けられます。

▲trustedinstaller.exeの実行プロセスツリー

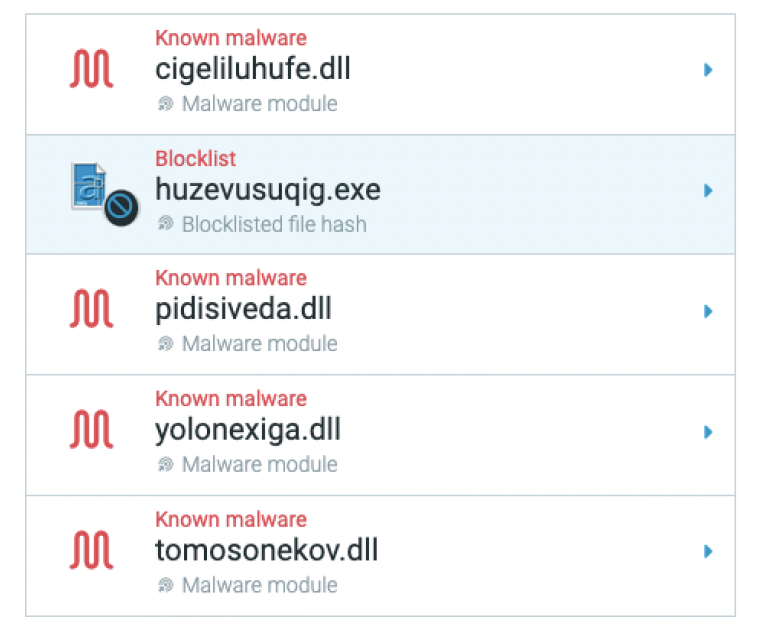

ファイルtrustedinstaller.exeは実行されると、さらに悪意あるモジュールを含むことになります。

▲trustedinstaller.exe に含まれているモジュール

■バックドア

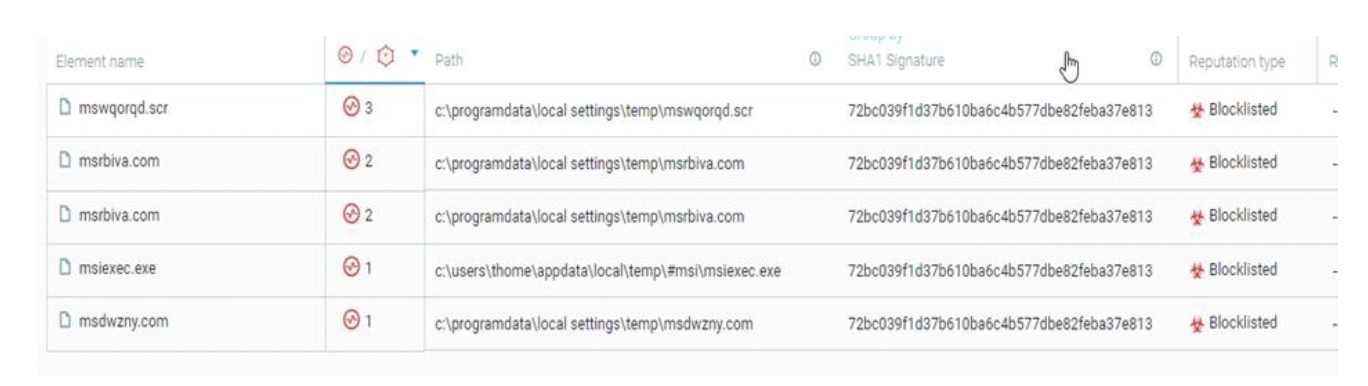

続いて、このファイル(trustedinstaller.exe)は、実際のバックドア型トロイの木馬をドロップします。

Cybereasonはこのファイルを異なる名前で観測しましたが、同ファイルのハッシュ値は常に同一のSHA1シグネチャ(72bc039f1d37b610ba6c4b577dbe82feba37e813)でした。

▲Gamarue/Andromedaマルウェア

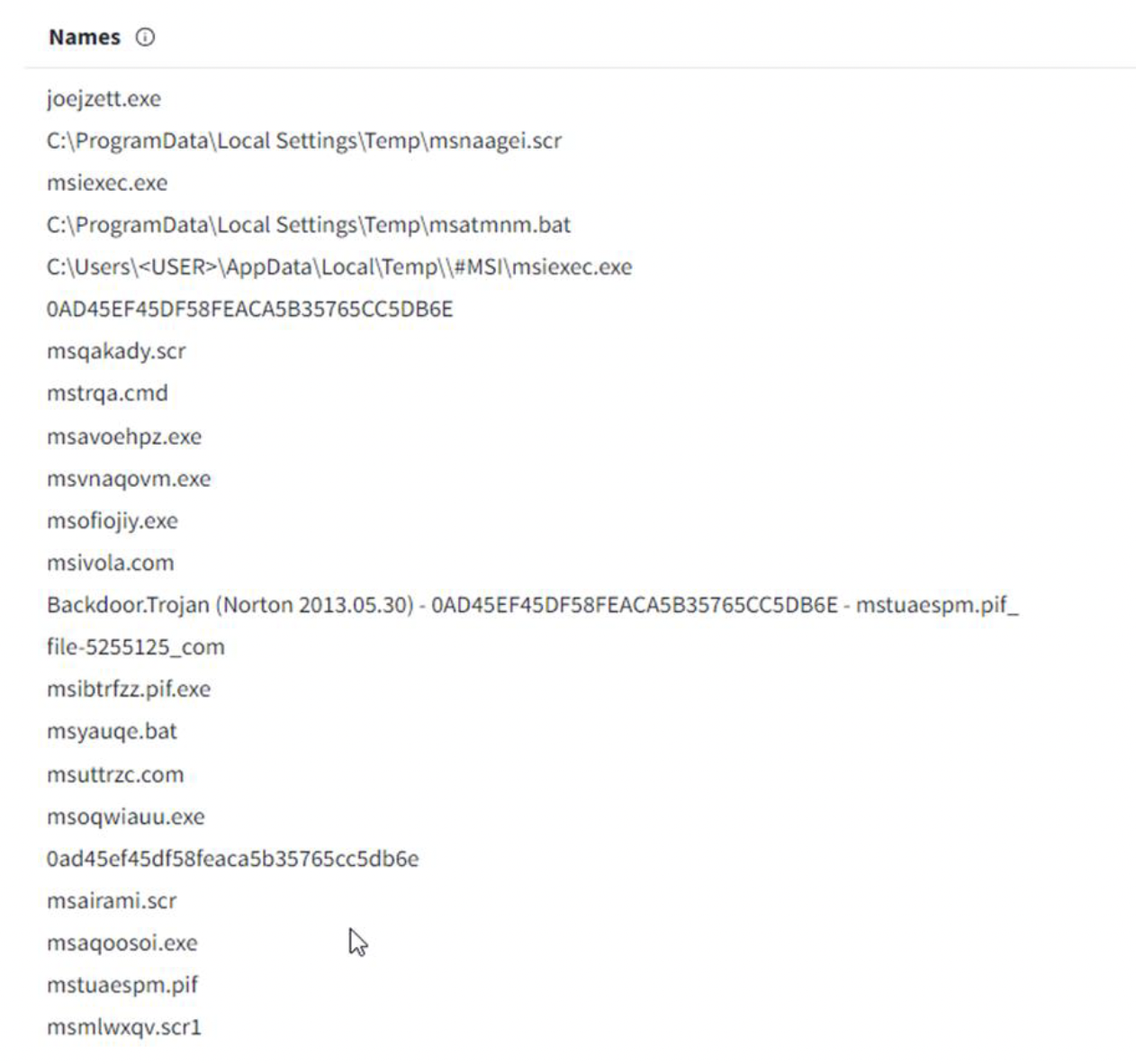

このバイナリは既にVirusTotalにアップロードされており、次のような名前でも見つかりました。

▲検知回避のために可能な限り多くの異なる名前を持つマルウェア(出典:VirusTotal)

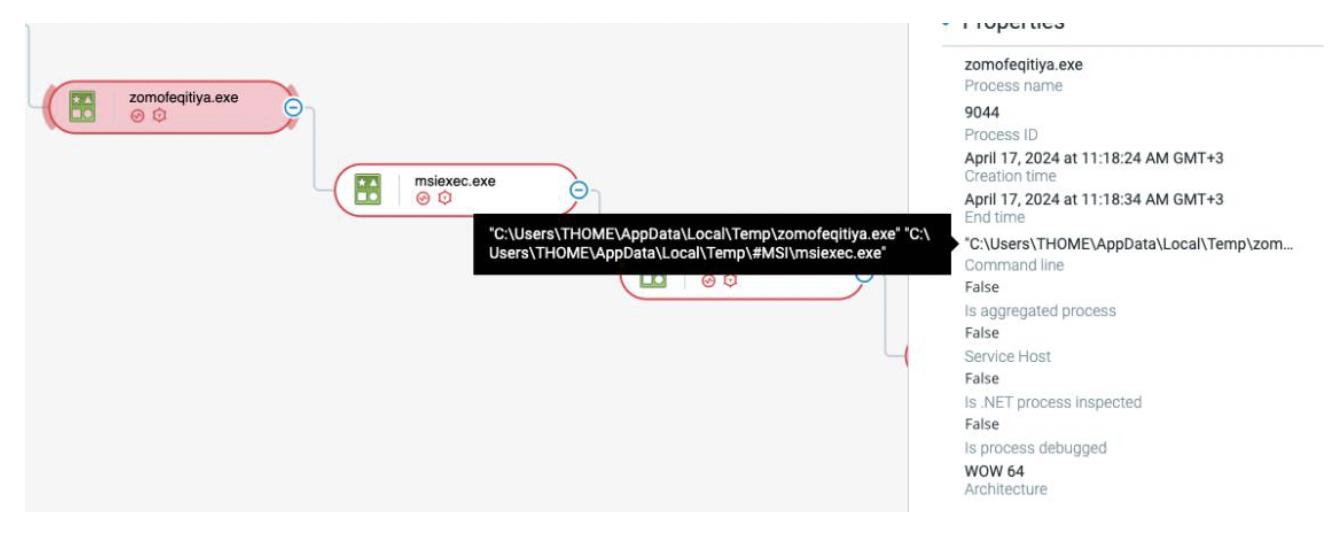

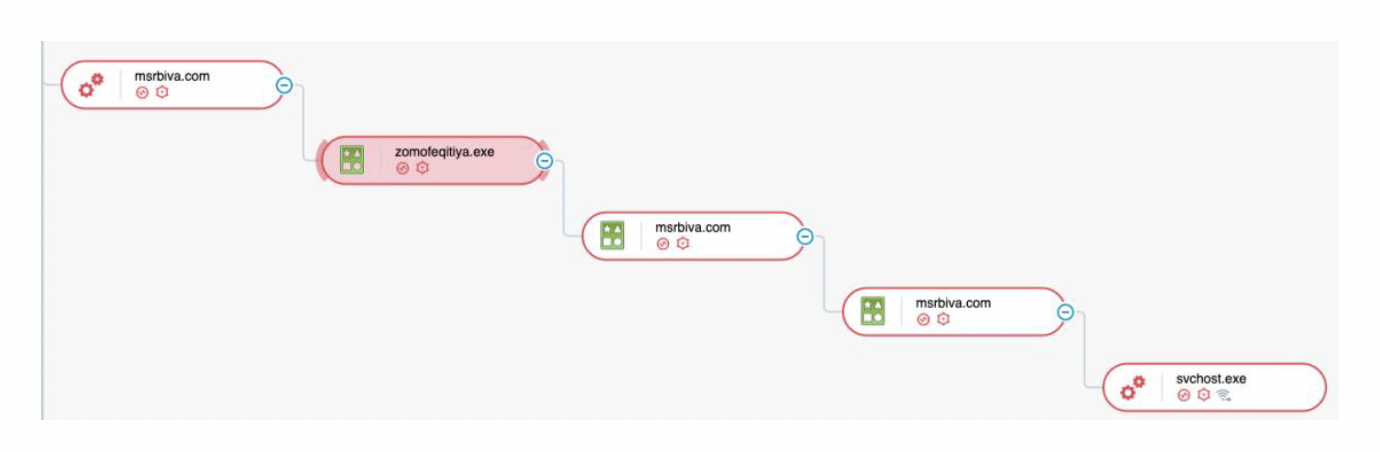

このバイナリは、ロードされたモジュールとしてzomofeqitiya.exeのような実行ファイルを含んでいます。zomofeqitiya.exeは下記のように実行されます。

▲ドロップされたファイルがマルウェアをロードする

続いて、このプロセス(zomofeqitiya.exe)は、さらにGamarue実行ファイルの1つを呼び出します。この実行ファイルは、ロードされた後、正規のWindowsプロセス(この場合はsvchost.exe)へとインジェクトされ、その結果、先に特定されたC2サーバーとの接続を確立し続けます。

▲Gamarueは自分自身をSvchostへとインジェクトする

▲攻撃チェーンのフロー図(パート2)

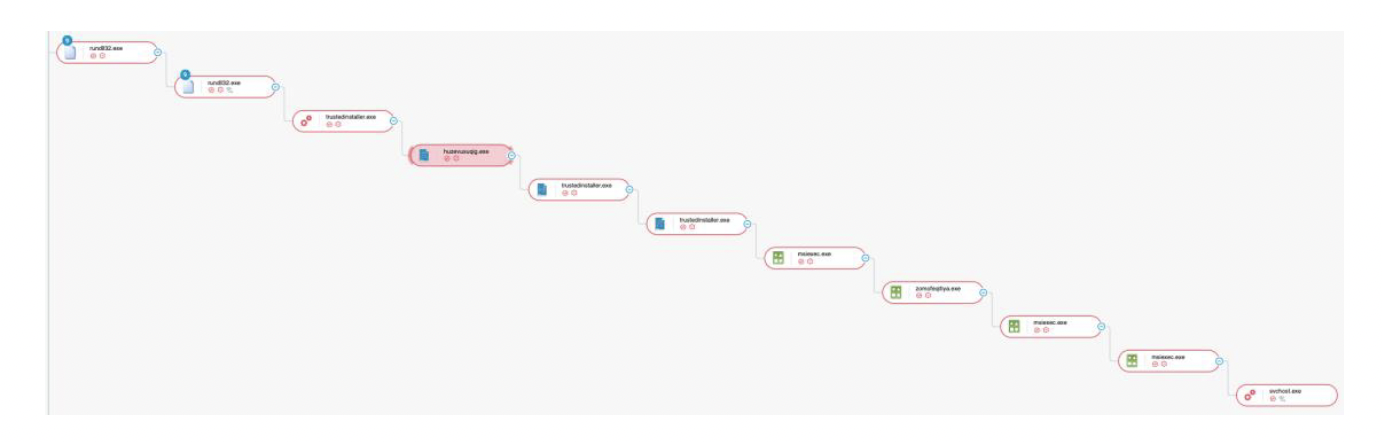

■プロセスツリー

下記のスクリーンショットは、攻撃時に観測されたさまざまなプロセスツリーを示しています。

▲攻撃時の完全なプロセスツリー

▲攻撃時の類似したプロセスツリー

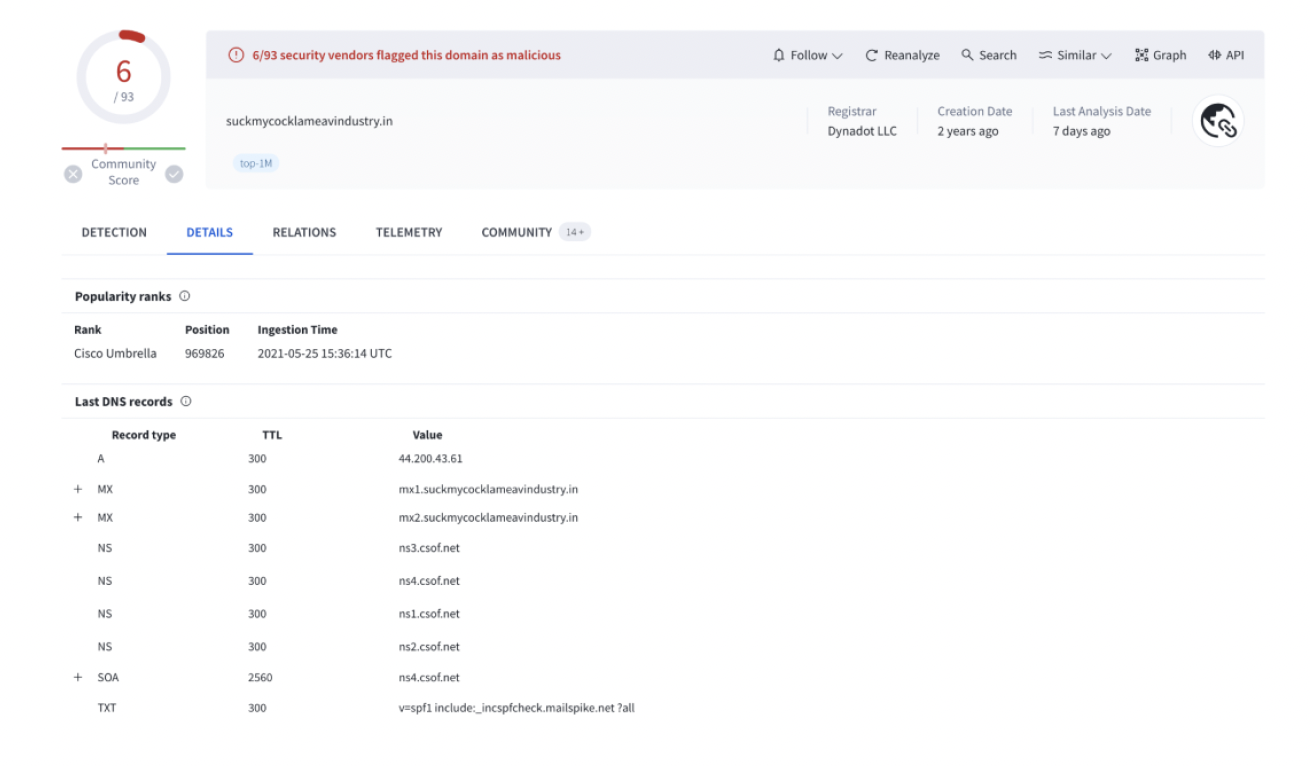

■インフラをクラウドへと移行

VirusTotalで見つかった情報によると、遭遇した悪意あるドメインはいずれも、同一のCN(コモンネーム)である「*malware[.]com」に基づくTLS証明書を使って登録されていました。

私たちが分析した時点では、このドメインは、IPアドレス34.29.71[.]138へと解決されるものでしたが、最近では44.200.43[.]61へと解決されるものであることが確認されています。どちらの場合も、TLS証明書のCNは「*malware[.]com」でした。

▲C2ドメインの詳細(出典:VirusTotal)

▲C2ドメインの証明書(出典:VirusTotal)

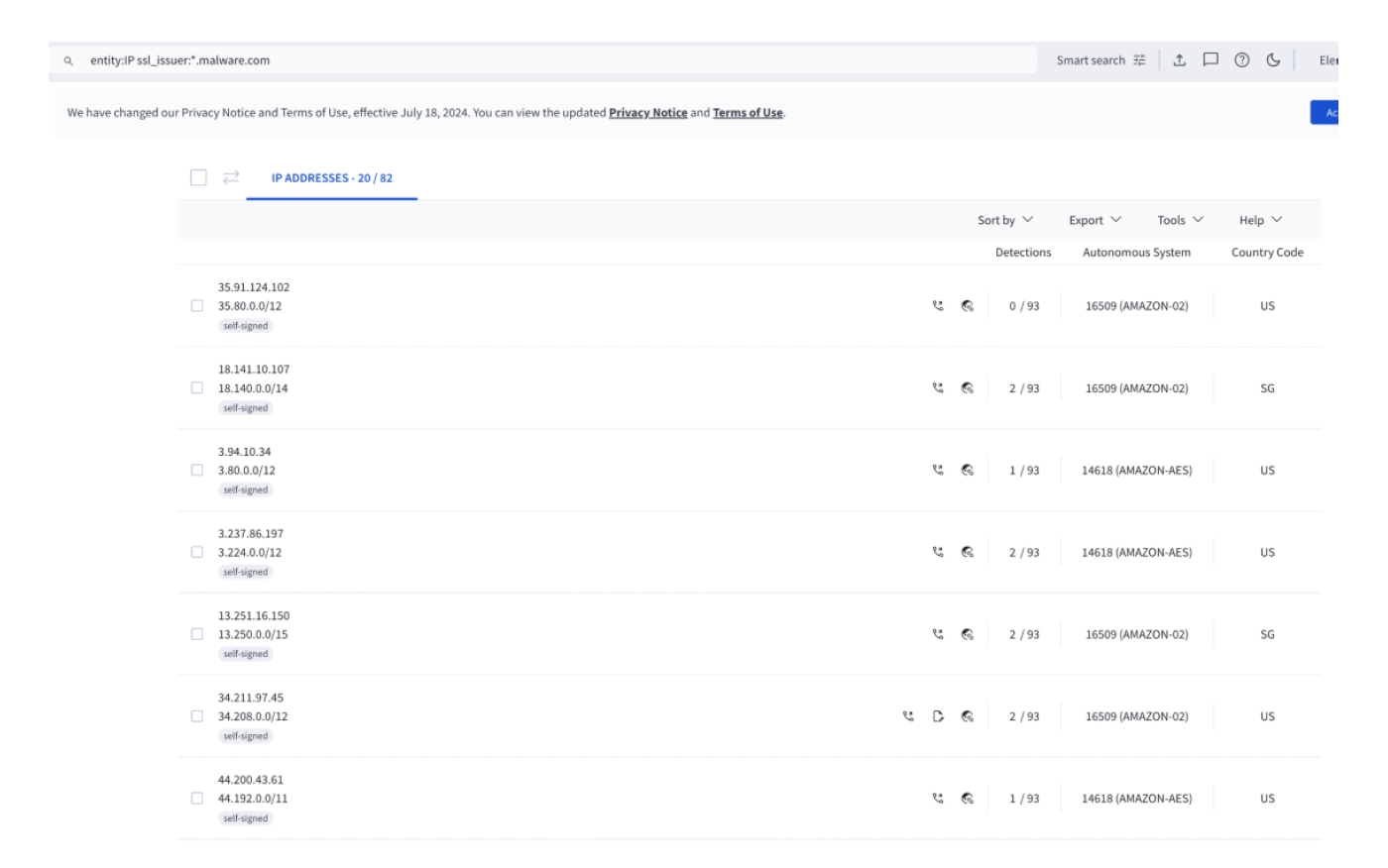

VirusTotal上で調査を続けた結果、私たちは、Andromedaバックドアと組み合わせてC2として使用されているIPアドレスのクラスタを特定しました。

▲Andromedaバックドアでよく使われるIPアドレス(出典:VirusTotal)

これは、別の分析で観測された2番目のインシデントにより確認されました。このインシデントでは、Andromedaバックドアの痕跡が見つかったほか、ネットワーク関連の侵害の痕跡(IoC)が、この特定のヒューリスティックと一致していることが確認されました。

▲別の攻撃でのプロセスツリー

■Turlaキャンペーンとの関連性

私たちの調査では、この悪意のあるドメインが、AlienVaultのOpen Threat Exchange(OTX)により脅威アクターであるTurlaと関連付けられていることが判明しました。

Mandiantの調査によれば、Turla/UNC4210は、「UNC4210によってC2が乗っ取られた」古いAndromedaのサンプルを再利用しており、同サンプルは「2013年に初めてVirusTotalにアップロードされ、感染したUSBキーから拡散したものである」とのことです。現在入手可能なデータレベルにおいて、サイバーリーズンは、この特定のキャンペーンとの関連性を低~中程度と評価しています。

さらに、OSINTによれば、ファイルtrustedinstaller.exeは、脅威アクターTurlaに関連付けられている悪意あるドメイン「anam0rph[.]su」とつながりがあることも確認されています。しかし、サイバーリーズンが調査したケースでは、そのようなつながりは確立されていませんでした。

■他のマルウェアファミリーとの関連性

調査中に目立ったことの1つとして、Andromedaのバックドアが、同一のC2サーバーと通信する他のマルウェアと組み合わせて使われていたことが挙げられます。ただし、現段階では、この2つのキャンペーン間に明確なつながりを持たせるのに十分な情報は得られていません。

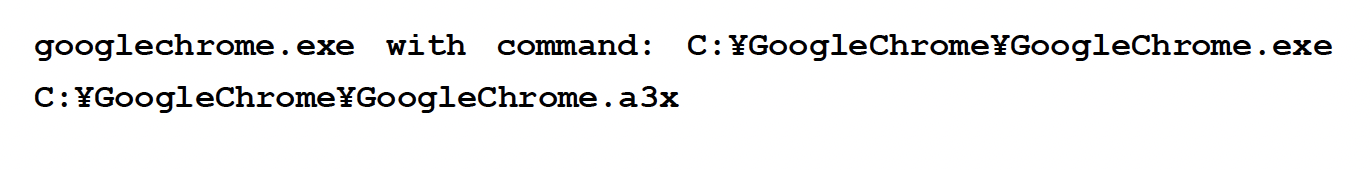

■ケース1

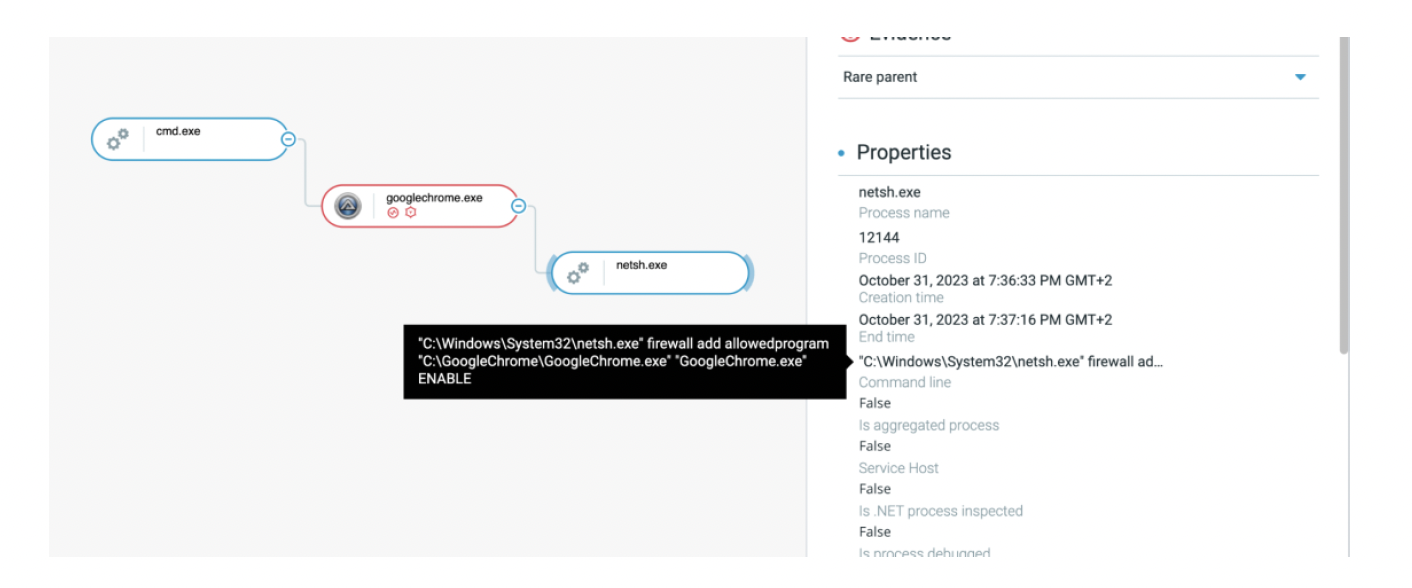

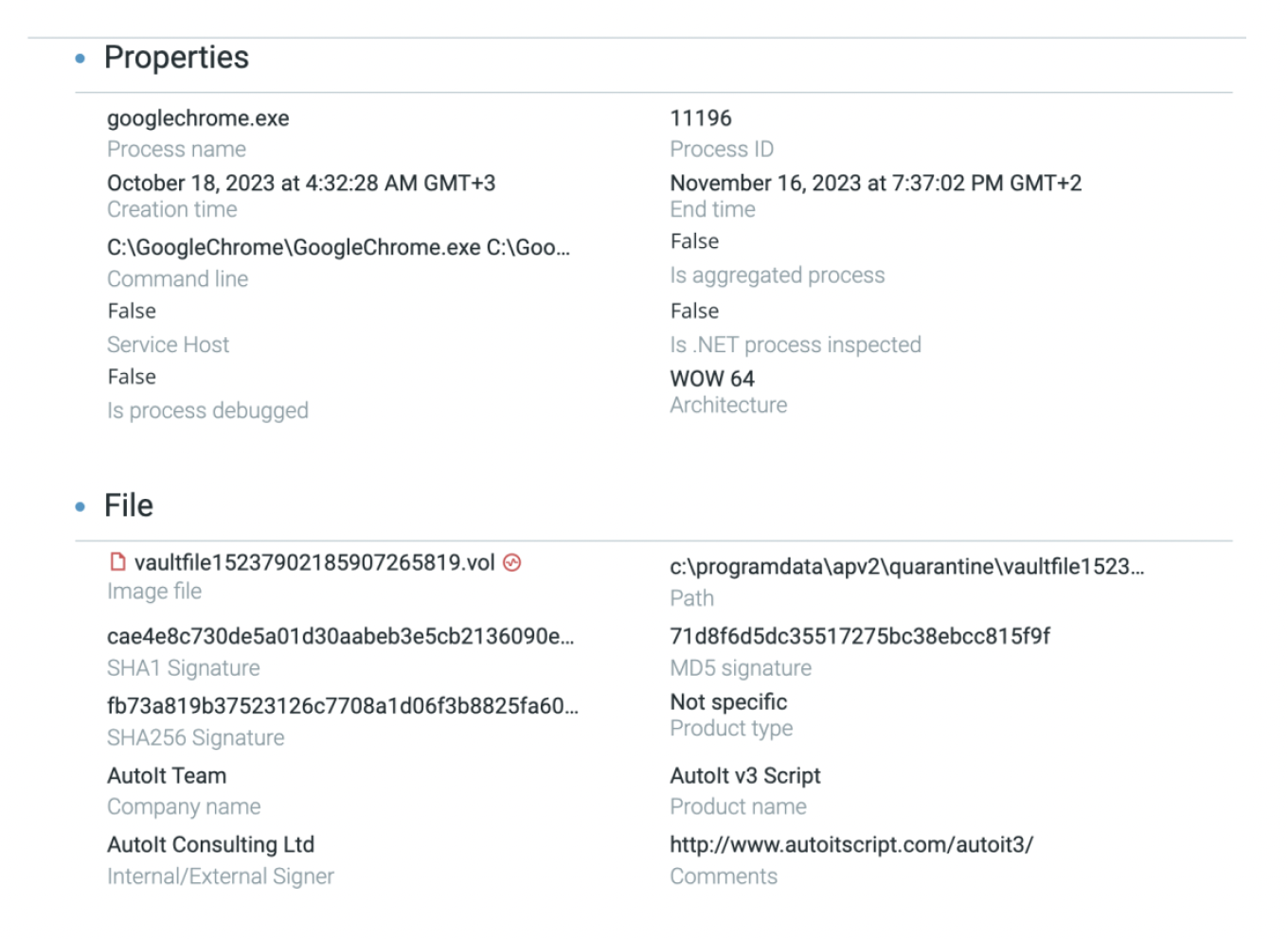

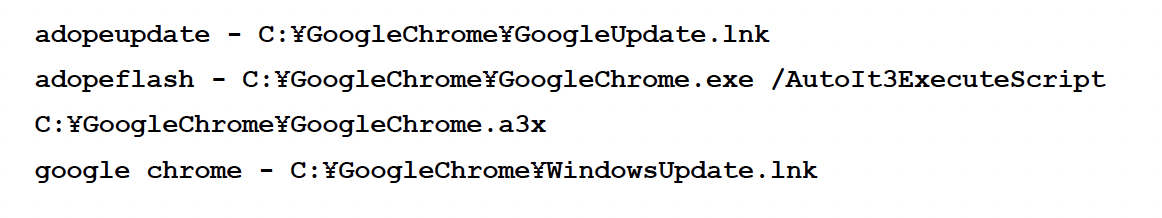

あるケースでは、GoogleChromeという名前の実行ファイルによるa3xファイルの実行も確認されましたが、これはブラウザではなく、実際にはautoIT(Windows用の自動化スクリプトを作成するために一般的に使用されるツール)でした(SHA1:cae4e8c730de5a01d30aabeb3e5cb2136090ed8d)。注目すべきは、autoITがマルウェアの実行にもよく使用されることです。

▲GoogleChromeプログラムのマスカレードを許可

▲GoogleChromeバイナリのマスカレードに関する詳細

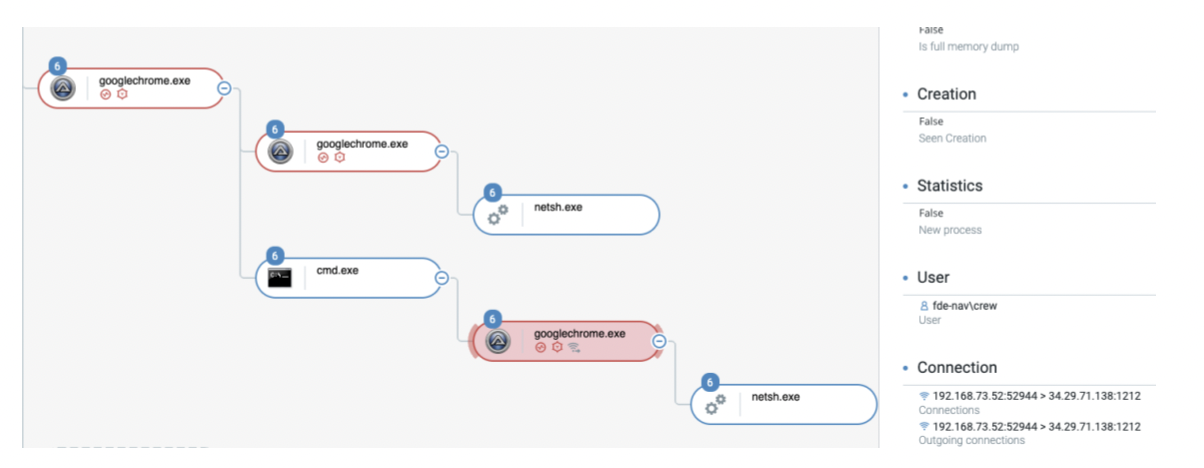

最近の事例では、悪意あるgooglechrome.exeの実行に続いて、当該端末上でトロイの木馬として検知された多くのLNKファイルが実行されました。

▲その他の複数の悪意あるLNKを実行

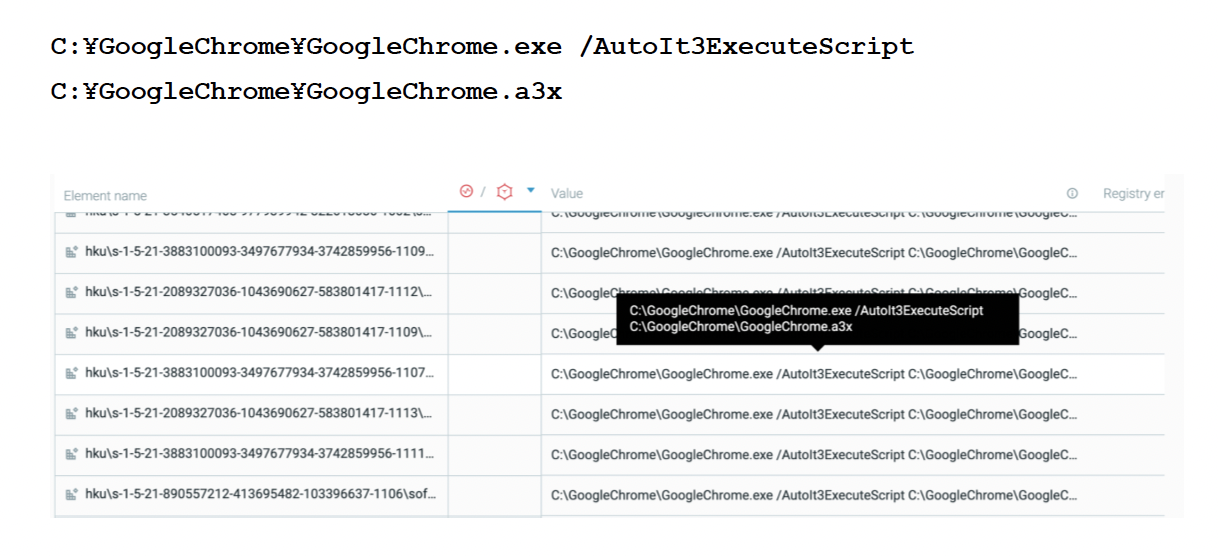

■パーシステンス

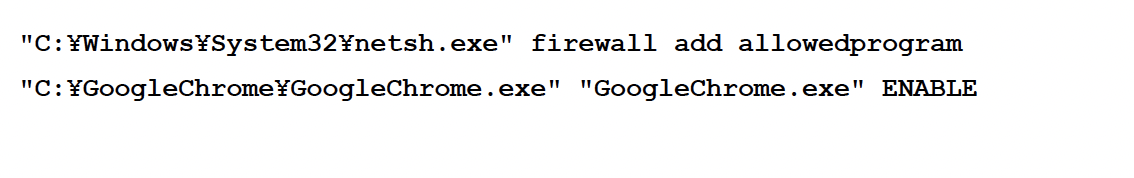

攻撃全体を通じて、Googleのアプリケーションを装ったステルス攻撃が試みられました。

パーシステンスは、adopeflashという名のレジストリキーに、次の値を設定することにより確立されました。

▲別の名前のレジストリキーを設定することでパーシステンスを確立

ある例では、マスカレードされたgooglechrome.exeプロセスをAndromedaのネットワークIoCに関連付けることで、ファイアウォールルールの変更が行われていました。

▲C2ドメインに接続する悪意あるバイナリ

この振る舞いは、Trend MicroとMicrosoftにより文書化されています(IpeddoとMogoogwi)。

■ケース2

2つ目のケースでは、Andromedaバックドアの痕跡が既に存在していたものの、Cybereasonは、マルウェアPykspaがIPアドレス「44.200.43[.]61」と通信していた証拠をも明らかにしました。

サイバーリーズンによる推奨事項

サイバーリーズンは、Cybereason Defense Platform上で下記の措置を実施することを推奨しています。

- アプリケーションコントロールを有効にし、悪意あるファイルの実行をブロックすること。

- 振る舞いベースで検知できる機能で悪意のあるファイルをブロックすること (サイバーリーズンのNGAVは、「振る舞いベースのファイル実行防止」機能を搭載しています)

- 亜種のファイルをブロックできる機能を有効化すること (サイバーリーズンのNGAVは、「亜種実行防止」機能を搭載しています)

著者について

Elena Odier(Cybereason Global SOCチームのGSOCアナリスト)

Cybereason Global SOCチームのGSOCアナリスト。MalOpの調査、エスカレーション、脅威ハンティングに従事。

過去には、ANSSI(フランス情報システム安全保障庁)でインシデント対応に従事。

Sunny Dhiver(Cybereason Global SOCチームのGSOCアナリスト)

Cybereason Global SOCチームのGSOCアナリスト。MalOpの調査に従事し、新しいハンティング検知の作成に注力している。

過去には、Cylance社でSOCアナリストとして勤務。

XDR選定ガイド〜組織で抱えるセキュリティ課題を解決するXDRの選定に役立つポイントとは〜

組織や企業は進化するサイバー脅威や複雑なセキュリティ課題に直面する機会が増えています。このため、セキュリティ担当者は、社内ネットワークのさまざまな部分で発生した問題をトリアージし、迅速に調査する必要があります。

そこで、複数のセキュリティレイヤーにわたって全体像を可視化し、脅威を検知することができるXDR(Extended Detection and Response)が注目されています。

本資料では、XDRの特長とXDRが提供する効率的でプロアクティブなソリューションを明らかにし、XDRを導入する際に押さえておくべき選定ポイントをご紹介しています。

複雑化するサイバー攻撃への対策として、本資料を参考に、XDR製品を導入し、さらなるセキュリティ強化に取り組むことをお勧めいたします。

https://www.cybereason.co.jp/product-documents/white-paper/11396/