- 2024/11/20

- 脅威分析レポート

【脅威分析レポート】閉ざされたドアの向こう側には何がある? 〜悪意ある隠しリモートアクセスの台頭〜

Post by : Cybereason Security Services Team

Cybereason Security Servicesでは、影響力のある新たな脅威に関する情報をお客様に提供するために、脅威分析レポートを発行しています。同レポートは、新たな脅威に関する情報をまとめた上で、それらの脅威から身を守るための実践的な推奨事項を提供するものです。

今回の脅威分析レポートでは、サイバーリーズンのセキュリティリサーチチームが、Hidden VNC(hVNC)とHidden RDP(hRDP)に関連するセキュリティ上の影響、脆弱性、潜在的な軽減策について説明するほか、マルウェア作成者による現在の使用例を紹介し、進化し続ける仮想インフラセキュリティの状況を明らかにします。

主な調査結果

- ステルス型のオペレーション:hVNCとhRDPは、目に見えないデスクトップセッションを作成するか、またはRDPサービスを変更することで、攻撃者の制御下にあるシステムへの持続的で検知されないアクセスを維持することを可能にします。これらは、従来の検知方法への挑戦となるものです。

- 高度な洗練性と処理能力:高度な脅威アクターにより採用されているこれらの手法は、高度な洗練性を示しています。これらの手法は、悪意ある目的のために合法的なシステム機能を活用することで、無害な活動と悪意ある活動の区別を複雑にしています。

- さまざまな悪意ある用途:hVNCとhRDPは、パーシステンスの確立だけでなく、データの流出、追加マルウェアの導入、およびランサムウェア攻撃の促進にも利用されており、サイバー犯罪のオペレーションにおける多用途性を示しています。

- 検知と軽減に関する課題:このような手法が持つ「身を隠す」性質は、標準的なセキュリティ防御を回避するものです。このような手法を利用した活動を検知するには、隠れたセッションに関連する異常な活動を特定できるような振る舞い分析やエンドポイント検出応答(EDR)システムのような高度なソリューションが必要となります。

- サイバー犯罪のエコシステムにおけるアクセシビリティ:ダークウェブのマーケットプレイスでhVNCやhRDPが入手可能であることは、サイバー犯罪者の間でこれらの機能への需要があることを示しており、これらの手法を独自に開発する技術的な専門知識を持たない攻撃者の参入障壁を引き下げています。

hVNCとは?

■リモートアクセスの基礎 – VNC

VNC(Virtual Network Computing、仮想ネットワークコンピューティング)とは、リモートデスクトップの共有と制御を容易にするプロトコルです。VNCを使うと、ユーザーは基本的に、あたかも自分の目の前にコンピューターがあるかのように、離れた場所にあるコンピューターと対話できるようになります。

VNCはサーバー/クライアントモデルで動作します。ここで、VNCサーバーはリモートアクセスされるコンピューター上で実行され、VNCクライアント(ビューアー)はユーザーがリモートマシンを操作するコンピューター上で実行されます。リモートフレームバッファ(RFB)プロトコルを活用することで、VNCは、キーボード入力やマウス入力をクライアントからサーバーへと送信します。一方、サーバーは、グラフィカルな画面のアップデートをクライアントへと送り返します。これにより、リアルタイムのリモートインタラクションが可能となります。

このテクノロジーは、リモート管理、テクニカルサポートの提供、コラボレーションの実現など、幅広い種類のアプリケーションをサポートしています。これにより、ユーザーは、リモートシステム上の情報やソフトウェアへの柔軟かつ迅速なアクセスが可能になります。

■hVNCがもたらすステルス環境

その一方で、VNCを利用する正規アプリケーションの中には、違法行為を隠すためのアプリケーションが存在しています。それが「hidden VNC(hVNC)」です。サイバー犯罪者により悪用されるこの手法は、VNCサーバーコンポーネントに組み込まれた悪意あるソフトウェアを導入することで、感染先のシステムに対する秘密のアクセスと制御を提供します。

hVNCの持つ「隠された(hidden)」側面とは、被害者に検知されることなく活動する能力のことです。この能力が脅威アクターの手に渡った場合、それは手強いツールとなります。hVNCが提供する「身を隠す」機能は、システムへの不正アクセスから機密データの窃取に至るまで、さまざまな悪意ある行為に道を開くものであり、標的となるシステムに対する脅威のレベルを著しく上昇させます。

■hVNCの仕組み

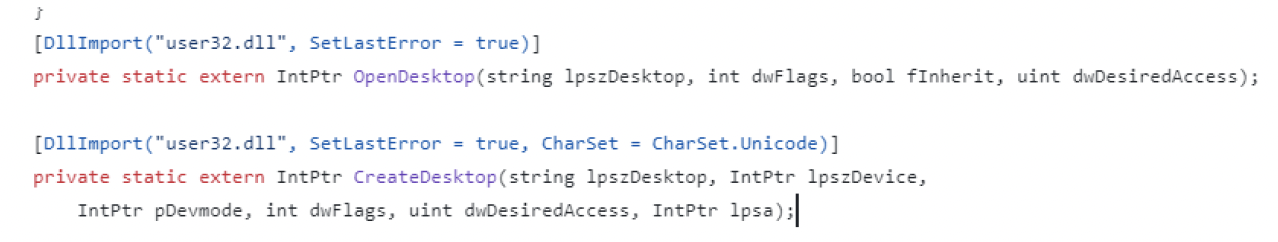

hVNCの仕組みを調べてみると、それがMicrosoft Windows Desktop APIを利用して、WindowsのCreateDesktop機能を通じて隠しデスクトップを作成していることが分かります。

この隠されたデスクトップはユーザーにとって不可視の状態のままとなるため、その存在を暴くことは困難になります。さらに、hVNCを使うと、単なる観測だけでなく、キーボードやマウスの入力を積極的にエミュレートすることもできます。これにより、サイバー犯罪者はハッキングしたシステムを正確に操作できるようになります。

hVNCが利用されているという事実は、非常に重大です。それは、マルウェアの作者による洗練性と技術的洞察力のステップアップを意味しているからです。この技術の利用には、Microsoft Windowsのコア機能に対する深い理解だけでなく、悪意ある目的のためにそれらの機能を操作する能力も必要となります。

▲さまざまなRATに含まれているWin32 APIコールの例

たとえば、複数のデスクトップをサポートし、ユーザー入力をレプリケートするためにhVNCを適応させることは、複雑な課題を反映するものとなります。なぜなら、複数のデスクトップ環境をサポートすることに関して、VNCに固有の制限があるからです。

Microsoftのドキュメントには、CreateWindowStation関数とCreateDesktop関数を通じて、追加のウィンドウステーションとデスクトップを作成できると記載されています。しかし、このような環境を作成する能力は、システムのデスクトップヒープ容量によって制限されます。これは、従来のリモートデスクトップ機能を迂回してhVNCを導入することが本質的に複雑であることを意味しています。

■hRDPとは何か:RDPの概要

Microsoftが開発したリモートデスクトッププロトコル(RDP)は、ネットワーク経由でコンピューターにリモートアクセスしてそれを制御することを可能にし、離れた場所にあるシステムのデスクトップ環境と直接対話する方法を提供するものです。VNCと同様に、RDPを使うとリモートマシンの完全なグラフィカル制御が可能となるため、リモート管理、テクニカルサポート、リソースへのアクセスなど、リモートシステムと直接対話するような作業が容易になります。

▲RDP接続のプロンプト

どちらのプロトコルも、ユーザーとシステム間の距離を埋めるという本質的な機能を果たすものであり、ローカルで実行するのと同じように直感的でありかつ生産性の高いインタラクションを保証します。ただし、VNCがプラットフォームに依存しないのに対して、RDPはプロプライエタリな設計によりWindows環境に特化しており、リモート接続を通じてさまざまなアプリケーションやタスクをサポートするような、シームレスな統合エクスペリエンスを提供します。

■hRDP

hRDP(hidden Remote Desktop Protocol、隠しリモートデスクトッププロトコル)とは、Microsoft社のRDPを不正に応用したものであり、ハッキングされたコンピューターに対する秘密のリモートアクセスや制御を目的として設計されたものです。hRDPは、正規のRDPの使用とは異なり、隠れた操作を可能にするため、攻撃者はhRDPを使うことで、誰にも見られない形で被害者のPCを操作できるようになります。

この手法は、通常、Windowsのセッション管理とデスクトップ表示の設定を操作し、侵害されたマシンのモニタにアクティビティを表示することなくhRDPセッションを実行できるようにします。攻撃者は通常、非標準ポートをリッスンするようにRDPサービスを再設定し、不正アクセスを行うためのシークレットユーザーアカウントを確立することでこれを実現します。

その結果、攻撃者は、コマンドの実行、不正なソフトウェアのインストール、そしてデータの抽出などの操作を、あたかもシステムと直接対話しているかのように実行できるようになります。すべての操作は、ユーザーにアラートを発行することもなければ、セキュリティシステムにフラグを立てられたりすることもなく実行されます。

マルウェアは多くの場合、hRDPの動作に必要となるコンポーネントをインストールすることでhRDPのための道を開きます。そして、感染先のマシンを、監視、コマンド実行、およびさらなる悪意あるペイロードの拡散を行うための制御ノードへと変貌させます。hRDPは、ネットワーク上でステルス的にパーシステンスを確立するための狡猾な手法であり、スパイ活動やデータ流出を容易にするほか、被害者の環境内でより広範な攻撃を行うための足がかりとして機能します。

分析

このセクションでは、複数のマルウェアフォーラムで発見された、hVNC/hRDP機能を実装したさまざまなRATの概要を紹介します。

RAT(Remote Access Trojan)とは、攻撃者が被害者のコンピューターをリモート操作できるように設計されたマルウェアの一種です。RATは通常、フィッシングメール、悪意あるダウンロード、ソフトウェアの脆弱性などを通じてシステムに侵入します。

最近の多くのRATでは、マルウェア作成者がhVNCとhRDPをオプション機能として統合するケースが増えています。これらの手法は、ハッキングされたシステムへの持続的なステルスアクセスを維持するのに有効であるため、脅威アクターに好まれています。

▲hVNCとhRDPの機能を含んでいることを示すXWormのユーザーインターフェース

■悪質なフォーラムにおけるRATの宣伝活動

マルウェアフォーラムやMaaS(Malware-as-a-Service)の専用Webサイトは、サイバー犯罪の進化とマルウェアツールの商業化を象徴するものです。これらのプラットフォームは、マーケットプレイスを提供するだけでなく、サイバー犯罪者の間で知識や戦術を交換するハブとしても機能しています。宣伝されているツールの中でも、hVNCやhRDPを使ったRATがより一般的になってきています。

サイバーリーズンのセキュリティリサーチチームは、このようなマルウェアとそれが備えているhRDP/hVNC機能を宣伝しているさまざまなWebサイトを発見しました。

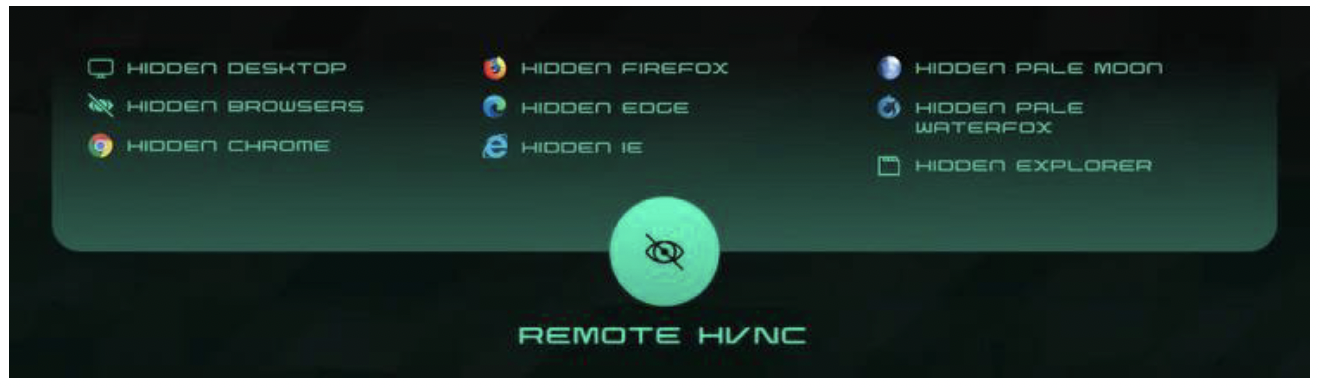

■Venom RAT

Venom RATは、幅広い悪意ある機能で知られるQuasar RATの後継者であり、キーロギング、監視、ファイル管理、リモートコマンド実行をサポートする多機能型のマルウェアツールです。感染先のマシンに潜伏するためのhVNCの使用は、購入時のプレミアム機能として提供されており、カスタマーサポートも含まれています。

▲専用Webサイトで公開されているhVNC機能を持つVenom RATの例

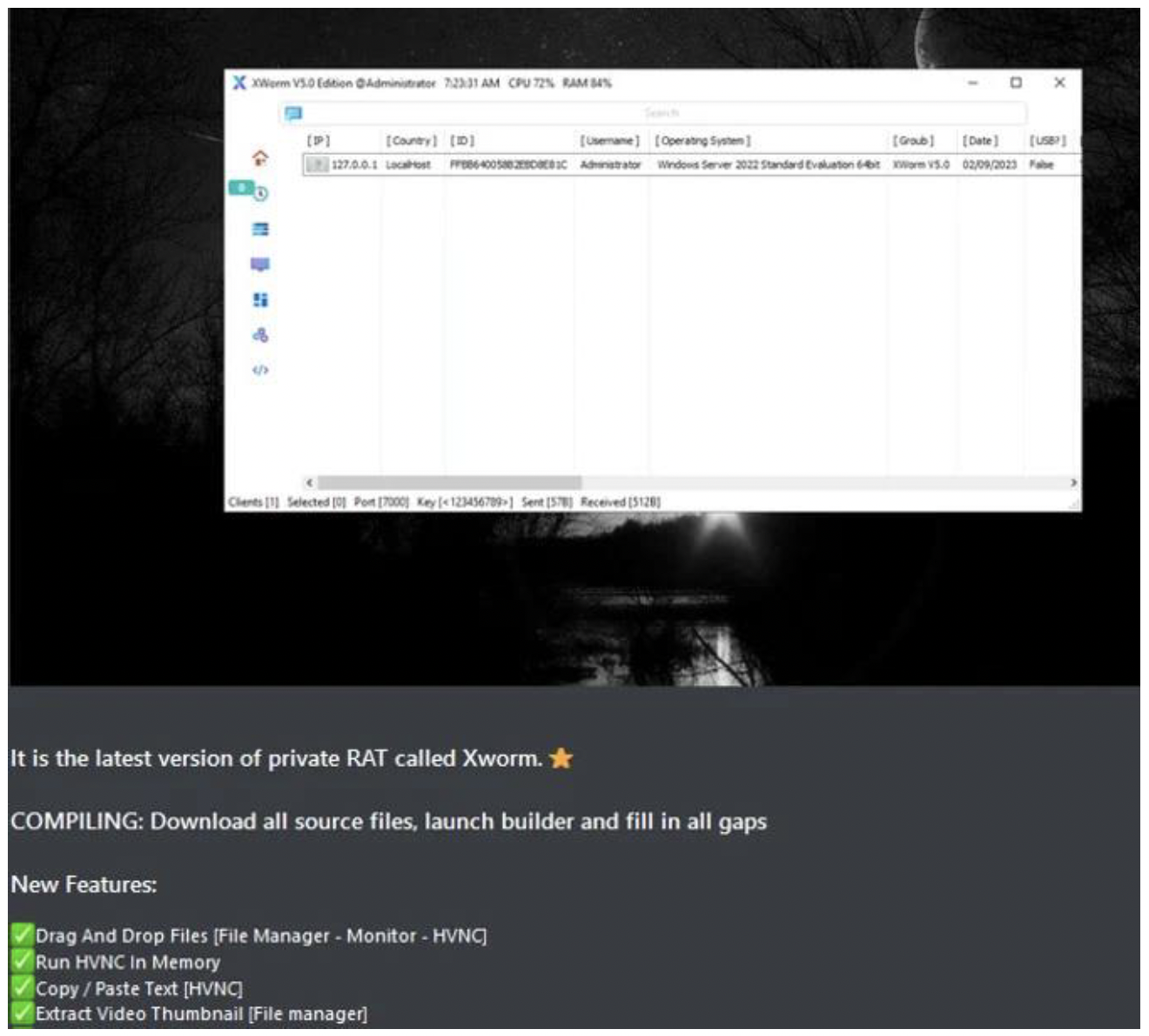

■XWorm RAT

XWorm RATも、その強固な機能と柔軟性で注目を集めているツールです。XWorm RATは、スパイ活動、データ窃取、システム操作のために設計された機能を備えており、Windowsオペレーティングシステムを標的とするための包括的なツールキットを攻撃者に提供します。

XWorm RATは、クライアントとサーバー間の通信を暗号化することで、ネットワーク監視ツールから見つからない状態でセキュアなトランザクションが行えることを保証します。また、XWorm RATは現時点で、コピー/ペースト、ファイル管理、モニタリングといった高度なhVNC機能を搭載するようになっており、ハッキングされたシステムに対する攻撃者の制御を強化しています。また、XWormが持つメモリ内で直接hVNCを実行する能力は、その存在をさらに見えにくいものにしています。

▲マルウェアフォーラムで紹介されたhVNC機能とhRDP機能を持つXWorm RATの例

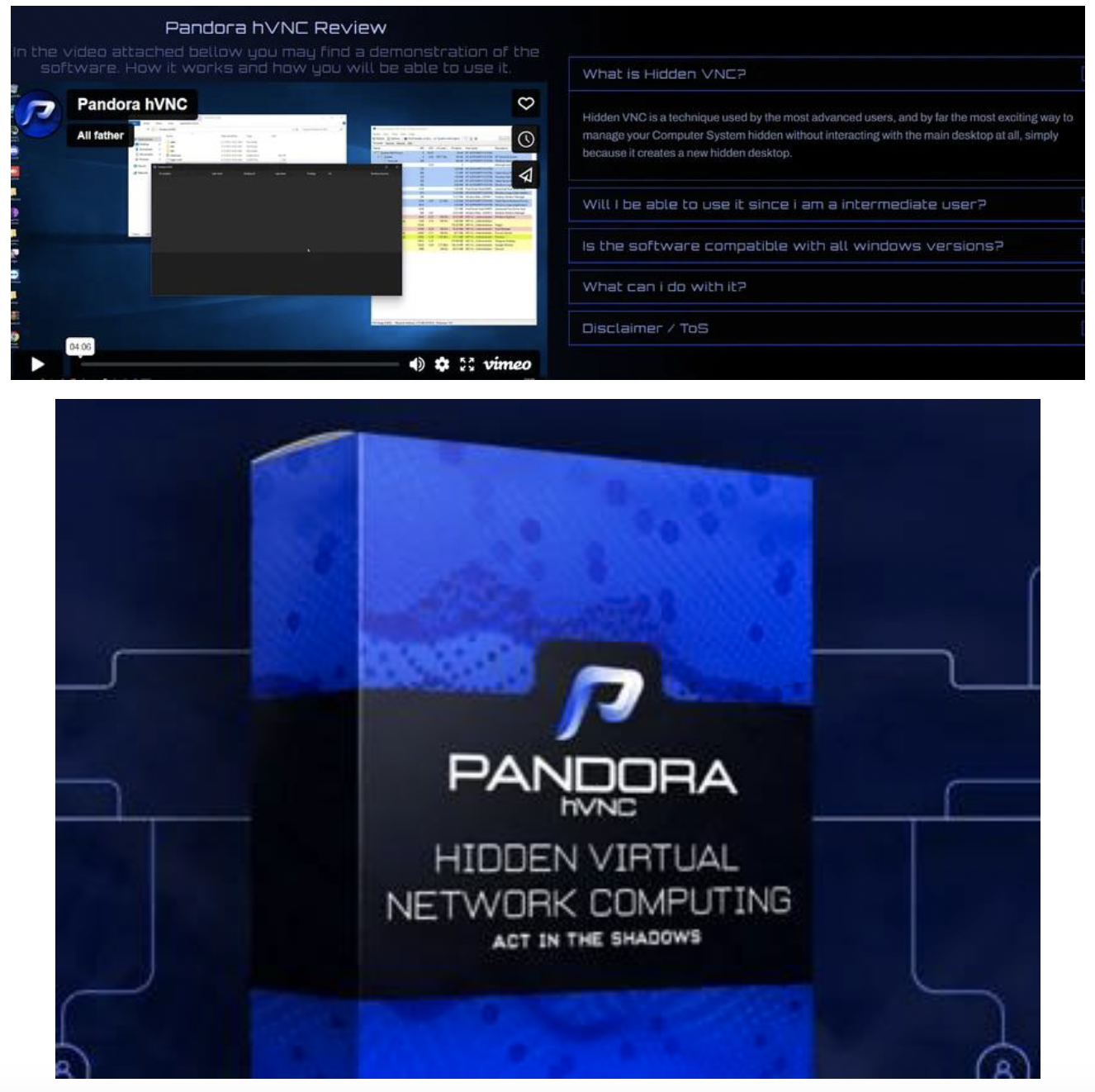

■Pandora hVNC

Pandora hVNCは、2021年以来サイバー犯罪フォーラムで出回っているRATであり、秘密裏にシステムを制御できることが理由で、脅威アクターの間で好まれているツールとして定評があります。Pandora hVNCは、Venom RATと同様に、正規のリモートアクセスソフトウェアを装って販売されています。しかし、Pandora hVNCが持つ機能は、その悪意ある意図を裏切るものとなっています。

Pandora hVNCは、ファイアウォールの制限を回避するためにリバース接続手法を採用しており、効率的で暗号化されたリモートコマンド&コントロール操作を実現するための軽量型TCPサーバーを搭載しています。このツールは、マウスやキーボード入力を含む、感染したシステムへの完全なアクセスと制御を可能にし、特定のシナリオでは2要素認証を操作することもできます。その他の機能としては、データ窃取のためのブラウザプロファイルのクローニング、プロセス停止、CMD/PowerShellアクセス、コード難読化のためのcrypter互換性、メモリのみのスタブインジェクションによるステルス操作などがあり、これらすべてがアンチウイルス検知の回避に貢献しています。

▲専用Webサイトで紹介されているPandora hVNC 機能の例

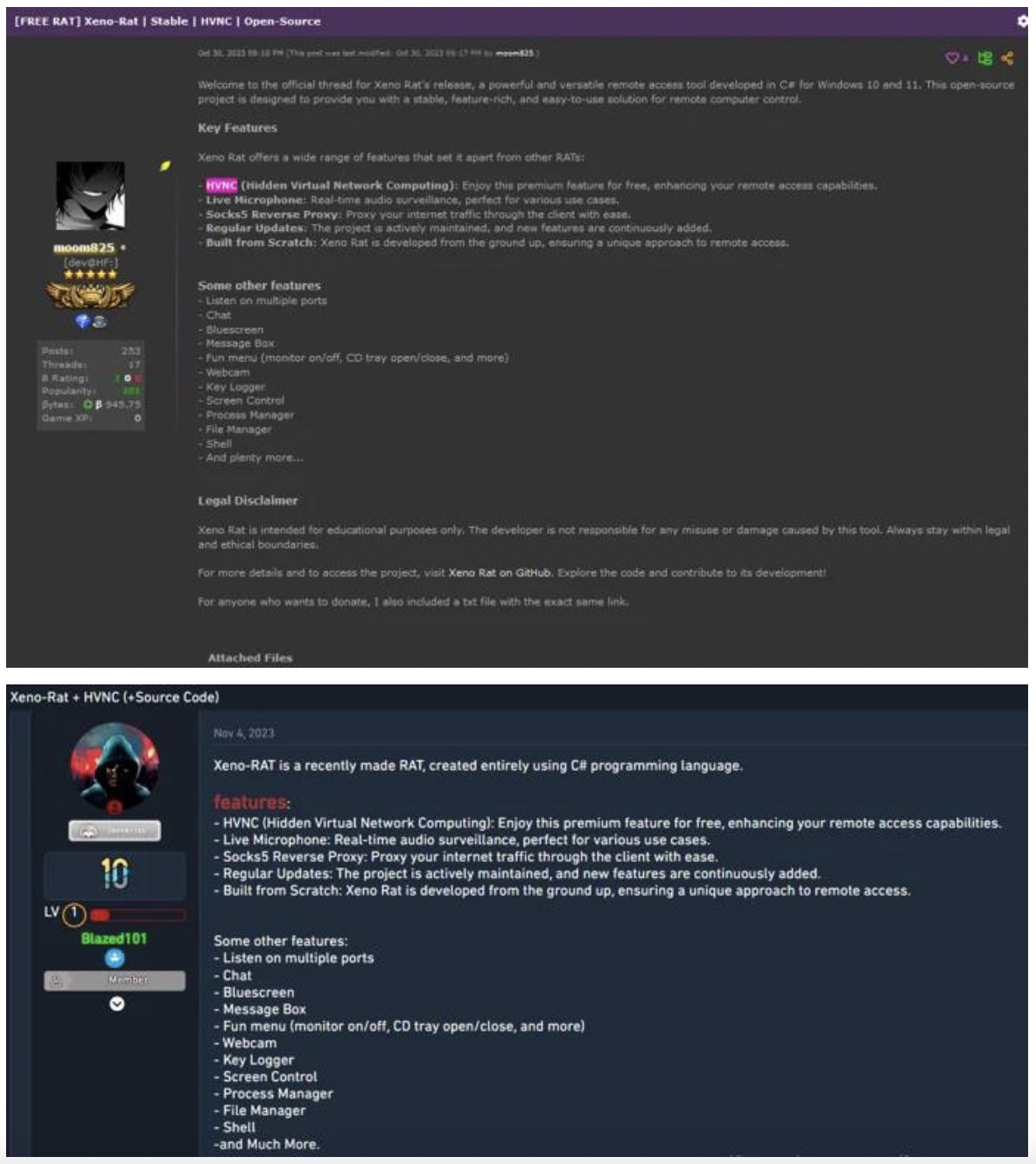

■Xeno RAT

Xeno RATはWindowsオペレーティングシステム用に設計されたものであり、hVNCを統合していることが特徴です。Xeno RATは、C#で書かれたソフトウェアであり、オープンソースとして宣伝されていますが、hHVNCを標準機能として提供することで自らを際立たせています。この機能により、検知されないリモートデスクトップアクセスが可能となるため、攻撃者が被害者のコンピューター上で、被害者に気付かれることなくアクションを実行できるようになります。

hVNC機能以外にも、Xeno RATは、監視とシステム操作を目的とした包括的な機能セットを誇っています。これには、ライブマイクロフォンへのアクセス、ネットワーク制限を回避するためのSocks5リバースプロキシ、そしてその有効性とユーザーエクスペリエンスを向上させる定期的なアップデートなどが含まれます。Xeno RATはゼロから開発されたものであり、リモートアクセスへのカスタマイズされたアプローチを採用することで、パワーや汎用性に関して妥協することなく使いやすさを重視した設計となっています。

▲hVNC機能とhRDP機能を含んでいるXeno RATの例

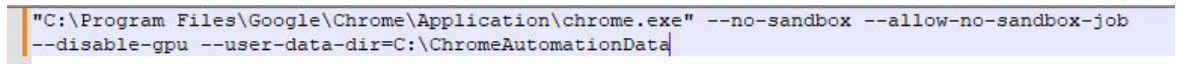

■多くのマルウェアツールやサービスが取り引きされるマーケットプレイス

サイバー犯罪のエコシステムは、マルウェアフォーラムやダークウェブマーケットプレイスを介して、高度なツールやサービスが取り引きされるためのハブとして機能しています。このようなフォーラムの画面キャプチャを見ると、hRDP拡張ツールやXeno RATのようなマルウェアのリストがあることが分かります。これは、そのような機能が広く入手可能であり、かつ需要があることを示しています。

▲マルウェアフォーラムでのマルウェア販売者アカウント

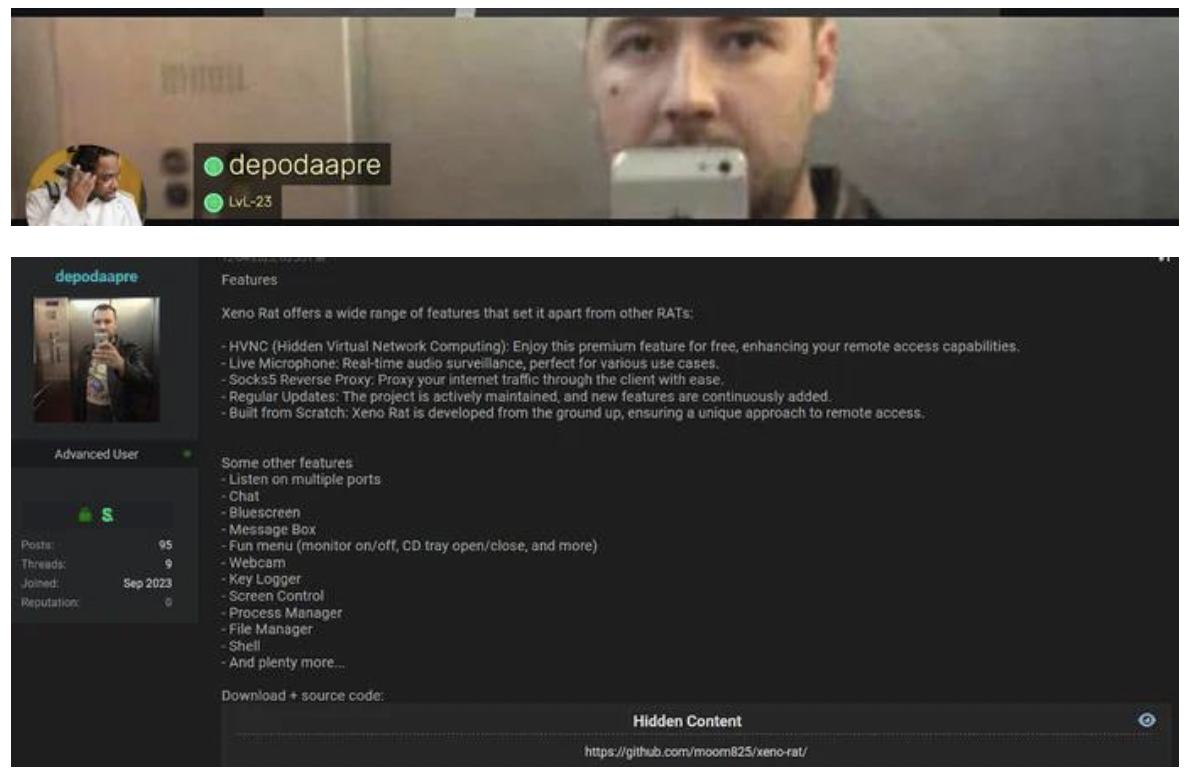

サイバーリーズンのセキュリティリサーチチームはかつて、Cobalt Strikeのビーコンオブジェクトファイル(BOF)が隠しデスクトップの実装に利用されていることを発見しました。これは継続的なイノベーションを示すものであると同時に、リモートシステム操作と監視において行えることに対する参入障壁を引き下げるものでした。

▲Cobalt StrikeのBOF、隠しデスクトップ機能を提供

これらのプラットフォームが高度なマルウェアツールの拡散を促進し続ける中で、デジタル戦場はますます複雑化しています。そのような状況下で、hVNCとhRDPは、拡大し続ける現代のサイバー犯罪者が備えているツールキットの重要な構成要素として機能しています。

■hVNCとhRDP機能の振る舞い分析

ここでは、サイバーリーズンのリサーチチームがXeno RATとXWorm RATを実行した結果、これらのマルウェアに含まれるhVNCモジュールとhRDPモジュールの使用を通じて、いかなる振る舞いが観測されたかを紹介します。この分析は、新たな検知の構築に役立つほか、これらの機能がオペレーティングシステムレベルでどのように動作するかを理解するのにも役立ちます。

■Xeno RATの分析(HVNC機能)

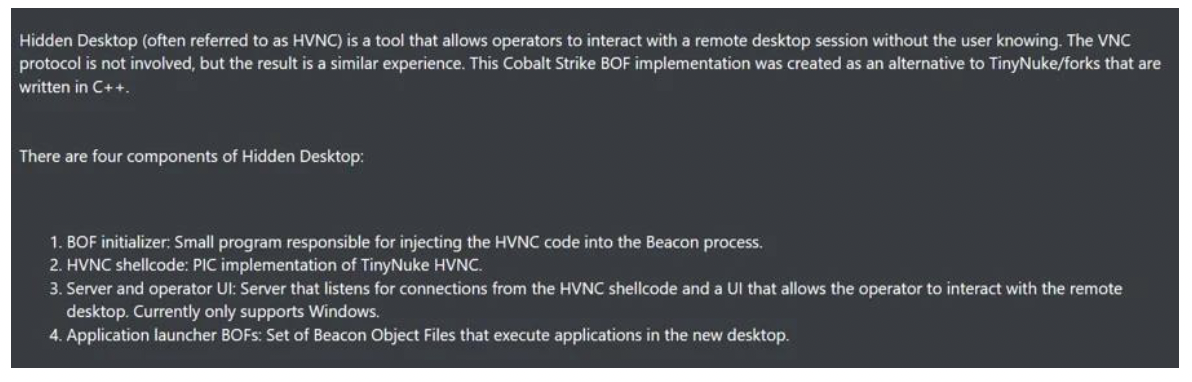

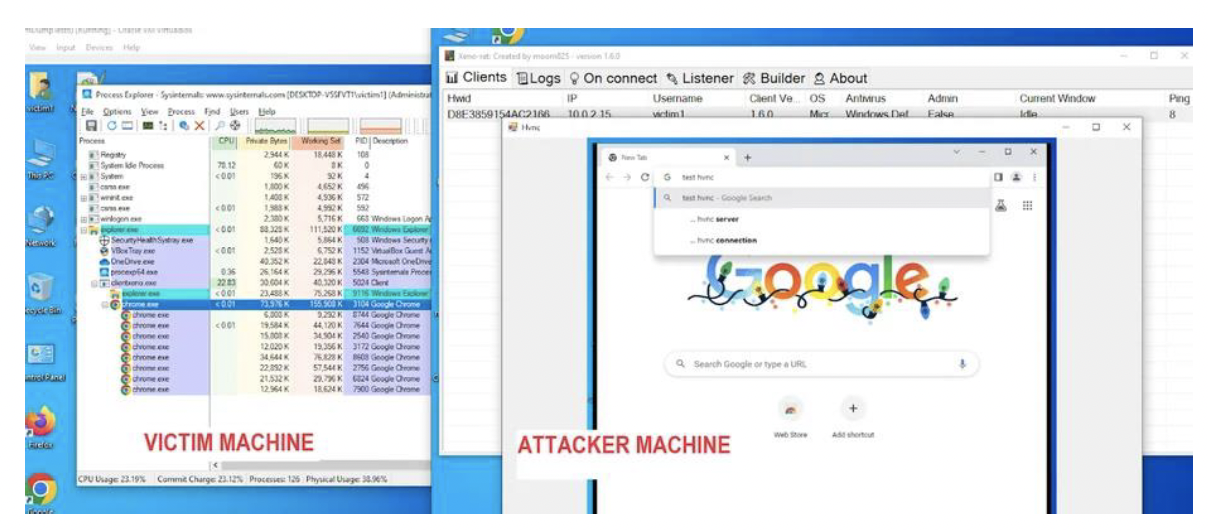

Xeno RATが被害者ホスト上に導入されると、下記のスクリーンショットに示すように、hVNCを通じて攻撃者マシン上でオープンされたGoogle Chromeが、被害者マシンでは不可視の状態になることが確認できます。

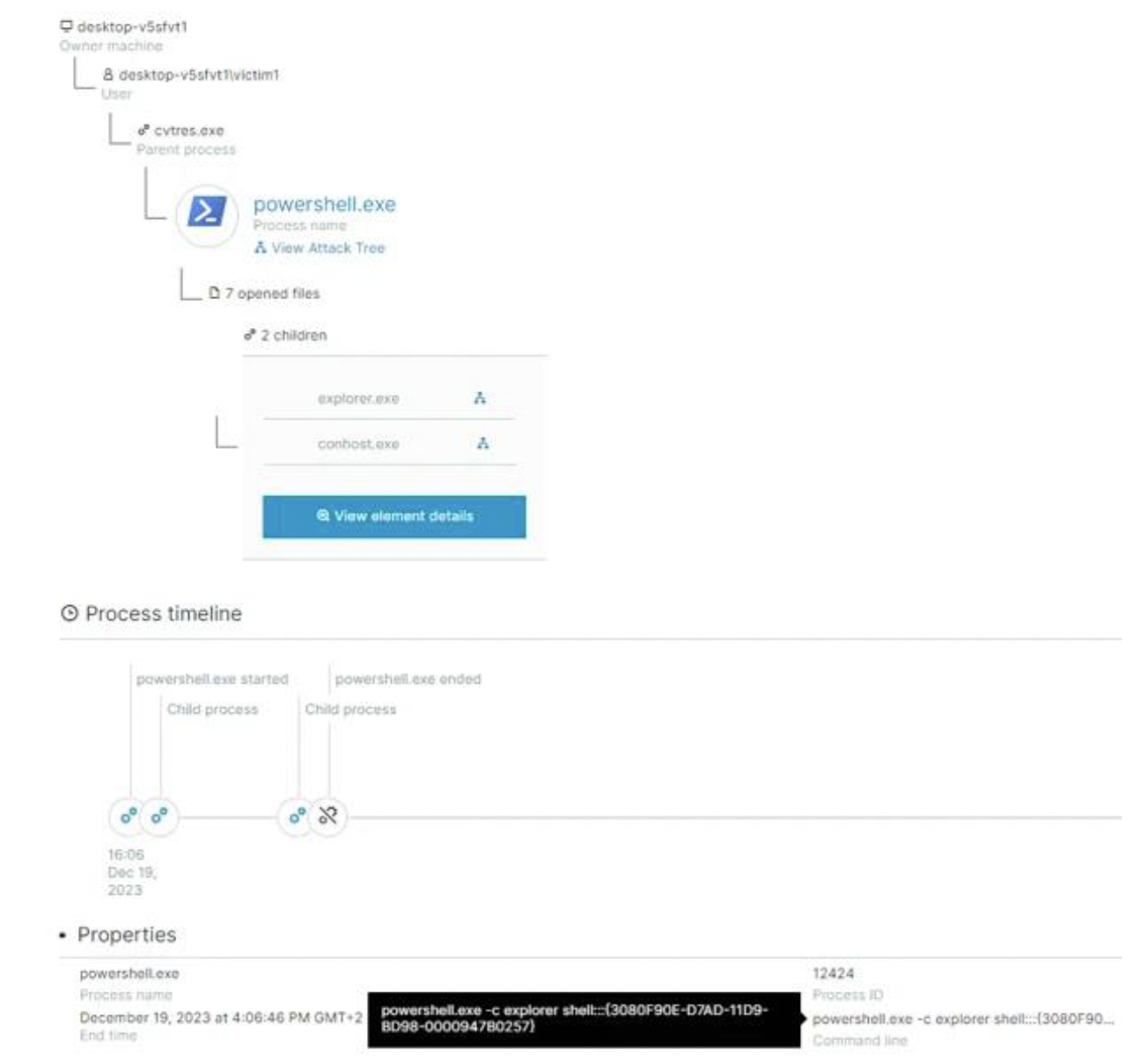

攻撃者のマシンからhVNC経由で実行されるPowershellコマンドも、被害者にとっては不可視のままとなります。

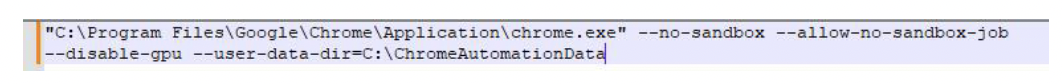

▲RATがhVNC経由でChromeを開くのに使用するコマンドライン

Xeno RATのラボテストでは、Process Explorerは被害者のマシン上で2つのexplorer.exeプロセスを特定しました。このうち1つは攻撃者に帰属するプロセスであり、これは被害者のデスクトップ上では不可視の状態でしたが、攻撃者のhVNCデスクトップ上では表示されていました。

重要なのは、hVNCは、主要なブラウザ、アプリケーション、およびツールと互換性があるということです。このケースでは、ChromeとPowerShellは攻撃者が制御するexplorer.exeの子プロセスとして動作します。

Xworm RATの分析

■hVNC機能(XWORM)

前のテストと同様に、私たちは、XWorm RATを使用して、ハッキングされたシステム上で攻撃者が密かにブラウザウィンドウを開くシミュレーションを行いました。

▲RATがhVNC経由でChromeを開くのに使用するコマンドライン

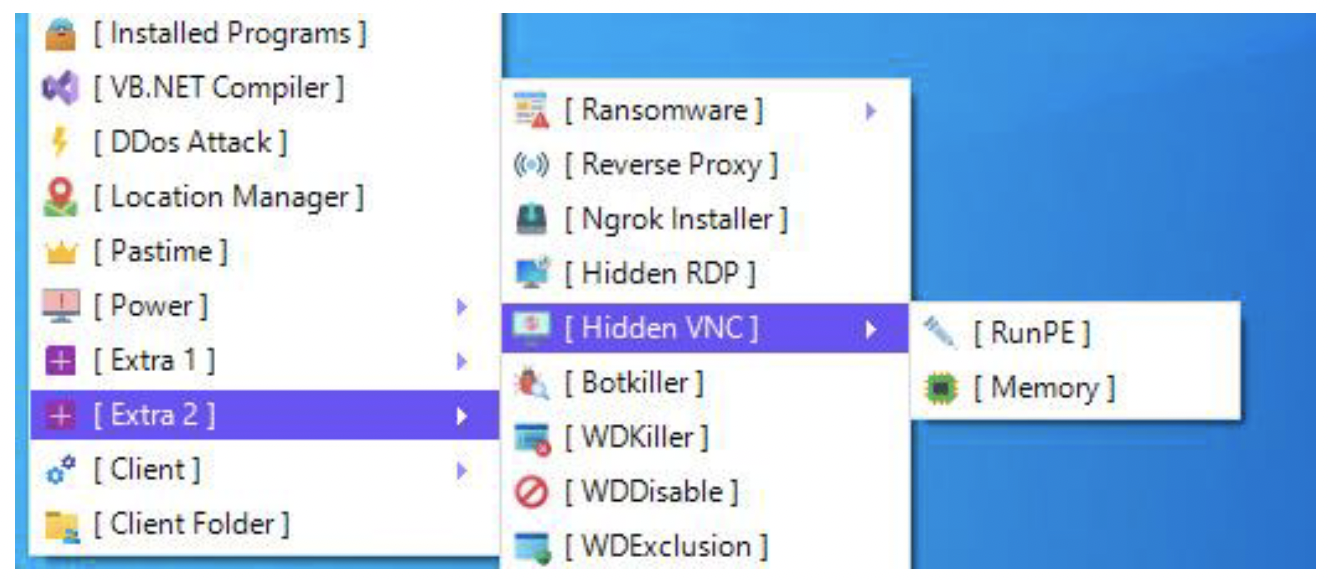

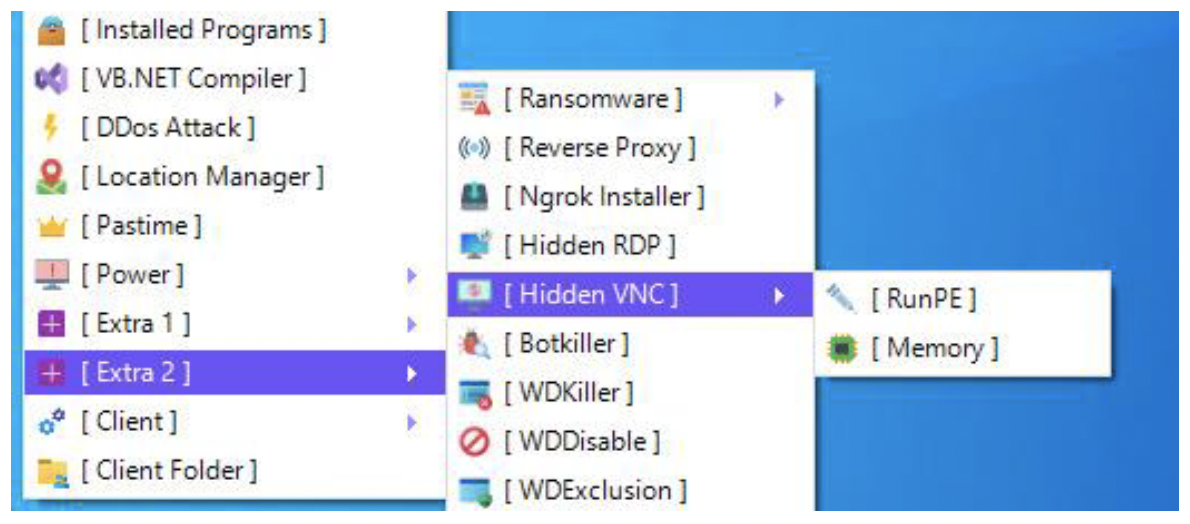

XWormのグラフィカルユーザインタフェースにおいて、攻撃者はhVNCをRunPE上に展開するか、それともメモリ上に展開するかのオプションを有しています。RunPEは、hVNCプロセスをディスク上にある実行中の正規のプロセス実行ファイル(PE)にインジェクトして実行するものであり、これは、セキュリティソリューションにより検知される可能性のある痕跡や成果物を残す場合があります。

もう1つの方法は、hVNCプロセスをディスクに書き込むことなく、同プロセスを完全にシステムのRAM上で実行することです。この方法を使うと、ステルス性を高め、アンチウイルスプログラムによる検知をより困難にできます。

▲XWorm hVNCのメニューオプション

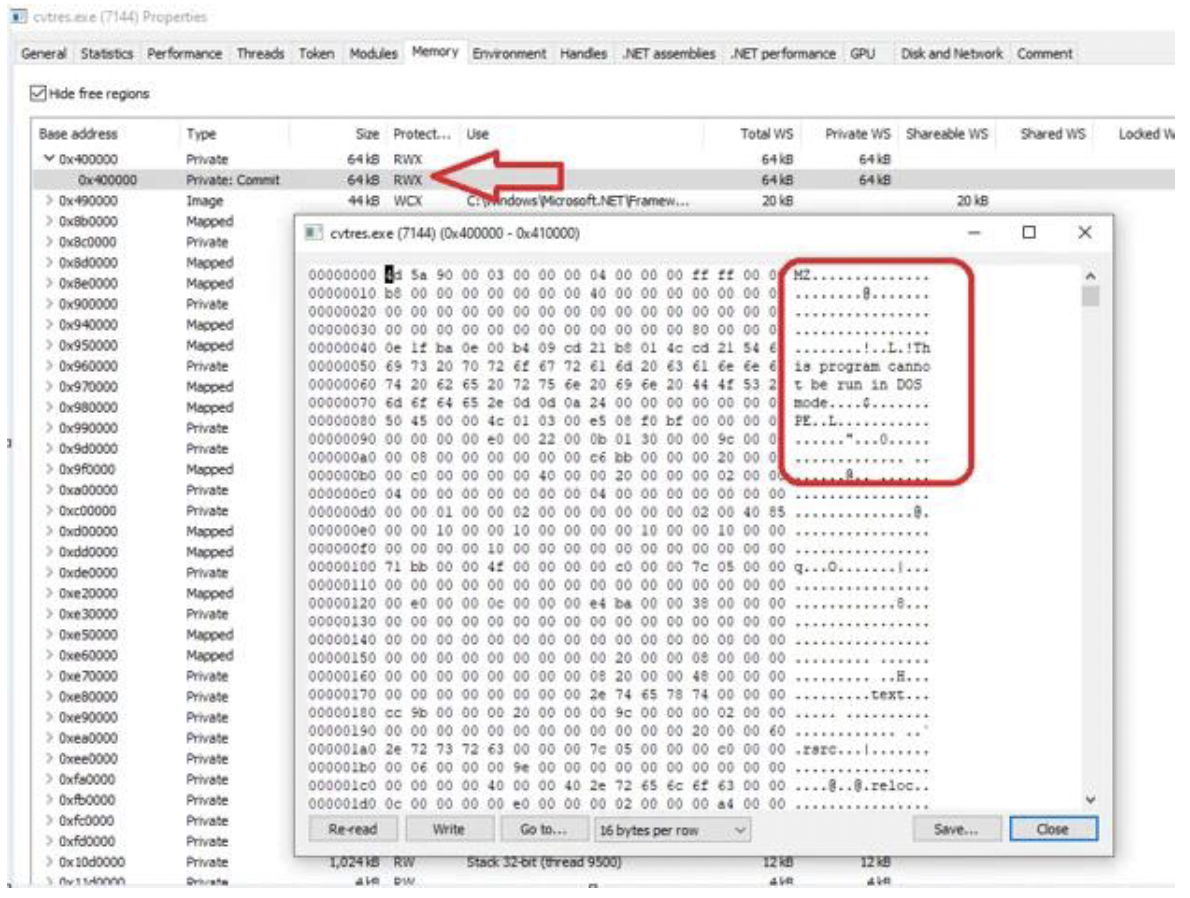

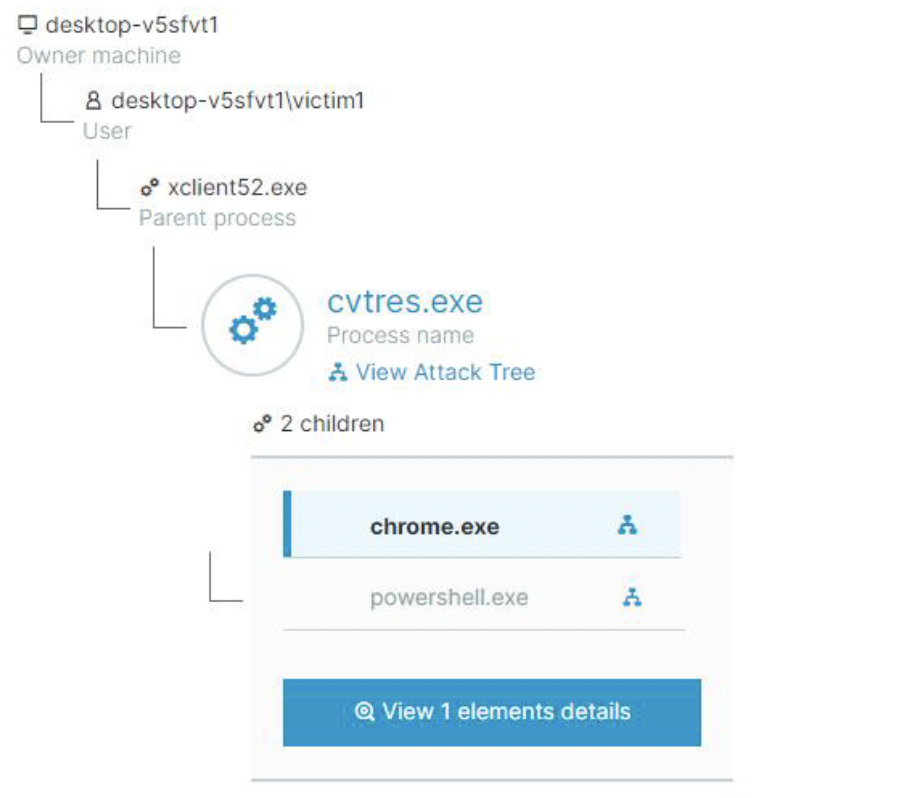

この例では、攻撃者は正規のプロセスcvtres.exeを利用してコードをインジェクトしていることが確認されました。

▲cvtres.exeプロセスへのインジェクション

解析中に、インジェクトされたcvtres.exeプロセスがリモートサーバーへのネットワーク接続を行っていることが観測されました。これはプロセスツリーで確認できました。

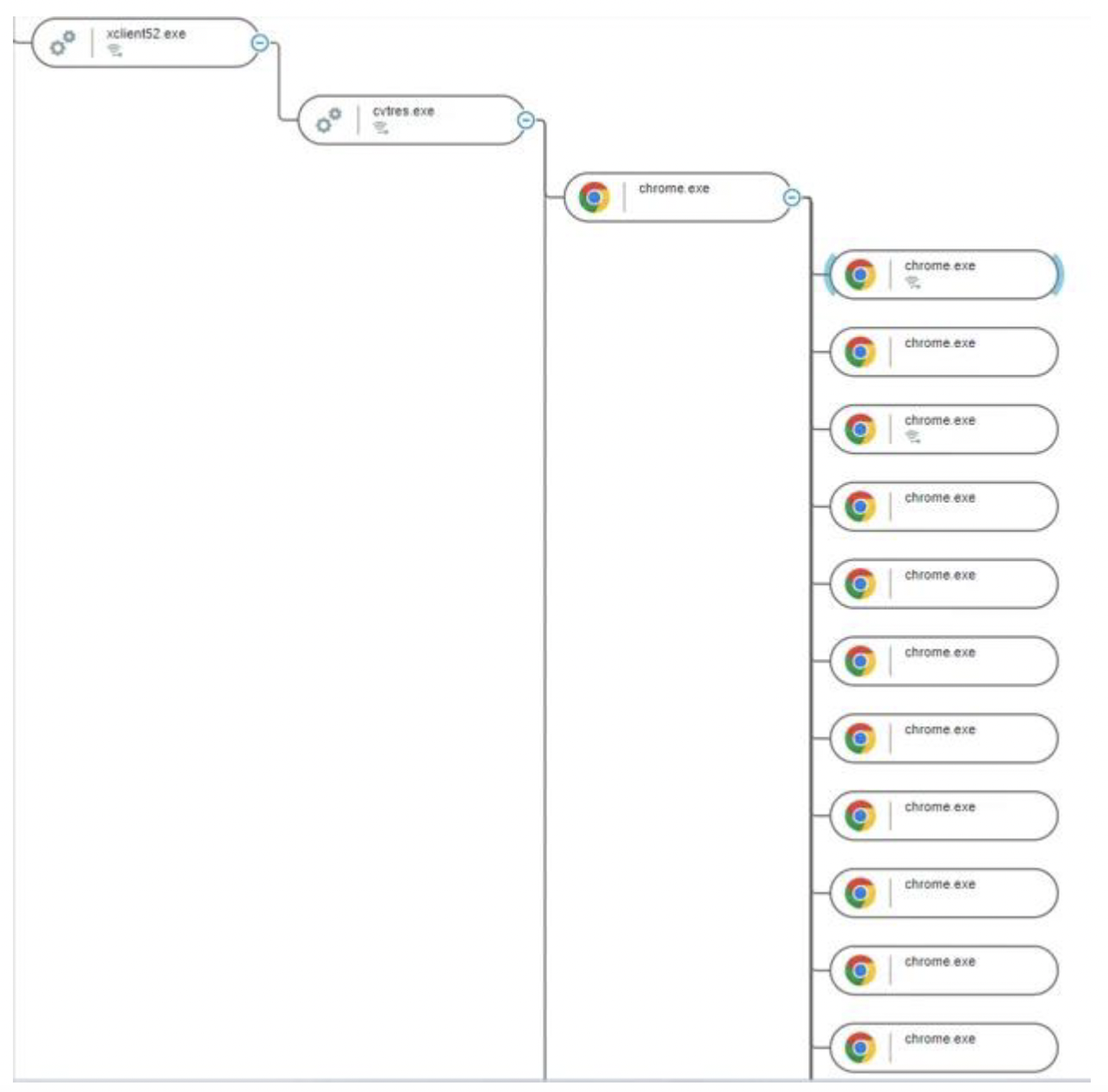

▲インジェクトされたcvtres.exe がchrome.exeを実行

hVNCモジュールは、被害者のユニークなGUIDを送信するために、リモートサーバーへのネットワーク接続をオープンします。

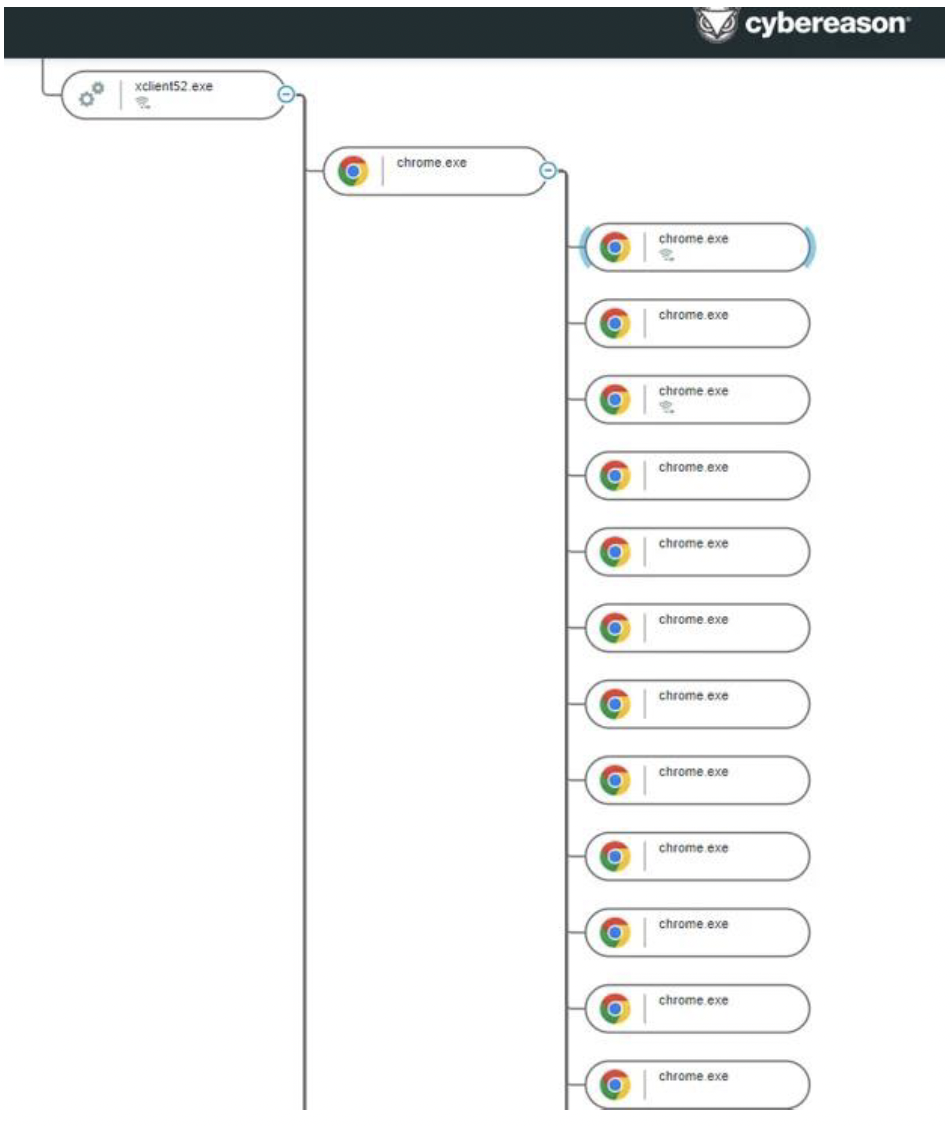

▲インジェクトされたcvtres.exeがchrome.exeとpowershell.exeを生成していることを示す攻撃ツリー

Cybereason Defense Platformの攻撃ツリーには、xclient52.exe(XWorm)がcvtres.exeを生成した後、powershell.exeとchrome.exeを生成したことが示されています。これらのプロセスは、被害者のデスクトップからは不可視となります。

▲cvtres.exeの攻撃ツリー

▲メモリ内でのhVNCの実行を示す攻撃ツリー(cvtres.exeのインジェクションなし)

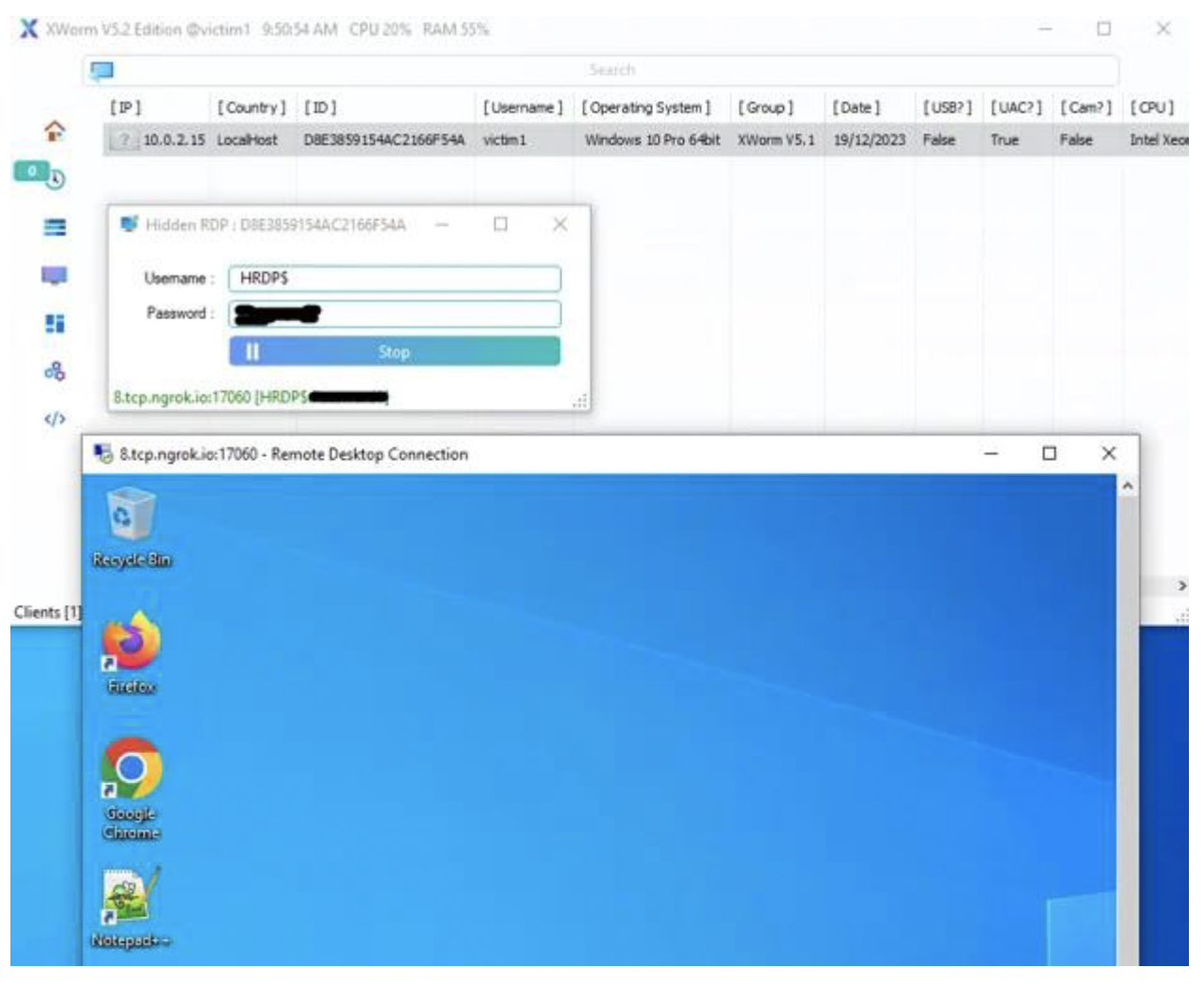

■hRDP機能(XWORM)

最後に、私たちはXWormのhRDP機能を分析し、隠れたRDP接続が成功していることを示しました(下図参照)。

▲攻撃者側でhRDP接続が成功

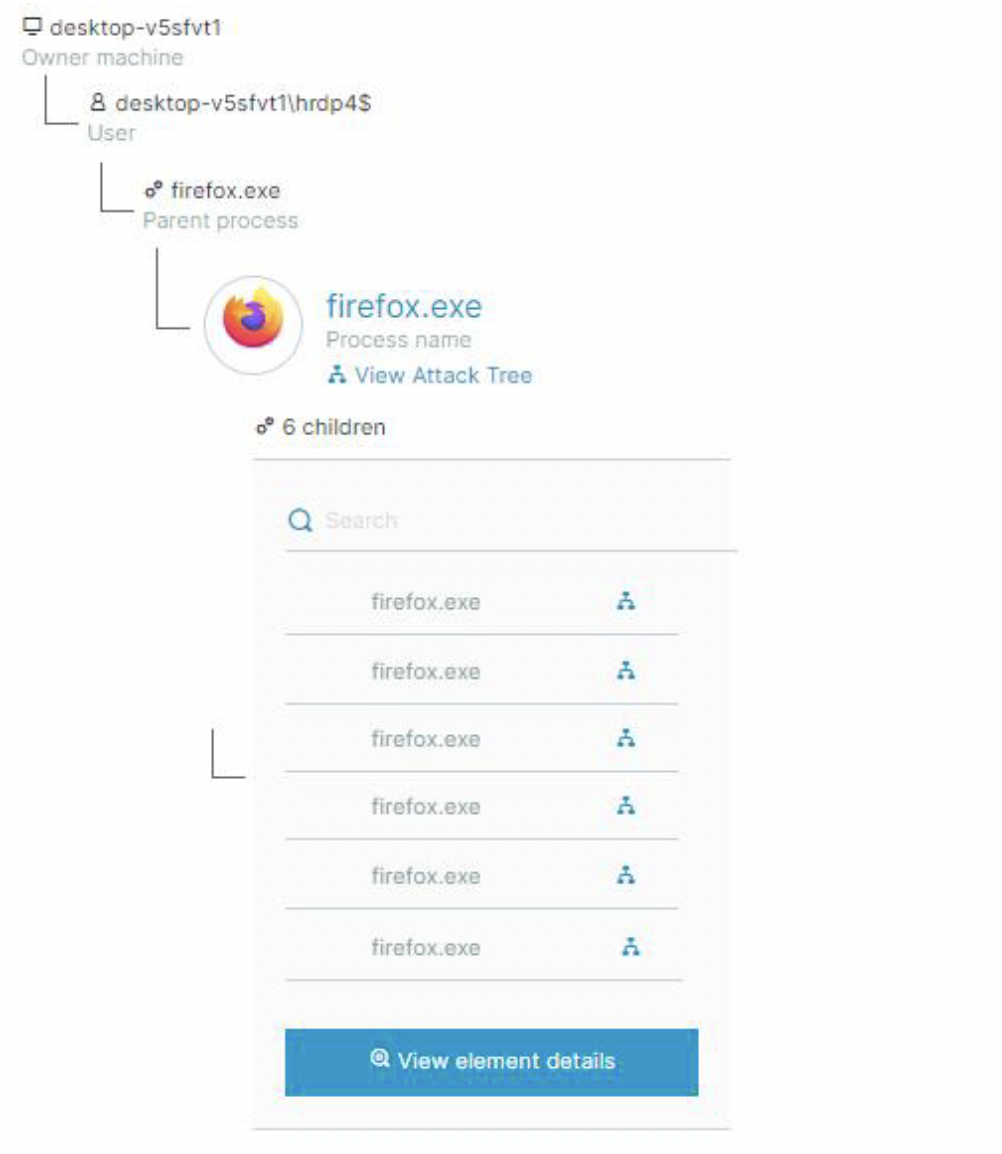

この結果として生成されるプロセスツリーを見ると、別のユーザーであるHRDP4$が、この作成されたFirefoxプロセスの所有者となっていることが分かります。この新しいユーザーは、被害者とは異なるリモート接続セッションを使用するために作成されるものであり、これにより視覚的な異常を回避できます。

▲新しいXWormユーザーであるHRDP4$がhRDP経由でfirefox.exeをオープンする

検知

Cybereason Defense Platformにより、下記の検知が特定されました。

- 複数のexplorer.exeプロセス、ブラウザプロセス、cmd.exe、powershell.exe(追加のデスクトップハンドルを持つもの)。

- ブラウザやその他のプロセスはプロセスツリーに存在するが、それらはデスクトップ上では見えない。

- ブラウザ、cmd、Powershell、またはその他のセンシティブなアプリケーションのサブプロセスを持つプロセスツリーに、未署名のプロセス、インジェクトされたプロセス、または予期しない親プロセスが存在するが、それらはデスクトップ上では見えない。

例:RATのクライアントプロセスであるXClient52.exeは、Microsoft .NET FrameworkのMicrosoftソフトウェアコンポーネントであるcvtres.exeとChromeの子プロセスを実行する。被害者のデスクトップにはChromeブラウザが表示されないが、攻撃者のデスクトップにはそれが表示される。同ブラウザには、被害者のChromeプロファイルをコピーするオプションが表示される。 - ユーザーリスト内に、有効なRDPアクセス権を持つ予期せぬユーザーが存在している。

- Chromeなどのインターネットブラウザが不審なコマンドラインパラメータ付きで実行されている。

隠しブラウザを起動する(Firefoxでは-no-remote-profile、Chromeでは–disable-gpuという通常使われないフラグが使用される)際に、XWormが生成するコマンドラインの例を下記に示します。

- 通常使われないフラグ-no-remote-profileを使用して隠しブラウザを起動する際に、XWormが生成するXenoRATコマンドラインの例を下記に示します。

サイバーリーズンによるセキュリティ上の推奨事項

Cybereason Defense Platformを使うと、hVNC/hRDP機能を使用したRATに関連する攻撃において観測されるペイロードを検知して防御できます。

▲Cybereasonによる既知のRATの検知

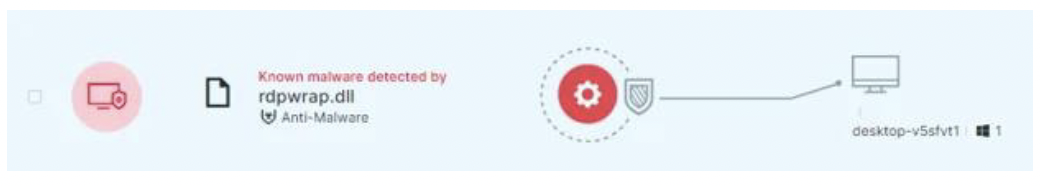

さらに、Cybereason Defense Platformを使うと、hVNC/hRDP機能を使用したRATに関連する攻撃において観測されるポストエクスプロイテーションを検知して防御できます。下記の例では、同時リモートデスクトップをサポートするためにrdpwrap.dll使用されています。

▲hRDPで使用されるrdpwrap.dllをCybereasonは検知

サイバーリーズンでは、Cybereason Defense Platformにおいて、下記の措置を実施することを推奨しています。

- Application Controlを有効にして、悪意あるファイルの実行をブロックすること。

- お使いの環境のポリシーでAnti-Malwareを有効にし、Anti-MalwareモードをPrevent/Disinfectに設定すること。

- 振る舞いベースで検知できる機能で悪意のあるファイルをブロックすること。

あなたの組織のIT部門を最強のセキュリティチームにする「Cybereason XDR」が実現するサイバー攻撃対策とは

〜巧妙化するサイバー攻撃の傾向と今後私たちが取り組むべき最新のサイバーセキュリティをご紹介〜

2023年3月に開催したセミナー『あなたの組織のIT部門を最強のセキュリティチームにする「Cybereason XDR」が実現するサイバー攻撃対策とは ~巧妙化するサイバー攻撃の傾向と今後私たちが取り組むべき最新のサイバーセキュリティをデモを交えてご紹介〜』のセッション内容をまとめました。

本資料では、昨今の巧妙化するサイバー攻撃の傾向を共有した上で、今後私たちが取り組むべき最新のサイバーセキュリティ「Cybereason XDR」の特長をご紹介します。

ご自身のセキュリティナレッジのアップデートや振り返り、今後のサイバーセキュリティ戦略の策定にお役立てください。

https://www.cybereason.co.jp/product-documents/white-paper/10410/