- 2022/06/07

- 脅威分析レポート

【脅威分析レポート】Follina: Microsoft Office経由で実行される診断ツールMSDTに脆弱性

Post by : Cybereason Global SOC Team

Cybereason Global Security Operations Center (GSOC)は、Cybereason 脅威分析レポートを発行し、影響を与える脅威について情報を提供しています。この脅威分析レポートでは、これらの脅威を調査し、それらから保護するための実践的な提案を行っています。

現在の状況

サイバーリーズンのGSOCチームは、最近発見されたMicrosoft Officeのコード実行における脆弱性を調査しています。この脆弱性は、それを悪用した文書がベラルーシ国内にあるIPアドレスからVirus Totalにアップロードされたことで初めて観測されました。調査の結果、観測されたサンプルは、被害者がマクロの実行を許可する必要なしにマルウェアを配信することが分かりました。この脆弱性は、現在“Follina”と呼ばれており、大規模なエクスプロイトにつながる可能性が非常に高いと見られています。

主な調査結果

- Follina脆弱性を悪用するプログラムは、Microsoft Wordのリモートテンプレート機能を利用してHTMLファイルをダウンロードした後、“ms-msdt”のURLスキームを使ってPowershellを実行します。

- この脆弱性は、Microsoft Office/Office Pro Plus 2013、2016、2019の各バージョンに影響します。

- この脆弱性を公開した観測サンプルには、セキュリティ検知ツールにおける誤検知を発生させる試みが含まれていました。

- サイバーリーズンでは、この脆弱性が悪用されていることを、当該サンプルのテストを除いては確認していません。

分析

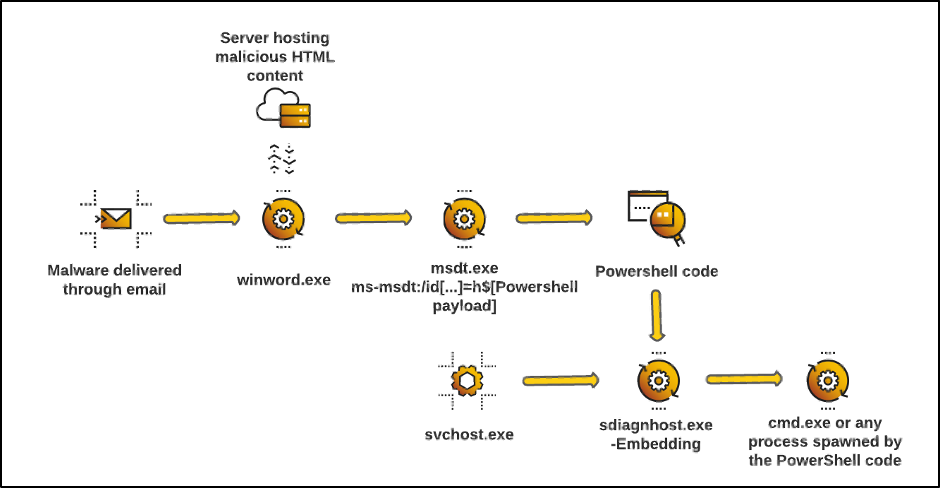

このセクションでは、当社が観測したFollina脆弱性の悪用に関与する各種のプロセスについて説明します。下記の図は、Follina脆弱性の悪用チェーンで見られる全体的な悪意ある活動を表しています。

Follina脆弱性の悪用チェーンにおける活動

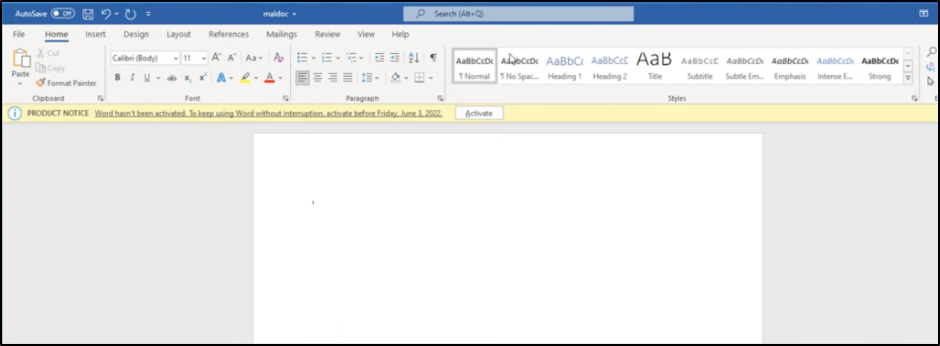

Follina脆弱性は、カスタマイズされたMicrosoft Wordファイルの実行を通じて悪用されます。

被害者は「編集モード」を有効にする必要があるが、マクロの実行許可は必要ない

Follina脆弱性を悪用するプログラムは、Microsoft Wordのリモートテンプレート機能を利用してHTMLファイルをダウンロードした後、“ms-msdt”のURLスキームを使ってPowershellを実行します。この結果、winword.exeプロセスによりネットワーク接続が生成されます。

この脆弱性を悪用するサンプルでは、下記に示すC2ドメインが外部参照として使用されていることが確認されました(document.xml.rels内)。

– www.xmlformats[.]com

– miniformats[.]com

HTMLファイルをダウンロードしパーシングした結果、winword.exeは、悪意あるペイロードを含むmsdt.exeの子プロセスを生成します。

C:\\WINDOWS\\system32\\msdt.exe” ms-msdt:/id PCWDiagnostic /skip force /param “”IT_RebrowseForFile=cal?c IT_LaunchMethod=ContextMenu IT_SelectProgram=NotListed IT_BrowseForFile=h$(Invoke-Expression($(Invoke-Expression(\'[System.Text.Encoding]\’+[char]58+[char]58+\’UTF8.GetString([System.Convert]\’+[char]58+[char]58+\’FromBase64String(Base64-encoded data))\’))))i/../../../../../../../../../../../../../../Windows/System32/mpsigstub.exe IT_AutoTroubleshoot=ts_AUTO”

上記のコマンドラインでは、悪意あるPowerShellコードが“IT_BrowseForFile”プリミティブの後に開始されていることが確認できます。

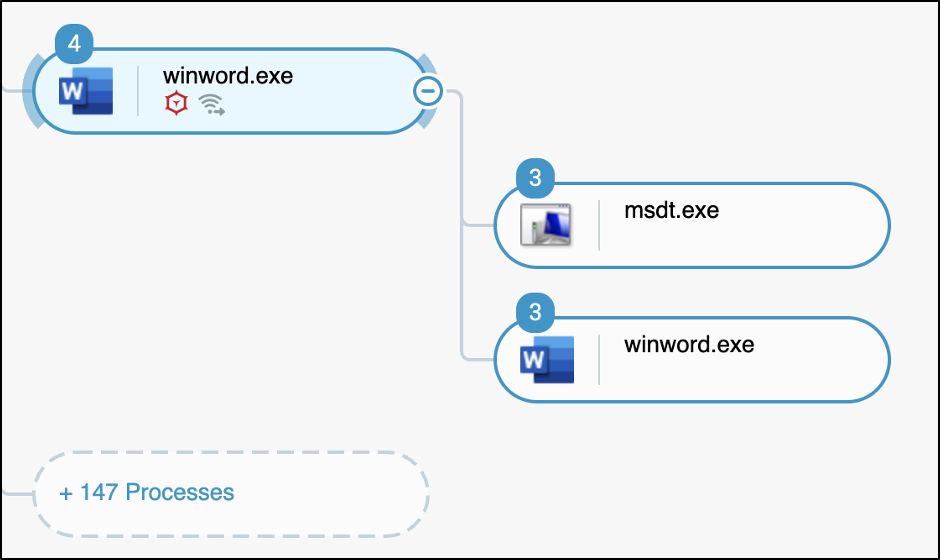

脆弱性の悪用により生成されるプロセスツリー

msdt.exeプロセスが生成された後、1秒以内に、svchost.exeを親プロセスとしてsdiagnhost.exeプロセスが生成されます。

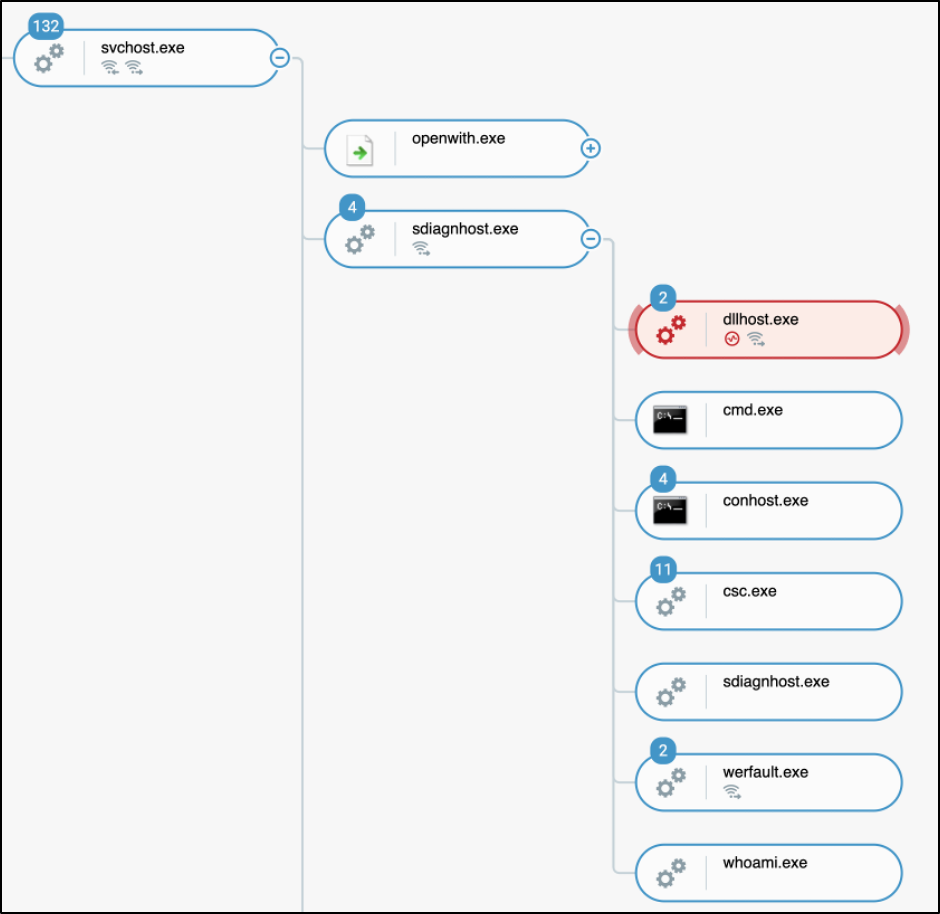

sdiagnhost.exe プロセスは PowerShellコードを実行しますが、このようなPowerShellを経由したプロセス生成はすべてsdiagnhost.exeを親プロセスとして持つことになります。

sdiagnhost.exeによるプロセス生成を示すプロセスツリー

この脆弱性はすでに再現されており、脆弱性のある端末でアクションを実行するために利用できます。

Microsoft OfficeにおけるMSプロトコルのアタックサーフェスは、“ms-msdt”プロトコルよりも広いため、将来的に新たな攻撃を行うために拡張される可能性があります。このため、サイバーリーズンのGSOCチームでは、Microsoft Office関連のプロセスから子プロセスとして生成される悪意あるプロセスの検知を集中して実施することを推奨しています。

サイバーリーズンによる推奨事項

Cybereason プラットフォーム を使うことで、お客様はFollina脆弱性を悪用する試みを検知し、それがもたらす被害を阻止できます。サイバーリーズンでは次のことを推奨しています。

- 脆弱性の悪用に関連する特定されたC2ドメインへの(組織外への)発信接続を検知してブロックすること。

- “Computer\HKEY_CLASSES_ROOT\ms-msdt”レジストリエントリ内の“ms-msdt”エントリを削除し、攻撃をブロックすること。

※これを実行するスクリプトがすでに作成されており、下記のアドレスで公開されています:https://cyberdrain.com/automating-with-powershell-enable-m365-activity-based-time-out-office-code-execution-fix/ - Microsoftが正式な対応策を提示した時点で、.Microsoftから提供された最新のパッチを直ちに適用すること。

【ホワイトペーパー】有事を見据えたセキュリティ運用とは?〜攻撃事例から学ぶサイバー脅威対策〜

サイバー攻撃は進化を止めず、その被害は組織の存続さえ揺るがす時代。

昨今、特に注意しなければならないのが、サプライチェーン攻撃の新たな手法です。標的となる組織のセキュリティが堅固となってきたため、セキュリティが手薄な別の組織を踏み台にして標的組織を攻撃するというように、サプライチェーン攻撃はますます巧妙化しています。

このガイドは、重大なセキュリティインシデントに直面した時、慌てず騒がず対応するために。

セキュリティ担当者はもちろん、経営課題として平時から取り組むべきサイバー脅威対策について、最新の攻撃事情とともに紹介します。

https://www.cybereason.co.jp/product-documents/brochure/6938/