- 2022/06/30

- 脅威分析レポート

【脅威分析レポート】一連のHermeticマルウェアがヨーロッパを脅かす

Post by : Cybereason Global SOC Team

Cybereason GSOC(Global Security Operations Center)では、影響力のある脅威に関する情報を提供するために、Cybereason脅威分析レポートを発行しています。同レポートは、影響力のある脅威に関する情報をまとめた上で、それらの脅威から身を守るための実践的な推奨事項を提供するものです。

現在の状況

Cybereason GSOCのManaged Detection and Response (MDR) チームは、一連のHermeticマルウェアの拡散を監視しています。同マルウェアは、ワイパー、ランサムウェア、およびワームから構成されており、2022年2月23日頃にロシア系の脅威アクターにより、ウクライナ侵攻を支援する目的で導入されたものと見られています。このマルウェアキャンペーンは、2022年3月中にほぼ終了したようですが、サイバーリーズンでは、お客様の安全を確保するために、この脅威を今後も継続して監視する予定です。

主な調査結果

- 2022年2月23日、複数の情報源から、ウクライナ政府および同国の民間企業が利用している端末で、これまで観測されていなかったマルウェアが検知されたほか、いくつかの周辺国でもこれまでにない事例が検知されたという報告がありました。

- このマルウェアは、Hermetica Digital Ltd社の認証を受けていることからHermeticと呼ばれており、ワイパー(HermeticWiper)、ランサムウェア(HermeticRansom)、ワーム(HermeticWizard)という3つのコンポーネントから構成されていることが分かっています。この中で、ワイパーのHermeticWiperが、主な悪意あるペイロードであると見なされています。

分析

HermeticWiper

HermeticWiperは、ディスク上のデータを破損し、感染先の端末を使用不能にしようとするワイパー型マルウェアの一種です。脆弱性を悪用してシステムへのアクセス権を取得した後、HermeticWiperの感染は、次のようにエスカレートします。

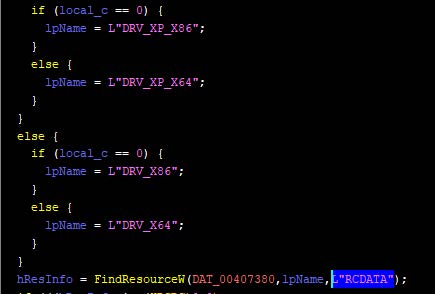

- HermeticWiperは、ネイティブOSのバージョンをチェックした上で、EaseUSドライバの互換コピー(empntdrv.sys)をドロップします。これにより、実行するためにWindowsネイティブAPI呼び出しを使用する必要がなくなります。

- このドロップされたドライバは、物理ドライブ0-100を列挙した後、それらのドライブを通じて繰り返し処理を実行することで、各ドライブの最初の512バイト(MBR)を破損させます。この結果、これらのドライブはブート時にOSの位置を特定できなくなります。これは、再起動した場合でも、当該システムがリブートできなくなることを意味します。

- 続いて、HermeticWiperは、ファイルシステムをスキャンし、NTFSとFATのメモリパーティションを特定します。

- HermeticWiperは、Windows のAPI関数(cryptgenrandom など)を使用して、これらのパーティション内のデータを暗号化し、復元が不可能な状態にします。

- 続いてシステムの再起動が実施されます。これ以降、当該端末は正常にリブートできなくなります。

▲OSの種類をチェックし、リソースRCDATAから適切なドライバを取得するコード

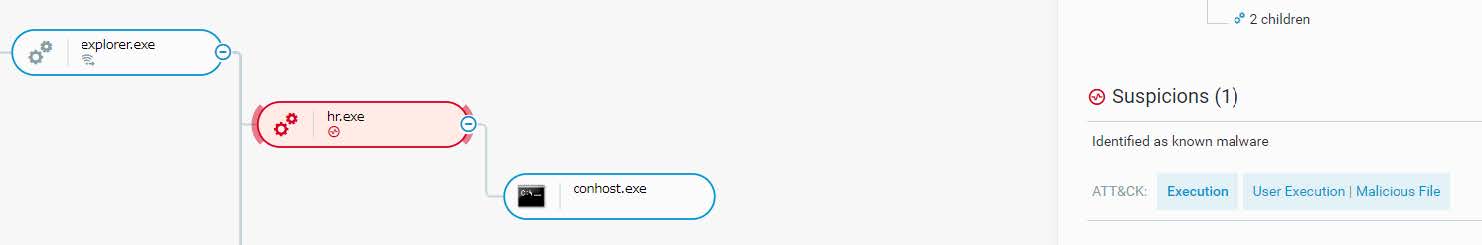

▲Cybereason UIで表示されたHermeticWiper

HermeticRansom(PartyTicket)

HermeticRansomは、HermeticWiperと連携して動作することが確認されているランサムウェアです。HermeticRansomはプロセスとして洗練されておらず、ランサムウェアとしては一般的に「ノイズの多い」ものであるため、これはHermeticWiperの実行から注意をそらすために導入されたものである可能性があります。HermeticRansomは、次のように動作します。

▲CybereasonのUIで表示されたHermeticRansom

- HermeticRansomは、端末内のすべてのファイルシステム(ただしProgram FilesフォルダとWindowsフォルダ内にあるファイルを除く)を通じて、繰り返し処理を実行します。

- HermeticRansomは、見つかったファイルに拡張子(.encrypted)を付加し、ファイルの暗号化を開始します。暗号化されるファイルの種類は次の通りです:.acl、 .avi、 .bat、 .bmp、 .cab、 .cfg、 .chm、 .cmd、 .com、 .crt、 .css、 .dat、 .dip、 .dll、 .doc、 .dot、 .exe、 .gif、 .htm、 .ico、 .inf、 .iso、 .jpg、 .mp3、 .msi、 .odt

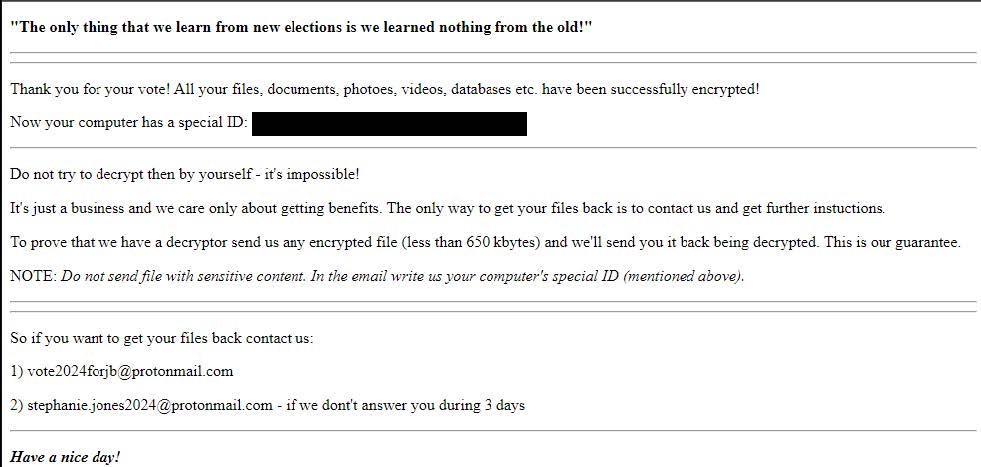

- 暗号化が完了すると、HermeticRansomは、身代金要求書であるread_me.htmlをデスクトップにドロップします。

▲Read_me.htmlの内容

HermeticWizard

HermeticWizardは、DLLとして導入されるワームです。これはHermeticWiperのペイロードを搭載しており、初期感染ベクターから到達可能なローカルIPアドレスをスキャンすることで、SMBおよびWMI呼び出しを使ってローカルネットワーク全体に感染を拡大させます。HermeticWizardは、次のように動作します。

- HermeticWizardは、システム上で自身を復号化した後、HermeticWiperペイロードをドロップし、Windows API呼び出しを使用して、ローカルネットワーク上にある次のオープンポートをランダムにスキャンします:20 (FTP)、 22 (FTP)、 80 (SSH)、 135 (HTTPS)、 137 (RPC)、 139 (netbios)、 443 (SMB)、445 (SMB)

- 接続に成功すると、HermeticWizardは、WMIとSMBを使用して拡散を試みます。

サイバーリーズンによる推奨事項

サイバーリーズンでは、次のことを推奨しています。

- Microsoft Exchangeが導入されているシステムおよびソフトウェア環境において、適切なタイミングでパッチを適用して下さい。これにより、脆弱性を悪用した感染リスクを最小限に抑えることができます。

- 一連のHermeticマルウェアに感染している可能性がある端末を検索するためにプロアクティブな脅威ハンティングを行って下さい。検索結果に基づいて、感染した端末を隔離するなどの是正措置を実施します。

【グローバル調査結果】2022年版 ランサムウェア 〜ビジネスにもたらす真のコスト〜

サイバーリーズンでは、2021年に続いて2022年もランサムウェアがビジネスに及ぼす影響に関するグローバル調査を実施しました。

本レポートでは、ランサムウェアがビジネスにどのような影響を与え続けているかなどについての調査結果とランサムウェア攻撃に対する効果的な対策について解説しています。

https://www.cybereason.co.jp/product-documents/survey-report/8548/

関連記事

- 【脅威分析レポート】CybereasonはSpring CoreとSpring Cloud Functionの脆弱性を利用したエクスプロイトをいかに検知して阻止するか

- 【脅威分析レポート】Follina: Microsoft Office経由で実行される診断ツールMSDTに脆弱性

- 【脅威分析レポート】LockBit 2.0 – すべての道は身代金に通じる

- 【脅威分析レポート】SocGholishとZloader – 偽のアップデートを通じて被害者にインストーラーをダウンロードさせ、最終的にシステムを乗っ取る

- 【脅威分析レポート】すべての道はCobalt Strikeに通じる – IcedID、Emotet、QBot