- 2022/09/06

- 脅威分析レポート

【脅威分析レポート】Cybereason DefenseプラットフォームによるRedeemer 2.0ランサムウェアの検知と実行防止

Post by : Cybereason Global SOC Team

現在の状況

Redeemer 2.0という名のソフトウェアは、ランサムウェア型プログラムであるRedeemerの新亜種です。ランサムウェアプログラムとは、被害者のデータを暗号化し、データの復号と引き換えに身代金を支払うよう要求するタイプのマルウェアです。

このバージョンは、旧バージョンとは次の点が異なっています。

- Windows 11オペレーティングシステム(OS)を搭載した端末に感染する。

- OSに不要なダメージを与えない(ファイルの暗号化を除く)。

- 暗号化されたファイルのアイコンを変更する

この記事では、サイバーリーズンのセキュリティリサーチチームが、このランサムウェアの新リリースを分析すると共に、Cybereason Defense プラットフォームを通じて、このランサムウェアから身を守る方法を紹介します。

分析

Redeemer 2.0 Toolkitのリリース

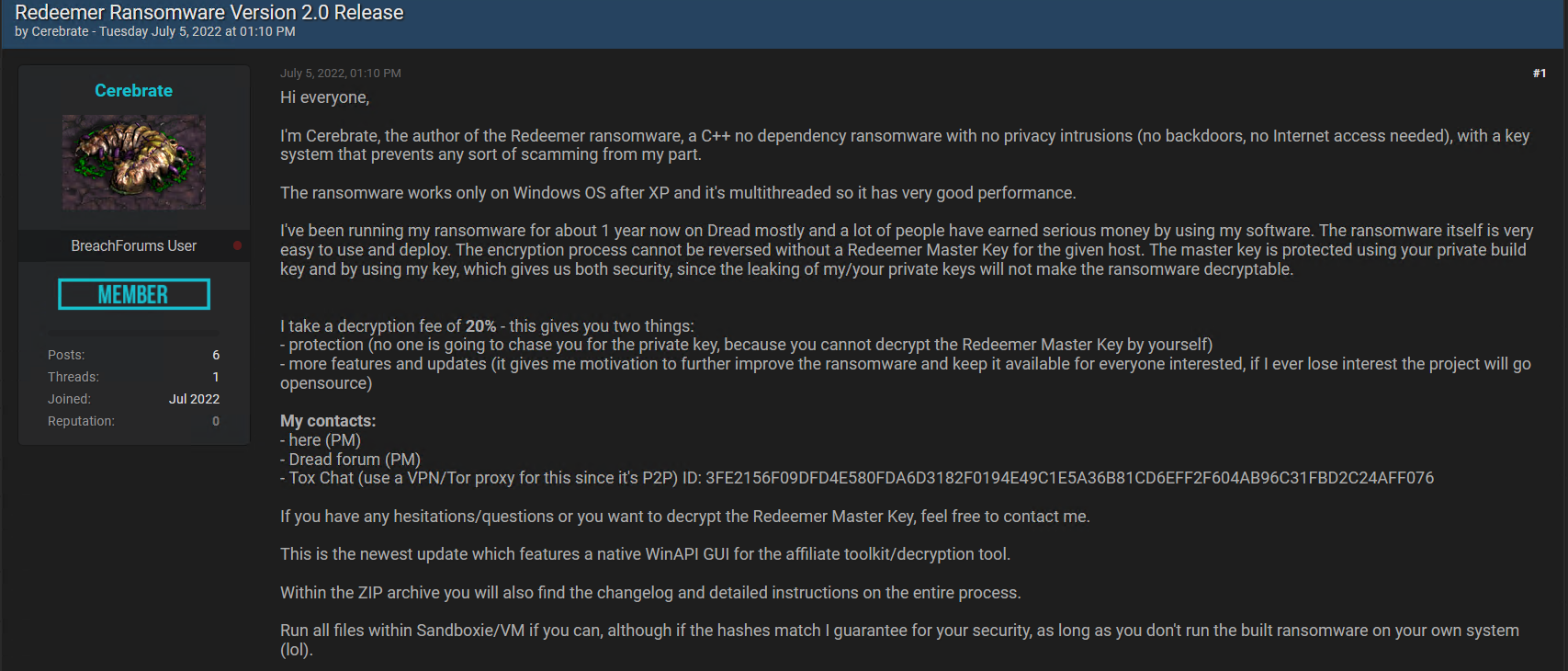

ランサムウェアRedeemer 2.0の新しく更新されたバージョンが、アンダーグラウンドフォーラムで公開されました。

このランサムウェアの作者は自らを「Cerebrate」と名乗り、新バージョンについて、Windows OSの「プライバシーを侵害しない、C++に依存しないランサムウェア」と表現しています。

▲アンダーグラウンドフォーラムのスクリーンショット

Redeemer Toolkitとビルド

ランサムウェアRedeemerの新バージョン、Redeemer 2.0は、Toolkitを使用して生成できます。

このランサムウェアのビルドは、sqlserver1.exeやsvchost.exeのような正規のファイル名で自身をWindowsディレクトリにコピーした後、新しいプロセスとして自身を実行させます。

Cybereason Defenseプラットフォームのアンチマルウェア機能を使うと、このランサムウェアの実行を検知して実行を防止できます。

▲MalOp管理画面(Cybereason Defenseプラットフォームでの表示)

Redeemerビルドにより実行された新しいプロセスは、アンチランサムウェア機能により検知された上で実行を防止されました。

▲MalOp管理画面(Cybereason Defenseプラットフォームでの表示)

アプリケーションコントロールでアンチランサムウェア機能による検知のみが有効化されている場合、アプリケーションコントロールがRedeemerランサムウェアの実行を防止する前に、約10~15個のファイルが暗号化される可能性があります。

なお、ランサムウェアが実行を防止された場合でも、依然として身代金要求書や、カウントダウンタイマーおよびその他の視覚効果が表示されることがありますが、これらは手動で修正する必要があります。

サイバーリーズンによる推奨事項

Cybereason Defenseプラットフォームは、アンチランサムウェア機能を通じて、Redeemer 2.0の感染を検知した上で実行を防止します。

Cybereason Defenseプラットフォームによる分析

アンチランサムウェア機能が「Detect」モード(ランサムウェアを検知するが、その実行の防止は意図的に行わないことを意味する)に設定されている場合、被害者の端末上におけるRedeemerの動作を分析できます。

▲MalOp管理画面(Cybereason Defenseプラットフォームでの表示)

Redeemer 2.0は次のことを試みます。

- Windowsイベントログの消去

- サービスの停止

- プロセスの強制終了

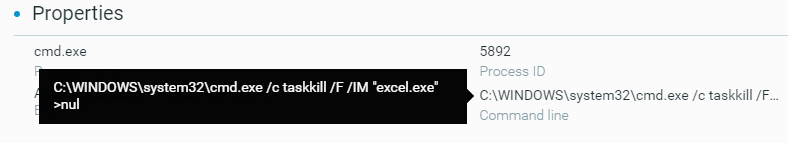

これらのアクションは、下記に示すように当該プロセスのMalop詳細から確認できます。

▲暗号化前にプロセスを強制終了させるコマンドラインの例

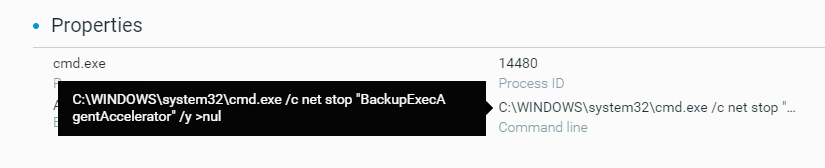

▲暗号化前にサービスを停止するコマンドラインの例

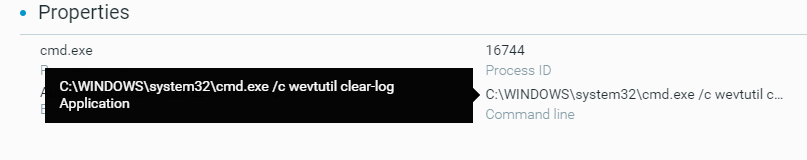

▲暗号化する前にWindowsのイベントログを消去するコマンドラインの例

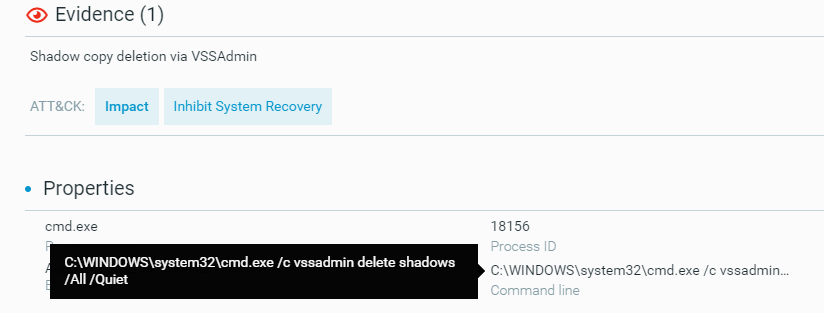

▲シャドウコピーを削除するコマンドラインの例

サイバーリーズンによる推奨事項

サイバーリーズンのセキュリティチームは、下記を推奨しています。

- アンチマルウェア(Anti-Malware)を有効にし、Anti-Malware(アンチマルウェア) 画面で、Signaures mode(シグネチャモード)でモードをPrevent(実行防止)、Quarantine(隔離)、Disinfect(駆除)のいずれかに設定すること。

- アンチランサムウェア(Anti-Ransomware)を有効にし、Anti-RansomwareをPrevent(実行防止)モードに設定し、カナリアファイルを有効にすること(デフォルト設定を利用)。

- App Control(アプリコントロール)を有効にすること。

- システムを完全にパッチが適用された状態に維持すること:脆弱性を軽減するために、お使いのシステムにパッチが適用されていることを確認します。

- 定期的にファイルをバックアップし、バックアップの手順とポリシーを確立すること:バックアップからファイルを復元することにより、データへのアクセスを最も迅速に回復できます。

【グローバル調査結果】2022年版 ランサムウェア〜ビジネスにもたらす真のコスト〜

サイバーリーズンでは、2021年に続いて2022年もランサムウェアがビジネスに及ぼす影響に関するグローバル調査を実施しました。

本レポートでは、ランサムウェアがビジネスにどのような影響を与え続けているかなどについての調査結果とランサムウェア攻撃に対する効果的な対策について解説しています。

https://www.cybereason.co.jp/product-documents/survey-report/8548/