- 2024/10/17

- XDR

昨今の高度なサイバー攻撃への対処に「統合監視」が欠かせないわけとは?

Post by : Hitotaka Sakurada

各システムを個別に監視するだけでは攻撃の全体像を把握できない

近年のサイバー攻撃は生成AIの技術を積極的に取り入れるようになり、その手口は高度化・巧妙化の一途を辿っています。また多くの企業がDXの取り組みを加速させたことにより、モバイル端末やSaaSアプリケーションのビジネス利用やIoTデバイスの普及、工場システムのオンライン化などが急速に進み、かつてと比べるとサイバー攻撃の脅威から守るべきシステムやデバイスの種類や数が飛躍的に増えています。

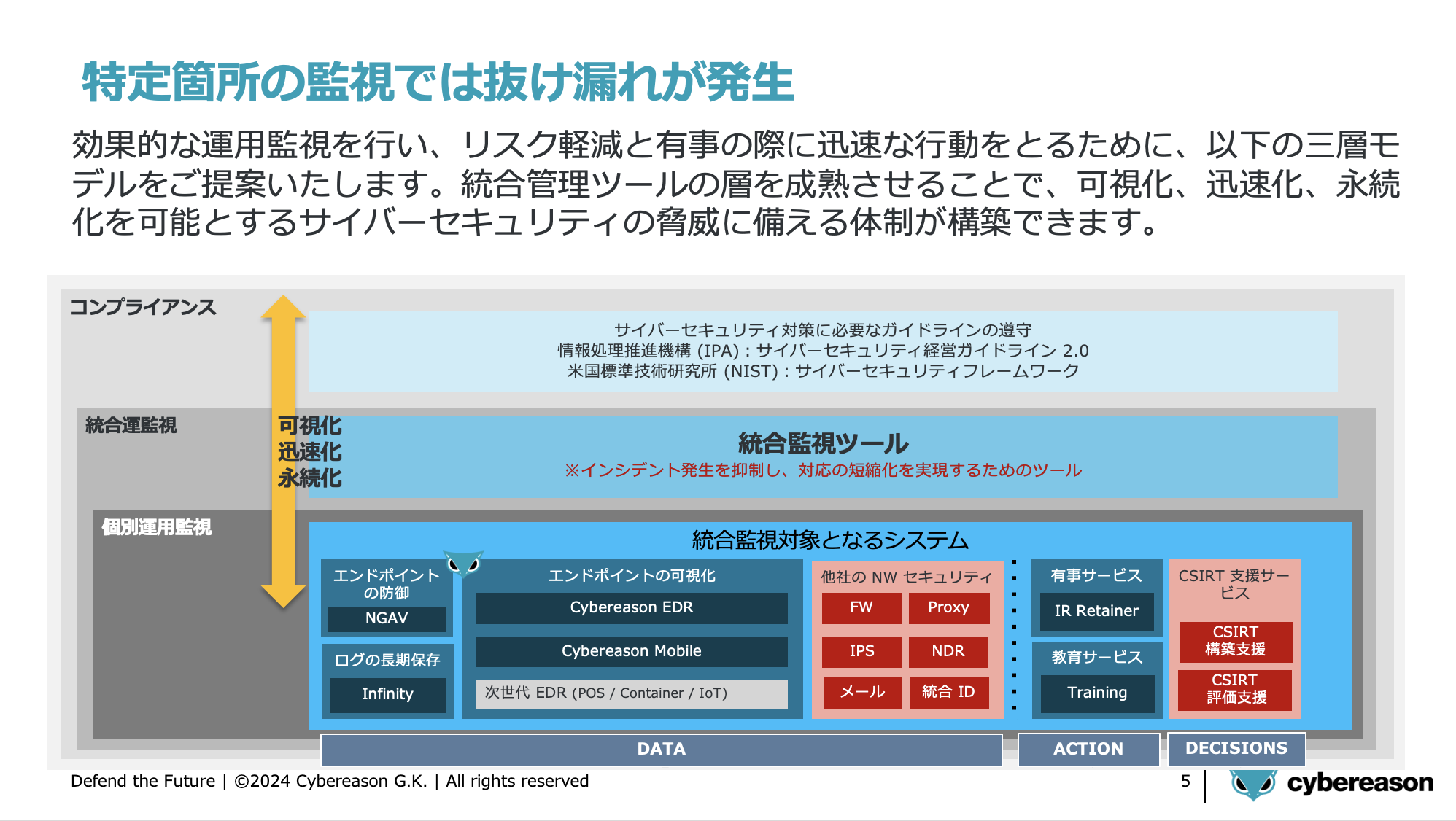

企業・組織がこうした課題を克服し、高度なサイバー攻撃から自社の情報資産を守るためには、やはり攻撃側と同じくAIをはじめとする先進技術を積極的に取り入れるとともに、保護対象となるさまざまなデバイス・システムをそれぞればらばらに守るのではなく、共通プラットフォーム上ですべてをまとめて防御できる仕組みを構築する必要があります。

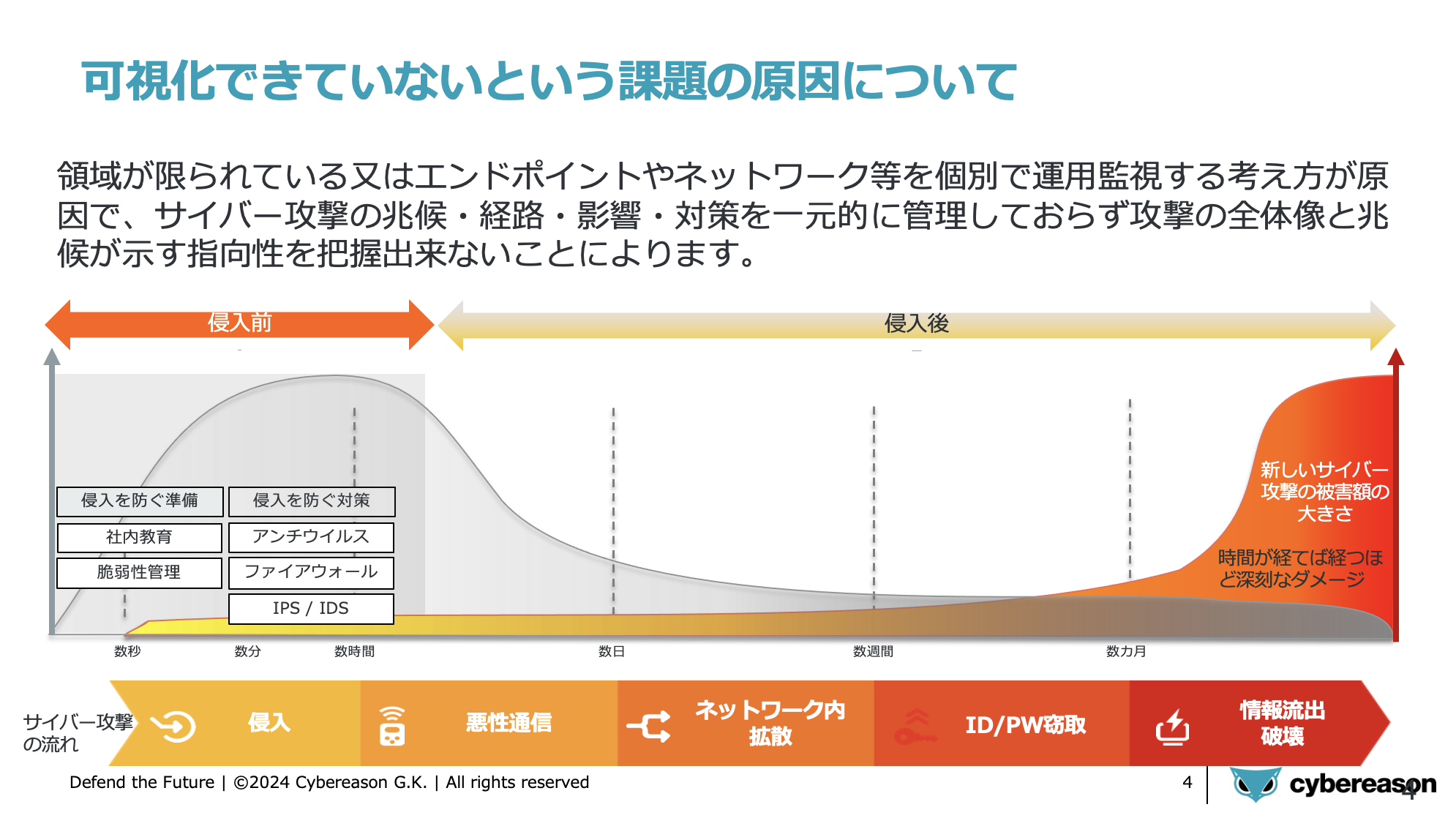

たとえPCやサーバをEDRでしっかり監視できていたとしても、クラウドシステムやモバイル端末、さらには工場のOT環境などの監視が手薄だと、侵入を許してしまうことがおこりえます。さらにそれ以上にやっかいなのが、これらをそれぞれ個別に監視しているだけでは、攻撃の予兆や全体像をなかなか把握できないという点です。

例えばモバイル端末にフィッシングメールが届いていることが判明しても、それだけでは「いつものこと」で済まされてしまうかもしれません。しかしこれに「クラウドシステムへの不審なログイン試行の形跡」「外部との不審な通信の痕跡」といった他の監視ポイントのログに含まれる情報と突き合わせることで、「ひょっとしたらこのフィッシングメールを介してマルウェアに感染してしまったのでは?」という仮説を導き出せるようになります。

複数の監視ポイントのログ同士を突き合わせて相関分析を行う

このように、単一の監視ポイントのログ情報だけでは発見できなかったリスクが、他の監視ポイントのログと突き合わせることで初めて明らかになるケースは決して珍しくありません。特に近年の高度な攻撃を早期に検知するためには、このようにさまざまな監視ポイントのログを一カ所に集めて相関分析する手法が極めて効果的だと言われています。

このような対策手法は一般的に「XDR(Extended Detection and Response)」と呼ばれ、現在複数のセキュリティベンダーから製品・サービスが提供されています。弊社も独自のXDR製品「Cybereason XDR」を提供しており、もともと定評のあったEDR製品やNGAV製品はもちろんのこと、他社の製品やサービスのログも自社の分析基盤に取り込み、それらを互いに突き合わせて相関分析にかけることで脅威の全体像をいち早くあぶり出すソリューションを実現しています。

具体的にはCiscoやFortinetなどさまざまなネットワーク機器ベンダーの製品や、AWS、Microsoft Azureなどのクラウドサービス、Microsoft 365やGoogle Workspaceをはじめとするワークスペース製品などのログ情報をクラウド上の分析環境に集めて相関分析を行い、その結果何らかの脅威が検知されたら即座にユーザーに通知します。

その際には単にシステムから自動的にアラートを発行するだけでなく、弊社のSOCのアナリストが脅威の内容を分析し、その結果をユーザーに報告するとともに、推奨される対処方法の提案まで行います。これによって自社で十分な数のセキュリティ担当者を揃えることができない企業であっても、XDRを使った高度な統合監視を実現できるようになります。

統合監視の導入で既存セキュリティ製品の投資対効果を高める

統合監視の効果をより具体的にイメージしやすいように、弊社が幾つかの攻撃シナリオを検証用に実施してみた結果を紹介してみたいと思います。1つ目は、ユーザーのモバイル端末に届いたフィッシングメールを介してマルウェアに感染してしまったというシナリオです。この場合、モバイル端末上に導入した弊社のEDR製品「Cybereason MTD」がフィッシングメールの受信を検知しますが、日ごろから数多くのフィッシングメールを受信しているため、これだけでは侵害リスクの検知にまでは至りません。

しかしその後、Microsoft 365から不正ログインのアラートが発行され、さらにはOne Drive上のファイルが大量削除されたことも検知されました。これらMicrosoft 365およびOne DriveのアラートやログをCybereason XDRのクラウド分析環境に送り込み、そこでCybereason MTDのログと突き合わせて相関分析を実施することによって、モバイル端末とクラウドサービスをまたいだ高度な攻撃の全体像が明らかになり、ユーザーはその詳細や対処方法をCybereason XDRの管理コンソール上から参照できるようになります。

よくある「VPN機器の脆弱性を悪用した攻撃」についても同様で、VPN機器のログやMicrosoft Entra IDのログ、Cybereason EDRのアラート情報、Secure DNSのログなどをCybereason XDRの分析環境上に集め、そこで相関分析を施すことで、VPN機器への侵入からドメインコントローラーへの不正ログイン、認証情報の窃取と横展開、外部のC2Cサーバとの通信、マルウェアのダウンロードといった一連の攻撃プロセスをあぶり出すことができます。

個々の監視ポイントのアラートやログを個別にチェックするだけでは「薄い情報」しか得られなかったところが、統合監視の仕組みを導入して複数の監視ポイントのアラートやログを相関分析にかけることで「厚い情報」へと変容させ、新たな価値を生むことができます。高価なセキュリティ製品の導入を検討する前に、まずは統合監視の仕組みを導入して、既存のセキュリティ製品から新たな価値を引き出すことを検討してみてはいかがでしょうか。

XDR選定ガイド〜組織で抱えるセキュリティ課題を解決するXDRの選定に役立つポイントとは〜

組織や企業は進化するサイバー脅威や複雑なセキュリティ課題に直面する機会が増えています。このため、セキュリティ担当者は、社内ネットワークのさまざまな部分で発生した問題をトリアージし、迅速に調査する必要があります。

そこで、複数のセキュリティレイヤーにわたって全体像を可視化し、脅威を検知することができるXDR(Extended Detection and Response)が注目されています。

本資料では、XDRの特長とXDRが提供する効率的でプロアクティブなソリューションを明らかにし、XDRを導入する際に押さえておくべき選定ポイントをご紹介しています。

複雑化するサイバー攻撃への対策として、本資料を参考に、XDR製品を導入し、さらなるセキュリティ強化に取り組むことをお勧めいたします。

https://www.cybereason.co.jp/product-documents/white-paper/11396/