- 2017/06/28

- ランサムウェア

NotPetyaに類似したランサムウェア攻撃

Post by : Cybereason Intelligence Team

更新:Cybereasonは、ランサムウェア「NotPetya」を無効化するための方法(ワクチン)を発見しました。詳細はこちら。

Petyaランサムウェアに類似した機能をもつランサムウェアがヨーロッパの組織に感染し、ビジネスを停止させています。

これまでのところ、ウクライナの企業がこの攻撃の矢面に立っており、ウクライナ国内のスーパーマケット、ガソリンスタンド、銀行、公共交通機関、大手電気通信事業者は、システムが侵害された報告しています。

WannaCry攻撃のように、このランサムウェアはおそらくExternalBlueエクスプロイトを利用して拡散しています。

影響を受ける他の組織には、英国の広告代理店WPP、デンマークの海運会社Maersk、ロシアの石油会社Rosneftなどがあります。

この感染は、火曜日の朝、ヨーロッパの労働者がオフィスに到着してコンピュータを起動し、その後日が進むにつれて西に広がっていると考えられています。

システムに感染した後、このランサムウェアはビットコインで300ドルを要求します。

東部標準時 午後2時30分現在、ブロックチェーンのレコードでは、攻撃者のウォレットに対して27回のトランザクションが行われ、合計で6,820ドルとなっています。

この攻撃はPetyaランサムウェアファミリーの機能の一部を利用 していますが、現時点では、Petyaファミリーや特定のキャンペーンには結びついていません。

観測された活動

・設定されているキーボードレイアウトが、en_USだけであれば、感染する前に停止します

・システムのマスターブートレコードを悪意のあるペイロードで上書きします

・システムをリブートさせるWindowsのハードエラーを強制するか、または、一定時間の遅延後に再起動させる、スケジュールタスクを作成します。(たとえば2時間の遅延)

・再起動時に、マスターブートレコードに挿入されたコードが、システム上のユーザーファイルを実行および暗号化します

・再起動する前に感染したシステムに、スケジュールタスクを作成し、なんらかの手段で回復された場合でも、システムを再暗号化できるようにします

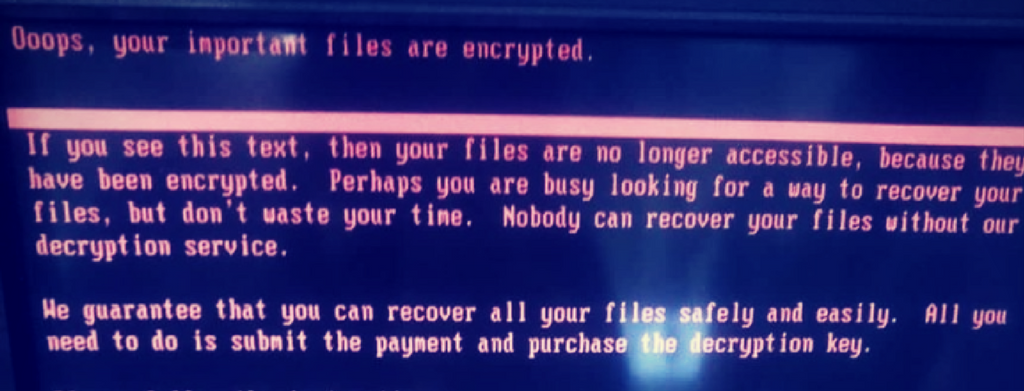

・身代金のメッセージがユーザーに表示され、回復キーを入手するための支払い方法を知らせます

振る舞いのインジケーター

マルウェアの実行

・感染の親プロセスは、 コマンドラインに “security” という単語を含む “wevtutil.exe”となります。

・子プロセスは、コマンドラインに “deletejournal”という単語を含む”cmd.exe”となります。

Cybereason Intelligence Teamは、本ランサムウェアの予防策と緩和策として、以下の方法を推奨しています。

ハッシュのブラックリスト化

下記のハッシュをブラックリストに登録してください。

06eff17186695d8f9ea466d159b3316d

82ed636b43a9739457b7460bc79bbd13

f7e6475366a65ac81740b539e1c58c1f

ccd721b4794a82167f94c9e6c54a7e09

3501a946998bbb35fca74e686591be41

5308e42d3978f5db730138ccdd0bd6dd

41787c17eb6e11018c31433a34c5e2f7

f22943e464da1294d732cdf688b0df21

c1232a57e1c929dfba38aea58b227598

bffabed92d5c9a6a5844bde6eccce651

674e86e29d34facd7a69bc5ccf626bc3

415FE69BF32634CA98FA07633F4118E1

0487382A4DAF8EB9660F1C67E30F8B25

A1D5895F85751DFE67D19CCCB51B051A

管理者ツールとしてSysInternals PSExecをお使いでない場合、下記のハッシュを持つpsexecのブラックリスト登録をご考慮ください。

攻撃に使用されているハッシュ: aeee996fd3484f28e5cd85fe26b6bdcd

ネットワーク層においてマルウェアのIPをブロック

下記のIPアドレスとドメインをお使いのファイアウォールや他のネットワーク制御ツールでブロックしてください(受信、送信両方向):

95.141.115.108

84.200.16.242

111.90.139.247

185.165.29.78

Yadi[.]sk

Sundanders[.]online

Coffeinoffice[.]xyz

french-cooking[.]com

ネットワーク層にてラテラルムーブメントをブロック

ラテラルムーブメント(横展開)を防止するため社内ネットワークで SMBv1 をブロックしてください。また、インターネットから内部へのSMB通信をブロックしてください。

ラテラルムーブメント防止のため Windows パッチを適用

EternalBlue エクスプロイト (Patch MS17-010) への対策としてWindowsにパッチを適用してください。

MBRフィルタの導入

TalosIntelligence社提供のMBRフィルタを導入してください。

注意: このツールは、Cybereason社のサポート対象ではありません。利用者の責任でご利用ください。

予期しない再起動が発生する可能性をユーザーに周知

もし突然に予期せず再起動がかかった場合、すぐにマシンをシャットダウンして再起動しないようにユーザーの方にお知らせください。その後すみやかに自組織のITサポートチームに、ファイルの暗号化を回避するため、Windowsブートディスクを利用するなど、直前まで利用していた正しいMBRに戻すよう依頼してください。

セキュアブートの有効化

使用可能であればセキュアブートを有効にしてください。 (主にノートPCで使用可能です)

※このブログは、2017年5月27日に投稿された抄訳になります。

原文はこちら